Le piratage d'une centrale nucléaire est beaucoup plus facile que vous ne le pensez.

2007 est une tentative réussie de désactiver le générateur d'entraînement d'une centrale électrique. 2010 est une cyberattaque à grande échelle contre des centrifugeuses en Iran. 2013 est une activité de piratage record dans les infrastructures américaines. L'année 2015 est particulièrement consacrée aux menaces pesant sur le secteur énergétique américain dans la stratégie nationale de cybersécurité. Il semble que les chances de changer l'histoire selon son scénario chez les e-sportifs de jeu augmentent chaque année. Découvrez à quel point les craintes sont réelles et quelles mesures sont prises pour éviter une catastrophe contrôlée. La pertinence du problème des cyber-attaquants attaquant des installations énergétiques d'importance nationale a été particulièrement soulignée lors de la dernière conférence Black Hat, qui s'est tenue aux États-Unis début août 2015. Une présentation a été faite par Marina Krotofil, consultante principale, ENCS (European Network for Cyber Security - European Cybersecurity Information Center). C'est son projet de modèle de simulation d'attaques de pirates informatiques contre des centrales électriques que l'Institut américain des normes et de la technologie (NIST) utilise aujourd'hui pour développer des contre-mesures contre les cybermenaces.Jason Larsen, l'un des principaux consultants en cybersécurité d'IOActive, a préparé son rapport et décrit les emplacements et les directions probables des attaques contre les infrastructures énergétiques existantes.

La pertinence du problème des cyber-attaquants attaquant des installations énergétiques d'importance nationale a été particulièrement soulignée lors de la dernière conférence Black Hat, qui s'est tenue aux États-Unis début août 2015. Une présentation a été faite par Marina Krotofil, consultante principale, ENCS (European Network for Cyber Security - European Cybersecurity Information Center). C'est son projet de modèle de simulation d'attaques de pirates informatiques contre des centrales électriques que l'Institut américain des normes et de la technologie (NIST) utilise aujourd'hui pour développer des contre-mesures contre les cybermenaces.Jason Larsen, l'un des principaux consultants en cybersécurité d'IOActive, a préparé son rapport et décrit les emplacements et les directions probables des attaques contre les infrastructures énergétiques existantes.Où est-ce que ça fait mal?

Comme l'a montré le rapport de Jason, il existe de nombreuses opportunités pour déclencher une frappe d'information massive avec des conséquences fatales pour un objet énergétique.L'un d'eux est une technique de coup de bélier, qui peut être utilisée pour désactiver les composants clés d'une centrale électrique. L'effet de coup de bélier est obtenu grâce à la commande de vissage de soupape synchrone et très rapide.Il est possible de désactiver un objet en utilisant la rotation non synchronisée des engrenages ou en pompant du liquide chaud dans un récipient avec sa fermeture instantanée ultérieure. Dans ce dernier cas, lorsque le liquide se refroidit, un vide se forme, ce qui déforme le récipient avec des conséquences catastrophiques.Une autre solution consiste à désactiver le système d'alimentation en eau des climatiseurs qui assurent le refroidissement dans les pièces équipées de serveurs. Une défaillance dans le fonctionnement normal du système de refroidissement entraîne une panne des serveurs, assurant le contrôle et l'automatisation de tous les processus de production.Toutes les vulnérabilités répertoriées étaient et restent pertinentes, car la documentation du projet et les protocoles réglementaires des appareils industriels concernant les données et les systèmes de contrôle SCADA (Industrial Control Protocol) ne fournissent AUCUN mécanisme d'authentification et de vérification des commandes de contrôle reçues.Ce que peut devenir ce genre de «non expliqué» a été parfaitement démontré par le projet Aurora (2007). Dans le cadre d'une expérience au Idaho National Laboratory, les pirates étaient censés désactiver la centrale électrique du centre de formation. Vous pouvez juger du succès de la tentative:Les conséquences d'une attaque de pirate informatique, accompagnées d'une défaillance de la pompe et du générateur, ressemblent à ceci.STUXNET et les centrifugeuses nucléaires iraniennes

Un exemple qui démontre clairement la vulnérabilité des installations d'énergie nucléaire existantes est le célèbre ver informatique STUXNET, dont l'objectif en 2010 était les centrifugeuses nucléaires iraniennes. À la suite de l'attaque, pour la première fois de l'histoire, les pirates ont réussi à effectuer une reprogrammation à grande échelle des installations industrielles en envoyant des commandes fausses et malveillantes en utilisant des vulnérabilités dans le système de sécurité de la console de contrôle sur Siemens PLC.La particularité du développement des hackers était que pour la première fois dans l'histoire des cyberattaques, le virus était capable de détruire l'infrastructure de l'objet au niveau physique. Selon une version, STUXNET est un produit créé par des spécialistes des services spéciaux américains et israéliens afin d'enterrer les espoirs du projet nucléaire iranien. Pour preuve, le mot MYTRUS contenu dans le code du ver est mentionné. De plus, l’empreinte de l’auteur est visible dans la date codée du 9 mai 1979 - jour de l’exécution du célèbre industriel iranien d’origine juive Habib Elganyan. Selon Marina Krotofil, au moins deux moyens sont connus pour surmonter l'ensemble du complexe de la protection informatique, y compris les mots de passe et le chiffrement, suivis d'un accès sans entrave au système de contrôle des processus dans les centrales électriques. Une autre façon de prendre le contrôle de la station est de transférer des données pseudo-fiables aux opérateurs avec toutes les conséquences qui en découlent.Krotofil a parlé en détail des problèmes possibles dans les installations chimiques dans son discours à la conférence des pirates informatiques de 2014 (Chaos Communications Congress (31C3)), présentant un rapport avec le titre éloquent "Ce foutu processus chimique vulnérable".Un rapport vidéo détaillé de 50 minutes de Marina dans une traduction accessible sur le problème noté peut être vu dans la vidéo:

Selon Marina Krotofil, au moins deux moyens sont connus pour surmonter l'ensemble du complexe de la protection informatique, y compris les mots de passe et le chiffrement, suivis d'un accès sans entrave au système de contrôle des processus dans les centrales électriques. Une autre façon de prendre le contrôle de la station est de transférer des données pseudo-fiables aux opérateurs avec toutes les conséquences qui en découlent.Krotofil a parlé en détail des problèmes possibles dans les installations chimiques dans son discours à la conférence des pirates informatiques de 2014 (Chaos Communications Congress (31C3)), présentant un rapport avec le titre éloquent "Ce foutu processus chimique vulnérable".Un rapport vidéo détaillé de 50 minutes de Marina dans une traduction accessible sur le problème noté peut être vu dans la vidéo:Le chaos contrôlé est plus proche que jamais

Jason Larsen est convaincu que l'un des signes indirects mais éloquents de la préparation à grande échelle de pirates informatiques pour une attaque contre des centrales nucléaires est les écarts mineurs observés dans les processus de routine. C'est ainsi que se comportent les systèmes soumis à des tests de sensibilité, la vitesse d'exécution de la commande de chauffage du réacteur et la commande de fermeture de la vanne critique. Larsen est sûr que les hackers se préparent plus que sérieusement et améliorent systématiquement leur arsenal destructeur.Selon Krotofil, l'introduction d'une protection informatique, même la plus avancée, ne garantit pas une solution au problème. Un programme complet contribuera à augmenter radicalement la sûreté des centrales nucléaires, ce qui implique:- Amélioration des systèmes de sécurité informatique.

- , .

- , .

2015

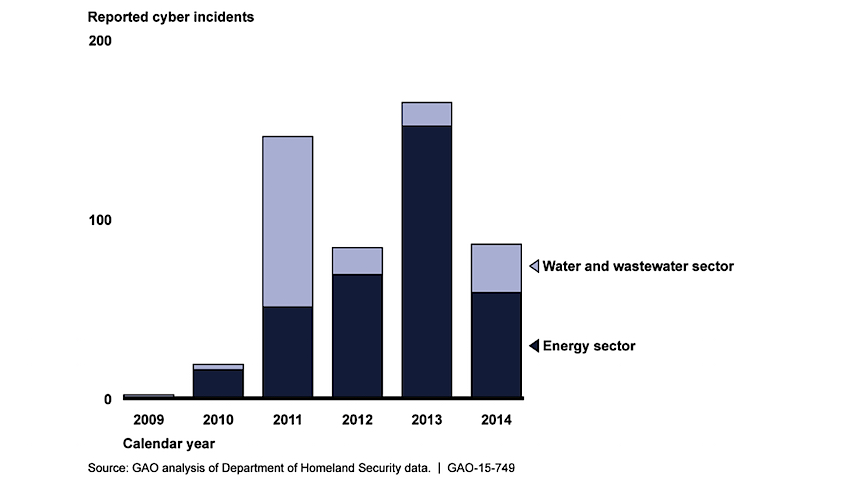

Dans un rapport analytique fourni par le US Audit Office au Congrès, les experts insistent sur le renforcement de la durabilité de l'infrastructure énergétique du ministère américain de la Défense, l'amélioration de la surveillance et le partage actif des informations techniques actuelles avec l'agence responsable de la cybersécurité.Conformément à la stratégie de cybersécurité mise à jour, introduite en avril 2015, les installations industrielles SCADA, les réseaux centralisés du complexe énergétique et le complexe de logements et de services communaux du pays entrent aujourd'hui dans la catégorie des installations à haut risque.Nous attirons votre attention sur de curieuses statistiques de la US Accounting Chamber sur les "cyberincidents", qui ont eu lieu de 2009 à 2014.

Le projet Aurora et ses implications

La situation paradoxale de 2014 avec le département américain de la Sécurité intérieure mérite une attention particulière. Dans le cadre de la loi sur la liberté de l'information récemment adoptée, une demande a été envoyée au ministère de la Sécurité pour obtenir des informations sur les résultats de l'enquête sur l'opération Aurora liée à l'attaque massive contre les comptes d'utilisateurs de Google. En raison de la similitude complète entre les noms du projet et le nom du projet Aurora, qui a été réalisée afin de simuler une attaque de pirates sur une centrale électrique (voir ci-dessus) et la surveillance du personnel, les données sur les résultats de la recherche de deux expériences ont été mélangées. Donc, dans le mode d'accès se trouvait toutes les analyses internes du projet. Et c'est plus de 800 pages contenant des informations sur la vulnérabilité des centrales électriques et des installations d'approvisionnement en eau à l'échelle nationale.En plus du récit, le dossier d'information contenait 3 diapositives qui illustrent clairement ce qui devrait être désactivé et comment le faire pour endommager au maximum l'infrastructure américaine. Et il est difficile d'imaginer un meilleur cadeau pour les pirates.Après avoir analysé les informations sectorielles disponibles et fait référence à l'avis des principaux experts en cybersécurité en rapport avec l'incident, nous pouvons arriver à une conclusion décevante: si auparavant nous pouvions discuter de la possibilité fondamentale d'une attaque par des pirates informatiques contre des centrales nucléaires ou d'autres objets d'importance nationale, aujourd'hui la question semble plus prosaïque et difficile: quand et où cela aura-t-il lieu.Chers lecteurs, nous vous rappelons que vous lisez le blog iCover, un endroit où vous pouvez obtenir de bons conseils? expertise dans le monde des gadgets et juste des informations actualisées intéressantes. Et bien sûr, n'oubliez pas de vous abonner à nos rubriques et c'est promis - ce ne sera pas ennuyeux! Source: https://habr.com/ru/post/fr384557/

All Articles