De l'autre côté de la guerre. Dispositifs de cryptage allemands

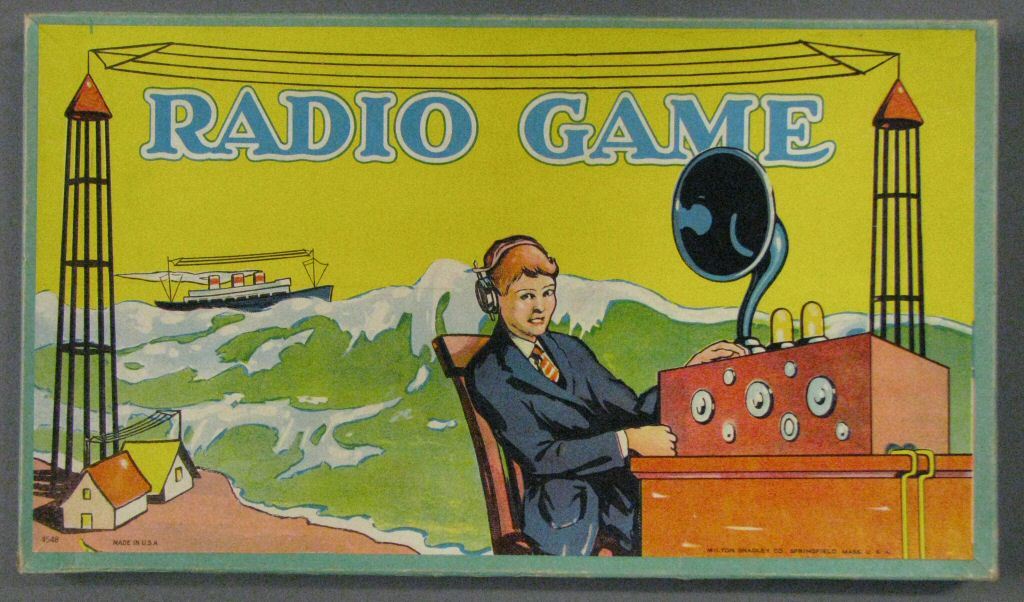

"Si vous connaissez le lieu et l'heure de la bataille, alors pour des milliers, pouvez-vous vous battre." - Commandant chinois Zhuge Liang (181 - 234 gg.)Le début du XXe siècle a été marqué par l'émergence et la création d'un nouveau type d'arme pour la lutte pour la domination sur la scène mondiale - les armes d'information. Un élément important du commandement et du contrôle des forces armées par l'État était le système de communication, qui pouvait influencer efficacement le cours des batailles militaires, influencer directement le système de commandement et de contrôle et parfois le désactiver partiellement. De telles armes sont extrêmement dangereuses pour les systèmes sécurisés, les systèmes de cryptage. S'il était possible de saisir les chiffres ou les clés de ceux-ci, il était possible non seulement de posséder les informations transmises via ces lignes de communication, mais également d'envoyer de fausses instructions, de faux ordres, en les chiffrant avec le chiffre de l'ennemi.Flèche fonctionnelleou "jeu de radio" - la première procédure pour imposer de faux ordres à l'ennemi, a été utilisée pendant la Première Guerre mondiale. L'impact des jeux radio sur le déroulement des batailles militaires a été incroyable. Cela a été réalisé principalement par l'Angleterre et l'Allemagne. Ils ont fait d'énormes efforts pour créer et développer leurs services spéciaux, qui accordent une attention particulière aux jeux radio. Au début de la Seconde Guerre mondiale, ces pays sont devenus les principaux pays dans le domaine des armes d'information.

"Si vous connaissez le lieu et l'heure de la bataille, alors pour des milliers, pouvez-vous vous battre." - Commandant chinois Zhuge Liang (181 - 234 gg.)Le début du XXe siècle a été marqué par l'émergence et la création d'un nouveau type d'arme pour la lutte pour la domination sur la scène mondiale - les armes d'information. Un élément important du commandement et du contrôle des forces armées par l'État était le système de communication, qui pouvait influencer efficacement le cours des batailles militaires, influencer directement le système de commandement et de contrôle et parfois le désactiver partiellement. De telles armes sont extrêmement dangereuses pour les systèmes sécurisés, les systèmes de cryptage. S'il était possible de saisir les chiffres ou les clés de ceux-ci, il était possible non seulement de posséder les informations transmises via ces lignes de communication, mais également d'envoyer de fausses instructions, de faux ordres, en les chiffrant avec le chiffre de l'ennemi.Flèche fonctionnelleou "jeu de radio" - la première procédure pour imposer de faux ordres à l'ennemi, a été utilisée pendant la Première Guerre mondiale. L'impact des jeux radio sur le déroulement des batailles militaires a été incroyable. Cela a été réalisé principalement par l'Angleterre et l'Allemagne. Ils ont fait d'énormes efforts pour créer et développer leurs services spéciaux, qui accordent une attention particulière aux jeux radio. Au début de la Seconde Guerre mondiale, ces pays sont devenus les principaux pays dans le domaine des armes d'information. Dans l'Allemagne nazie, deux services spéciaux étaient simultanément engagés dans des jeux radio avec l'ennemi - le renseignement militaire (Abwehr) et la Direction générale de la sécurité impériale (RSHA). Entre 1920 et 1944, tous les organes et unités officiels de la Reichswehr, puis de la Wehrmacht, destinés aux actes de contre-espionnage, d'espionnage et de sabotage, étaient appelés Abwehr. RSHA est l'organe directeur de la police de renseignement politique et de sécurité du Troisième Reich.

Dans l'Allemagne nazie, deux services spéciaux étaient simultanément engagés dans des jeux radio avec l'ennemi - le renseignement militaire (Abwehr) et la Direction générale de la sécurité impériale (RSHA). Entre 1920 et 1944, tous les organes et unités officiels de la Reichswehr, puis de la Wehrmacht, destinés aux actes de contre-espionnage, d'espionnage et de sabotage, étaient appelés Abwehr. RSHA est l'organe directeur de la police de renseignement politique et de sécurité du Troisième Reich. Dans les mémoires de Walter Schellenberg, l'ancien chef de la VI Direction de la Direction générale de la sécurité impériale (RSHA):

Dans les mémoires de Walter Schellenberg, l'ancien chef de la VI Direction de la Direction générale de la sécurité impériale (RSHA):. , , . . : , , — . , . , , , , . , , . . , , .

Otto Skorzeny (qui était le commandant des forces spéciales fridentales), le «saboteur» de tous les saboteurs du Reich, a consacré un chapitre entier de ses mémoires aux jeux radiophoniques de la contre-espionnage allemande.

Otto Skorzeny (qui était le commandant des forces spéciales fridentales), le «saboteur» de tous les saboteurs du Reich, a consacré un chapitre entier de ses mémoires aux jeux radiophoniques de la contre-espionnage allemande., („“ III ). , . -, , , … „“. 10 „“ . . „“ , . „“ „“ . , „“»

Succès du côté opposé. Réalisations scientifiques et techniques d'ingénieurs allemands dans le domaine de l'interception radio et de la cryptographie.

Pour la communication entre les unités du front pendant la Première Guerre mondiale, un téléphone à un seul passage avec mise à la terre a été utilisé. Étant donné que le seul fil se trouvait sur son territoire, le commandement militaire était convaincu que l'ennemi ne pouvait écouter leurs conversations qu'en se connectant directement à la ligne téléphonique. Les postes militaires contrôlaient la zone où le câble passait, et le commandement de l'armée ne craignait pas que les conversations téléphoniques puissent être écoutées, ils n'ont donc pris aucune mesure de protection lors de conversations secrètes.Connaissant la base physique de la réception radio, une telle condamnation n'aurait pas eu lieu. En 1915, le Corps expéditionnaire britannique fait face à ce problème en France. Il est devenu connu que les Allemands pouvaient apprendre avec une régularité enviable leurs opérations militaires et entraver leur mise en œuvre. Il semblait que les Allemands avaient reçu des copies des ordres pour l'offensive prévue des troupes britanniques.Plus tard, il s'est avéré que les Allemands ont créé un appareil qui, à travers un réseau de fils de cuivre ou de tiges métalliques creusés près des lignes des troupes britanniques, pouvait recevoir même les courants les plus faibles créés par une mise à la terre incorrecte du système téléphonique. L'amplificateur supersensible a reçu et amplifié des courants parasites provenant d'une mise à la terre incorrecte. Ainsi, les Allemands ont eu l'occasion d'écouter tous les appels téléphoniques des militaires britanniques à une distance pouvant aller jusqu'à 500 mètres, interceptant leurs messages.Fu.HEv - récepteur VHF de surveillance («snooping») pour surveiller l'éther

Pour la communication entre les unités du front pendant la Première Guerre mondiale, un téléphone à un seul passage avec mise à la terre a été utilisé. Étant donné que le seul fil se trouvait sur son territoire, le commandement militaire était convaincu que l'ennemi ne pouvait écouter leurs conversations qu'en se connectant directement à la ligne téléphonique. Les postes militaires contrôlaient la zone où le câble passait, et le commandement de l'armée ne craignait pas que les conversations téléphoniques puissent être écoutées, ils n'ont donc pris aucune mesure de protection lors de conversations secrètes.Connaissant la base physique de la réception radio, une telle condamnation n'aurait pas eu lieu. En 1915, le Corps expéditionnaire britannique fait face à ce problème en France. Il est devenu connu que les Allemands pouvaient apprendre avec une régularité enviable leurs opérations militaires et entraver leur mise en œuvre. Il semblait que les Allemands avaient reçu des copies des ordres pour l'offensive prévue des troupes britanniques.Plus tard, il s'est avéré que les Allemands ont créé un appareil qui, à travers un réseau de fils de cuivre ou de tiges métalliques creusés près des lignes des troupes britanniques, pouvait recevoir même les courants les plus faibles créés par une mise à la terre incorrecte du système téléphonique. L'amplificateur supersensible a reçu et amplifié des courants parasites provenant d'une mise à la terre incorrecte. Ainsi, les Allemands ont eu l'occasion d'écouter tous les appels téléphoniques des militaires britanniques à une distance pouvant aller jusqu'à 500 mètres, interceptant leurs messages.Fu.HEv - récepteur VHF de surveillance («snooping») pour surveiller l'éther

Plage de fréquences - 25 ... 176 MHzAlimenté par une batterie 2,4 NC 58 et une batterie anode 90 VDimensions 365 x 453 x 252 mmPoids - 27 kg avec la boîte d'expédition équipéeFu.HEc - aperçu ("slash") Récepteur HF pour surveiller l'éther

Plage de fréquences - 25 ... 176 MHzAlimenté par une batterie 2,4 NC 58 et une batterie anode 90 VDimensions 365 x 453 x 252 mmPoids - 27 kg avec la boîte d'expédition équipéeFu.HEc - aperçu ("slash") Récepteur HF pour surveiller l'éther

Plage de fréquences - 3,75 ... 25 MHzTypes de travaux - TLG (A1) et TLF (A3)Alimenté par 2 piles V 38 ou 2,4 NC Batterie anode 58 et 90 VDimensions 365 x 453 x 284 mmPoids - 27 kgJusqu'en 1940, près de 85% des informations transmises par les organisations étatiques et militaires du monde étaient diffusées via des câbles souterrains et sous-marins. Des renseignements techniques pour obtenir des informations classifiées ont également été conduits sous terre, où se trouvaient des câbles téléphoniques et télégraphiques.En Allemagne, les années de guerre ne disposaient pas d'un seul service national de décryptage. Chaque agence intéressée à obtenir des informations via la cryptanalyse a créé son propre service, qui fonctionnait essentiellement indépendamment des autres services secrets. Ainsi, au début de 1919, la branche «Z» est créée au ministère allemand des Affaires étrangères. Les employés de ce département étaient engagés dans la cryptanalyse de la correspondance diplomatique de pays étrangers. La veille et pendant la Seconde Guerre mondiale, des cryptanalystes de la branche «Z» ont réussi à ouvrir les codes et les codes de plus de 30 États, parmi lesquels des opposants (États-Unis, Angleterre, France) et des alliés (Japon, Italie) d'Allemagne. Les informations "obtenues" en déchiffrant la correspondance diplomatique ont été communiquées au ministre des Affaires étrangères d'Allemagne Ribentrop et personnellement à Hitler.La Wehrmacht (SV), la Luftwaffe (Air Force) et la Kriegsmarine (Navy) avaient leurs propres services de décryptage.Il y avait également une agence centrale de décryptage qui fournissait des informations au commandement principal et des agences de décryptage sur le terrain travaillant directement en première ligne dans l'intérêt des commandants locaux.Le bureau cryptographique faisant partie du VNV (Shi) et ses unités depuis le tout début de la guerre contrôlaient une quantité très importante de communications ennemies. Par exemple, en janvier 1940, ils ont intercepté 796 radiogrammes britanniques, 460 français, 209 turcs, 163 américains et en mars de la même année - 1 649 soviétiques, 838 britanniques, 676 français, 49 espagnols, 43 polonais, 40 vaticans, 39 portugais.Au début de 1939, les craquelins du code Mead étaient divisés en deux groupes de spécialisation. Classiquement, ils peuvent être appelés mathématiciens et linguistes. Les mathématiques étaient dirigées par un médecin de l'Université de Heidelberg Kunze. Dans les années 1920, il s'est distingué par le fait qu'il a pu ouvrir plusieurs chiffres britanniques et le code diplomatique français, ainsi que deux chiffres machine japonais sophistiqués, sur lesquels les experts américains ont été perplexes.Au début de la Seconde Guerre mondiale, plus de 100 000 000 de personnes travaillaient dans les services d'interception radio, de cryptage et de décryptage de l'Allemagne. Les services étaient les plus puissants du monde.La raison la plus importante du succès exceptionnel des services cryptographiques allemands a été la recherche et les développements uniques de scientifiques et d'ingénieurs allemands dans le domaine de l'analyse mathématique, de la réception, de la transmission et du traitement de signaux de différentes formes, fréquences et puissances.Au rythme du développement de nouvelles installations radio dans les années d'avant-guerre, l'Allemagne était nettement en avance sur l'URSS et ses alliés. Cela est objectivement dû au fait que c'est en Allemagne au début des années 1930 que les inventions ont été brevetées, ce qui a largement déterminé le développement de l'ingénierie radio pendant de nombreuses décennies.Téléphone de terrain FF-33 - utilisé dans les unités d'infanterie de la Wehrmacht

Plage de fréquences - 3,75 ... 25 MHzTypes de travaux - TLG (A1) et TLF (A3)Alimenté par 2 piles V 38 ou 2,4 NC Batterie anode 58 et 90 VDimensions 365 x 453 x 284 mmPoids - 27 kgJusqu'en 1940, près de 85% des informations transmises par les organisations étatiques et militaires du monde étaient diffusées via des câbles souterrains et sous-marins. Des renseignements techniques pour obtenir des informations classifiées ont également été conduits sous terre, où se trouvaient des câbles téléphoniques et télégraphiques.En Allemagne, les années de guerre ne disposaient pas d'un seul service national de décryptage. Chaque agence intéressée à obtenir des informations via la cryptanalyse a créé son propre service, qui fonctionnait essentiellement indépendamment des autres services secrets. Ainsi, au début de 1919, la branche «Z» est créée au ministère allemand des Affaires étrangères. Les employés de ce département étaient engagés dans la cryptanalyse de la correspondance diplomatique de pays étrangers. La veille et pendant la Seconde Guerre mondiale, des cryptanalystes de la branche «Z» ont réussi à ouvrir les codes et les codes de plus de 30 États, parmi lesquels des opposants (États-Unis, Angleterre, France) et des alliés (Japon, Italie) d'Allemagne. Les informations "obtenues" en déchiffrant la correspondance diplomatique ont été communiquées au ministre des Affaires étrangères d'Allemagne Ribentrop et personnellement à Hitler.La Wehrmacht (SV), la Luftwaffe (Air Force) et la Kriegsmarine (Navy) avaient leurs propres services de décryptage.Il y avait également une agence centrale de décryptage qui fournissait des informations au commandement principal et des agences de décryptage sur le terrain travaillant directement en première ligne dans l'intérêt des commandants locaux.Le bureau cryptographique faisant partie du VNV (Shi) et ses unités depuis le tout début de la guerre contrôlaient une quantité très importante de communications ennemies. Par exemple, en janvier 1940, ils ont intercepté 796 radiogrammes britanniques, 460 français, 209 turcs, 163 américains et en mars de la même année - 1 649 soviétiques, 838 britanniques, 676 français, 49 espagnols, 43 polonais, 40 vaticans, 39 portugais.Au début de 1939, les craquelins du code Mead étaient divisés en deux groupes de spécialisation. Classiquement, ils peuvent être appelés mathématiciens et linguistes. Les mathématiques étaient dirigées par un médecin de l'Université de Heidelberg Kunze. Dans les années 1920, il s'est distingué par le fait qu'il a pu ouvrir plusieurs chiffres britanniques et le code diplomatique français, ainsi que deux chiffres machine japonais sophistiqués, sur lesquels les experts américains ont été perplexes.Au début de la Seconde Guerre mondiale, plus de 100 000 000 de personnes travaillaient dans les services d'interception radio, de cryptage et de décryptage de l'Allemagne. Les services étaient les plus puissants du monde.La raison la plus importante du succès exceptionnel des services cryptographiques allemands a été la recherche et les développements uniques de scientifiques et d'ingénieurs allemands dans le domaine de l'analyse mathématique, de la réception, de la transmission et du traitement de signaux de différentes formes, fréquences et puissances.Au rythme du développement de nouvelles installations radio dans les années d'avant-guerre, l'Allemagne était nettement en avance sur l'URSS et ses alliés. Cela est objectivement dû au fait que c'est en Allemagne au début des années 1930 que les inventions ont été brevetées, ce qui a largement déterminé le développement de l'ingénierie radio pendant de nombreuses décennies.Téléphone de terrain FF-33 - utilisé dans les unités d'infanterie de la Wehrmacht

Les ingénieurs allemands ont inventé l' ondulateur pour intercepter et analyser les télégrammes transmis par le code Morse.. Il s'agit d'un dispositif d'auto-enregistrement qui étend le papier rouleau sur lequel sont écrites des images rectangulaires en zigzag de points et un tiret de code Morse. Un groupe spécial d’analystes pourrait identifier l’écriture manuscrite de l’opérateur radio de façon assez précise en fonction de la longueur des intervalles, puis déterminer leur appartenance à un navire de surface spécifique ou à un sous-marin ennemi.Pour un exemple illustratif, j'ai trouvé une photo, mais pas d'une machine allemande, sur laquelle un ensemble de dispositifs pour effectuer une communication télégraphique documentaire à grande vitesse via la radio CT-2 mod. 1936 , onduleur numéro trois.

Les ingénieurs allemands ont inventé l' ondulateur pour intercepter et analyser les télégrammes transmis par le code Morse.. Il s'agit d'un dispositif d'auto-enregistrement qui étend le papier rouleau sur lequel sont écrites des images rectangulaires en zigzag de points et un tiret de code Morse. Un groupe spécial d’analystes pourrait identifier l’écriture manuscrite de l’opérateur radio de façon assez précise en fonction de la longueur des intervalles, puis déterminer leur appartenance à un navire de surface spécifique ou à un sous-marin ennemi.Pour un exemple illustratif, j'ai trouvé une photo, mais pas d'une machine allemande, sur laquelle un ensemble de dispositifs pour effectuer une communication télégraphique documentaire à grande vitesse via la radio CT-2 mod. 1936 , onduleur numéro trois.

Sur la base de cette analyse, des simulateurs automatiques du travail des opérateurs radio ennemis ont été créés, ce qui a permis au renseignement allemand de mener efficacement des jeux radio. Les cryptanalystes allemands utilisaient même des ordinateurs IBM, ainsi que divers onglets pour trier les textes et compter les fréquences et les intervalles des symboles. En utilisant la cryptanalyse, ils ont rapidement et efficacement recherché des groupes en double ou debout de la même taille, déterminé la longueur de la clé, recherché le gamma et les connexions stables.En 1938, l'Allemagne était devenue un leader mondial dans la production d'équipements spéciaux pour la reconnaissance. Une variété de magnétophones, y compris des microphones miniatures de petite taille, des systèmes d'écoute ont été considérés comme les meilleurs au monde, car ils ont été développés conformément aux dernières réalisations de la science allemande dans le domaine de la radio-ingénierie et de la chimie.

Sur la base de cette analyse, des simulateurs automatiques du travail des opérateurs radio ennemis ont été créés, ce qui a permis au renseignement allemand de mener efficacement des jeux radio. Les cryptanalystes allemands utilisaient même des ordinateurs IBM, ainsi que divers onglets pour trier les textes et compter les fréquences et les intervalles des symboles. En utilisant la cryptanalyse, ils ont rapidement et efficacement recherché des groupes en double ou debout de la même taille, déterminé la longueur de la clé, recherché le gamma et les connexions stables.En 1938, l'Allemagne était devenue un leader mondial dans la production d'équipements spéciaux pour la reconnaissance. Une variété de magnétophones, y compris des microphones miniatures de petite taille, des systèmes d'écoute ont été considérés comme les meilleurs au monde, car ils ont été développés conformément aux dernières réalisations de la science allemande dans le domaine de la radio-ingénierie et de la chimie. le récepteur

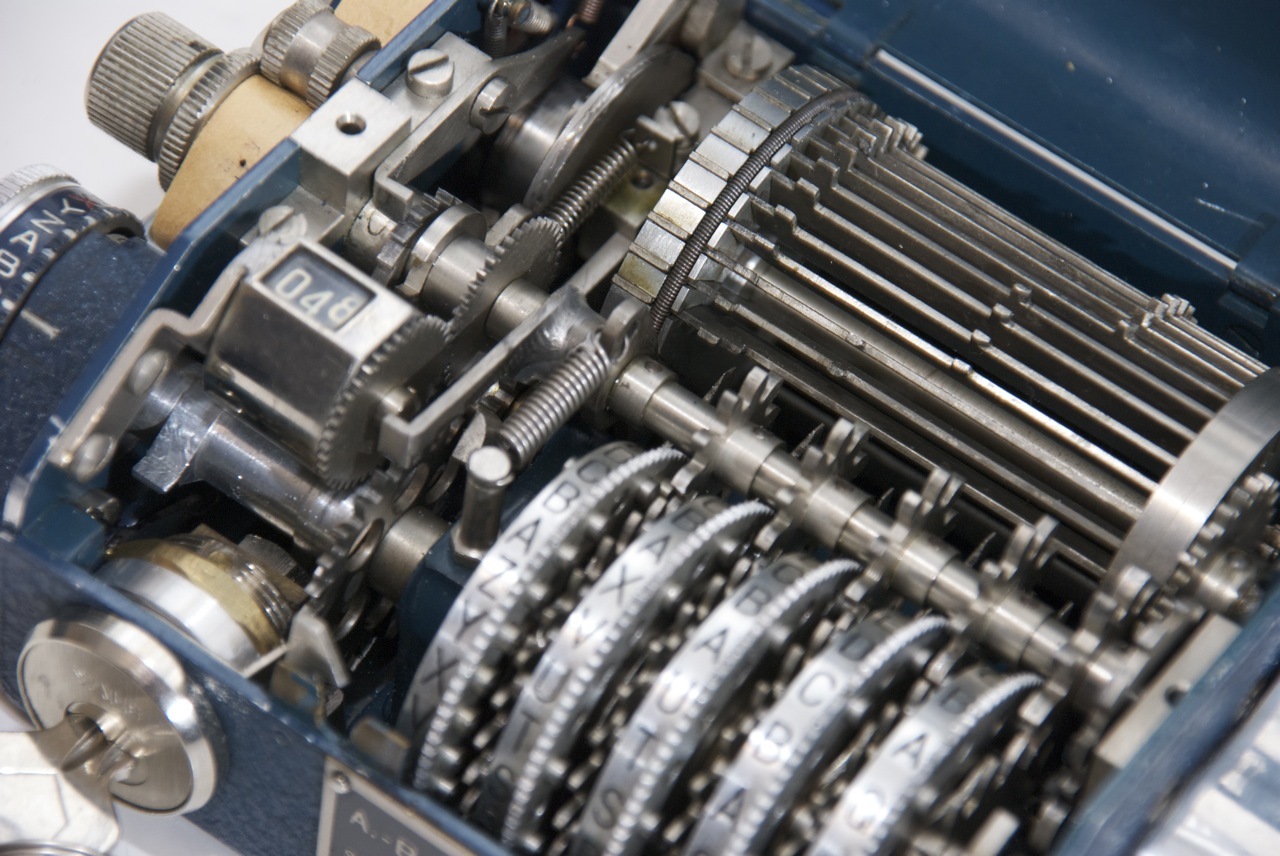

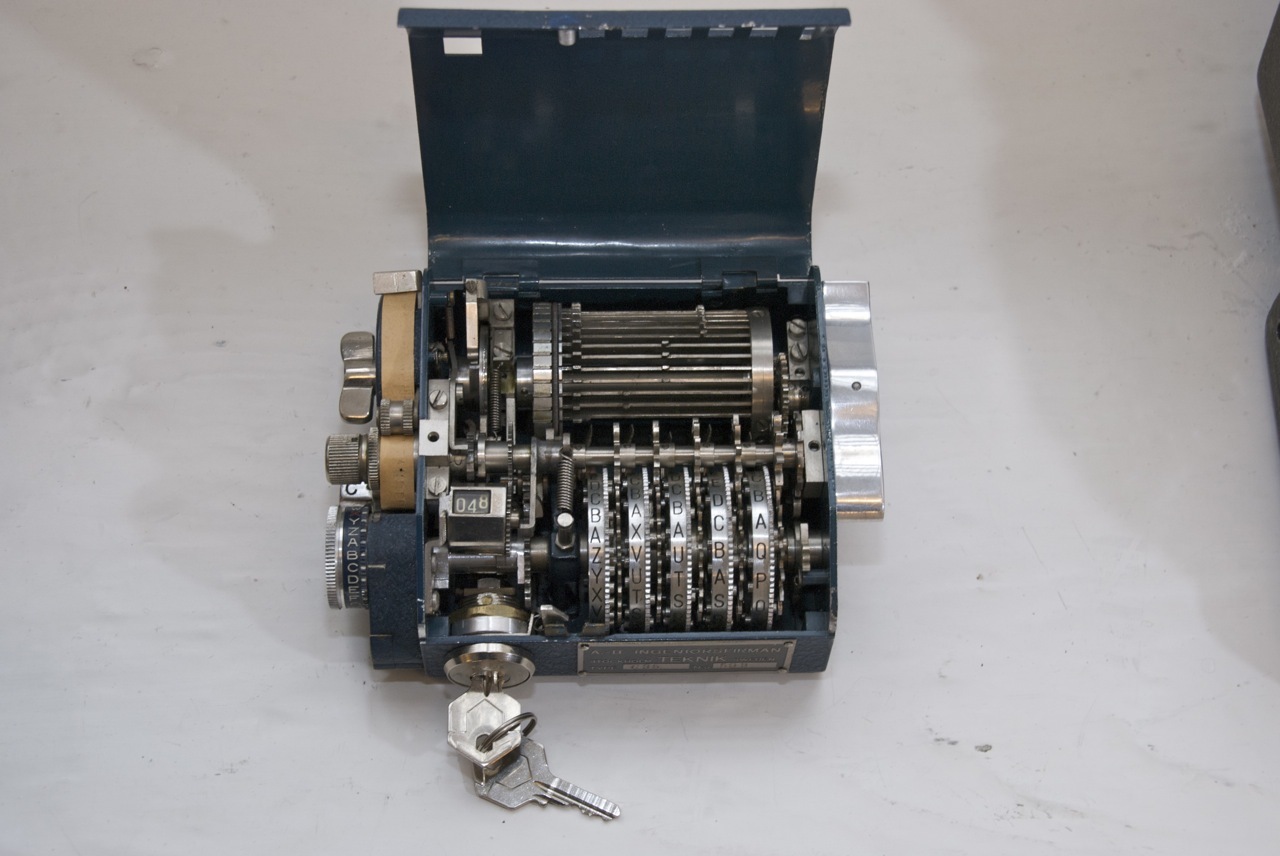

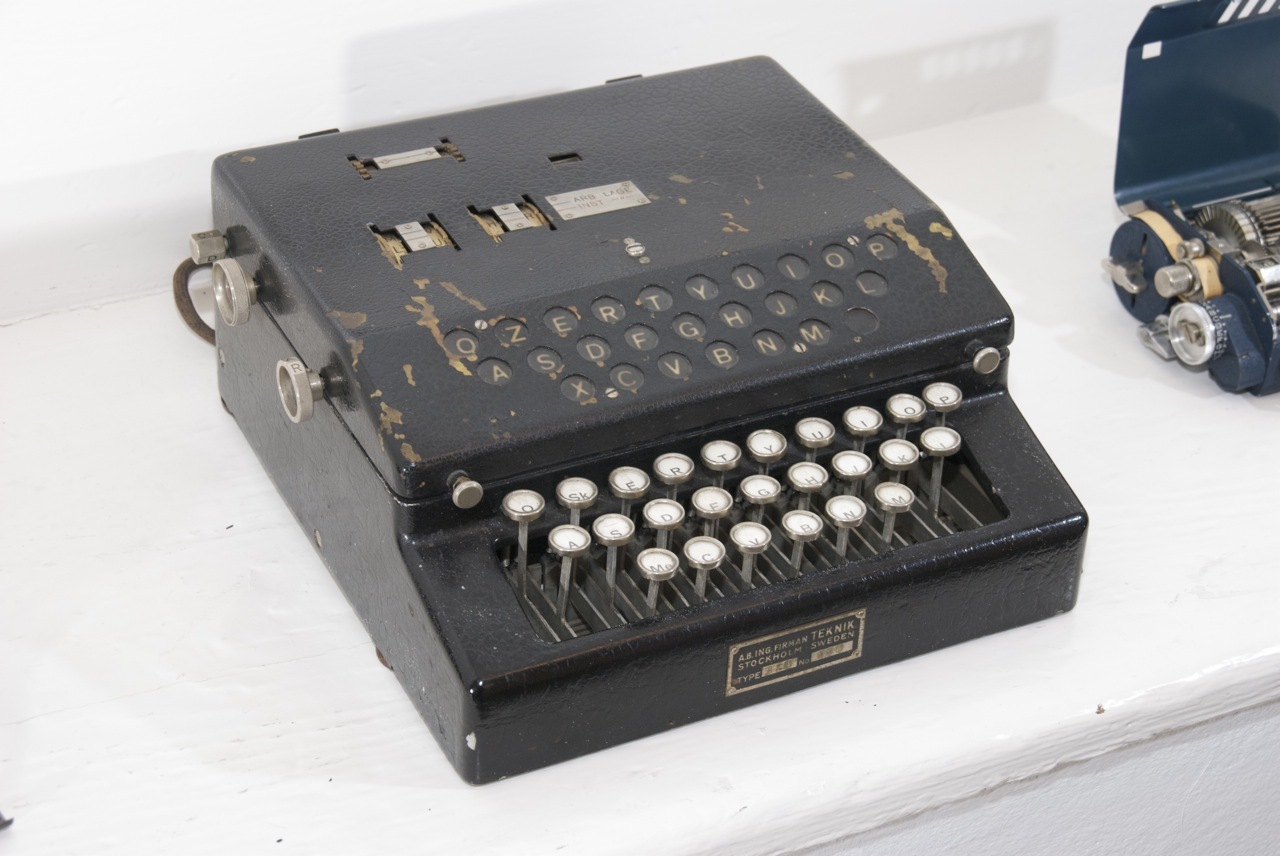

le récepteur polyvalent tout- usage Berta à dos 1935; la station de radio d'infanterie transportée Friedrich 1940Au début de la Seconde Guerre mondiale, les cryptographes allemands pouvaient décrypter la plupart des messages cryptés transmis sur des lignes de radiocommunication par câble en Europe.Cela a été facilité par le fait que de nombreux câbles téléphoniques et télégraphiques internationaux ont transité par le territoire allemand. Les cryptographes allemands ont fait des progrès significatifs dans le décryptage des crypteurs S-36 et S-37 produits par la société Hagelin (le fondateur de la société, Boris Hagelin, est né en 1892 en Russie), dont étaient équipées les organisations gouvernementales et militaires les plus importantes de France, Belgique, Danemark, Pays-Bas et Norvège.)dispositif cryptographique de la société Hagelin S-35

polyvalent tout- usage Berta à dos 1935; la station de radio d'infanterie transportée Friedrich 1940Au début de la Seconde Guerre mondiale, les cryptographes allemands pouvaient décrypter la plupart des messages cryptés transmis sur des lignes de radiocommunication par câble en Europe.Cela a été facilité par le fait que de nombreux câbles téléphoniques et télégraphiques internationaux ont transité par le territoire allemand. Les cryptographes allemands ont fait des progrès significatifs dans le décryptage des crypteurs S-36 et S-37 produits par la société Hagelin (le fondateur de la société, Boris Hagelin, est né en 1892 en Russie), dont étaient équipées les organisations gouvernementales et militaires les plus importantes de France, Belgique, Danemark, Pays-Bas et Norvège.)dispositif cryptographique de la société Hagelin S-35

dispositif cryptographique de la société Hagelin S-36

dispositif cryptographique de la société Hagelin S-36 dispositif cryptographique de la société Hagelin S-38

dispositif cryptographique de la société Hagelin S-38

En 1936, la France a acheté 5 000 équipements cryptographiques B-21 à Hagelin, mais les cryptographes allemands ne laissent aucun espoir de décrypter ces types de machines, car ils avaient déjà de l'expérience dans le décryptage des premiers dispositifs cryptographiques des Hagelin C-35 et C-36, depuis cette date. série d'appareils il y avait quelques erreurs cryptographiques. Le déchiffrement du périphérique B-21 nécessitait des outils informatiques appropriés pour effectuer de grandes quantités de calcul. Bientôt, les cryptographes allemands ont réussi à pénétrer dans le B-21, et aux États-Unis, ils ont abandonné ce modèle, éliminé les lacunes et publié le modèle suivant de crypteurs Hagelin S-38 (connu pendant la Seconde Guerre mondiale sous le nom de M-209)décryptant le périphérique B-21

En 1936, la France a acheté 5 000 équipements cryptographiques B-21 à Hagelin, mais les cryptographes allemands ne laissent aucun espoir de décrypter ces types de machines, car ils avaient déjà de l'expérience dans le décryptage des premiers dispositifs cryptographiques des Hagelin C-35 et C-36, depuis cette date. série d'appareils il y avait quelques erreurs cryptographiques. Le déchiffrement du périphérique B-21 nécessitait des outils informatiques appropriés pour effectuer de grandes quantités de calcul. Bientôt, les cryptographes allemands ont réussi à pénétrer dans le B-21, et aux États-Unis, ils ont abandonné ce modèle, éliminé les lacunes et publié le modèle suivant de crypteurs Hagelin S-38 (connu pendant la Seconde Guerre mondiale sous le nom de M-209)décryptant le périphérique B-21

1934 . «» . – , , . , -35, -36, , . -36 , 5 , Aktibolaget Cryptoteknik. . . , . -36, , , , ( « » 1000 , ) .

Machines de cryptage électromécanique:

L'énigme

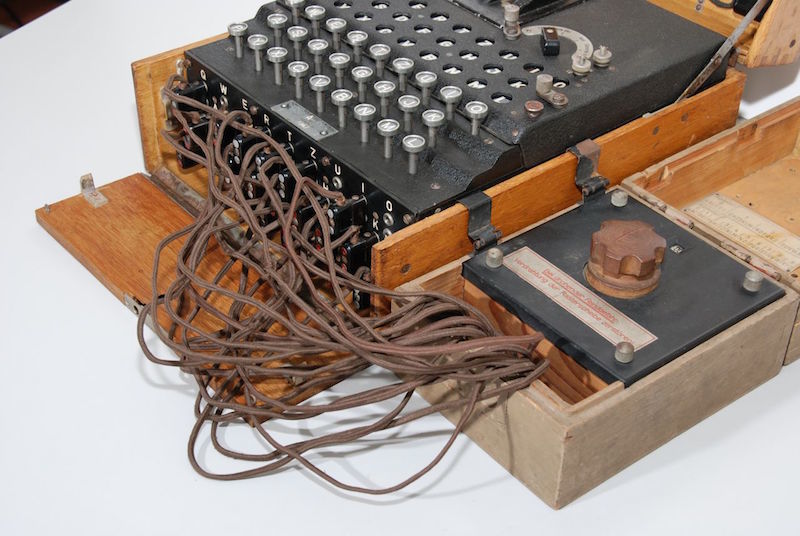

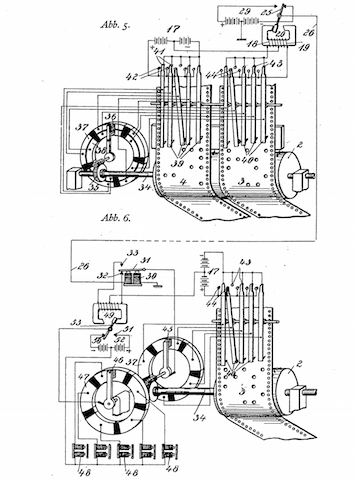

Les machines de cryptage électromécaniques sont apparues pour la première fois après la Première Guerre mondiale. En 1917, une machine cryptographique rotative américaine, appelée plus tard l'Enigma, a été créée par l'Américain Edward Hepburn. Pour le travail, elle s'est connectée à une machine à écrire électrique. Un peu plus tard, en 1923, l'ingénieur berlinois Arthur Sherbius crée une version industrielle indépendante d'Enigma. Le gouvernement allemand, frappé par la fiabilité de la machine, en a conservé tous les droits et a commencé à l'utiliser pour l'armée. Plus tard, une modification spéciale est apparue, conçue pour les forces navales, elle diffère de l'habituelle "Enigma" par le nombre de rotors de chiffrement.

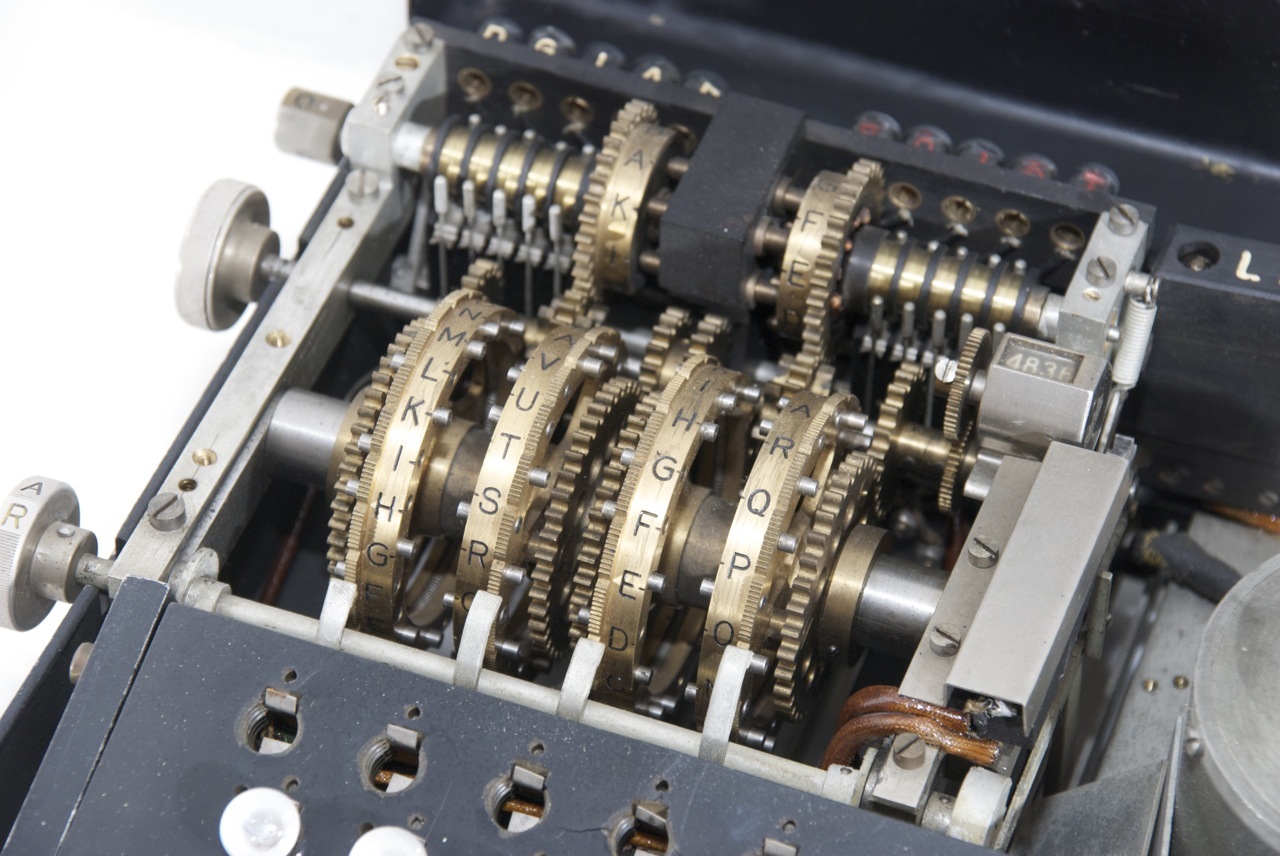

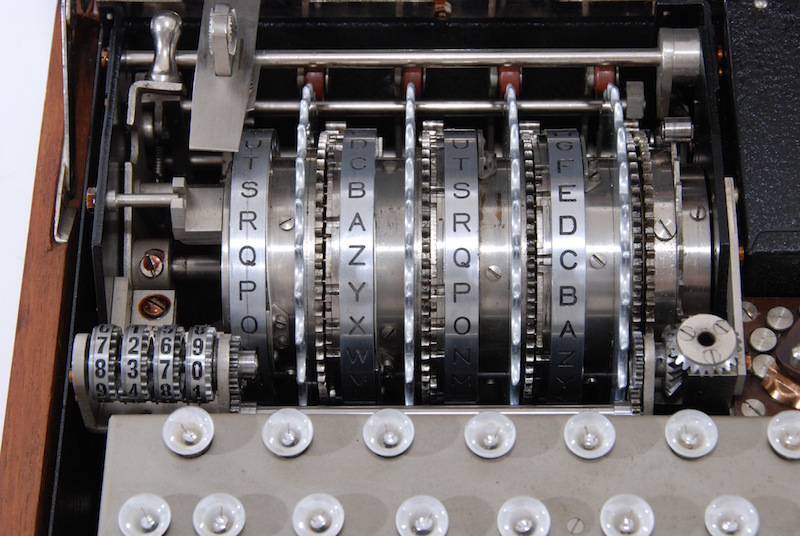

Les machines de cryptage électromécaniques sont apparues pour la première fois après la Première Guerre mondiale. En 1917, une machine cryptographique rotative américaine, appelée plus tard l'Enigma, a été créée par l'Américain Edward Hepburn. Pour le travail, elle s'est connectée à une machine à écrire électrique. Un peu plus tard, en 1923, l'ingénieur berlinois Arthur Sherbius crée une version industrielle indépendante d'Enigma. Le gouvernement allemand, frappé par la fiabilité de la machine, en a conservé tous les droits et a commencé à l'utiliser pour l'armée. Plus tard, une modification spéciale est apparue, conçue pour les forces navales, elle diffère de l'habituelle "Enigma" par le nombre de rotors de chiffrement. L'encodeur de disque Enigma se distingue par sa simplicité de conception, sa haute fiabilité et son excellente résistance aux polices. Les caractéristiques énumérées ci-dessus ont apporté à cet encodeur électromécanique une renommée bien méritée pendant la Seconde Guerre mondiale.De par sa conception, Enigma est classé comme un encodeur de disque, dont une caractéristique est la présence de disques de chiffrement tournant sur le même axe. Dans les premiers échantillons Enigma, trois disques cryptographiques verrouillés ont été utilisés, ce qui a permis un mouvement régulier pendant le fonctionnement, semblable aux compteurs d'électricité des anciennes structures.

L'encodeur de disque Enigma se distingue par sa simplicité de conception, sa haute fiabilité et son excellente résistance aux polices. Les caractéristiques énumérées ci-dessus ont apporté à cet encodeur électromécanique une renommée bien méritée pendant la Seconde Guerre mondiale.De par sa conception, Enigma est classé comme un encodeur de disque, dont une caractéristique est la présence de disques de chiffrement tournant sur le même axe. Dans les premiers échantillons Enigma, trois disques cryptographiques verrouillés ont été utilisés, ce qui a permis un mouvement régulier pendant le fonctionnement, semblable aux compteurs d'électricité des anciennes structures. Pendant la guerre, les chiffres ont été brisés, de nouveaux ont été inventés, à la suite de quoi le travail sur l'amélioration d'Enigma ne s'est pas arrêté même pendant une minute. Le résultat de ce travail a été un dispositif de cryptage avec six disques non connectés, dont le mouvement est devenu chaotique."Enigma A"

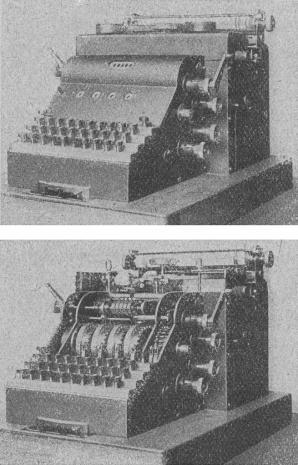

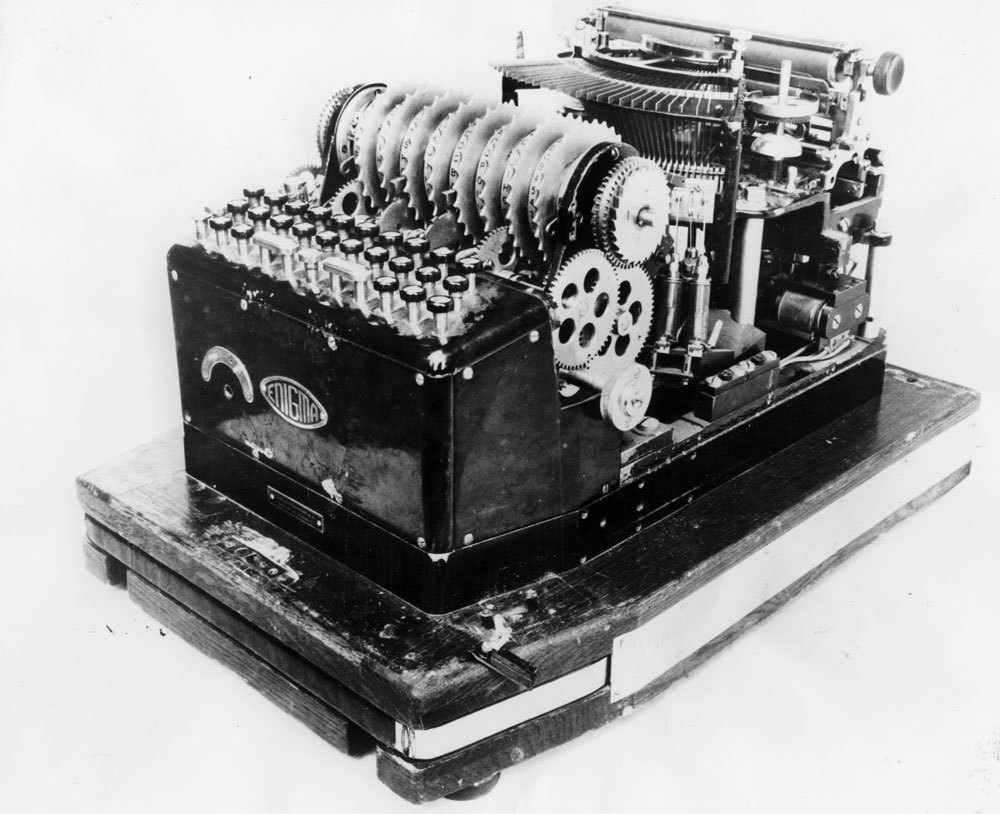

Pendant la guerre, les chiffres ont été brisés, de nouveaux ont été inventés, à la suite de quoi le travail sur l'amélioration d'Enigma ne s'est pas arrêté même pendant une minute. Le résultat de ce travail a été un dispositif de cryptage avec six disques non connectés, dont le mouvement est devenu chaotique."Enigma A" Comme les Allemands l'appelaient "Schreibende Enigma" (des informations sur ce modèle ont été trouvées dans un magazine sur l'électrotechnique en 1923 dans un article d' Arthur Scherbius )Le tout premier modèle de la machine de cryptage de la marque "Enigma A" est apparu en 1923. Une machine très lourde et encombrante qui pourrait sortir le code directement sur papier. Pour autant que l'on sache, il n'y a actuellement aucun exemple survivant d'Enigma A.

Comme les Allemands l'appelaient "Schreibende Enigma" (des informations sur ce modèle ont été trouvées dans un magazine sur l'électrotechnique en 1923 dans un article d' Arthur Scherbius )Le tout premier modèle de la machine de cryptage de la marque "Enigma A" est apparu en 1923. Une machine très lourde et encombrante qui pourrait sortir le code directement sur papier. Pour autant que l'on sache, il n'y a actuellement aucun exemple survivant d'Enigma A. Bientôt, ce modèle a été remplacé par le modèle «B»en 1924.

Bientôt, ce modèle a été remplacé par le modèle «B»en 1924. Après plusieurs améliorations, l'Enigma B a été remplacée en 1929 par l'Enigma H , connue sous le nom de H-29, le dernier modèle de la gamme de presses à imprimer Enigma. Mais, hélas, ces modèles n'étaient pas fiables et, malgré les améliorations, dans la pratique, ils ont reçu beaucoup de plaintes.

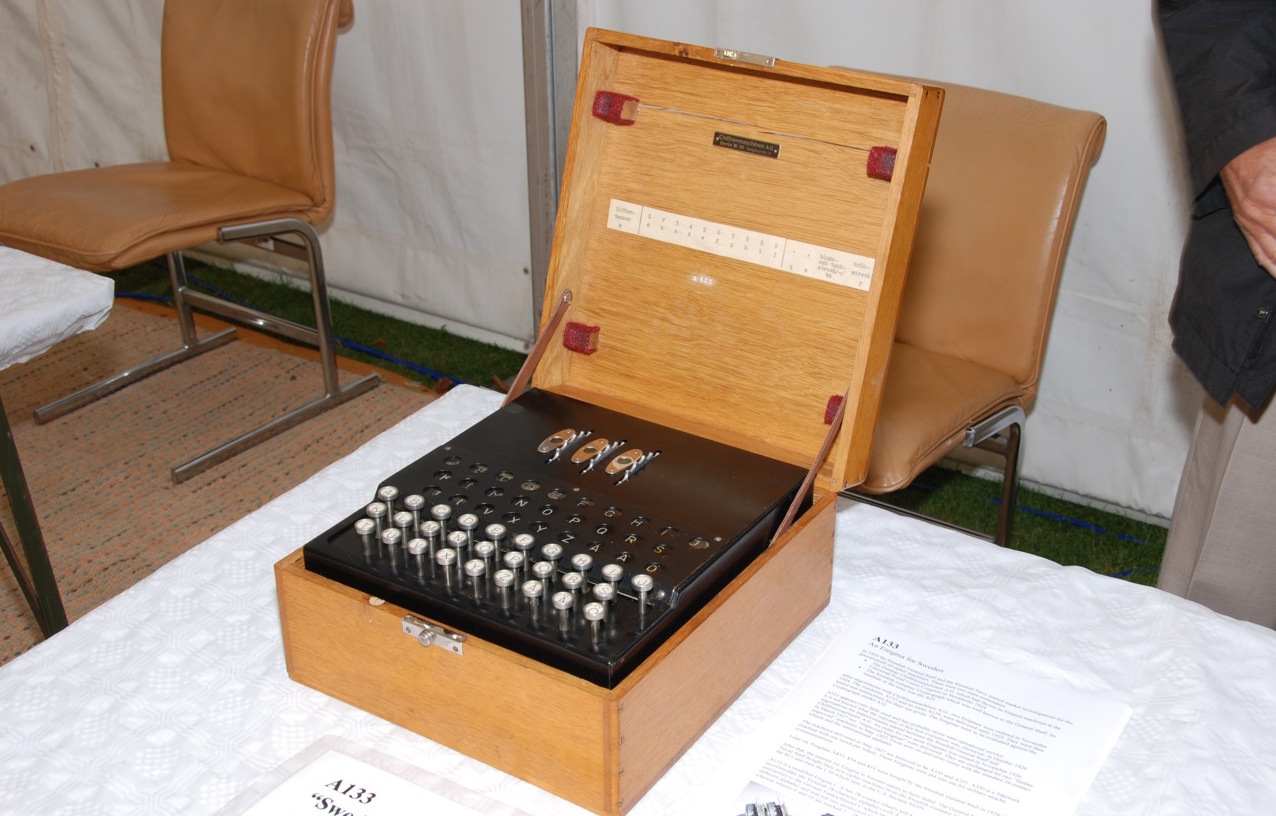

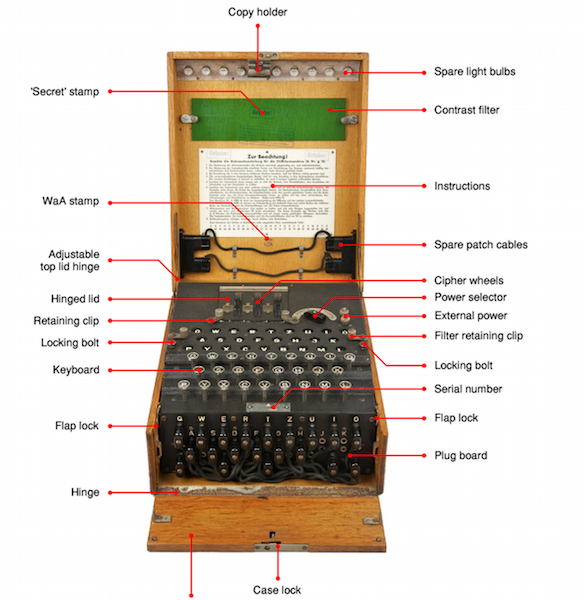

Après plusieurs améliorations, l'Enigma B a été remplacée en 1929 par l'Enigma H , connue sous le nom de H-29, le dernier modèle de la gamme de presses à imprimer Enigma. Mais, hélas, ces modèles n'étaient pas fiables et, malgré les améliorations, dans la pratique, ils ont reçu beaucoup de plaintes. Dès 1924, l' Enigma C a été créée , qui était beaucoup plus petite, et se distinguait donc par sa portabilité de la machine à écrire Enigma A. Il a d'abord été utilisé des ampoules.Il se composait d'un clavier à 26 lettres pour saisir des messages ouverts, de 26 ampoules qui, une fois allumées, illuminaient les lettres nécessaires du texte chiffré, d'une source d'alimentation (batterie de 3,5 volts ou son équivalent), de trois roues de contact amovibles qui tournaient sur un axe commun, fixes réflecteur de contact, roue de contact d'entrée fixe.Le clavier était identique à celui utilisé sur les machines à écrire anglais, à l'exception des détails mineurs. Seules les lettres majuscules ont été utilisées, les chiffres étaient absents, il n'y avait pas de lettres avec tréma, comme U. Les lettres sur les ampoules étaient disposées dans le même ordre.La voiture a été placée dans une boîte en bois. Avec le couvercle de la machine fermé, seules les bagues de réglage des trois roues mobiles dépassaient vers l'extérieur, vous pouviez voir une lettre sur son pneu alphabétique dans la petite fenêtre au-dessus de chaque roue. Cela a été fait pour que le cryptographe puisse utiliser la bague de réglage pour faire tourner chaque roue à la position initiale souhaitée. Avec le capot de la machine ouvert, le chiffreur pouvait voir toutes les roues à l'intérieur et, après avoir appuyé sur le levier situé à côté du réflecteur, retirer les trois roues en mouvement de la machine, les retirer de l'axe commun et changer l'ordre de leur emplacement. Étant donné que le premier Enigma, contrairement aux modèles plus récents, n'avait que trois roues, il n'y avait que six dispositions de roues relatives. La voiture était portable, mais plutôt lourde, pesant environ 12 kilogrammes.

Dès 1924, l' Enigma C a été créée , qui était beaucoup plus petite, et se distinguait donc par sa portabilité de la machine à écrire Enigma A. Il a d'abord été utilisé des ampoules.Il se composait d'un clavier à 26 lettres pour saisir des messages ouverts, de 26 ampoules qui, une fois allumées, illuminaient les lettres nécessaires du texte chiffré, d'une source d'alimentation (batterie de 3,5 volts ou son équivalent), de trois roues de contact amovibles qui tournaient sur un axe commun, fixes réflecteur de contact, roue de contact d'entrée fixe.Le clavier était identique à celui utilisé sur les machines à écrire anglais, à l'exception des détails mineurs. Seules les lettres majuscules ont été utilisées, les chiffres étaient absents, il n'y avait pas de lettres avec tréma, comme U. Les lettres sur les ampoules étaient disposées dans le même ordre.La voiture a été placée dans une boîte en bois. Avec le couvercle de la machine fermé, seules les bagues de réglage des trois roues mobiles dépassaient vers l'extérieur, vous pouviez voir une lettre sur son pneu alphabétique dans la petite fenêtre au-dessus de chaque roue. Cela a été fait pour que le cryptographe puisse utiliser la bague de réglage pour faire tourner chaque roue à la position initiale souhaitée. Avec le capot de la machine ouvert, le chiffreur pouvait voir toutes les roues à l'intérieur et, après avoir appuyé sur le levier situé à côté du réflecteur, retirer les trois roues en mouvement de la machine, les retirer de l'axe commun et changer l'ordre de leur emplacement. Étant donné que le premier Enigma, contrairement aux modèles plus récents, n'avait que trois roues, il n'y avait que six dispositions de roues relatives. La voiture était portable, mais plutôt lourde, pesant environ 12 kilogrammes.

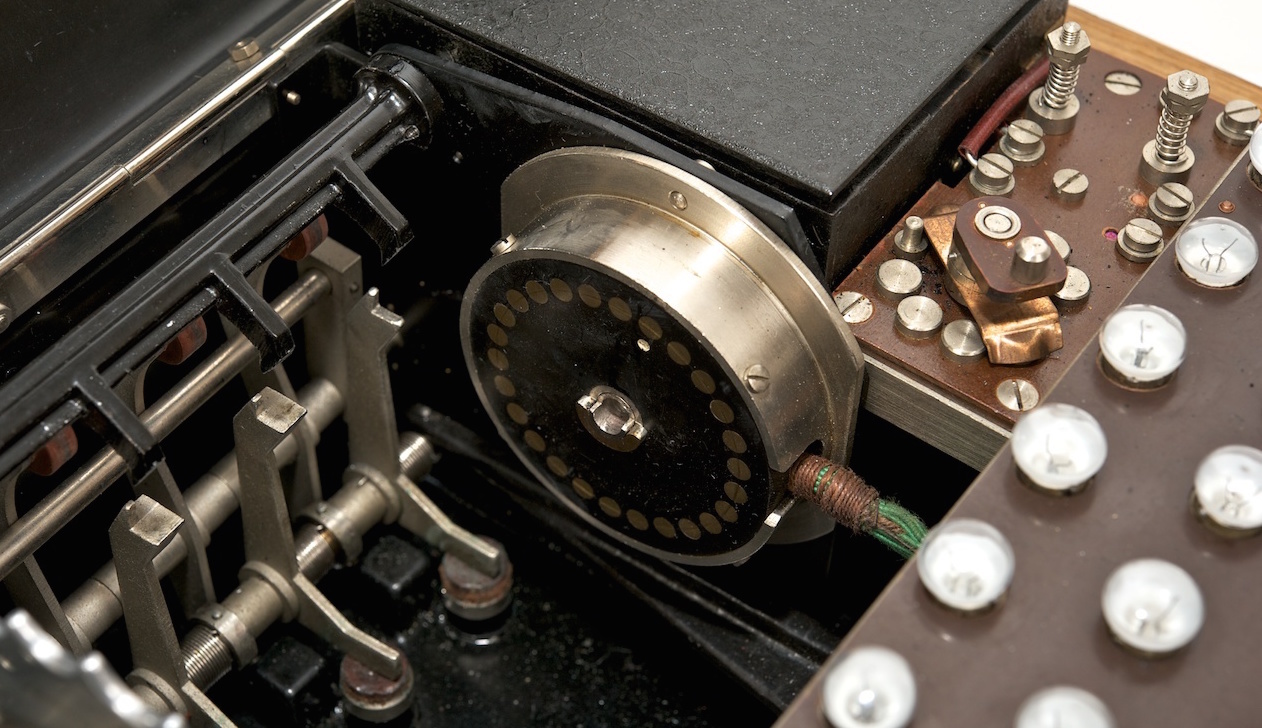

Trois roues de contact amovibles - R1, R2 et R3, un réflecteur fixe - U. Lorsque vous cliquez sur l'une des lettres du clavier, le contact se ferme et le courant de la batterie passe par les roues R1, R2 et R3. En passant à travers le réflecteur, le courant "est revenu" et, après avoir traversé à nouveau les roues R3, R2 et R1, a allumé une lampe qui a illuminé la lettre du texte chiffré. La lettre du texte en clair original, une fois convertie en une lettre de texte chiffré, a subi 9 conversions.Mais le premier chiffrement Enigma du kit fourni avec la machine n'avait que trois roues et pouvait être installé de six manières différentes. Par conséquent, le nombre d'alphabets possibles de remplacement simple était de 101 400.En réalité, dans la plupart des versions militaires d'Enigma, il y avait 2 conversions de plus, et donc, il y en avait 11 en tout.En 1926, Enigma D (officiellement A26) a été développé pour succéder à Enigma C. Trois roues de contact étaient montées sur la broche mobile. Le réflecteur U est devenu personnalisable, ce qui signifie qu'il peut être installé sur n'importe laquelle des 26 positions, ce qui à son tour augmente le nombre de permutations et augmente la fiabilité de ce modèle.

Trois roues de contact amovibles - R1, R2 et R3, un réflecteur fixe - U. Lorsque vous cliquez sur l'une des lettres du clavier, le contact se ferme et le courant de la batterie passe par les roues R1, R2 et R3. En passant à travers le réflecteur, le courant "est revenu" et, après avoir traversé à nouveau les roues R3, R2 et R1, a allumé une lampe qui a illuminé la lettre du texte chiffré. La lettre du texte en clair original, une fois convertie en une lettre de texte chiffré, a subi 9 conversions.Mais le premier chiffrement Enigma du kit fourni avec la machine n'avait que trois roues et pouvait être installé de six manières différentes. Par conséquent, le nombre d'alphabets possibles de remplacement simple était de 101 400.En réalité, dans la plupart des versions militaires d'Enigma, il y avait 2 conversions de plus, et donc, il y en avait 11 en tout.En 1926, Enigma D (officiellement A26) a été développé pour succéder à Enigma C. Trois roues de contact étaient montées sur la broche mobile. Le réflecteur U est devenu personnalisable, ce qui signifie qu'il peut être installé sur n'importe laquelle des 26 positions, ce qui à son tour augmente le nombre de permutations et augmente la fiabilité de ce modèle.

Plus tard, un autre modèle de la machine de cryptage électromécanique Enigma I a vu la «lumière» . L'armée allemande a insisté pour apporter des modifications qui ont considérablement augmenté la durabilité de la machine. Le plus important d'entre eux a été l'introduction du commutateur.

Plus tard, un autre modèle de la machine de cryptage électromécanique Enigma I a vu la «lumière» . L'armée allemande a insisté pour apporter des modifications qui ont considérablement augmenté la durabilité de la machine. Le plus important d'entre eux a été l'introduction du commutateur.Enigma , . 26 , 13- . , . , , A W, A W, . , R1 A, W, W. 26 , .. 1012. ( , 1944 ), , 105456.

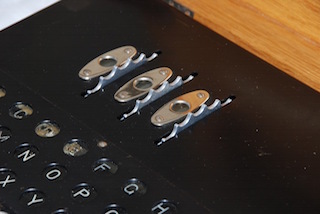

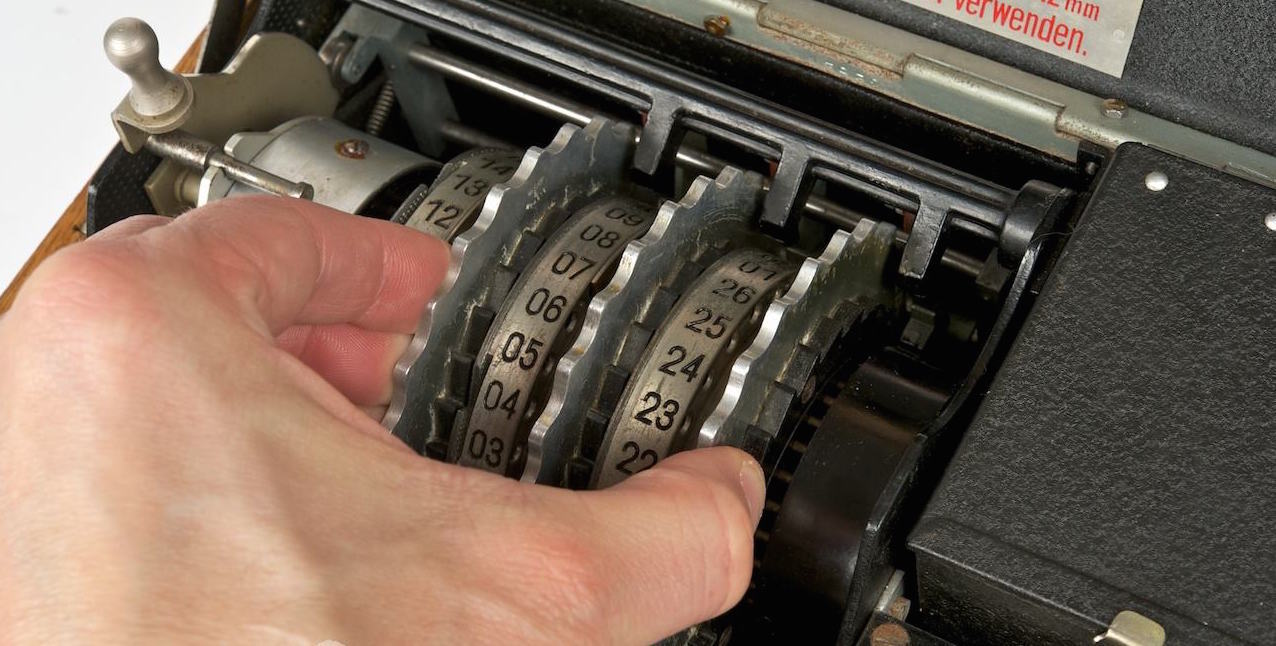

À partir du 15 décembre 1938, chaque Enigma était équipée de cinq roues de contact au lieu de trois: trois - dans la voiture, deux à distance. Chaque jour, l'opérateur a placé trois disques sélectionnés dans la machine dans un certain ordre, conformément aux instructions du livre de codes.Deux roues étaient stockées dans une petite boîte en bois. L'image est un exemple typique d'une telle boîte pour stocker deux disques.

À partir du 15 décembre 1938, chaque Enigma était équipée de cinq roues de contact au lieu de trois: trois - dans la voiture, deux à distance. Chaque jour, l'opérateur a placé trois disques sélectionnés dans la machine dans un certain ordre, conformément aux instructions du livre de codes.Deux roues étaient stockées dans une petite boîte en bois. L'image est un exemple typique d'une telle boîte pour stocker deux disques.

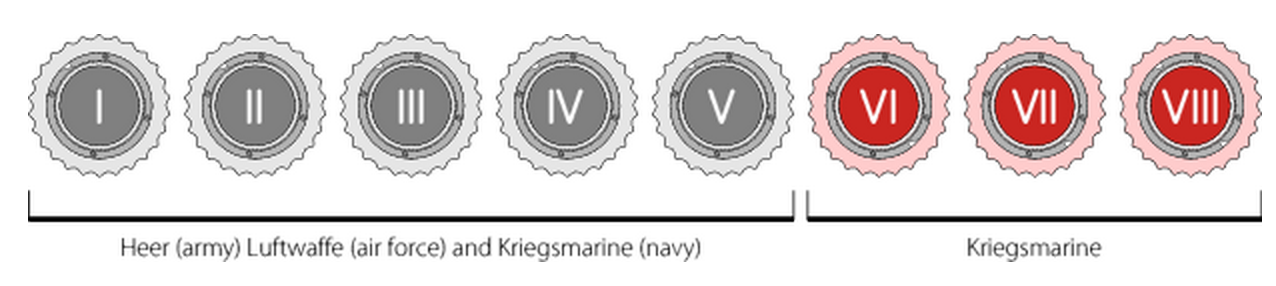

Enigma M3, M1, M2 pour la marine allemande, en 1939, trois autres roues de contact avec un code ont été ajoutées à cinq. Ces modèles ont été utilisés exclusivement par la marine allemande Kriegsmarine.

Enigma M3, M1, M2 pour la marine allemande, en 1939, trois autres roues de contact avec un code ont été ajoutées à cinq. Ces modèles ont été utilisés exclusivement par la marine allemande Kriegsmarine. Marine Enigma M4était plus complexe pour fournir des communications secrètes fiables avec les sous-marins. Le pirater était beaucoup plus difficile (mais c'était toujours possible). 4 rotors possibles sur 8 ont été utilisés. Kriegsmarine a également utilisé des réflecteurs minces B, C, un rotor supplémentaire était nécessairement situé près d'eux. Il y avait une instruction, à la suite de laquelle la même roue de l'ensemble (I-VIII) ne devrait pas être utilisée pendant deux jours consécutifs. Le standard était désigné 1-26.

Marine Enigma M4était plus complexe pour fournir des communications secrètes fiables avec les sous-marins. Le pirater était beaucoup plus difficile (mais c'était toujours possible). 4 rotors possibles sur 8 ont été utilisés. Kriegsmarine a également utilisé des réflecteurs minces B, C, un rotor supplémentaire était nécessairement situé près d'eux. Il y avait une instruction, à la suite de laquelle la même roue de l'ensemble (I-VIII) ne devrait pas être utilisée pendant deux jours consécutifs. Le standard était désigné 1-26. Enigma G à première vue ressemblait à Enigma D: les mêmes dimensions, quatre roues codeuses, des détails métalliques brillants. Comme dans Enigma D, les trois roues les plus à droite sont des roues de codage, un réflecteur à gauche. Mais contrairement au modèle D, le réflecteur s'est déplacé pendant le cryptage. Un compteur a également été installé à gauche des roues (Zählwerk).

Enigma G à première vue ressemblait à Enigma D: les mêmes dimensions, quatre roues codeuses, des détails métalliques brillants. Comme dans Enigma D, les trois roues les plus à droite sont des roues de codage, un réflecteur à gauche. Mais contrairement au modèle D, le réflecteur s'est déplacé pendant le cryptage. Un compteur a également été installé à gauche des roues (Zählwerk).

Enigma k

Enigma T (1942), nommé "Tirpitz", a été utilisé pendant la Seconde Guerre mondiale par les Allemands pour transmettre des chiffres à la marine japonaise. Huit roues de rotor ont également été utilisées, dont trois dans la voiture. La différence était la présence de seulement 5 découpes sur les disques rotatifs.

Enigma KD (1944) a été utilisé plus souvent sur le chemin de fer. Version spéciale d'Enigma K, il utilisait trois roues avec 9 découpes sur les disques tournants, ainsi qu'un réflecteur, connu sous le nom de réflecteur Dora.

Enigma KD (1944) a été utilisé plus souvent sur le chemin de fer. Version spéciale d'Enigma K, il utilisait trois roues avec 9 découpes sur les disques tournants, ainsi qu'un réflecteur, connu sous le nom de réflecteur Dora. Le bloc d'alimentation Enigma, dimensions 20 x 11 x 13,5 cm, n'était pas nécessaire pour le mouvement des roues du rotor, mais pour alimenter le circuit électrique des lampes. Conçu pour alimenter des appareils à 110, 125, 145, 220 et 250 volts. Devant le panneau se trouvent deux fusibles, 125 milliampères et 80 milliampères, respectivement.

Le bloc d'alimentation Enigma, dimensions 20 x 11 x 13,5 cm, n'était pas nécessaire pour le mouvement des roues du rotor, mais pour alimenter le circuit électrique des lampes. Conçu pour alimenter des appareils à 110, 125, 145, 220 et 250 volts. Devant le panneau se trouvent deux fusibles, 125 milliampères et 80 milliampères, respectivement.

Jusqu'à la toute fin de la guerre, le commandement allemand était convaincu qu'il était impossible de déchiffrer les codes de la machine cryptographique Enigma. Néanmoins, les Britanniques, ayant acquis le premier modèle de cette machine auprès des Polonais en 1939, créèrent au milieu de la guerre un système efficace pour décrypter les messages ennemis sous le nom de code Ultra, en utilisant, entre autres, le premier ordinateur électronique Colossus au monde. Et les Britanniques ont reçu le «cadeau» le plus important le 8 mai 1941, lorsqu'ils ont capturé le sous-marin allemand U-110 - ils ont mis entre leurs mains non seulement une machine qui fonctionnait, mais aussi l'ensemble complet de documents pour des communications secrètes. Depuis lors, pour les sous-mariniers allemands, la diffusion à des fins de transmission de données équivaut souvent à une condamnation à mort. Apparemment, à la fin de la guerre, Karl Dönitz l'a deviné, alors qu'il écrivait une fois les lignes suivantes dans son journal:

Jusqu'à la toute fin de la guerre, le commandement allemand était convaincu qu'il était impossible de déchiffrer les codes de la machine cryptographique Enigma. Néanmoins, les Britanniques, ayant acquis le premier modèle de cette machine auprès des Polonais en 1939, créèrent au milieu de la guerre un système efficace pour décrypter les messages ennemis sous le nom de code Ultra, en utilisant, entre autres, le premier ordinateur électronique Colossus au monde. Et les Britanniques ont reçu le «cadeau» le plus important le 8 mai 1941, lorsqu'ils ont capturé le sous-marin allemand U-110 - ils ont mis entre leurs mains non seulement une machine qui fonctionnait, mais aussi l'ensemble complet de documents pour des communications secrètes. Depuis lors, pour les sous-mariniers allemands, la diffusion à des fins de transmission de données équivaut souvent à une condamnation à mort. Apparemment, à la fin de la guerre, Karl Dönitz l'a deviné, alors qu'il écrivait une fois les lignes suivantes dans son journal:, , . , !

, Enigma, , , . , , , , . , . Enigma , , . ? , «», Enigma , . - . «». (« ») «», , , , , / . 17576 , , 0.00006, , . : , , , , . , , (.. ), . , 200 , , , . , , , .

Vous pouvez télécharger gratuitement Enigma Simulator à l'adresse suivante.Lorenz

Machine de cryptage allemande utilisée pendant la Seconde Guerre mondiale pour transmettre des informations par télétype. Vous pouvez en lire plus dans mon article Pénétrant les pensées de l'ennemi: le légendaire Bletchley Park . Et si Enigma était principalement utilisé sur le terrain, la machine Lorenz servait à la communication de haut niveau - elle transmettait les ordres des plus hauts dirigeants allemands. Un lien intéressant vers le simulateur SZ40Les nazis travaillaient activement à la création de nouvelles machines de cryptage. Il a fallu environ quatre ans pour que le premier lot expérimental de Schlüsselgerät 41 (SG-41) et sa modification SG-41Z apparaissent en 1944. La machine a été surnommée Hitlersmuhle - "Hitler's Mill" car il y avait une poignée sur le côté droit de la machine, comme les moulins à café manuels. À l'avenir, la poignée mécanique, dont le nom est issu, devait être remplacée par un moteur - des dessins ont été développés, mais ce projet n'a pas pu être réalisé en raison de l'avance rapide de l'armée soviétique.

Un lien intéressant vers le simulateur SZ40Les nazis travaillaient activement à la création de nouvelles machines de cryptage. Il a fallu environ quatre ans pour que le premier lot expérimental de Schlüsselgerät 41 (SG-41) et sa modification SG-41Z apparaissent en 1944. La machine a été surnommée Hitlersmuhle - "Hitler's Mill" car il y avait une poignée sur le côté droit de la machine, comme les moulins à café manuels. À l'avenir, la poignée mécanique, dont le nom est issu, devait être remplacée par un moteur - des dessins ont été développés, mais ce projet n'a pas pu être réalisé en raison de l'avance rapide de l'armée soviétique. Les concepteurs allemands ont pris quelque chose de la conception Enigma: le cryptage et le décryptage étaient identiques. La principale différence entre le "moulin Hitler" et Enigma était l'absence de lampes électroniques: SG travaillait avec deux fines bandes de papier. Sur l'un d'eux, des lettres imprimées ont été saisies, sur l'autre, des informations obtenues à la suite du cryptage ou du décryptage ont été affichées. Les Allemands ont copié la plupart des mécanismes de la machine de cryptage M-209, créée par Boris Hagelin.

Les concepteurs allemands ont pris quelque chose de la conception Enigma: le cryptage et le décryptage étaient identiques. La principale différence entre le "moulin Hitler" et Enigma était l'absence de lampes électroniques: SG travaillait avec deux fines bandes de papier. Sur l'un d'eux, des lettres imprimées ont été saisies, sur l'autre, des informations obtenues à la suite du cryptage ou du décryptage ont été affichées. Les Allemands ont copié la plupart des mécanismes de la machine de cryptage M-209, créée par Boris Hagelin. À la fin de la guerre, des experts allemands ont également travaillé sur d'autres projets de machines de chiffrement, mais on en sait peu sur eux aujourd'hui.La machine cryptographique Siemens T43 , qualifiée par les experts de fantôme d'histoire cryptographique car les informations la concernant sont toujours classées.

À la fin de la guerre, des experts allemands ont également travaillé sur d'autres projets de machines de chiffrement, mais on en sait peu sur eux aujourd'hui.La machine cryptographique Siemens T43 , qualifiée par les experts de fantôme d'histoire cryptographique car les informations la concernant sont toujours classées. La T43 a été l'une des premières machines à fonctionner sur le principe d'un tampon à usage unique. Les nombres aléatoires nécessaires à cette opération ont été introduits dans l'appareil sous la forme d'une bande perforée qui ne pouvait pas être utilisée deux fois. T43 a perforé toutes les bandes traitées et les a donc rendues impropres à la réutilisation.

La T43 a été l'une des premières machines à fonctionner sur le principe d'un tampon à usage unique. Les nombres aléatoires nécessaires à cette opération ont été introduits dans l'appareil sous la forme d'une bande perforée qui ne pouvait pas être utilisée deux fois. T43 a perforé toutes les bandes traitées et les a donc rendues impropres à la réutilisation. Selon les experts, environ 30 à 50 de ces machines ont été construites et utilisées par les Allemands au cours des derniers mois de la guerre dans certaines unités de combat. Des exemplaires individuels du T43 après la guerre se sont retrouvés en Norvège, en Espagne et en Amérique du Sud.Autour du T43, il y a encore beaucoup d'obscurité. Après la guerre, six exemplaires de ces machines ont été détruits aux États-Unis. Les machines utilisées en Norvège ont été envoyées au British Decryption Center, à Bletchley Park. Il est clair que les Alliés ont strictement classé toutes les informations sur cette machine ultra-moderne.

Selon les experts, environ 30 à 50 de ces machines ont été construites et utilisées par les Allemands au cours des derniers mois de la guerre dans certaines unités de combat. Des exemplaires individuels du T43 après la guerre se sont retrouvés en Norvège, en Espagne et en Amérique du Sud.Autour du T43, il y a encore beaucoup d'obscurité. Après la guerre, six exemplaires de ces machines ont été détruits aux États-Unis. Les machines utilisées en Norvège ont été envoyées au British Decryption Center, à Bletchley Park. Il est clair que les Alliés ont strictement classé toutes les informations sur cette machine ultra-moderne.Trésors d'Hitler

Dans le lac autrichien de Toplitz, plusieurs machines cryptographiques reposent à 100 mètres de profondeur. Sur le soi-disant Black Pearl Lake, les nazis ont mené des expériences avec des explosifs, testé des torpilles à tête chercheuse T-5 pour détruire des sous-marins, V-1, V-2.— . : . , , — , . — . — « ».

Le lac révèle lentement ses secrets - les archives militaires du renseignement étranger ne sont pas pressées de le faire. Quel que soit le résultat de la prochaine nouvelle expédition, une chose est claire: le flux d'aventuriers sur les rives de Toplitz See ne diminue pas. Peut-être parce que les inventions faites aujourd'hui dans le domaine de la cryptographie par des experts allemands présentent un grand intérêt scientifique et politique.

Le lac révèle lentement ses secrets - les archives militaires du renseignement étranger ne sont pas pressées de le faire. Quel que soit le résultat de la prochaine nouvelle expédition, une chose est claire: le flux d'aventuriers sur les rives de Toplitz See ne diminue pas. Peut-être parce que les inventions faites aujourd'hui dans le domaine de la cryptographie par des experts allemands présentent un grand intérêt scientifique et politique.Source: https://habr.com/ru/post/fr385783/

All Articles