Attaques de hackers au cinéma et en réalité

Parfois, il semble que les gars d'Hollywood considèrent les ordinateurs comme quelque chose de magique, décrivant les pirates comme de vrais sorciers qui font des merveilles. Au cinéma, les ordinateurs font facilement exploser les gratte-ciel, coupent l'électricité dans les mégalopoles, bloquent les transports et font de Matthew Lillard (le film «Hackers») un sujet d'adoration pour les femmes. Mais parfois, ce qui est affiché à l'écran correspond vraiment à la réalité. Le monde des technologies de l'information est plein de surprises. Bombe logique en SibérieBeaucoup de controverse et d'indignation ont provoqué une scène dans le film d'action culte "Die Hard 4" où, utilisant le "chamanisme" informatique, les méchants ont brûlé le gazoduc. Le pomposity a certainement été gonflé à la limite, mais néanmoins - cette histoire n'est pas si fantastique. Cela s'est en fait produit ... en 1982, six ans avant l'épopée des "fous".

Bombe logique en SibérieBeaucoup de controverse et d'indignation ont provoqué une scène dans le film d'action culte "Die Hard 4" où, utilisant le "chamanisme" informatique, les méchants ont brûlé le gazoduc. Le pomposity a certainement été gonflé à la limite, mais néanmoins - cette histoire n'est pas si fantastique. Cela s'est en fait produit ... en 1982, six ans avant l'épopée des "fous". Au plus fort de la guerre froide de 1982, les satellites américains ont repéré une grosse explosion en Sibérie. Sa puissance a atteint 3 kilotonnes (environ un cinquième de la force de la bombe atomique larguée sur Hiroshima). La cause de l'explosion était un système de contrôle informatique défaillant qui avait été volé par des espions soviétiques. Mais les courageux ne savaient pas que la CIA avait détecté une fuite d'informations et leur avait glissé un faux - un logiciel d'ajustement de gazoduc défectueux qui avait été programmé pour échouer à un moment donné. La CIA a lancé ce qu'on appelle le «cheval de Troie». Comme le rappelle Thomas Reed, ancien secrétaire aux Affaires de l'Air Force au Conseil de sécurité nationale:

Au plus fort de la guerre froide de 1982, les satellites américains ont repéré une grosse explosion en Sibérie. Sa puissance a atteint 3 kilotonnes (environ un cinquième de la force de la bombe atomique larguée sur Hiroshima). La cause de l'explosion était un système de contrôle informatique défaillant qui avait été volé par des espions soviétiques. Mais les courageux ne savaient pas que la CIA avait détecté une fuite d'informations et leur avait glissé un faux - un logiciel d'ajustement de gazoduc défectueux qui avait été programmé pour échouer à un moment donné. La CIA a lancé ce qu'on appelle le «cheval de Troie». Comme le rappelle Thomas Reed, ancien secrétaire aux Affaires de l'Air Force au Conseil de sécurité nationale:Il s'agissait de l'explosion et du feu non nucléaires les plus monumentaux qui auraient pu être observés même depuis l'espace.

Heureusement, l'incident n'a pas fait de victimes physiques, mais il a porté un coup sévère à l'économie de l'URSS et a désactivé le système de gazoduc. Les développeurs de la bombe logique ont créé un commutateur qui a fait passer le programme dans un autre mode après avoir terminé plusieurs millions de cycles. Des gens pas stupides travaillaient au KGB et bien sûr ils ont vérifié leur trophée. Eh bien, eh bien, le programme a été programmé pour fonctionner parfaitement jusqu'à ce que tous les cycles soient terminés. Ce qu'elle a fait pendant plusieurs mois. Mais après avoir compté le nombre de cycles souhaité, la bombe logique a été automatiquement lancée. Le programme colporté de manière inattendue, a changé la vitesse des pompes, la valeur de pression des turbines et des vannes. Ainsi, la pression admissible pour les joints et les soudures du pipeline a augmenté de nombreuses fois. Le résultat est un big bang, comme dans un film ...L'ordinateur portable que le ministère de la Défense a mis à genouxIl y a beaucoup de plaintes concernant le malheureux Oreshka. Il y a une autre scène controversée où Bruce Willis découvre qu'un coquin utilisant un ordinateur portable est capable de fermer le département américain de la Défense. C'est drôle, mais ça peut vraiment être fait.

Heureusement, l'incident n'a pas fait de victimes physiques, mais il a porté un coup sévère à l'économie de l'URSS et a désactivé le système de gazoduc. Les développeurs de la bombe logique ont créé un commutateur qui a fait passer le programme dans un autre mode après avoir terminé plusieurs millions de cycles. Des gens pas stupides travaillaient au KGB et bien sûr ils ont vérifié leur trophée. Eh bien, eh bien, le programme a été programmé pour fonctionner parfaitement jusqu'à ce que tous les cycles soient terminés. Ce qu'elle a fait pendant plusieurs mois. Mais après avoir compté le nombre de cycles souhaité, la bombe logique a été automatiquement lancée. Le programme colporté de manière inattendue, a changé la vitesse des pompes, la valeur de pression des turbines et des vannes. Ainsi, la pression admissible pour les joints et les soudures du pipeline a augmenté de nombreuses fois. Le résultat est un big bang, comme dans un film ...L'ordinateur portable que le ministère de la Défense a mis à genouxIl y a beaucoup de plaintes concernant le malheureux Oreshka. Il y a une autre scène controversée où Bruce Willis découvre qu'un coquin utilisant un ordinateur portable est capable de fermer le département américain de la Défense. C'est drôle, mais ça peut vraiment être fait. En 2008, le département américain de la Défense a lancé une cyberattaque sur Internet. Un ver a rampé dans les réseaux locaux des départements militaires - un code malveillant auto-reproducteur, qui a été surnommé Agent.btz (une variante du ver SillyFDC).Tout a commencé avec une clé USB ordinaire, qui a été soigneusement laissée dans le parking du complexe du département américain de la Défense sur la base militaire (au Moyen-Orient). Ce petit lecteur contenait un code malveillant et a été inséré dans le port USB d'un ordinateur portable connecté au réseau informatique du Central Command du département américain de la Défense. Tout est ingénieux et simple!Bien sûr, l'histoire d'un lecteur flash vidé pourrait être fausse. Mais le fait d'une infection par un tiers reste indéniable. Comme le fait qu'Agent.btz était un ver, pas un cheval de Troie. Un autre point important est l'existence de dizaines de ses différentes options.L'agent.btz malveillant pourrait analyser les données de l'ordinateur, en contournant divers niveaux et options de protection, puis envoyer les informations qu'il a trouvées au serveur de commande à distance de ses créateurs. Dans le même temps, le ver a laissé des failles ouvertes pour les autres. C’est comme une sorte d’attaquant qui est entré dans la maison, a exécuté les choses qu’il aimait et a laissé la porte arrière ouverte à d’autres voleurs. Il a également envoyé des messages sur les portes ouvertes à tout le monde.

En 2008, le département américain de la Défense a lancé une cyberattaque sur Internet. Un ver a rampé dans les réseaux locaux des départements militaires - un code malveillant auto-reproducteur, qui a été surnommé Agent.btz (une variante du ver SillyFDC).Tout a commencé avec une clé USB ordinaire, qui a été soigneusement laissée dans le parking du complexe du département américain de la Défense sur la base militaire (au Moyen-Orient). Ce petit lecteur contenait un code malveillant et a été inséré dans le port USB d'un ordinateur portable connecté au réseau informatique du Central Command du département américain de la Défense. Tout est ingénieux et simple!Bien sûr, l'histoire d'un lecteur flash vidé pourrait être fausse. Mais le fait d'une infection par un tiers reste indéniable. Comme le fait qu'Agent.btz était un ver, pas un cheval de Troie. Un autre point important est l'existence de dizaines de ses différentes options.L'agent.btz malveillant pourrait analyser les données de l'ordinateur, en contournant divers niveaux et options de protection, puis envoyer les informations qu'il a trouvées au serveur de commande à distance de ses créateurs. Dans le même temps, le ver a laissé des failles ouvertes pour les autres. C’est comme une sorte d’attaquant qui est entré dans la maison, a exécuté les choses qu’il aimait et a laissé la porte arrière ouverte à d’autres voleurs. Il a également envoyé des messages sur les portes ouvertes à tout le monde. Dans le système infecté, le ver a créé un fichier appelé «thumb.dd» sur tous les lecteurs flash connectés. Et sous la forme d'un fichier CAB, il y a enregistré les fichiers suivants: «winview.ocx», «wmcache.nld» et «mswmpdat.tlb». Ils contenaient des informations sur le système infecté et les journaux d'activité des vers. Si vous regardez, alors "thumb.dd" était un conteneur avec des données qui étaient stockées sur une clé USB sans possibilité de transfert direct via Internet vers un serveur C&C.De plus, Agent.btz a constamment muté, téléchargeant de nouveaux et nouveaux codes. Ainsi, il a changé la "signature", en évitant la détection. Et tandis que les anciennes versions étaient supprimées, de nouveaux Agent.btz plus complexes sont apparus sur le réseau. Peu importe comment le grand et puissant Pentagone a tenté d'identifier et de détruire le ver malveillant, la dernière année et demie a fonctionné avec succès, endommageant des informations et des documents confidentiels. Cela a continué jusqu'à ce que des centaines de machines soient reformatées et des milliers de lecteurs flash infectés soient confisqués.L'opération de protection contre les cyberattaques s'appelait Opération Buckshot Yankee. En fait, il est alors devenu le point de départ de la création du United States Cyber Command.Échange pour "divulgation" des résultats médicaux

Dans le système infecté, le ver a créé un fichier appelé «thumb.dd» sur tous les lecteurs flash connectés. Et sous la forme d'un fichier CAB, il y a enregistré les fichiers suivants: «winview.ocx», «wmcache.nld» et «mswmpdat.tlb». Ils contenaient des informations sur le système infecté et les journaux d'activité des vers. Si vous regardez, alors "thumb.dd" était un conteneur avec des données qui étaient stockées sur une clé USB sans possibilité de transfert direct via Internet vers un serveur C&C.De plus, Agent.btz a constamment muté, téléchargeant de nouveaux et nouveaux codes. Ainsi, il a changé la "signature", en évitant la détection. Et tandis que les anciennes versions étaient supprimées, de nouveaux Agent.btz plus complexes sont apparus sur le réseau. Peu importe comment le grand et puissant Pentagone a tenté d'identifier et de détruire le ver malveillant, la dernière année et demie a fonctionné avec succès, endommageant des informations et des documents confidentiels. Cela a continué jusqu'à ce que des centaines de machines soient reformatées et des milliers de lecteurs flash infectés soient confisqués.L'opération de protection contre les cyberattaques s'appelait Opération Buckshot Yankee. En fait, il est alors devenu le point de départ de la création du United States Cyber Command.Échange pour "divulgation" des résultats médicaux Il est difficile d'imaginer que des pirates en dehors des films rédigent des notes-applications à partir de coupures de presse pour obtenir une rançon ... des résultats médicaux. «Si vous voulez voir vos tests, payez 50 000 $», quelque chose comme ça. Néanmoins, cela s'est produit dans une clinique de l'Illinois.Plus les institutions médicales traduisent les enregistrements sous forme numérique, plus les attaques de pirates informatiques sont vives. Comme en juillet 2012, un groupe de pirates informatiques est entré dans les réseaux informatiques du département de chirurgie du Lake County Hospital, situé dans une partie riche de l'Illinois (banlieue de Libertyville). Des pirates informatiques sont montés sur le serveur de la clinique et ont eu accès à une base de données de patients comprenant des adresses e-mail et des dossiers médicaux.Les assaillants n'ont même pas pensé à se cacher, déclarant fièrement leur piratage et que désormais toutes les données médicales utiles étaient cryptées par eux. Ils ont publié une note numérique composée de coupures de magazines, dans laquelle ils ont demandé une rançon pour fournir un accès par mot de passe à des informations vitales. Mais le personnel de l'hôpital a décidé d'éteindre le serveur, informant les autorités et les patients de ce qui s'était passé et que l'hôpital ne paierait pas la rançon.

Il est difficile d'imaginer que des pirates en dehors des films rédigent des notes-applications à partir de coupures de presse pour obtenir une rançon ... des résultats médicaux. «Si vous voulez voir vos tests, payez 50 000 $», quelque chose comme ça. Néanmoins, cela s'est produit dans une clinique de l'Illinois.Plus les institutions médicales traduisent les enregistrements sous forme numérique, plus les attaques de pirates informatiques sont vives. Comme en juillet 2012, un groupe de pirates informatiques est entré dans les réseaux informatiques du département de chirurgie du Lake County Hospital, situé dans une partie riche de l'Illinois (banlieue de Libertyville). Des pirates informatiques sont montés sur le serveur de la clinique et ont eu accès à une base de données de patients comprenant des adresses e-mail et des dossiers médicaux.Les assaillants n'ont même pas pensé à se cacher, déclarant fièrement leur piratage et que désormais toutes les données médicales utiles étaient cryptées par eux. Ils ont publié une note numérique composée de coupures de magazines, dans laquelle ils ont demandé une rançon pour fournir un accès par mot de passe à des informations vitales. Mais le personnel de l'hôpital a décidé d'éteindre le serveur, informant les autorités et les patients de ce qui s'était passé et que l'hôpital ne paierait pas la rançon. Les chirurgiens du comté de Lake n'ont pas été les premières victimes de ce type d'attaque par des pirates. Dans le même 2008, un incident désagréable s'est produit avec la chaîne de pharmacies Express Scripts. Ils ont également demandé une rançon pour les informations personnelles des clients. Pour plus de solidité et de persuasion, les attaquants ont envoyé les données de l'entreprise à 75 clients, qui contenaient le nombre de cartes de sécurité sociale et l'historique des recettes émises. En échange de la sécurité et d'éviter le scandale, les fraudeurs informatiques ont demandé une rançon. Bien que la société ait mis l'intérêt de ses clients avant tout, elle a refusé de payer le montant. Et elle a informé près de 700 000 de ses clients que leurs informations auraient pu devenir la propriété d'intrus.

Les chirurgiens du comté de Lake n'ont pas été les premières victimes de ce type d'attaque par des pirates. Dans le même 2008, un incident désagréable s'est produit avec la chaîne de pharmacies Express Scripts. Ils ont également demandé une rançon pour les informations personnelles des clients. Pour plus de solidité et de persuasion, les attaquants ont envoyé les données de l'entreprise à 75 clients, qui contenaient le nombre de cartes de sécurité sociale et l'historique des recettes émises. En échange de la sécurité et d'éviter le scandale, les fraudeurs informatiques ont demandé une rançon. Bien que la société ait mis l'intérêt de ses clients avant tout, elle a refusé de payer le montant. Et elle a informé près de 700 000 de ses clients que leurs informations auraient pu devenir la propriété d'intrus. Virus espion, agent de refroidissement 007Imaginez un morceau de code qui pourrait dépasser James Bond (Agent 007) avec Ethan Hunt (Mission Impossible).

Virus espion, agent de refroidissement 007Imaginez un morceau de code qui pourrait dépasser James Bond (Agent 007) avec Ethan Hunt (Mission Impossible). Ce virus espion s'appelle Flame. Il s'est propagé comme une traînée de poudre dans le monde entier, parcourant ses 20 mégaoctets malveillants de logiciels espions dans plusieurs pays du Proche et du Moyen-Orient. L'Iran était le premier. Pendant que James Bond s'amusait dans un restaurant avec une autre beauté, Flame faisait un vrai travail d'espionnage. À savoir, il collectait des informations. Ce virus informatique est capable de copier des fichiers de données, de capturer des captures d'écran sensibles et de télécharger le décryptage instantané des messages, d'allumer à distance le microphone et les caméras de l'ordinateur pour enregistrer les conversations qui se déroulent à côté de lui.En bref, Flame est un virus informatique qui peut infecter des programmes personnels exécutant Microsoft Windows 7, Vista et XP avec un ensemble complet de correctifs installés. Il s'infiltre dans une voiture en utilisant des vulnérabilités presque inconnues. Et pour arriver à un nouvel endroit, il est capable d'utiliser diverses astuces, se propageant via des clés USB et un réseau local.

Ce virus espion s'appelle Flame. Il s'est propagé comme une traînée de poudre dans le monde entier, parcourant ses 20 mégaoctets malveillants de logiciels espions dans plusieurs pays du Proche et du Moyen-Orient. L'Iran était le premier. Pendant que James Bond s'amusait dans un restaurant avec une autre beauté, Flame faisait un vrai travail d'espionnage. À savoir, il collectait des informations. Ce virus informatique est capable de copier des fichiers de données, de capturer des captures d'écran sensibles et de télécharger le décryptage instantané des messages, d'allumer à distance le microphone et les caméras de l'ordinateur pour enregistrer les conversations qui se déroulent à côté de lui.En bref, Flame est un virus informatique qui peut infecter des programmes personnels exécutant Microsoft Windows 7, Vista et XP avec un ensemble complet de correctifs installés. Il s'infiltre dans une voiture en utilisant des vulnérabilités presque inconnues. Et pour arriver à un nouvel endroit, il est capable d'utiliser diverses astuces, se propageant via des clés USB et un réseau local. Flame reçoit des commandes et des données via Bluetooth, mais il a également la capacité inhérente de faux comptes pour éviter d'être exposé. Le virus est divisé en modules de bibliothèque, utilise sa propre base de données, utilise activement la cryptographie, la compression et la programmation de scripts, et connecte également des éléments de logiciels libres.En règle générale, dans les films, les espions exposés mordent une capsule avec du cyanure (ou tout autre poison mortel) caché sous un sceau dans une prothèse dentaire ou ailleurs. L'homme s'élimine. Flame arrive également, lançant une commande suicide qui supprime automatiquement le virus et toutes les traces de l'ordinateur infecté. Le virus attrapé ne meurt pas seulement, mais en même temps brûle son certificat de naissance.Flame travaille sous terre depuis cinq ans. Sous couvert de mises à jour logicielles Microsoft et en tant que véritable agent, il a obtenu beaucoup d'informations classifiées.Il y avait une personne en ligne et nonEn 1995, Sandra Bullock dans le film "Network" a tenté de faire comprendre au public le danger de stocker des informations personnelles sur Internet. À l'aide d'un piratage informatique, les pirates ont pu écraser un avion et empoisonner Dennis Miller. En fait, la célèbre héroïne de l'adaptation cinématographique («La fille au tatouage de dragon») Lisbeth Salander a habilement fait des destins humains à l'aide d'un ordinateur portable et de quelques copains hackers.

Flame reçoit des commandes et des données via Bluetooth, mais il a également la capacité inhérente de faux comptes pour éviter d'être exposé. Le virus est divisé en modules de bibliothèque, utilise sa propre base de données, utilise activement la cryptographie, la compression et la programmation de scripts, et connecte également des éléments de logiciels libres.En règle générale, dans les films, les espions exposés mordent une capsule avec du cyanure (ou tout autre poison mortel) caché sous un sceau dans une prothèse dentaire ou ailleurs. L'homme s'élimine. Flame arrive également, lançant une commande suicide qui supprime automatiquement le virus et toutes les traces de l'ordinateur infecté. Le virus attrapé ne meurt pas seulement, mais en même temps brûle son certificat de naissance.Flame travaille sous terre depuis cinq ans. Sous couvert de mises à jour logicielles Microsoft et en tant que véritable agent, il a obtenu beaucoup d'informations classifiées.Il y avait une personne en ligne et nonEn 1995, Sandra Bullock dans le film "Network" a tenté de faire comprendre au public le danger de stocker des informations personnelles sur Internet. À l'aide d'un piratage informatique, les pirates ont pu écraser un avion et empoisonner Dennis Miller. En fait, la célèbre héroïne de l'adaptation cinématographique («La fille au tatouage de dragon») Lisbeth Salander a habilement fait des destins humains à l'aide d'un ordinateur portable et de quelques copains hackers. Oui, cela peut sembler drôle à quelqu'un. Mais pas pour l'Américain Matt Honan (écrivain senior sur wired.com), il ne rit certainement pas. Le pauvre homme a senti sur lui-même ce que cela signifie en un jour perdra tout accès possible aux comptes (Amazon, GMail, Apple et Twitter). De plus, toutes les informations de son iPad, iPhone et MacBook ont également volé dans le tuyau. Ils l'ont fait en utilisant le numéro de téléphone de l'écrivain et les informations disponibles sur le réseau. Matt Honan a disparu d'Internet en moins d'une heure.Tout a commencé avec le fait que les pirates ont supprimé leur compte Google Honan (y compris toute sa correspondance pendant huit ans, des photos inestimables de sa fille de 18 mois), puis ont utilisé son Twitter pour y rédiger des déclarations racistes et homophobes. Ensuite, les attaquants ont utilisé l'identifiant Apple pour allumer leur iPhone, iPad et MacBook et les transformer en "briques" en métal brillant. Pour une personne qui gagne de l'argent sur Internet, tout cela a eu de graves conséquences. En fait, les pirates ont habilement bloqué toute la vie virtuelle de Matt.Il est curieux qu'un des pirates ait par la suite contacté Honan et partagé les détails du piratage. Il a dit à l'écrivain comment exactement il avait tout tourné (et à ce moment-là, Honan se moquait probablement de sa poupée vaudou). Il suffisait au pirate d'obtenir l'adresse personnelle et le numéro de carte de crédit. Mais ce sont les informations que chacun fournit lors de l'achat de quelque chose sur Internet (nourriture ou choses).

Oui, cela peut sembler drôle à quelqu'un. Mais pas pour l'Américain Matt Honan (écrivain senior sur wired.com), il ne rit certainement pas. Le pauvre homme a senti sur lui-même ce que cela signifie en un jour perdra tout accès possible aux comptes (Amazon, GMail, Apple et Twitter). De plus, toutes les informations de son iPad, iPhone et MacBook ont également volé dans le tuyau. Ils l'ont fait en utilisant le numéro de téléphone de l'écrivain et les informations disponibles sur le réseau. Matt Honan a disparu d'Internet en moins d'une heure.Tout a commencé avec le fait que les pirates ont supprimé leur compte Google Honan (y compris toute sa correspondance pendant huit ans, des photos inestimables de sa fille de 18 mois), puis ont utilisé son Twitter pour y rédiger des déclarations racistes et homophobes. Ensuite, les attaquants ont utilisé l'identifiant Apple pour allumer leur iPhone, iPad et MacBook et les transformer en "briques" en métal brillant. Pour une personne qui gagne de l'argent sur Internet, tout cela a eu de graves conséquences. En fait, les pirates ont habilement bloqué toute la vie virtuelle de Matt.Il est curieux qu'un des pirates ait par la suite contacté Honan et partagé les détails du piratage. Il a dit à l'écrivain comment exactement il avait tout tourné (et à ce moment-là, Honan se moquait probablement de sa poupée vaudou). Il suffisait au pirate d'obtenir l'adresse personnelle et le numéro de carte de crédit. Mais ce sont les informations que chacun fournit lors de l'achat de quelque chose sur Internet (nourriture ou choses). Les pirates ont trouvé l'adresse de Matt, qui a été facilement découverte par le service WhoIs dans les informations sur son site personnel. Ensuite, ils ont utilisé son gmail pour obtenir un compte qui lui a permis de voir son adresse e-mail secondaire partiellement fermée, qui était l'identifiant d'Apple. Ensuite, l'un des attaquants a appelé le support technique d'Amazon au nom de Matt pour ajouter une nouvelle carte de crédit. Adresse, nom et email fournis. Après quoi l'imposteur a appelé à nouveau Amazon, disant que l'accès au compte Amazon avait été perdu. Amazon a demandé un nom, une adresse et un numéro de carte de crédit. Après avoir fourni ces informations, qui ont été ajoutées auparavant, le numéro de carte de crédit est apparu et le tapis trompeur a pu ajouter une nouvelle adresse e-mail au compte auquel il a réinitialisé le mot de passe. Amazon a la possibilité d'afficher une liste des cartes de crédit enregistrées,où seuls les quatre derniers chiffres du numéro sont affichés. Après cela, le pirate informatique a appelé AppleCare, où il a appelé le nom, l'adresse et les quatre derniers chiffres de la carte de crédit. Et le tour est joué - ils lui ont donné un mot de passe temporaire pour un compte .me! Là, l'imposteur a récupéré le mot de passe GMail et le mot de passe GMail sur Twitter. Et déjà avec l'aide d'AppleId, il a audacieusement supprimé toutes les informations de l'iPhone, de l'iPad et du MacBook en utilisant les services Find My Phone et Find My Mac.La chose la plus triste et la plus absurde de cette histoire est que Honan a souffert sans aucune raison. Les pirates n'avaient rien contre l'écrivain, ils aimaient juste ses publications sur Twitter et voulaient l'utiliser pour la pêche à la traîne. Ils sont passés par tout ce processus complexe uniquement pour le plaisir.Stuxnet détruit les plans de la centrale nucléaire iranienneComme indiqué précédemment, les pirates peuvent créer des virus informatiques qui provoquent des explosions. Le même virus américain qui a transformé le gazoduc sibérien en un énorme cratère. Et la paralysie du potentiel nucléaire du pays?L'une des histoires les plus scandaleuses est liée au ver Stuxnet, qui a commencé à être utilisé par les agences de renseignement américaines vers 2007. Mais c'est en 2010 que ce ver insidieux a désactivé les moteurs de centaines de centrifugeuses à uranium de la centrale nucléaire de Bushehr, repoussant le développement du programme nucléaire iranien.

Les pirates ont trouvé l'adresse de Matt, qui a été facilement découverte par le service WhoIs dans les informations sur son site personnel. Ensuite, ils ont utilisé son gmail pour obtenir un compte qui lui a permis de voir son adresse e-mail secondaire partiellement fermée, qui était l'identifiant d'Apple. Ensuite, l'un des attaquants a appelé le support technique d'Amazon au nom de Matt pour ajouter une nouvelle carte de crédit. Adresse, nom et email fournis. Après quoi l'imposteur a appelé à nouveau Amazon, disant que l'accès au compte Amazon avait été perdu. Amazon a demandé un nom, une adresse et un numéro de carte de crédit. Après avoir fourni ces informations, qui ont été ajoutées auparavant, le numéro de carte de crédit est apparu et le tapis trompeur a pu ajouter une nouvelle adresse e-mail au compte auquel il a réinitialisé le mot de passe. Amazon a la possibilité d'afficher une liste des cartes de crédit enregistrées,où seuls les quatre derniers chiffres du numéro sont affichés. Après cela, le pirate informatique a appelé AppleCare, où il a appelé le nom, l'adresse et les quatre derniers chiffres de la carte de crédit. Et le tour est joué - ils lui ont donné un mot de passe temporaire pour un compte .me! Là, l'imposteur a récupéré le mot de passe GMail et le mot de passe GMail sur Twitter. Et déjà avec l'aide d'AppleId, il a audacieusement supprimé toutes les informations de l'iPhone, de l'iPad et du MacBook en utilisant les services Find My Phone et Find My Mac.La chose la plus triste et la plus absurde de cette histoire est que Honan a souffert sans aucune raison. Les pirates n'avaient rien contre l'écrivain, ils aimaient juste ses publications sur Twitter et voulaient l'utiliser pour la pêche à la traîne. Ils sont passés par tout ce processus complexe uniquement pour le plaisir.Stuxnet détruit les plans de la centrale nucléaire iranienneComme indiqué précédemment, les pirates peuvent créer des virus informatiques qui provoquent des explosions. Le même virus américain qui a transformé le gazoduc sibérien en un énorme cratère. Et la paralysie du potentiel nucléaire du pays?L'une des histoires les plus scandaleuses est liée au ver Stuxnet, qui a commencé à être utilisé par les agences de renseignement américaines vers 2007. Mais c'est en 2010 que ce ver insidieux a désactivé les moteurs de centaines de centrifugeuses à uranium de la centrale nucléaire de Bushehr, repoussant le développement du programme nucléaire iranien. En juin 2010, le virus Stuxnet a été détecté dans des réseaux d'entreprises, de centrales électriques et de systèmes de contrôle du trafic à travers le monde. Ce ver infecte les ordinateurs exécutant le système d'exploitation Microsoft Windows. Il pourrait fermer de grands réseaux énergétiques (par exemple, fermer l'oléoduc ou arrêter l'exploitation d'un réacteur nucléaire) sans avertir les opérateurs.En règle générale, les virus sont moins exigeants. Comme des voleurs, ils ont fait irruption dans la porte et ont commencé à détruire des choses. Stuxnet était différent, il poursuivait un objectif spécifique - une centrifugeuse dans l'installation principale pour enrichir l'Iran en uranium. Après avoir activé son programme, le virus Stuxnet a pris le contrôle total du système et désactivé des centaines de moteurs de centrifugation à l'uranium à la centrale nucléaire de Bushehr.

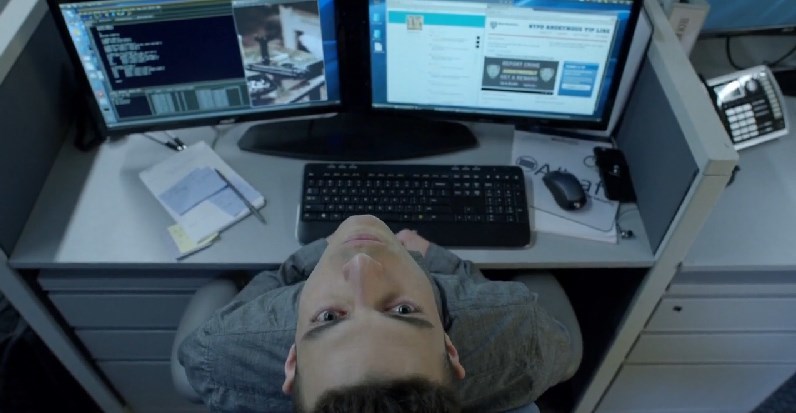

En juin 2010, le virus Stuxnet a été détecté dans des réseaux d'entreprises, de centrales électriques et de systèmes de contrôle du trafic à travers le monde. Ce ver infecte les ordinateurs exécutant le système d'exploitation Microsoft Windows. Il pourrait fermer de grands réseaux énergétiques (par exemple, fermer l'oléoduc ou arrêter l'exploitation d'un réacteur nucléaire) sans avertir les opérateurs.En règle générale, les virus sont moins exigeants. Comme des voleurs, ils ont fait irruption dans la porte et ont commencé à détruire des choses. Stuxnet était différent, il poursuivait un objectif spécifique - une centrifugeuse dans l'installation principale pour enrichir l'Iran en uranium. Après avoir activé son programme, le virus Stuxnet a pris le contrôle total du système et désactivé des centaines de moteurs de centrifugation à l'uranium à la centrale nucléaire de Bushehr. L'équipe astu et l'équipe astsu de Mr. RobotUn autre point intéressant a été montré dans la nouvelle série sur le brillant spécialiste de l'informatique ("M. Robot"). Dans la première série, le protagoniste nommé Eliot se rend au centre de données, où il restaure les serveurs à l'aide des commandes Linux «astu» et «astsu». Ces équipes ont par la suite joué un rôle décisif dans l'intrigue. Et ils avaient l'air si réalistes qu'ils ont provoqué un vif débat parmi les programmeurs sur leur signification. Soit dit en passant, le logiciel, les méthodes, les autres commandes et les écrans de ligne de commande Linux produits par Eliot semblent assez crédibles.

L'équipe astu et l'équipe astsu de Mr. RobotUn autre point intéressant a été montré dans la nouvelle série sur le brillant spécialiste de l'informatique ("M. Robot"). Dans la première série, le protagoniste nommé Eliot se rend au centre de données, où il restaure les serveurs à l'aide des commandes Linux «astu» et «astsu». Ces équipes ont par la suite joué un rôle décisif dans l'intrigue. Et ils avaient l'air si réalistes qu'ils ont provoqué un vif débat parmi les programmeurs sur leur signification. Soit dit en passant, le logiciel, les méthodes, les autres commandes et les écrans de ligne de commande Linux produits par Eliot semblent assez crédibles. Une opinion suggère que les commandes «astu» et «astsu» sont utilisées comme sudo (ou ssh). La société d'Eliot s'appelle Allsafe Security et fournit la cybersécurité, peut-être un dérivé de astsu = Allsafe. Mais le thème des équipes de M. Robot fait l'objet d'un article séparé.

Une opinion suggère que les commandes «astu» et «astsu» sont utilisées comme sudo (ou ssh). La société d'Eliot s'appelle Allsafe Security et fournit la cybersécurité, peut-être un dérivé de astsu = Allsafe. Mais le thème des équipes de M. Robot fait l'objet d'un article séparé. Source: https://habr.com/ru/post/fr386491/

All Articles