Combien coûte un pirate de l'empire du milieu?

Bienvenue à notre lectorat sur les pages du blog iCover ! Vers la fin de l'année dernière, Trend Micro, une société d'analyse, a publié un rapport actualisé intitulé «Innovations dans le sous-sol chinois de la cybercriminalité». Ce document détaillé, basé sur des statistiques pour la période 2014-2015, parle du coût des "services" fournis par les pirates chinois et des tendances actuelles du cybercriminel chinois. Nous allons ouvrir légèrement quelques pages intéressantes du rapport et nous attarder brièvement sur les directions les plus «populaires» de cela, comme le montrent les données publiées, d'un marché en développement actif. Selon Trend Micro, l'un des déploiements de logiciels espions les plus recherchés est l'App Store d'Apple. Il s'avère qu'il est tout à fait possible qu'une application malveillante s'installe confortablement sur ce site, et les pirates chinois sont prêts à contourner la protection du magasin d'applications pour 4000 $. Dans le même temps, vous pouvez publier le programme en utilisant vos propres services de boosting dans le classement TOP-5 des applications payantes. Le coût de publication du programme dans le TOP 25 des applications gratuites coûtera déjà 7200 $. Les analystes de Trend Micro ont noté une augmentation significative de la demande pour ces services et, par conséquent, leurs prix depuis 2013. Ainsi, par exemple, le dernier service de cette ligne de temps coûte plus de deux fois moins cher et coûte 3400 $.Le tableau ci-dessous présente les taux comparatifs de retrait de l'application dans les TOP de l'App Store.

Selon Trend Micro, l'un des déploiements de logiciels espions les plus recherchés est l'App Store d'Apple. Il s'avère qu'il est tout à fait possible qu'une application malveillante s'installe confortablement sur ce site, et les pirates chinois sont prêts à contourner la protection du magasin d'applications pour 4000 $. Dans le même temps, vous pouvez publier le programme en utilisant vos propres services de boosting dans le classement TOP-5 des applications payantes. Le coût de publication du programme dans le TOP 25 des applications gratuites coûtera déjà 7200 $. Les analystes de Trend Micro ont noté une augmentation significative de la demande pour ces services et, par conséquent, leurs prix depuis 2013. Ainsi, par exemple, le dernier service de cette ligne de temps coûte plus de deux fois moins cher et coûte 3400 $.Le tableau ci-dessous présente les taux comparatifs de retrait de l'application dans les TOP de l'App Store. En plus des données analytiques liées au marché des services mobiles, le rapport affecte également d'autres segments d'activité malveillante des pirates, notamment le spam, le piratage d'e-mails, la création de chevaux de Troie, la préparation et la conduite d'attaques DDoS, etc. La disponibilité des prix est désagréablement surprenante:

En plus des données analytiques liées au marché des services mobiles, le rapport affecte également d'autres segments d'activité malveillante des pirates, notamment le spam, le piratage d'e-mails, la création de chevaux de Troie, la préparation et la conduite d'attaques DDoS, etc. La disponibilité des prix est désagréablement surprenante:- 80 000 messages de spam iMessages peuvent être commandés pour 630 $;

- 50 000 spams coûtent 95 $;

- le piratage des courriels d'entreprise coûtera 95 $;

- pour une attaque DDoS d'une capacité de 100 Mbps, vous devrez payer seulement 79 $ par mois;

- la création d'un cheval de Troie, en moyenne, est commandée pour 315 $;

- dépasse la cote du coût des services frauduleux piratant un dongle chiffré, estimé à 12 600 $;

- Vous pouvez commander et suivre un cours de cardeur débutant sur l'un des forums darknet pour 500 $.

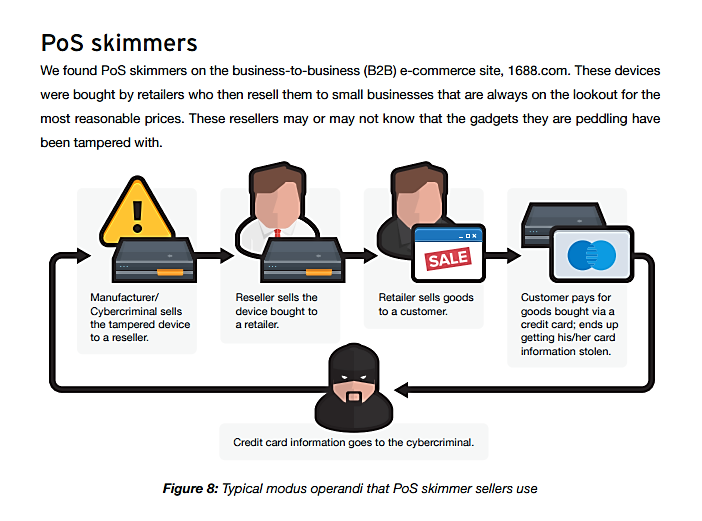

Il convient de noter ici que pour de nombreux services de cyber fraudeurs de l'Empire du Milieu, y compris ceux énumérés dans la liste ci-dessus, les prix, au contraire, ont légèrement diminué. La dynamique de l'évolution des prix de l'offre sur le marché en 2014-2015, par rapport à 2013, se reflète dans le tableau récapitulatif. Malgré la popularité des propositions ci-dessus sur le marché noir des cyber services, le service lié à la fabrication et à la vente de terminaux PoS malveillants entraîne le degré de dommage causé. Le niveau de production et de distribution de ces terminaux infectés par des logiciels malveillants aujourd'hui, hélas, peut être qualifié d'énorme. Les ventes sont organisées principalement sur diverses ressources B2B comme 1688.com, lzise.com et autres. Clients - organisations au service des hommes d'affaires à différents niveaux. L'achat est effectué par le biais d'une chaîne de détaillants, ce qui augmente légèrement le coût final de la solution, mais permet aux cybercriminels de rester hors de portée.

Malgré la popularité des propositions ci-dessus sur le marché noir des cyber services, le service lié à la fabrication et à la vente de terminaux PoS malveillants entraîne le degré de dommage causé. Le niveau de production et de distribution de ces terminaux infectés par des logiciels malveillants aujourd'hui, hélas, peut être qualifié d'énorme. Les ventes sont organisées principalement sur diverses ressources B2B comme 1688.com, lzise.com et autres. Clients - organisations au service des hommes d'affaires à différents niveaux. L'achat est effectué par le biais d'une chaîne de détaillants, ce qui augmente légèrement le coût final de la solution, mais permet aux cybercriminels de rester hors de portée. Dans la grande majorité des cas, les entrepreneurs ne sont pas conscients de la menace que représentent pour eux et leur entreprise une telle acquisition. Quant aux pirates eux-mêmes, à partir du moment de la vente et de l'activation du terminal PoS et jusqu'à la révélation du fait de la fraude, ils reçoivent automatiquement toutes les données relatives aux cartes de l'utilisateur en temps réel au format SMS (voir figure ci-dessous).

Dans la grande majorité des cas, les entrepreneurs ne sont pas conscients de la menace que représentent pour eux et leur entreprise une telle acquisition. Quant aux pirates eux-mêmes, à partir du moment de la vente et de l'activation du terminal PoS et jusqu'à la révélation du fait de la fraude, ils reçoivent automatiquement toutes les données relatives aux cartes de l'utilisateur en temps réel au format SMS (voir figure ci-dessous). Le coût de l'appareil, prêt à être installé en tant que superposition de clavier, est de 2 000 yuans (312 $ US). Les informations sur le code sont stockées dans la mémoire de la puce, qui, après un certain temps, est physiquement extraite par l'attaquant pour lire et traiter davantage les données collectées et les utiliser pour retirer des fonds des cartes des propriétaires. Ainsi, selon les informations fournies par Trend Micro, un réseau de terminaux PoS «équipés» de cette manière, installés dans les petits hôtels et restaurants, n'a permis qu'à 1 100 utilisateurs de saisir des informations personnelles sur les cartes du 1er août 2015 et d'exposer 236 507 $ ( plus de 1 500 000 yuans). Typiquementque l'activité des pirates ne se limite plus au territoire de l'Empire céleste - le vol de données individuelles et de fonds d'utilisateurs peut être effectué bien au-delà de la Chine continentale, en fait, dans le monde entier.Un autre domaine activement développé est la production et le commerce de panneaux pour les distributeurs automatiques de billets. Les appareils combinés d'écrémage ATM qui permettent à un attaquant de capturer simultanément les données de la bande magnétique de la carte et d'enregistrer un code PIN à l'aide d'un appareil photo pirate en Chine se vendent en moyenne 600 $ (environ 4000 yuans) (voir la figure ci-dessous).

Le coût de l'appareil, prêt à être installé en tant que superposition de clavier, est de 2 000 yuans (312 $ US). Les informations sur le code sont stockées dans la mémoire de la puce, qui, après un certain temps, est physiquement extraite par l'attaquant pour lire et traiter davantage les données collectées et les utiliser pour retirer des fonds des cartes des propriétaires. Ainsi, selon les informations fournies par Trend Micro, un réseau de terminaux PoS «équipés» de cette manière, installés dans les petits hôtels et restaurants, n'a permis qu'à 1 100 utilisateurs de saisir des informations personnelles sur les cartes du 1er août 2015 et d'exposer 236 507 $ ( plus de 1 500 000 yuans). Typiquementque l'activité des pirates ne se limite plus au territoire de l'Empire céleste - le vol de données individuelles et de fonds d'utilisateurs peut être effectué bien au-delà de la Chine continentale, en fait, dans le monde entier.Un autre domaine activement développé est la production et le commerce de panneaux pour les distributeurs automatiques de billets. Les appareils combinés d'écrémage ATM qui permettent à un attaquant de capturer simultanément les données de la bande magnétique de la carte et d'enregistrer un code PIN à l'aide d'un appareil photo pirate en Chine se vendent en moyenne 600 $ (environ 4000 yuans) (voir la figure ci-dessous).

Un skimmer pour 5 000 yuans (780 $ US) avec une puce intégrée achetée sur lzise.com vous permettra d'effectuer des achats non autorisés après avoir lu les informations sur le titulaire de la carte de crédit. Un skimmer avancé avec un clavier qui augmente la probabilité d'une lecture précise du code PIN coûtera 900 $.L'option «marche» est un skimmer d'entrée de gamme qui tient facilement dans une poche de veste - seulement 140 $. Ce sont ces appareils qui sont utilisés par certains vendeurs malhonnêtes de magasins hors ligne, les employés de restaurants, d'hôtels et d'autres établissements dans lesquels des clients sans méfiance paient par carte de crédit, les remettant temporairement au petit personnel de service.

Un skimmer pour 5 000 yuans (780 $ US) avec une puce intégrée achetée sur lzise.com vous permettra d'effectuer des achats non autorisés après avoir lu les informations sur le titulaire de la carte de crédit. Un skimmer avancé avec un clavier qui augmente la probabilité d'une lecture précise du code PIN coûtera 900 $.L'option «marche» est un skimmer d'entrée de gamme qui tient facilement dans une poche de veste - seulement 140 $. Ce sont ces appareils qui sont utilisés par certains vendeurs malhonnêtes de magasins hors ligne, les employés de restaurants, d'hôtels et d'autres établissements dans lesquels des clients sans méfiance paient par carte de crédit, les remettant temporairement au petit personnel de service. La tendance de nos jours est la popularité croissante des systèmes de paiement électroniques et mobiles. Ainsi, par rapport au marché céleste, il est prévu qu'au cours de l'année à venir, le volume des paiements électroniques non monétaires effectués via Internet et via les appareils mobiles augmentera de 27%. Et dans le même temps, le mode de paiement traditionnel utilisant des terminaux PoS reste en demande. S'il y a deux ans, la fraude liée au vol de fonds de cartes de crédit à l'aide de PoS, comme indiqué dans le rapport de la société, pouvait être attribuée à des cas isolés, la situation a maintenant radicalement changé. À titre de preuve, Trend Micro cite un exemple de l'un de ces «points chauds» où l'ensemble du réseau de terminaux PoS infectés a fonctionné et, très probablement, continue de fonctionner - le métro chinois. Donc, en février de l'année dernière, la publication note,Un pirate de Hangzhou condamné pour avoir volé des données d'utilisateur de carte de crédit et pris en charge le montant de la commande5 130 000 yuans (plus de 800 000 $) .En 2014-2015, les services sont restés populaires pour la création de certificats d'authentification invalides, l'envoi de fausses lettres, l'intégration d'une application Master spéciale qui redirigeait les utilisateurs vers une page de paiement factice, et de nombreuses autres astuces de piratage mensuel et quotidien des comptes de pirate avec des centaines de milliers de yuans.Pour plus d'informations sur les options de fraude et le coût des services de pirates professionnels en provenance de Chine, consultez la source de labonne chance pour vous, et soyez prudent!

La tendance de nos jours est la popularité croissante des systèmes de paiement électroniques et mobiles. Ainsi, par rapport au marché céleste, il est prévu qu'au cours de l'année à venir, le volume des paiements électroniques non monétaires effectués via Internet et via les appareils mobiles augmentera de 27%. Et dans le même temps, le mode de paiement traditionnel utilisant des terminaux PoS reste en demande. S'il y a deux ans, la fraude liée au vol de fonds de cartes de crédit à l'aide de PoS, comme indiqué dans le rapport de la société, pouvait être attribuée à des cas isolés, la situation a maintenant radicalement changé. À titre de preuve, Trend Micro cite un exemple de l'un de ces «points chauds» où l'ensemble du réseau de terminaux PoS infectés a fonctionné et, très probablement, continue de fonctionner - le métro chinois. Donc, en février de l'année dernière, la publication note,Un pirate de Hangzhou condamné pour avoir volé des données d'utilisateur de carte de crédit et pris en charge le montant de la commande5 130 000 yuans (plus de 800 000 $) .En 2014-2015, les services sont restés populaires pour la création de certificats d'authentification invalides, l'envoi de fausses lettres, l'intégration d'une application Master spéciale qui redirigeait les utilisateurs vers une page de paiement factice, et de nombreuses autres astuces de piratage mensuel et quotidien des comptes de pirate avec des centaines de milliers de yuans.Pour plus d'informations sur les options de fraude et le coût des services de pirates professionnels en provenance de Chine, consultez la source de labonne chance pour vous, et soyez prudent!

Chers lecteurs, nous sommes toujours heureux de vous rencontrer et de vous attendre sur les pages de notre blog. Nous sommes prêts à continuer de partager avec vous les dernières nouvelles, à examiner des articles et d'autres publications et nous ferons de notre mieux pour rendre le temps passé avec nous utile pour vous. Et bien sûr, n'oubliez pas de vous abonner à nos rubriques .Nos autres articles et événements Source: https://habr.com/ru/post/fr387201/

All Articles