ModPOS - Trojan à vendre

Bienvenue à nos lecteurs sur les pages du blog iCover ! Comme vous le savez, le volume des ventes effectuées les jours de stocks à grande échelle par les détaillants augmente de plusieurs ordres de grandeur. Et c'est précisément en ces jours que les pirates ont une excellente occasion de tester des types prometteurs de cyberarmes créées pour la redistribution active des flux de trésorerie dans les conditions les plus «sur le terrain». C'est précisément un tel malware - le nouveau cheval de Troie ModPOS, ou plutôt sa dernière version qui a été virtuellement conçue pour les détaillants aux États-Unis et en Europe de l'Est, qui a été racontée par un groupe d'analystes de virus iSight Partners . Et cette bête, chers lecteurs, mérite d'être découverte «à l'avance». Comme vous l'avez probablement deviné à partir du nom du cheval de Troie, le but de ModPOS est les terminaux POS, ou plutôt les terminaux des grands détaillants. Il s'agit d'un cheval de Troie avec sa propre histoire unique. Pendant longtemps, ModPOS se cachait de tous les antivirus existants et était actif, principalement pendant les périodes de vente.

Comme vous l'avez probablement deviné à partir du nom du cheval de Troie, le but de ModPOS est les terminaux POS, ou plutôt les terminaux des grands détaillants. Il s'agit d'un cheval de Troie avec sa propre histoire unique. Pendant longtemps, ModPOS se cachait de tous les antivirus existants et était actif, principalement pendant les périodes de vente.Pedigree

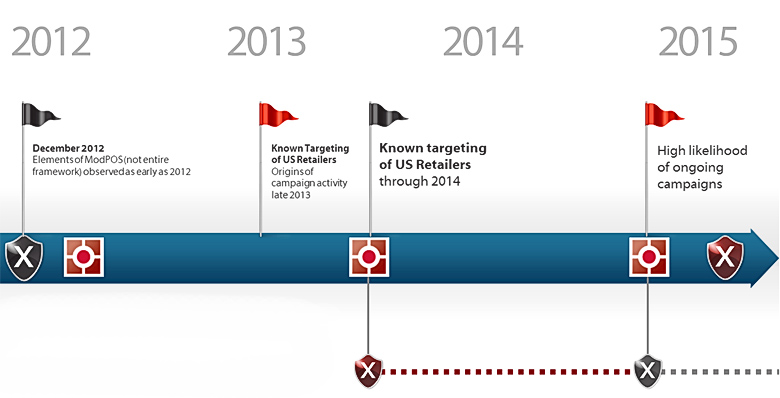

Les premiers cas d'infection par ModPOS précoce, comme l'étude l'a montré, ont eu lieu en 2012. Et certains fragments du malware ont attiré l'attention des analystes viraux depuis 2013. Dans le même temps, ModPOS a réussi à se perdre parmi des centaines de milliers et des dizaines de millions d'échantillons de logiciels espions traités automatiquement par les réseaux antivirus. Dans le même temps, les problèmes d'identification de ModPOS dans une machine virtuelle ont été compliqués par des méthodes sophistiquées pour contrer le débogage et l'obscurcissement du code.Pour restaurer le code source, l'étudier en détail et avoir une idée de la structure générale de ModPOS et des fonctions de ses segments individuels, les analystes viraux ont été obligés de faire une quantité incroyable d'opérations manuelles. Marathon de 4 ans. modpos - une histoire de confrontation (illustration: isight partners).Selon Maria Noboa, analyste principale chez iSight, «les logiciels malveillants de rétro-ingénierie prennent généralement une vingtaine de minutes. Dans le cas de ModPOS, il nous a fallu environ trois semaines juste pour confirmer sa nature malveillante. Le même temps, nous avons restauré sa structure et essayé de comprendre les mécanismes du travail. C'est la menace la plus difficile que nous ayons jamais rencontrée. »Les auteurs du développement ModPOS ont démontré une compétence exceptionnelle. Ainsi, selon l'étude, un seul morceau de code shell contenait plus de six cents fonctions. Le cheval de Troie créé, selon les analystes du groupe impliqué dans son déchiffrement, se distingue par sa fonctionnalité et sa modularité les plus élevées avec un accent particulier sur l'obscurcissement du code, le balayage sophistiqué des traces de travail, l'utilisation de méthodes non standard de masquage de l'activité actuelle et une récupération garantie en cas de suppression de ses composants individuels.«Nous pouvons dire que ce n'est pas un cheval de Troie séparé, mais un cadre à grande échelle - une plate-forme complexe qui comprend de nombreux modules et plugins. Ensemble, ils permettent aux attaquants de collecter des informations complètes sur l'entreprise cible, y compris toutes les informations sur les paiements directement depuis les systèmes de vente et les informations d'identification personnelles des managers », a expliqué Noboa.ModPOS est une extension qualitativement nouvelle dans le segment du vol de données des cartes bancaires, où la majeure partie des transactions frauduleuses a été traditionnellement effectuée et continue d'être effectuée à l'aide d'écumoires (superpositions sur le clavier ATM en tandem avec une caméra miniature) ou de miroitements (écumeurs ultra-minces intégrés directement dans le lecteur de carte) . Le cheval de Troie ModPOS est capable de se transformer en tenant compte des caractéristiques uniques du système spécifique qu'il infecte. Cela entraîne la caractéristique que les hachages de ses modules ne sont jamais les mêmes, ainsi que les signatures générées automatiquement. Pendant au moins trois ans, il a réussi à contourner non seulement les capacités des scanners de signatures, mais aussi des analyseurs heuristiques, ainsi que des outils d'analyse comportementale, puisque ModPOS fonctionnait au plus bas niveau.

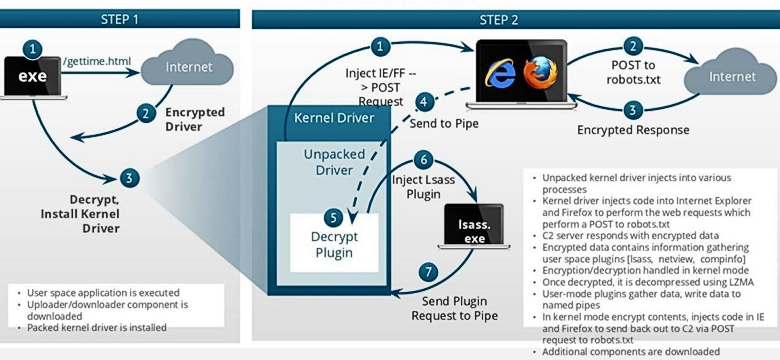

Marathon de 4 ans. modpos - une histoire de confrontation (illustration: isight partners).Selon Maria Noboa, analyste principale chez iSight, «les logiciels malveillants de rétro-ingénierie prennent généralement une vingtaine de minutes. Dans le cas de ModPOS, il nous a fallu environ trois semaines juste pour confirmer sa nature malveillante. Le même temps, nous avons restauré sa structure et essayé de comprendre les mécanismes du travail. C'est la menace la plus difficile que nous ayons jamais rencontrée. »Les auteurs du développement ModPOS ont démontré une compétence exceptionnelle. Ainsi, selon l'étude, un seul morceau de code shell contenait plus de six cents fonctions. Le cheval de Troie créé, selon les analystes du groupe impliqué dans son déchiffrement, se distingue par sa fonctionnalité et sa modularité les plus élevées avec un accent particulier sur l'obscurcissement du code, le balayage sophistiqué des traces de travail, l'utilisation de méthodes non standard de masquage de l'activité actuelle et une récupération garantie en cas de suppression de ses composants individuels.«Nous pouvons dire que ce n'est pas un cheval de Troie séparé, mais un cadre à grande échelle - une plate-forme complexe qui comprend de nombreux modules et plugins. Ensemble, ils permettent aux attaquants de collecter des informations complètes sur l'entreprise cible, y compris toutes les informations sur les paiements directement depuis les systèmes de vente et les informations d'identification personnelles des managers », a expliqué Noboa.ModPOS est une extension qualitativement nouvelle dans le segment du vol de données des cartes bancaires, où la majeure partie des transactions frauduleuses a été traditionnellement effectuée et continue d'être effectuée à l'aide d'écumoires (superpositions sur le clavier ATM en tandem avec une caméra miniature) ou de miroitements (écumeurs ultra-minces intégrés directement dans le lecteur de carte) . Le cheval de Troie ModPOS est capable de se transformer en tenant compte des caractéristiques uniques du système spécifique qu'il infecte. Cela entraîne la caractéristique que les hachages de ses modules ne sont jamais les mêmes, ainsi que les signatures générées automatiquement. Pendant au moins trois ans, il a réussi à contourner non seulement les capacités des scanners de signatures, mais aussi des analyseurs heuristiques, ainsi que des outils d'analyse comportementale, puisque ModPOS fonctionnait au plus bas niveau. algorithme de travail modpos (illustration: isight partners).Agissant en tant que rootkit au niveau du noyau, ModPOS présente ses propres pilotes qui peuvent intercepter les fonctions du système et utiliser le chiffrement pour contrecarrer les tentatives d'analyse du code et masquer ses actions réelles. Parmi les modules ModPOS, un renifleur, un enregistreur de frappe et un chargeur pour les nouveaux composants ont été détectés.Les analystes du groupe iSIGHT qui ont étudié ModPOS ont conclu que l'utilisation de la norme internationale pour les transactions par carte bancaire (EMV) comme moyen de protection contre un cheval de Troie n'est pas efficace. ModPOS a la capacité de copier directement les données des terminaux de paiement et de la RAM. De plus, le malware est capable de simuler des transactions déjà après la suppression de la carte. Seuls les systèmes de paiement qui fournissent un cryptage de bout en bout de la chaîne du terminal au centre de traitement des paiements ont une immunité suffisante contre ModPOS. Entre les mains des fraudeurs et du fait que dans de nombreux endroits les terminaux à l'ancienne sont toujours installés, qui fonctionnent en mode compatibilité. Ignorant la puce, ils lisent les données de la bande magnétique de la carte à l'ancienne, comme c'était le cas partout avant l'intégration EMV.L'analyse du code ModPOS par des spécialistes iSIGHT, à leur avis, conduit à l'idée que le développement était principalement axé sur les systèmes de paiement des systèmes de détaillants américains. Parallèlement, des équipes ont également été identifiées pour interagir avec des nœuds de réseau dont les adresses IP sont situées en Europe de l'Est.L'analyse des informations reçues et le décodage du code ModPOS ont permis à iSIGHT Partners de compiler une base de systèmes de paiement qui, avec une forte probabilité, ont déjà été victimes du malware. Leurs propriétaires sont déjà informés. Le groupe d'experts collabore activement avec le R-CISC Cyber Threat Countermeasure Centre dans l'espoir que des efforts conjoints accéléreront considérablement la détection et la neutralisation de ModPOS.Sources ofcomputerra.ru, isightpartners.com.

algorithme de travail modpos (illustration: isight partners).Agissant en tant que rootkit au niveau du noyau, ModPOS présente ses propres pilotes qui peuvent intercepter les fonctions du système et utiliser le chiffrement pour contrecarrer les tentatives d'analyse du code et masquer ses actions réelles. Parmi les modules ModPOS, un renifleur, un enregistreur de frappe et un chargeur pour les nouveaux composants ont été détectés.Les analystes du groupe iSIGHT qui ont étudié ModPOS ont conclu que l'utilisation de la norme internationale pour les transactions par carte bancaire (EMV) comme moyen de protection contre un cheval de Troie n'est pas efficace. ModPOS a la capacité de copier directement les données des terminaux de paiement et de la RAM. De plus, le malware est capable de simuler des transactions déjà après la suppression de la carte. Seuls les systèmes de paiement qui fournissent un cryptage de bout en bout de la chaîne du terminal au centre de traitement des paiements ont une immunité suffisante contre ModPOS. Entre les mains des fraudeurs et du fait que dans de nombreux endroits les terminaux à l'ancienne sont toujours installés, qui fonctionnent en mode compatibilité. Ignorant la puce, ils lisent les données de la bande magnétique de la carte à l'ancienne, comme c'était le cas partout avant l'intégration EMV.L'analyse du code ModPOS par des spécialistes iSIGHT, à leur avis, conduit à l'idée que le développement était principalement axé sur les systèmes de paiement des systèmes de détaillants américains. Parallèlement, des équipes ont également été identifiées pour interagir avec des nœuds de réseau dont les adresses IP sont situées en Europe de l'Est.L'analyse des informations reçues et le décodage du code ModPOS ont permis à iSIGHT Partners de compiler une base de systèmes de paiement qui, avec une forte probabilité, ont déjà été victimes du malware. Leurs propriétaires sont déjà informés. Le groupe d'experts collabore activement avec le R-CISC Cyber Threat Countermeasure Centre dans l'espoir que des efforts conjoints accéléreront considérablement la détection et la neutralisation de ModPOS.Sources ofcomputerra.ru, isightpartners.com.

Chers lecteurs, nous sommes toujours heureux de vous rencontrer et de vous attendre sur les pages de notre blog. Nous sommes prêts à continuer de partager avec vous les dernières nouvelles, à examiner des articles et d'autres publications et nous ferons de notre mieux pour rendre le temps passé avec nous utile pour vous. Et bien sûr, n'oubliez pas de vous abonner à nos rubriques .Nos autres articles et événements Source: https://habr.com/ru/post/fr387283/

All Articles