Un autre regard sur la sécurité IoT

Le marché de l'Internet des objets est peut-être l'un des plus attractifs pour les investissements technologiques aujourd'hui. Bien sûr, vous devez être conscient qu'à bien des égards, son activité excessive est farfelue et, en outre, en réalité, de telles technologies existent depuis longtemps. Dans certains cas, l'IoT est également perçu comme une belle combinaison de lettres promettant de transformer votre projet monté sur le genou en une somme ronde sur un compte bancaire. Nous n'entrerons pas dans les détails du point de vue de l'économie de ce processus, nous constatons seulement que la plupart des attentes des investisseurs reposent sur de beaux chiffres pour des prévisions de volume de marché sur cinq à dix ans. Une option ressemble à "15 milliards d'appareils cette année - 200 milliards d'appareils en cinq ans". Comment ne pas être content du taux de croissance ... Malheureusement,de telles prévisions sont rarement proches de la vérité et de nombreux facteurs influencent le développement réel des événements, dont certains nous ne pouvons même pas prédire maintenant. Cependant, il y a une question qui préoccupe les développeurs, les fabricants et les utilisateurs finaux des produits des technologies de l'information depuis plus d'une douzaine d'années: la sécurité. Aujourd'hui, lorsque le nombre d'appareils intelligents par utilisateur a considérablement augmenté, il devient encore plus important. Vous pouvez trouver beaucoup d'informations sur ce sujet sur le net, mais comme on dit: «Il n'y a jamais beaucoup de sécurité», et nous espérons que ce matériel sera utile à nos lecteurs.En fait, on peut argumenter presque sans fin sur ce sujet et citer de nombreuses «histoires effrayantes», allant du piratage de réseaux sans fil à l'obtention d'un accès à distance au système de contrôle de la voiture. Et à première vue, il peut sembler que cela ne nous menace pas en raison du niveau relativement faible de pénétration de la technologie. Cependant, dans la pratique, ce n'est pas le cas, et des exemples pertinents peuvent être trouvés presque partout. En particulier, vous pouvez regarder les systèmes d'alarme des appartements et des maisons avec prise en charge des canaux de communication SMS. Souvent, les installateurs ne programment même pas de mots de passe et ne contrôlent pas les numéros de proxy, il est donc tout à fait possible pour quiconque connaît le modèle du système et le numéro de téléphone de la carte qui y est installée de désarmer complètement l'objet.Le deuxième exemple bien réel - l'écoute de commutateurs sans fil ou Bluetooth peut déterminer le fait de votre absence dans la maison. Dans ce cas, le contrevenant n'a besoin d'aucun équipement spécialisé ou très coûteux.Sur le marché de l'Internet des objets, de l'électronique portable et des systèmes d'automatisation, la situation de sécurité aujourd'hui dans la version la plus optimiste est considérée comme "tout va mal". Dans une course à la technologie, les développeurs, très probablement encouragés par les spécialistes du marketing, accordent plus d'attention aux performances des consommateurs et ne fournissent pas d'exigences de sécurité qui sont souvent très difficiles à expliquer à l'utilisateur final. Dans le même temps, le développement de nouveaux segments conduit souvent à des menaces complètement nouvelles. Mais peut-être le plus désagréable dans cette situation est que la mise en œuvre de technologies de protection contredit clairement des caractéristiques populaires telles que la réduction du coût des produits finaux et la réduction de la consommation d'énergie des appareils autonomes.

Cependant, il y a une question qui préoccupe les développeurs, les fabricants et les utilisateurs finaux des produits des technologies de l'information depuis plus d'une douzaine d'années: la sécurité. Aujourd'hui, lorsque le nombre d'appareils intelligents par utilisateur a considérablement augmenté, il devient encore plus important. Vous pouvez trouver beaucoup d'informations sur ce sujet sur le net, mais comme on dit: «Il n'y a jamais beaucoup de sécurité», et nous espérons que ce matériel sera utile à nos lecteurs.En fait, on peut argumenter presque sans fin sur ce sujet et citer de nombreuses «histoires effrayantes», allant du piratage de réseaux sans fil à l'obtention d'un accès à distance au système de contrôle de la voiture. Et à première vue, il peut sembler que cela ne nous menace pas en raison du niveau relativement faible de pénétration de la technologie. Cependant, dans la pratique, ce n'est pas le cas, et des exemples pertinents peuvent être trouvés presque partout. En particulier, vous pouvez regarder les systèmes d'alarme des appartements et des maisons avec prise en charge des canaux de communication SMS. Souvent, les installateurs ne programment même pas de mots de passe et ne contrôlent pas les numéros de proxy, il est donc tout à fait possible pour quiconque connaît le modèle du système et le numéro de téléphone de la carte qui y est installée de désarmer complètement l'objet.Le deuxième exemple bien réel - l'écoute de commutateurs sans fil ou Bluetooth peut déterminer le fait de votre absence dans la maison. Dans ce cas, le contrevenant n'a besoin d'aucun équipement spécialisé ou très coûteux.Sur le marché de l'Internet des objets, de l'électronique portable et des systèmes d'automatisation, la situation de sécurité aujourd'hui dans la version la plus optimiste est considérée comme "tout va mal". Dans une course à la technologie, les développeurs, très probablement encouragés par les spécialistes du marketing, accordent plus d'attention aux performances des consommateurs et ne fournissent pas d'exigences de sécurité qui sont souvent très difficiles à expliquer à l'utilisateur final. Dans le même temps, le développement de nouveaux segments conduit souvent à des menaces complètement nouvelles. Mais peut-être le plus désagréable dans cette situation est que la mise en œuvre de technologies de protection contredit clairement des caractéristiques populaires telles que la réduction du coût des produits finaux et la réduction de la consommation d'énergie des appareils autonomes. Une autre caractéristique qui affecte négativement la sécurité dans ce segment est la nécessité d'assurer la compatibilité avec certains produits hérités. Cela est particulièrement vrai pour les systèmes d'automatisation précédemment mis en œuvre des générations passées. On peut notamment rappeler le fameux KNX, dont les capacités à protéger le trafic dans le réseau physique présent sur chaque appareil du commutateur au relais sont très limitées.

Une autre caractéristique qui affecte négativement la sécurité dans ce segment est la nécessité d'assurer la compatibilité avec certains produits hérités. Cela est particulièrement vrai pour les systèmes d'automatisation précédemment mis en œuvre des générations passées. On peut notamment rappeler le fameux KNX, dont les capacités à protéger le trafic dans le réseau physique présent sur chaque appareil du commutateur au relais sont très limitées.Problèmes de sécurité IoT dans le secteur d'activité

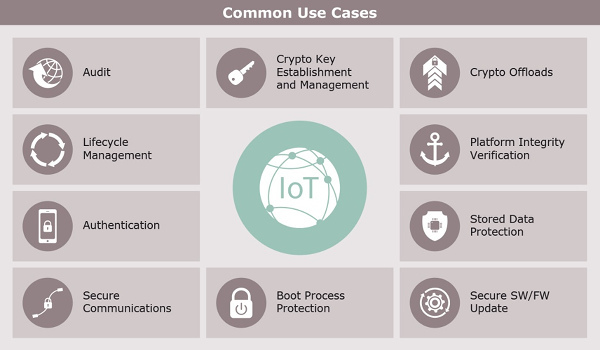

L'IoT se retrouve aujourd'hui non seulement dans le secteur privé, mais aussi dans de nombreux domaines commerciaux, notamment les transports, les systèmes d'automatisation, la surveillance environnementale et la médecine. Dans chacun d'eux, les consommateurs peuvent faire face à des menaces uniques. Par exemple, le suivi des véhicules peut révéler les stratégies commerciales de l'entreprise, et des lectures de capteurs incorrectes peuvent entraîner des accidents et des dommages à des équipements coûteux.En général, un schéma système utilisant l'IoT se compose de terminaux, de passerelles en option, d'un réseau et de centres de données. En supposant que l'infrastructure existante des serveurs et des communications de base implémente déjà toutes les technologies nécessaires, en particulier pour les réseaux et bases de données d'entreprise, alors pour l'IoT, vous devez réfléchir à une stratégie de protection des terminaux, des passerelles et de leurs communications.Les ordinateurs d'extrémité fonctionnent le plus souvent avec des ressources limitées, notamment la puissance de calcul, la mémoire et la consommation d'énergie. Pour eux, il peut être très difficile, voire impossible, d'utiliser des technologies telles que les puces de sécurité dédiées, le contrôle des privilèges, la protection de la mémoire ou la virtualisation. De plus, le manque de ressources peut conduire à une faible résistance aux attaques par déni de service.Le problème est encore compliqué par le fait que de plus en plus d'appareils sont basés sur leurs propres microcontrôleurs plutôt complexes et prennent en charge la mise à jour à distance du micrologiciel. Il y a donc des tâches pour assurer le contrôle de l'exactitude du code travaillant sur les appareils. Comme l'une des options, des systèmes pour fournir un environnement d'exécution fiable basé sur des solutions matérielles et logicielles sont proposés ici.Une couche supplémentaire offerte par certaines entreprises sous la forme de passerelles locales dans certaines situations peut contribuer à accroître la sécurité. Dans ce cas, les terminaux ne sont pas directement connectés au réseau, mais communiquent exclusivement avec le pont, ce qui simplifie la protection de leurs communications locales. Dans le même temps, la passerelle, disposant de ressources informatiques nettement plus importantes, est déjà en mesure de mettre en œuvre les technologies traditionnelles de protection des communications lors de l'échange de données avec un centre informatique.Lorsqu'il s'agit de communications sécurisées, vous devez considérer un facteur aussi important que la facilité d'utilisation. Il est hautement souhaitable de garantir l'établissement de connexions sans configuration manuelle compliquée, mais sans compromettre le niveau de protection, conformément aux politiques de sécurité et sous le contrôle d'un système de gestion informatique. Pour résoudre ce problème, des protocoles modernes d'authentification et de chiffrement du trafic peuvent être proposés, mais ils nécessitent une adaptation pour augmenter l'efficacité du travail sur les plateformes IoT.Notez que lors de la préparation de la nouvelle version du logiciel iRidium, ces problèmes ont fait l'objet d'une attention particulière. En particulier, des protocoles sécurisés sont utilisés pour communiquer les panneaux et les serveurs entre eux. Nous en parlerons plus en détail dans les publications suivantes.Dans ce cas, la solution doit résoudre correctement les situations d'urgence, par exemple, la perte de communication. Compte tenu de la diffusion croissante d'algorithmes et d'analyses spécialisés, il est important ici de garantir l'exactitude et la cohérence des données reçues.En plus des deux problèmes décrits ci-dessus, il y en a un de plus, peut-être non moins important. Il s'agit du cycle de vie du produit. Les technologies de sécurité sont nécessaires à toutes les étapes - du développement et de la création, du fonctionnement à l'élimination. Pour le secteur d'activité, la clé ici sera un suivi pratique et efficace de tous les appareils du système, en surveillant leur état et leurs diagnostics. L'administrateur doit surveiller, en particulier, les problèmes tels que les logiciels installés sur les appareils et leur configuration. Ici, la solution pour l'IoT doit prendre en compte les fonctionnalités suivantes - l'évolutivité pour une utilisation dans le système de centaines, de milliers ou plus d'appareils, l'installation de points de terminaison dans des endroits éloignés non contrôlés, garantissant le niveau requis de disponibilité et de sécurité physique.

Pour le secteur d'activité, la clé ici sera un suivi pratique et efficace de tous les appareils du système, en surveillant leur état et leurs diagnostics. L'administrateur doit surveiller, en particulier, les problèmes tels que les logiciels installés sur les appareils et leur configuration. Ici, la solution pour l'IoT doit prendre en compte les fonctionnalités suivantes - l'évolutivité pour une utilisation dans le système de centaines, de milliers ou plus d'appareils, l'installation de points de terminaison dans des endroits éloignés non contrôlés, garantissant le niveau requis de disponibilité et de sécurité physique.Menaces clés de l'IoT pour les particuliers

Si nous parlons de systèmes d'automatisation pour les particuliers, le plus important des problèmes décrits ci-dessus est d'assurer le contrôle d'accès au système, la sécurité des communications entre ses éléments, ainsi que la résistance aux attaques. Dans le même temps, pour des raisons financières, il faut souvent faire des compromis entre le coût des équipements et le niveau de protection. Malheureusement, il est très difficile dans ce cas d'évaluer correctement les risques, en particulier en ce qui concerne les systèmes de survie à domicile.En outre, il convient de noter l'opportunité d'utiliser des canaux de communication fiables et des lignes de communication redondantes, les capacités flexibles du système lorsque vous travaillez hors ligne, ainsi que d'assurer la confidentialité. Un autre problème, qui, malheureusement, est rarement résolu par les fabricants d'équipements de masse, est le suivi des travaux, l'analyse et la notification des situations d'urgence.La confidentialité des données personnelles est souvent discutée aujourd'hui dans des applications à de nombreux domaines, mais c'est peut-être dans les gadgets modernes et l'électronique portable que les choses sont assez tristes. En particulier, la grande majorité des trackers de fitness travaillent en collaboration avec leurs propres services cloud pour le stockage et le traitement des données, et les utilisateurs ne peuvent accepter tous les documents de plusieurs pages avec les conditions d'utilisation des services que s'ils souhaitent utiliser cet appareil. La seule chose qu'ils peuvent influencer est probablement de refuser de publier leurs réalisations sur les réseaux sociaux.Conclusion

Malgré le fait que la distribution de solutions et de produits IoT peut être considérée aujourd'hui comme répandue, l'un des problèmes clés - la sécurité au sens large - n'est toujours pas résolu. Beaucoup de grands fabricants lui prêtent beaucoup d'attention aujourd'hui et j'espère que la situation pourra changer. En attendant, nous vous recommandons de regarder de plus près les solutions et services fournis et d'évaluer les capacités des produits par rapport à vos propres besoins. Source: https://habr.com/ru/post/fr388051/

All Articles