Une vulnérabilité de 0 jour du noyau Linux découverte depuis 2012 seulement maintenant

Bienvenue à nos lecteurs sur les pages du blog iCover ! Une vulnérabilité dangereuse de 0 jour avec l'identifiant CVE-2016-0728 a récemment été découverte dans le noyau Linux par la société de sécurité israélienne Perception Point. Selon les informations fournies, la vulnérabilité crée une opportunité pour les attaquants de prendre le contrôle au niveau des droits de superutilisateur sur des dizaines de millions de PC et serveurs locaux, et pas moins de 66% des smartphones et tablettes sous OS Android. Étant donné que le nombre total d'utilisateurs d'appareils mobiles Android a dépassé à lui seul 1,4 milliard, alors, selon le laboratoire, le niveau de distribution de CVE-2016-0728 est mondial. Quelle est la réalité des craintes, nous vous suggérons d'en discuter lors des Geektimes. Comme vous le savez, la base du système d'exploitation mobile le plus populaire Android aujourd'hui est le noyau Linux. Les experts de Perception Point affirment qu'une vulnérabilité Local Privilege Escalation (LPE) est présente dans le noyau depuis plus de trois ans depuis 2012 et se retrouve dans toutes les versions avec le noyau Linux de 3,8 à 4,5 en git et dans les versions d'Android KitKat (4.4 ) et plus. Pour les utilisateurs d'appareils sur le système d'exploitation Android, la situation est compliquée par le fait qu'il est très difficile pour les spécialistes de Google de vérifier le code exécutable des jeux et applications mobiles créés à l'aide du NDK (Native Development Kit) et placés sur Google Play.En utilisant CVE-2016-0728, selon Perception Point, les attaquants ayant accès au serveur local peuvent obtenir un contrôle total sur le périphérique et les droits de superutilisateur. De plus, selon les experts, les attaquants pourront également augmenter leurs privilèges dans le système au niveau racine maximum. Cependant, dans les cas où le système d'exploitation est dans un environnement de virtualisation, les utilisateurs ne sont pas autorisés à exécuter du code ou un seul utilisateur dans le système, les ordinateurs et serveurs ordinaires sont relativement sûrs.La vulnérabilité CVE-2016-0728 est intégrée dans les porte - clés du sous-système du noyau Linuxdans la fonction join_session_keyrings, qui offre la possibilité de mettre en cache et de stocker les clés d'authentification et les certificats de chiffrement. L'erreur associée à la libération incorrecte d'objets entraîne une utilisation répétée de la zone de mémoire déjà libérée (utilisation après libération) lorsque le processus tente de remplacer son trousseau de clés de session en cours par la même instance. Le code C exploitant cette vulnérabilité comprend 100 lignes, implémente plus de 4 milliards d'appels système et prend environ une demi-heure.Les technologies qui rendent difficile l'exploitation de la vulnérabilité sont SELinux, SMAP (Protection d'accès en mode superviseur), SMEP (Protection d'exécution en mode superviseur).

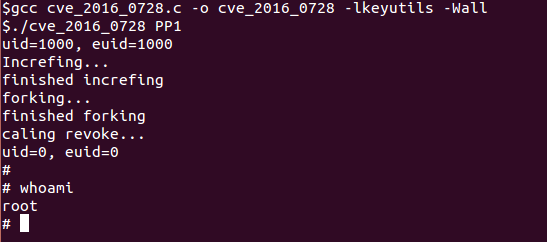

Comme vous le savez, la base du système d'exploitation mobile le plus populaire Android aujourd'hui est le noyau Linux. Les experts de Perception Point affirment qu'une vulnérabilité Local Privilege Escalation (LPE) est présente dans le noyau depuis plus de trois ans depuis 2012 et se retrouve dans toutes les versions avec le noyau Linux de 3,8 à 4,5 en git et dans les versions d'Android KitKat (4.4 ) et plus. Pour les utilisateurs d'appareils sur le système d'exploitation Android, la situation est compliquée par le fait qu'il est très difficile pour les spécialistes de Google de vérifier le code exécutable des jeux et applications mobiles créés à l'aide du NDK (Native Development Kit) et placés sur Google Play.En utilisant CVE-2016-0728, selon Perception Point, les attaquants ayant accès au serveur local peuvent obtenir un contrôle total sur le périphérique et les droits de superutilisateur. De plus, selon les experts, les attaquants pourront également augmenter leurs privilèges dans le système au niveau racine maximum. Cependant, dans les cas où le système d'exploitation est dans un environnement de virtualisation, les utilisateurs ne sont pas autorisés à exécuter du code ou un seul utilisateur dans le système, les ordinateurs et serveurs ordinaires sont relativement sûrs.La vulnérabilité CVE-2016-0728 est intégrée dans les porte - clés du sous-système du noyau Linuxdans la fonction join_session_keyrings, qui offre la possibilité de mettre en cache et de stocker les clés d'authentification et les certificats de chiffrement. L'erreur associée à la libération incorrecte d'objets entraîne une utilisation répétée de la zone de mémoire déjà libérée (utilisation après libération) lorsque le processus tente de remplacer son trousseau de clés de session en cours par la même instance. Le code C exploitant cette vulnérabilité comprend 100 lignes, implémente plus de 4 milliards d'appels système et prend environ une demi-heure.Les technologies qui rendent difficile l'exploitation de la vulnérabilité sont SELinux, SMAP (Protection d'accès en mode superviseur), SMEP (Protection d'exécution en mode superviseur). Résultat PoC pour la vulnérabilité CVE-2016-0728 (Perception Point)Selon les experts de Perception Point, il n'y a pas de données confirmant l'activité des pirates concernant la vulnérabilité CVE-2016-0728, mais jusqu'à la sortie des correctifs correspondants pour les distributions Linux et les mises à jour pour le système d'exploitation Android, la probabilité de casser des millions d'appareils en utilisant CVE-2016-0728 reste suffisamment élevé.Perception Point a transmis tous les résultats à l'équipe du noyau Linux. Vous pouvez suivre la situation actuelle concernant CVE-2016-0728 ici . Il sera intéressant de connaître l'opinion de nos lecteurs qui ont reçu une expérience réelle et utile dans la résolution et l'évaluation du problème considéré. Je veux croire qu'elle n'est pas aussi globale et sérieuse, comme le prétend le laboratoire israélien.Vous pouvez suivre les mises à jour sur les pages suivantes:openSUSE ,SLES ,Slackware ,Gentoo ,CentOS ,RHEL 7 (RHEL / CentOS 5 et 6 ne sont pas affectés),Ubuntu ,Fedora .Détails du rapport: perception-point.ioSource 2: opennet.ruSource 3: thenextweb.com

Résultat PoC pour la vulnérabilité CVE-2016-0728 (Perception Point)Selon les experts de Perception Point, il n'y a pas de données confirmant l'activité des pirates concernant la vulnérabilité CVE-2016-0728, mais jusqu'à la sortie des correctifs correspondants pour les distributions Linux et les mises à jour pour le système d'exploitation Android, la probabilité de casser des millions d'appareils en utilisant CVE-2016-0728 reste suffisamment élevé.Perception Point a transmis tous les résultats à l'équipe du noyau Linux. Vous pouvez suivre la situation actuelle concernant CVE-2016-0728 ici . Il sera intéressant de connaître l'opinion de nos lecteurs qui ont reçu une expérience réelle et utile dans la résolution et l'évaluation du problème considéré. Je veux croire qu'elle n'est pas aussi globale et sérieuse, comme le prétend le laboratoire israélien.Vous pouvez suivre les mises à jour sur les pages suivantes:openSUSE ,SLES ,Slackware ,Gentoo ,CentOS ,RHEL 7 (RHEL / CentOS 5 et 6 ne sont pas affectés),Ubuntu ,Fedora .Détails du rapport: perception-point.ioSource 2: opennet.ruSource 3: thenextweb.com

Nos autres articles et événements Source: https://habr.com/ru/post/fr389307/

All Articles