Le ransomware «Petya» crypte l'intégralité du disque dur et nécessite de l'argent

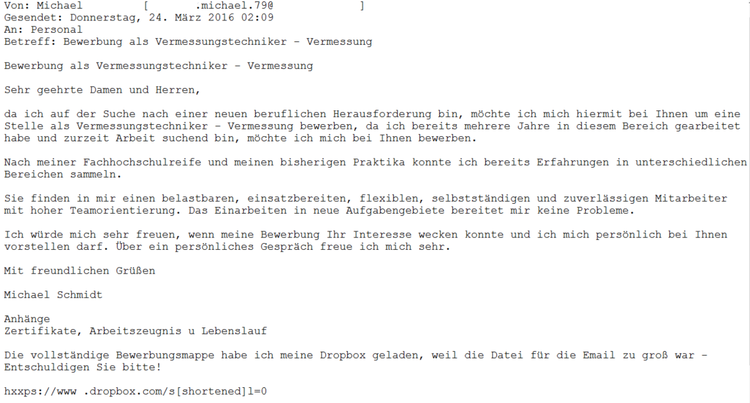

Bienvenue sur les pages du blog iCover ! Peut-être que l'exposition en ligne du musée des virus The Malware Museum , qui contient des utilisateurs de logiciels malveillants inhabituels et mémorisés, sera bientôt reconstituée avec une autre exposition intéressante. Les créateurs du cheval de Troie Petya (Petya) agissent selon le schéma classique: ils chiffrent les données des utilisateurs et nécessitent une rançon pour que la clé soit déverrouillée. Mais, il a "Trojan Win32.Trojan-Ransom.Petya.A" et quelque chose qui le distingue fondamentalement du ransomware ransomware moyen - Locky, CryptoWall, TeslaCrypt ..., ses auteurs ne se sont pas limités à encoder certaines catégories de fichiers - documents, archives photo ou vidéo, le malware crypte complètement le disque de données. La première étape vers l'établissement d'un contact étroit «attaquant-utilisateur» consiste à recevoir la dernière lettre, qui en apparence n'est pas différente des centaines envoyées quotidiennement. Ici, il faut reconnaître une assez bonne connaissance de la psychologie de ses compilateurs. Une lettre aurait été envoyée par erreur par un demandeur d'emploi faisant référence au service du personnel de l'entreprise employeuse. L'archive est jointe à la lettre - un portefeuille d'œuvres stockées dans le service cloud Dropbox.

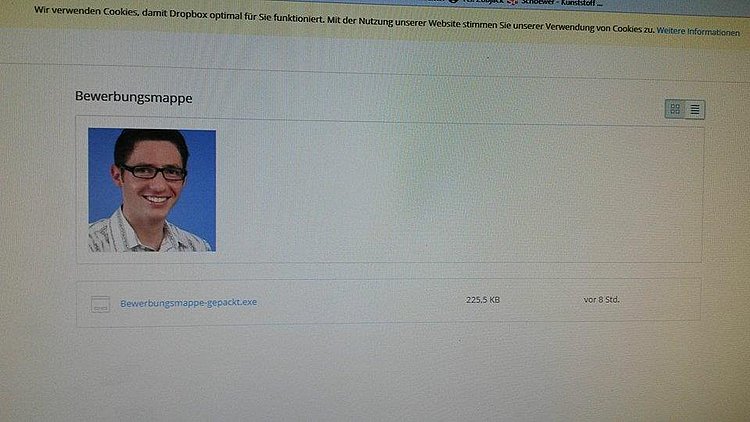

La première étape vers l'établissement d'un contact étroit «attaquant-utilisateur» consiste à recevoir la dernière lettre, qui en apparence n'est pas différente des centaines envoyées quotidiennement. Ici, il faut reconnaître une assez bonne connaissance de la psychologie de ses compilateurs. Une lettre aurait été envoyée par erreur par un demandeur d'emploi faisant référence au service du personnel de l'entreprise employeuse. L'archive est jointe à la lettre - un portefeuille d'œuvres stockées dans le service cloud Dropbox. Bien qu'à l'extérieur, tout semble suffisamment inoffensif, comme cela est probablement devenu clair pour nos lecteurs, le fichier exécutable contenant des logiciels malveillants est masqué dans les archives. Au clic sur le lien, l'enregistrement de démarrage sur le lecteur système est modifié, l'ordinateur se termine en mode d'urgence.

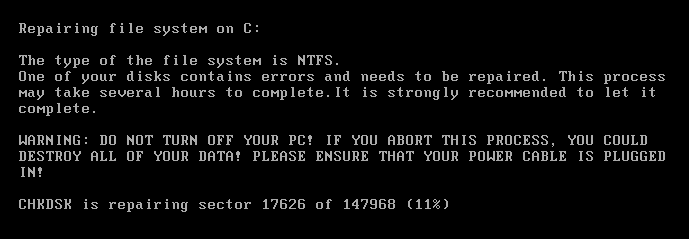

Bien qu'à l'extérieur, tout semble suffisamment inoffensif, comme cela est probablement devenu clair pour nos lecteurs, le fichier exécutable contenant des logiciels malveillants est masqué dans les archives. Au clic sur le lien, l'enregistrement de démarrage sur le lecteur système est modifié, l'ordinateur se termine en mode d'urgence. Après le redémarrage de l'ordinateur, l'utilisateur voit un message système indiquant que le disque est endommagé et doit être corrigé des erreurs. Le test peut prendre plusieurs heures et pour éviter la perte complète d'informations, l'ordinateur ne doit pas être éteint pendant toute la phase de test. En fait, pendant tout ce temps, les données du lecteur utilisateur sont cryptées.

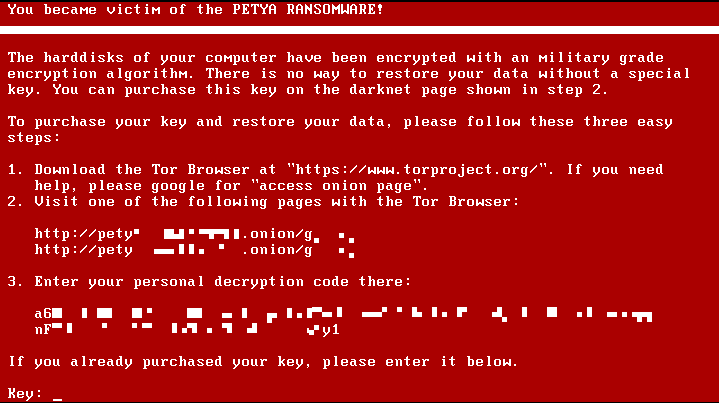

Après le redémarrage de l'ordinateur, l'utilisateur voit un message système indiquant que le disque est endommagé et doit être corrigé des erreurs. Le test peut prendre plusieurs heures et pour éviter la perte complète d'informations, l'ordinateur ne doit pas être éteint pendant toute la phase de test. En fait, pendant tout ce temps, les données du lecteur utilisateur sont cryptées. Lorsque Petya a terminé son sale boulot et que l'accès aux données du disque est crypté, l'utilisateur qui a redémarré le système se verra proposer d'acheter la clé via le navigateur Tor.

Lorsque Petya a terminé son sale boulot et que l'accès aux données du disque est crypté, l'utilisateur qui a redémarré le système se verra proposer d'acheter la clé via le navigateur Tor. A ce stade, les extorqueurs recourent à une autre tentative de pression psychologique: pour inciter la victime à payer, Petya affiche un message avec une minuterie, selon lequel le coût de la clé doublera en 7 jours.

A ce stade, les extorqueurs recourent à une autre tentative de pression psychologique: pour inciter la victime à payer, Petya affiche un message avec une minuterie, selon lequel le coût de la clé doublera en 7 jours. L'analyse des virus est désormais réalisée en laboratoire par les experts en sécurité G DATA SecurityLabs . Ils espèrent que Petya ne crypte toujours que l'accès aux fichiers, mais pas les données du lecteur lui-même. La réponse à la question: est-il possible de récupérer les données du disque en cas d'infection pour le moment?

L'analyse des virus est désormais réalisée en laboratoire par les experts en sécurité G DATA SecurityLabs . Ils espèrent que Petya ne crypte toujours que l'accès aux fichiers, mais pas les données du lecteur lui-même. La réponse à la question: est-il possible de récupérer les données du disque en cas d'infection pour le moment?Comment vous protéger contre les logiciels malveillants

Pour éviter que Petya ne fasse partie de notre cauchemar, les experts de SecurityLabs, pour le moment n'ont pas une idée claire du code malveillant, vous recommandent de suivre deux conseils standard:• Sauvegardez régulièrement les données importantes.• Soyez particulièrement prudent lorsque vous téléchargez des fichiers exécutables.Si le système est déjà infecté, il vaut la peine de déconnecter l'ordinateur du réseau malgré les recommandations urgentes à l'écran. Les spécialistes de laboratoire ne recommandent pas de payer les services aux créateurs de logiciels malveillants.Les informations sur la possibilité de restaurer l'accès aux données et aux données elles-mêmes ne sont pas encore disponibles. À cet égard, notent les experts du laboratoire, il faut comprendre que le moment précédant le téléchargement et l'ouverture du fichier malveillant est le point de non-retour, cette dernière chance où la menace et les problèmes qui en découlent peuvent encore être évités.SourceG DATA SecurityLabs promet de publier des informations mises à jour sur les résultats des tests de virus sur la page du blog en temps réel.

Chers lecteurs, nous sommes toujours heureux de vous rencontrer et de vous attendre sur les pages de notre blog. Nous sommes prêts à continuer de partager avec vous les dernières nouvelles, à examiner les documents et autres publications, et nous ferons de notre mieux pour rendre le temps passé avec nous utile pour vous. Et, bien sûr, n'oubliez pas de vous abonner à nos colonnes .Nos autres articles et événements Source: https://habr.com/ru/post/fr392395/

All Articles