Le crypto rançongiciel Petya ne recevra pas d'argent: nous générons nous-mêmes la clé de déverrouillage du disque dur

Le 3 avril, des informations sur la découverte d'un nouveau rançongiciel cryptographique qui ne crypte pas des fichiers individuels, mais toute la partition de disque (volume) est apparue sur Habrahabr. Le programme s'appelle Petya, et son but est la table d'allocation de fichiers NTFS. Le ransomware est faible sur le disque, avec une perte totale d'accès des utilisateurs aux fichiers de volume.Petya a également découvert un schéma de masquage spécial pour masquer l'activité. Initialement, le crypto-rançongiciel demande à l'utilisateur d'activer l'UAC, se déguisant en applications légales. Dès que les privilèges étendus sont obtenus, les logiciels malveillants prennent effet. Dès que le volume est crypté, le crypto rançongiciel commence à demander de l'argent à l'utilisateur, et un certain délai est accordé pour le paiement de la "rançon". Si l'utilisateur ne paie pas les fonds pendant cette période, le montant est doublé. "Champ de miracles", et plus encore.Mais le ransomware crypto lui-même n'était pas très bien protégé. Un utilisateur de Twitter avec le surnom leostone a développé un générateur de clés pour Petya, qui vous permet de supprimer le chiffrement du disque. La clé est individuelle et la sélection dure environ 7 secondes.Le même utilisateur a créé un site qui génère des clés pour les utilisateurs dont les PC ont été affectés par Petya. Pour obtenir la clé, vous devez fournir des informations à partir du disque infecté.Que dois-je faire?Le support infecté doit être inséré dans un autre PC et certaines données doivent être extraites de certains secteurs du disque dur infecté. Ces données doivent ensuite être exécutées via le décodeur Base64 et envoyées au site pour traitement.Bien sûr, ce n'est pas le moyen le plus simple, et pour de nombreux utilisateurs, cela peut être impossible du tout. Mais il y a un moyen. Un autre utilisateur, Fabian Wosar , a créé un outil spécial qui fait tout seul. Pour que cela fonctionne, vous devez réorganiser le disque infecté sur un autre PC Windows OS. Une fois cela fait, téléchargez l' extracteur du secteur Petya et enregistrez-le sur le bureau. Exécutez ensuite PetyaExtractor.exe. Ce logiciel recherche tous les disques pour Petya. Dès qu'un disque infecté est détecté, le programme démarre la deuxième étape du travail.

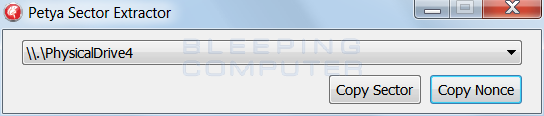

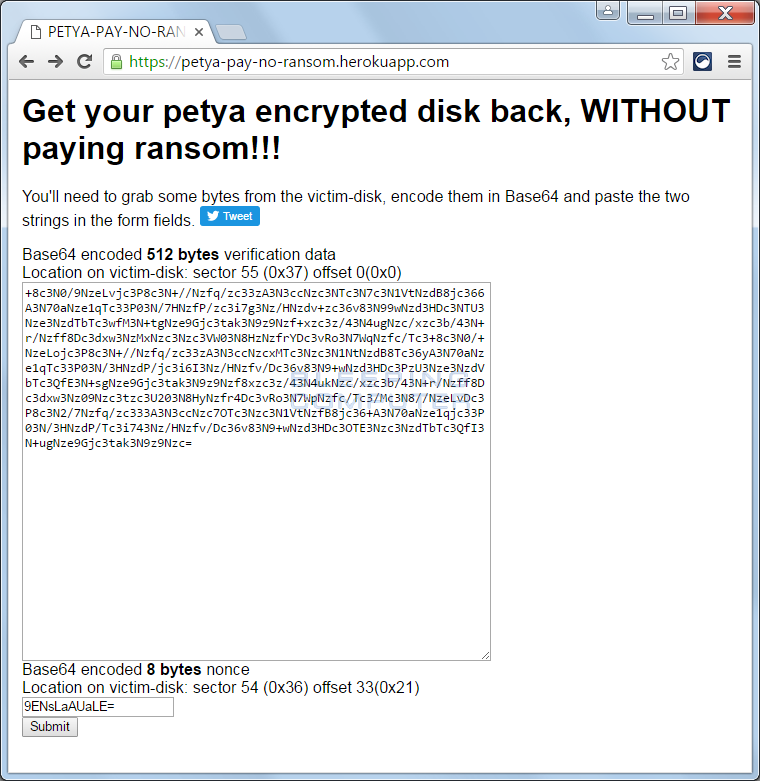

Le 3 avril, des informations sur la découverte d'un nouveau rançongiciel cryptographique qui ne crypte pas des fichiers individuels, mais toute la partition de disque (volume) est apparue sur Habrahabr. Le programme s'appelle Petya, et son but est la table d'allocation de fichiers NTFS. Le ransomware est faible sur le disque, avec une perte totale d'accès des utilisateurs aux fichiers de volume.Petya a également découvert un schéma de masquage spécial pour masquer l'activité. Initialement, le crypto-rançongiciel demande à l'utilisateur d'activer l'UAC, se déguisant en applications légales. Dès que les privilèges étendus sont obtenus, les logiciels malveillants prennent effet. Dès que le volume est crypté, le crypto rançongiciel commence à demander de l'argent à l'utilisateur, et un certain délai est accordé pour le paiement de la "rançon". Si l'utilisateur ne paie pas les fonds pendant cette période, le montant est doublé. "Champ de miracles", et plus encore.Mais le ransomware crypto lui-même n'était pas très bien protégé. Un utilisateur de Twitter avec le surnom leostone a développé un générateur de clés pour Petya, qui vous permet de supprimer le chiffrement du disque. La clé est individuelle et la sélection dure environ 7 secondes.Le même utilisateur a créé un site qui génère des clés pour les utilisateurs dont les PC ont été affectés par Petya. Pour obtenir la clé, vous devez fournir des informations à partir du disque infecté.Que dois-je faire?Le support infecté doit être inséré dans un autre PC et certaines données doivent être extraites de certains secteurs du disque dur infecté. Ces données doivent ensuite être exécutées via le décodeur Base64 et envoyées au site pour traitement.Bien sûr, ce n'est pas le moyen le plus simple, et pour de nombreux utilisateurs, cela peut être impossible du tout. Mais il y a un moyen. Un autre utilisateur, Fabian Wosar , a créé un outil spécial qui fait tout seul. Pour que cela fonctionne, vous devez réorganiser le disque infecté sur un autre PC Windows OS. Une fois cela fait, téléchargez l' extracteur du secteur Petya et enregistrez-le sur le bureau. Exécutez ensuite PetyaExtractor.exe. Ce logiciel recherche tous les disques pour Petya. Dès qu'un disque infecté est détecté, le programme démarre la deuxième étape du travail. Les informations extraites doivent être téléchargées sur le site indiqué ci-dessus. Il y aura deux champs de texte intitulés Base64 encoded 512 bytes verification data et Base64 encoded 8 bytes nonce. Pour obtenir la clé, vous devez saisir les données extraites par le programme dans ces deux champs.Pour ce faire, dans le programme, cliquez sur le bouton Copier le secteur et collez les données copiées dans le tampon dans le champ du site Base64 codé 512 octets de données de vérification.Ensuite, dans le programme, sélectionnez le bouton Copier Nonce et collez les données copiées dans Base64 codé 8 octets nonce sur le site.Si tout est fait correctement, cette fenêtre devrait apparaître:

Les informations extraites doivent être téléchargées sur le site indiqué ci-dessus. Il y aura deux champs de texte intitulés Base64 encoded 512 bytes verification data et Base64 encoded 8 bytes nonce. Pour obtenir la clé, vous devez saisir les données extraites par le programme dans ces deux champs.Pour ce faire, dans le programme, cliquez sur le bouton Copier le secteur et collez les données copiées dans le tampon dans le champ du site Base64 codé 512 octets de données de vérification.Ensuite, dans le programme, sélectionnez le bouton Copier Nonce et collez les données copiées dans Base64 codé 8 octets nonce sur le site.Si tout est fait correctement, cette fenêtre devrait apparaître: Pour obtenir le mot de passe de déchiffrement, cliquez sur le bouton Soumettre. Un mot de passe sera généré pendant environ une minute.

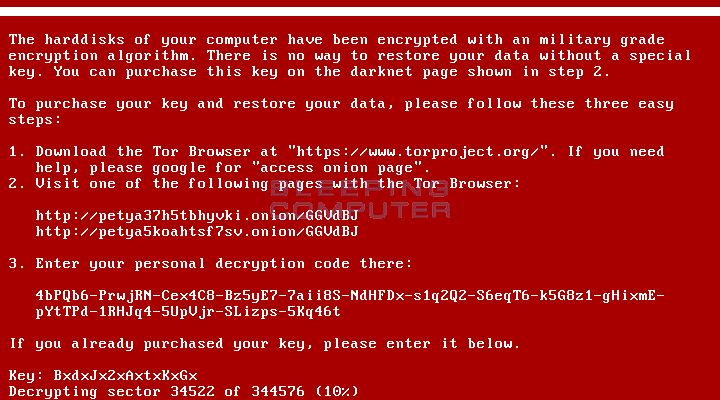

Pour obtenir le mot de passe de déchiffrement, cliquez sur le bouton Soumettre. Un mot de passe sera généré pendant environ une minute. Nous notons le mot de passe et reconnectons le disque infecté. Dès que la fenêtre du virus apparaît, entrez votre mot de passe.

Nous notons le mot de passe et reconnectons le disque infecté. Dès que la fenêtre du virus apparaît, entrez votre mot de passe. Petya commence à décrypter le volume et tout commence à fonctionner lorsque le processus est terminé.

Petya commence à décrypter le volume et tout commence à fonctionner lorsque le processus est terminé.Source: https://habr.com/ru/post/fr392727/

All Articles