Microphone et cryptographie: extraire des clés RSA 4096 bits à une distance de 10 mètres

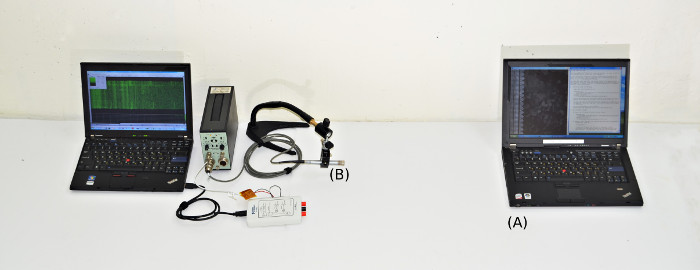

Il est possible, mais très difficile de se défendre contre une «attaque crypto acoustique». Matériel utilisé pour réaliser une attaque crypto acoustiqueUn spécialiste de renom dans le domaine de la cryptographie Adi Shamir travaille depuis plusieurs années sur un projet d'extraction acoustique de clés cryptographiques. Il a entamé des recherches dans ce domaine en 2004 et continue à présent d'améliorer les méthodes de «cryptanalyse acoustique». Le problème sur lequel Shamir travaille avec l'équipe est la capacité d'extraire les clés RSA à l'aide d'un microphone - un smartphone ou un microphone dédié.Plus tôt, un expert avec une équipe de collègues (il comprend un développeur de logiciels Lev Pakhmanov) a publié un travail démontrant la mise en œuvre pratique de son idée. Ils ont réussi à extraire les clés RSA à une distance de 4 mètres à l'aide d'un microphone parabolique ordinaire et à une distance de 30 centimètres à l'aide d'un microphone de smartphone. Désormais, les experts ont amélioré le résultat en apprenant à extraire des clés à une distance de 10 mètres.Comme mentionné ci-dessus, les développeurs ont maintenant obtenu un nouveau résultat en termes d'extraction de clés acoustiques. Le travail est basé sur l'effet de générer des sons à haute fréquence en travaillant sur des ordinateurs portables et des ordinateurs de bureau. Ces sons sont générés par un certain nombre de composants électroniques des systèmes informatiques, et ce sont ces signaux acoustiques qui, après analyse, révèlent tous les secrets de votre PC, y compris l'identification du logiciel, les clés cryptographiques et un certain nombre d'autres données. Il y a plus de 10 ans, Adi Shamir a souligné la possibilité théorique d'un tel travail. Mais la mise en œuvre pratique du projet a suivi 9 ans plus tard , lorsque le développeur Lev Pakhmanov a rejoint l'équipe de chercheurs. Les chercheurs travaillent toujours dans la même équipe, et ce mois-ci, ils ont publié un nouvel article avec les résultats de la mise en œuvrevotre projet.Selon les experts, on a longtemps cru que les informations ne pouvaient être lues à partir d'un PC ou d'un ordinateur portable qu'avec un accès physique direct (ou à distance). Mais le problème est que les processeurs de nos PC et ordinateurs portables se composent d'un milliard de transistors, sur la carte mère il y a beaucoup d'éléments semi-conducteurs miniatures. Tout cela produit un son haute fréquence pendant le fonctionnement, qui sert de source d'informations sur l'ordinateur de la «victime».Les auteurs ont décidé de trouver des réponses à deux questions. La première est de savoir s'il est possible de mener une attaque réussie contre un ordinateur sans y accéder physiquement et sans pénétrer généralement le système. La deuxième question est le prix, le coût de l'équipement, des logiciels et de tout ce qui peut être nécessaire pour un tel travail. Comme mentionné ci-dessus, les deux réponses à ces questions ont été trouvées avec succès. Lors d'une «attaque acoustique», les experts ont pu extraire une clé de 4096 bits en une heure environ. Les travaux ont été effectués à une distance de 10 mètres à l'aide d'un microphone parabolique. En outre, un travail similaire a été effectué à une distance de 30 centimètres, en utilisant uniquement le microphone du smartphone.

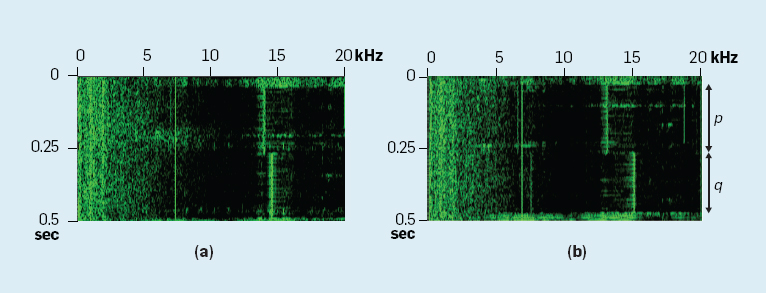

Matériel utilisé pour réaliser une attaque crypto acoustiqueUn spécialiste de renom dans le domaine de la cryptographie Adi Shamir travaille depuis plusieurs années sur un projet d'extraction acoustique de clés cryptographiques. Il a entamé des recherches dans ce domaine en 2004 et continue à présent d'améliorer les méthodes de «cryptanalyse acoustique». Le problème sur lequel Shamir travaille avec l'équipe est la capacité d'extraire les clés RSA à l'aide d'un microphone - un smartphone ou un microphone dédié.Plus tôt, un expert avec une équipe de collègues (il comprend un développeur de logiciels Lev Pakhmanov) a publié un travail démontrant la mise en œuvre pratique de son idée. Ils ont réussi à extraire les clés RSA à une distance de 4 mètres à l'aide d'un microphone parabolique ordinaire et à une distance de 30 centimètres à l'aide d'un microphone de smartphone. Désormais, les experts ont amélioré le résultat en apprenant à extraire des clés à une distance de 10 mètres.Comme mentionné ci-dessus, les développeurs ont maintenant obtenu un nouveau résultat en termes d'extraction de clés acoustiques. Le travail est basé sur l'effet de générer des sons à haute fréquence en travaillant sur des ordinateurs portables et des ordinateurs de bureau. Ces sons sont générés par un certain nombre de composants électroniques des systèmes informatiques, et ce sont ces signaux acoustiques qui, après analyse, révèlent tous les secrets de votre PC, y compris l'identification du logiciel, les clés cryptographiques et un certain nombre d'autres données. Il y a plus de 10 ans, Adi Shamir a souligné la possibilité théorique d'un tel travail. Mais la mise en œuvre pratique du projet a suivi 9 ans plus tard , lorsque le développeur Lev Pakhmanov a rejoint l'équipe de chercheurs. Les chercheurs travaillent toujours dans la même équipe, et ce mois-ci, ils ont publié un nouvel article avec les résultats de la mise en œuvrevotre projet.Selon les experts, on a longtemps cru que les informations ne pouvaient être lues à partir d'un PC ou d'un ordinateur portable qu'avec un accès physique direct (ou à distance). Mais le problème est que les processeurs de nos PC et ordinateurs portables se composent d'un milliard de transistors, sur la carte mère il y a beaucoup d'éléments semi-conducteurs miniatures. Tout cela produit un son haute fréquence pendant le fonctionnement, qui sert de source d'informations sur l'ordinateur de la «victime».Les auteurs ont décidé de trouver des réponses à deux questions. La première est de savoir s'il est possible de mener une attaque réussie contre un ordinateur sans y accéder physiquement et sans pénétrer généralement le système. La deuxième question est le prix, le coût de l'équipement, des logiciels et de tout ce qui peut être nécessaire pour un tel travail. Comme mentionné ci-dessus, les deux réponses à ces questions ont été trouvées avec succès. Lors d'une «attaque acoustique», les experts ont pu extraire une clé de 4096 bits en une heure environ. Les travaux ont été effectués à une distance de 10 mètres à l'aide d'un microphone parabolique. En outre, un travail similaire a été effectué à une distance de 30 centimètres, en utilisant uniquement le microphone du smartphone. Le signal acoustique de l'ordinateur portable au travailLes co-auteurs de l'étude soutiennent qu'une attaque acoustique n'est pas le seul moyen d'extraire des clés de chiffrement. Cela peut également être fait en utilisant d'autres méthodes plus rapides - par exemple, l'analyse des champs électriques ou électromagnétiques d'un PC ou ordinateur portable cible. Il s'agit d'un canal d'information beaucoup plus rapide.

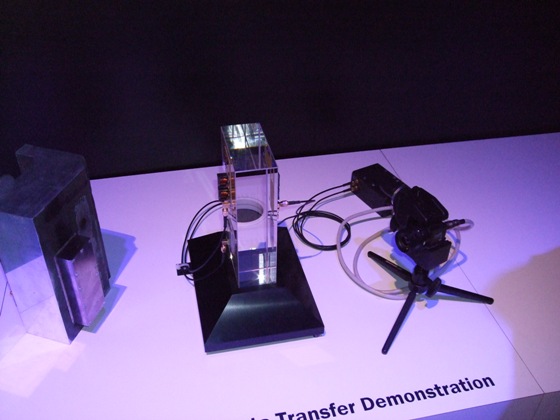

Le signal acoustique de l'ordinateur portable au travailLes co-auteurs de l'étude soutiennent qu'une attaque acoustique n'est pas le seul moyen d'extraire des clés de chiffrement. Cela peut également être fait en utilisant d'autres méthodes plus rapides - par exemple, l'analyse des champs électriques ou électromagnétiques d'un PC ou ordinateur portable cible. Il s'agit d'un canal d'information beaucoup plus rapide. Les chercheurs confirment les mots avec des actes: la même équipe a prouvé la capacité d'extraire des clés de GnuPG sur des ordinateurs portables en quelques secondes en analysant le rayonnement électromagnétique lors du décryptage de texte encodé sur un ordinateur portable. Les scientifiques ont utilisé le Funcube Dongle Pro +, connecté au Rikomagic MK802 IV, un petit ordinateur Android. Le système ne fonctionnait qu'avec une plage de 1,6 à 1,75 MHz. Il s'est avéré que vous pouvez même travailler avec une radio AM ordinaire connectée à un smartphone. Un tel système ne coûte pratiquement rien, cependant, pour la mise en œuvre pratique de l'idée, un logiciel spécial est nécessaire, que tout le monde ne peut pas écrire. Mais les cryptographes ont réussi et ont obtenu un système vraiment fonctionnel.

Les chercheurs confirment les mots avec des actes: la même équipe a prouvé la capacité d'extraire des clés de GnuPG sur des ordinateurs portables en quelques secondes en analysant le rayonnement électromagnétique lors du décryptage de texte encodé sur un ordinateur portable. Les scientifiques ont utilisé le Funcube Dongle Pro +, connecté au Rikomagic MK802 IV, un petit ordinateur Android. Le système ne fonctionnait qu'avec une plage de 1,6 à 1,75 MHz. Il s'est avéré que vous pouvez même travailler avec une radio AM ordinaire connectée à un smartphone. Un tel système ne coûte pratiquement rien, cependant, pour la mise en œuvre pratique de l'idée, un logiciel spécial est nécessaire, que tout le monde ne peut pas écrire. Mais les cryptographes ont réussi et ont obtenu un système vraiment fonctionnel. «Attaque de crypto électrique», où une personne est le principal outil d'interception de signaux électriquesIl est vrai que l'accès physique à l'ordinateur ou au portable de la victime est déjà requis ici - vous devez connecter soit un explorateur ordinaire, soit certains systèmes supplémentaires comme Funcube Dongle Pro +. Ce n'est pas toujours possible de le faire. Cependant, les experts ont réussi à attaquer des PC ou des ordinateurs portables avec différentes versions de GnuPG, qui utilisent différents types d'implémentations d'algorithmes de chiffrement cibles.

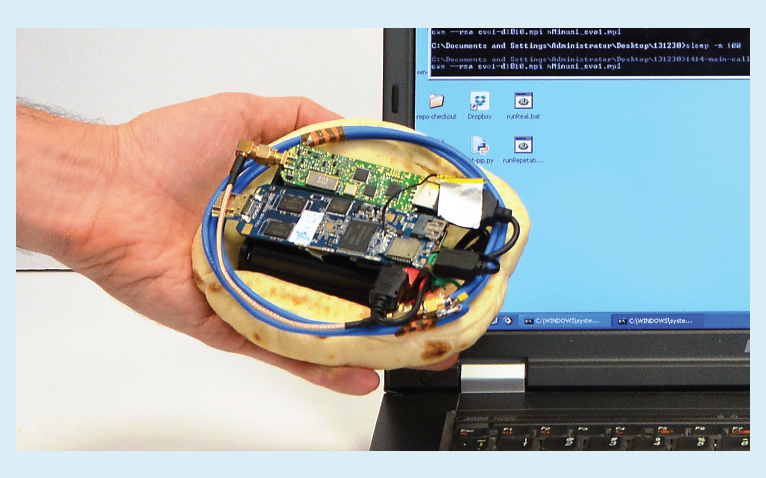

«Attaque de crypto électrique», où une personne est le principal outil d'interception de signaux électriquesIl est vrai que l'accès physique à l'ordinateur ou au portable de la victime est déjà requis ici - vous devez connecter soit un explorateur ordinaire, soit certains systèmes supplémentaires comme Funcube Dongle Pro +. Ce n'est pas toujours possible de le faire. Cependant, les experts ont réussi à attaquer des PC ou des ordinateurs portables avec différentes versions de GnuPG, qui utilisent différents types d'implémentations d'algorithmes de chiffrement cibles. Et c'est une attaque crypto électromagnétique (le récepteur est caché dans le pain, oui)Comment se protéger?Oui, les auteurs de l'ouvrage proposent également des méthodes de protection contre les types d'attaques qu'ils découvrent. Il s'agit, par exemple, d'un revêtement insonorisant de matériel informatique, lorsqu'il s'agit d'attaque acoustique. Dans le cas d'une attaque électromagnétique, une cage de Faraday peut vous aider, plus une connexion réseau à fibre optique et une isolation optoélectronique. Certes, de telles méthodes de protection sont loin d'être toujours pratiques et assez coûteuses. Par conséquent, la question de la protection des ordinateurs portables et des ordinateurs de bureau ordinaires reste ouverte.Vous pouvez également utiliser la protection logicielle. Selon les chercheurs, la mise en œuvre logicielle d'algorithmes cryptographiques devrait être effectuée de manière à exclure la possibilité d'analyse et de décodage d'un signal acoustique ou électromagnétique. Il peut s'agir de «bruit numérique» avec des données manifestement incorrectes, des modifications algorithmiques qui compliquent l'analyse et d'autres méthodes.

Et c'est une attaque crypto électromagnétique (le récepteur est caché dans le pain, oui)Comment se protéger?Oui, les auteurs de l'ouvrage proposent également des méthodes de protection contre les types d'attaques qu'ils découvrent. Il s'agit, par exemple, d'un revêtement insonorisant de matériel informatique, lorsqu'il s'agit d'attaque acoustique. Dans le cas d'une attaque électromagnétique, une cage de Faraday peut vous aider, plus une connexion réseau à fibre optique et une isolation optoélectronique. Certes, de telles méthodes de protection sont loin d'être toujours pratiques et assez coûteuses. Par conséquent, la question de la protection des ordinateurs portables et des ordinateurs de bureau ordinaires reste ouverte.Vous pouvez également utiliser la protection logicielle. Selon les chercheurs, la mise en œuvre logicielle d'algorithmes cryptographiques devrait être effectuée de manière à exclure la possibilité d'analyse et de décodage d'un signal acoustique ou électromagnétique. Il peut s'agir de «bruit numérique» avec des données manifestement incorrectes, des modifications algorithmiques qui compliquent l'analyse et d'autres méthodes. Source: https://habr.com/ru/post/fr394963/

All Articles