Le SUV Mitsubishi Outlander s'introduit facilement par Wi-Fi

Le binaire pour l'arrêt à distance de l'alarme sera disposé dans une semaine. Jusqu'à ce moment, les propriétaires de voitures ont le temps de désactiver le Wi-Fi dans la voiture

Un groupe de spécialistes de la société britannique de hackers Pen Test Partners a publié des instructions sur la façon de contrôler à distance (via Wi-Fi) les systèmes électroniques individuels du SUV Mitsubishi Outlander Hybrid (crossover urbain). Les pirates ont mis en ligne une vidéo de cinq minutes montrant le piratage.Entre autres choses, la méthode vous permet de désactiver l'alarme de voiture. Les propriétaires de Mitsubishi Outlander devraient donc mieux désactiver le point d'accès Wi-Fi. Bien que la voiture soit très chère (plus de 50000 $) et semble prestigieuse, le système de sécurité est faible: la clé WPA-PSK se compose de huit caractères et est rapidement sélectionnée par force brute.Vulnérabilité de sécurité Mitsubishi Outlander est une application mobile qui communique directement avec la machine. Dans de nombreuses autres voitures, l'application mobile établit une connexion via Internet, c'est-à-dire via le serveur de l'entreprise, mais ici la connexion est établie directement. À cet égard, le Mitsubishi Outlander est différent des autres. La voiture dispose d'un point d'accès et le téléphone s'y connecte via Wi-Fi.Pour chaque Mitsubishi Outlander, le point d'accès W-Fi a un nom unique au format [REMOTEnnaaaa], où "n" sont des chiffres, "a" sont des lettres minuscules.Il est très pratique pour le propriétaire d'avoir un accès direct à la voiture via Wi-Fi - directement depuis le téléphone, vous pouvez allumer ou éteindre les phares en appuyant sur un bouton, retirer la voiture de l'alarme, etc.Les voleurs apprécient également cette fonctionnalité, car ils peuvent désormais facilement suivre toutes les voitures Mitsubishi Outlander dans leur ville. Ou suivez le mouvement d'une voiture particulière. Vous n'avez pas besoin d'installer de bogue dessus - allez simplement dans le moteur de recherche de hotspot WiGLE , entrez le SSID et voyez où se trouvent tous les Mitsubishi Outlander avec hotspots.

Un groupe de spécialistes de la société britannique de hackers Pen Test Partners a publié des instructions sur la façon de contrôler à distance (via Wi-Fi) les systèmes électroniques individuels du SUV Mitsubishi Outlander Hybrid (crossover urbain). Les pirates ont mis en ligne une vidéo de cinq minutes montrant le piratage.Entre autres choses, la méthode vous permet de désactiver l'alarme de voiture. Les propriétaires de Mitsubishi Outlander devraient donc mieux désactiver le point d'accès Wi-Fi. Bien que la voiture soit très chère (plus de 50000 $) et semble prestigieuse, le système de sécurité est faible: la clé WPA-PSK se compose de huit caractères et est rapidement sélectionnée par force brute.Vulnérabilité de sécurité Mitsubishi Outlander est une application mobile qui communique directement avec la machine. Dans de nombreuses autres voitures, l'application mobile établit une connexion via Internet, c'est-à-dire via le serveur de l'entreprise, mais ici la connexion est établie directement. À cet égard, le Mitsubishi Outlander est différent des autres. La voiture dispose d'un point d'accès et le téléphone s'y connecte via Wi-Fi.Pour chaque Mitsubishi Outlander, le point d'accès W-Fi a un nom unique au format [REMOTEnnaaaa], où "n" sont des chiffres, "a" sont des lettres minuscules.Il est très pratique pour le propriétaire d'avoir un accès direct à la voiture via Wi-Fi - directement depuis le téléphone, vous pouvez allumer ou éteindre les phares en appuyant sur un bouton, retirer la voiture de l'alarme, etc.Les voleurs apprécient également cette fonctionnalité, car ils peuvent désormais facilement suivre toutes les voitures Mitsubishi Outlander dans leur ville. Ou suivez le mouvement d'une voiture particulière. Vous n'avez pas besoin d'installer de bogue dessus - allez simplement dans le moteur de recherche de hotspot WiGLE , entrez le SSID et voyez où se trouvent tous les Mitsubishi Outlander avec hotspots. Pour vous connecter au point d'accès, vous devez entrer la clé (clé pré-partagée) pour l'authentification à l'aide de la technologie WPA-PSK. La clé est indiquée sur une feuille de papier dans le manuel d'utilisation. Le problème est dans cette veine - il est trop court (seulement huit caractères).Les experts de Pen Test Partners ont trouvé un mot de passe en moins de quatre jours de force brute sur un ordinateur avec quatre GPU. Si vous louez une instance sur AWS, un tel mot de passe est sélectionné "presque instantanément", explique l'un des pirates.Après cela, la question s'est posée: si la clé est sélectionnée si simplement, quelles autres mesures de sécurité sont utilisées pour authentifier le smartphone, car il a un accès direct aux systèmes de contrôle électronique de la voiture.Il s'est avéré qu'aucun. Plus de mesures de sécurité. La clé WPA-PSK suffit pour se connecter à la voiture et accéder à de nombreuses fonctions.Les gars ont lancé le programme Wireshark pour étudier le trafic réseau entre le point d'accès et le smartphone hôte. Dans le cas d'une véritable attaque, vous devez attendre que le propriétaire arrive à la maison et stationne la voiture. Après cela, déconnectez en permanence le smartphone du routeur Wi-Fi domestique, afin que le smartphone essaie toujours de s'authentifier dans le hotspot de la voiture.

Pour vous connecter au point d'accès, vous devez entrer la clé (clé pré-partagée) pour l'authentification à l'aide de la technologie WPA-PSK. La clé est indiquée sur une feuille de papier dans le manuel d'utilisation. Le problème est dans cette veine - il est trop court (seulement huit caractères).Les experts de Pen Test Partners ont trouvé un mot de passe en moins de quatre jours de force brute sur un ordinateur avec quatre GPU. Si vous louez une instance sur AWS, un tel mot de passe est sélectionné "presque instantanément", explique l'un des pirates.Après cela, la question s'est posée: si la clé est sélectionnée si simplement, quelles autres mesures de sécurité sont utilisées pour authentifier le smartphone, car il a un accès direct aux systèmes de contrôle électronique de la voiture.Il s'est avéré qu'aucun. Plus de mesures de sécurité. La clé WPA-PSK suffit pour se connecter à la voiture et accéder à de nombreuses fonctions.Les gars ont lancé le programme Wireshark pour étudier le trafic réseau entre le point d'accès et le smartphone hôte. Dans le cas d'une véritable attaque, vous devez attendre que le propriétaire arrive à la maison et stationne la voiture. Après cela, déconnectez en permanence le smartphone du routeur Wi-Fi domestique, afin que le smartphone essaie toujours de s'authentifier dans le hotspot de la voiture. Après avoir intercepté le trafic au moment où le smartphone est connecté à la voiture, nous obtenons le SSID du hotspot. Après avoir examiné le trafic entre les appareils, vous pouvez organiser une attaque MiTM et envoyer des paquets au nom du smartphone hôte.

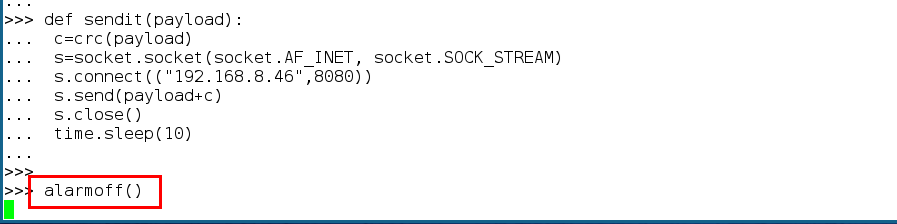

Après avoir intercepté le trafic au moment où le smartphone est connecté à la voiture, nous obtenons le SSID du hotspot. Après avoir examiné le trafic entre les appareils, vous pouvez organiser une attaque MiTM et envoyer des paquets au nom du smartphone hôte. Le programme Wireshark vous permet d'étudier les packages de l'application mobile d'origine Mitsubishi Outlander Hybrid lorsque certaines commandes sont envoyées depuis le smartphone. Ensuite, répétez simplement ces paquets pour dupliquer les commandes. À partir d'une application mobile, les pirates ont pu allumer et éteindre les phares avec succès. Ensuite, nous avons déterminé comment la fonction de charge de la batterie est activée, de sorte qu'en cas d'attaque, ils puissent délibérément commencer à charger la voiture au tarif d'électricité le plus cher, ce qui entraînera pour le propriétaire des dommages financiers de plusieurs dollars. En fin de compte, ils ont appris à allumer et à éteindre le système de climatisation et de chauffage, avec lequel vous pouvez décharger efficacement la batterie du Mitsubishi Outlander Hybrid (de sorte que les dommages financiers pour le propriétaire atteignent des dizaines de dollars).Mais le plus important, les pirates ont finalement réussi à désactiver le système d'alarme de la voiture. C'est une réalisation sérieuse. Désactiver l'alarme, le voleur n'a qu'à briser la vitre pour pénétrer sans bruit dans l'habitacle et ouvrir la portière de l'intérieur. Certes, les pirates n'ont pas publié dans le domaine public un code spécifique (charge utile), qui doit être envoyé afin de désactiver l'alarme, vous devez donc le récupérer vous-même (si vous le souhaitez). Ou attendez une semaine ou deux lorsque la charge utile apparaît toujours.

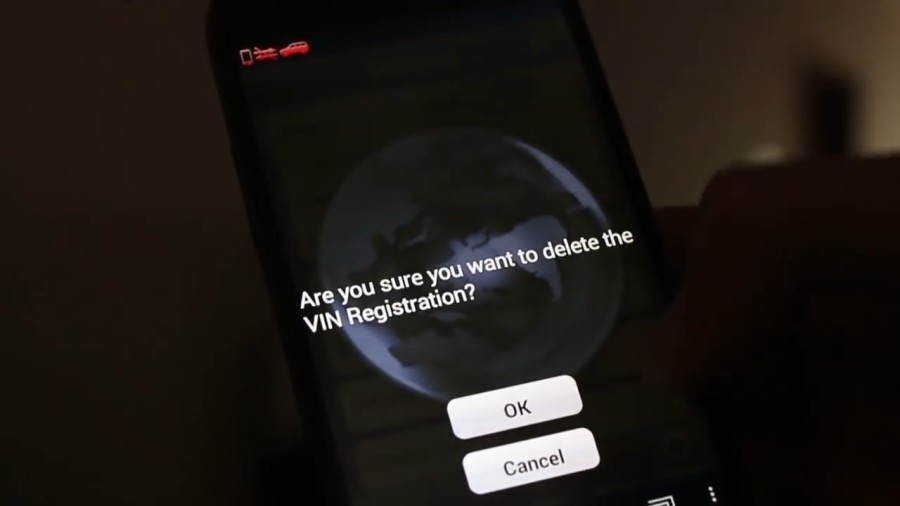

Le programme Wireshark vous permet d'étudier les packages de l'application mobile d'origine Mitsubishi Outlander Hybrid lorsque certaines commandes sont envoyées depuis le smartphone. Ensuite, répétez simplement ces paquets pour dupliquer les commandes. À partir d'une application mobile, les pirates ont pu allumer et éteindre les phares avec succès. Ensuite, nous avons déterminé comment la fonction de charge de la batterie est activée, de sorte qu'en cas d'attaque, ils puissent délibérément commencer à charger la voiture au tarif d'électricité le plus cher, ce qui entraînera pour le propriétaire des dommages financiers de plusieurs dollars. En fin de compte, ils ont appris à allumer et à éteindre le système de climatisation et de chauffage, avec lequel vous pouvez décharger efficacement la batterie du Mitsubishi Outlander Hybrid (de sorte que les dommages financiers pour le propriétaire atteignent des dizaines de dollars).Mais le plus important, les pirates ont finalement réussi à désactiver le système d'alarme de la voiture. C'est une réalisation sérieuse. Désactiver l'alarme, le voleur n'a qu'à briser la vitre pour pénétrer sans bruit dans l'habitacle et ouvrir la portière de l'intérieur. Certes, les pirates n'ont pas publié dans le domaine public un code spécifique (charge utile), qui doit être envoyé afin de désactiver l'alarme, vous devez donc le récupérer vous-même (si vous le souhaitez). Ou attendez une semaine ou deux lorsque la charge utile apparaît toujours. Pénétrant dans la cabine avec l'alarme désactivée, l'attaquant a la possibilité de mener différents types d'attaques. Il y a déjà un accès direct au port de diagnostic, de sorte que l'ordinateur portable se connecte directement à l'ordinateur de voiture. Dans le passé, les experts en sécurité informatique ont montré à plusieurs reprises ce qui peut être fait dans différents modèles de voitures si vous vous connectez via OBD. Par exemple, une jolie propriétaire d'une voiture Tesla et un hacker Linux expérimenté sous le surnom Hemera il y a un mois ont même réussi à casser un système informatique et à y installer son système d'exploitation Gentoo préféré au lieu d'Ubuntu intégré, qui est préféré par Ilon Mask.Les pirates disent que le bourrage du réseau interne du SUV reste à traiter plus en détail. Eh bien, pour les propriétaires de voitures Mitsubishi Outlander Hybrid, ils proposent une solution temporaire: désactiver le point d'accès Wi-Fi. Pour ce faire, vous devez d'abord vous connecter au hotspot depuis votre smartphone, puis aller dans les paramètres de l'application mobile (Paramètres) et sélectionner l'élément 'Annuler l'enregistrement VIN'.

Pénétrant dans la cabine avec l'alarme désactivée, l'attaquant a la possibilité de mener différents types d'attaques. Il y a déjà un accès direct au port de diagnostic, de sorte que l'ordinateur portable se connecte directement à l'ordinateur de voiture. Dans le passé, les experts en sécurité informatique ont montré à plusieurs reprises ce qui peut être fait dans différents modèles de voitures si vous vous connectez via OBD. Par exemple, une jolie propriétaire d'une voiture Tesla et un hacker Linux expérimenté sous le surnom Hemera il y a un mois ont même réussi à casser un système informatique et à y installer son système d'exploitation Gentoo préféré au lieu d'Ubuntu intégré, qui est préféré par Ilon Mask.Les pirates disent que le bourrage du réseau interne du SUV reste à traiter plus en détail. Eh bien, pour les propriétaires de voitures Mitsubishi Outlander Hybrid, ils proposent une solution temporaire: désactiver le point d'accès Wi-Fi. Pour ce faire, vous devez d'abord vous connecter au hotspot depuis votre smartphone, puis aller dans les paramètres de l'application mobile (Paramètres) et sélectionner l'élément 'Annuler l'enregistrement VIN'.

Lorsque tous les appareils mobiles sont éteints, le module Wi-Fi de la voiture est désactivé. Il ne peut plus être activé jusqu'à ce que vous appuyiez dix fois de suite sur le bouton de la télécommande. "Fonction de sécurité sympa", ont commenté les gars de Pen Test Partners.Les pirates croient que le fabricant devrait publier d'urgence une mise à jour du firmware du module sans fil Wi-Fi afin d'éliminer la vulnérabilité de sécurité. En installant un nouveau firmware, les automobilistes peuvent réactiver le hotspot de voiture et utiliser à nouveau l'application mobile.En général, les experts recommandent à Mitsubishi d'abandonner l'utilisation du Wi-Fi pour communiquer avec un smartphone et de passer à des technologies Web plus modernes, en se connectant au téléphone via Internet via GSM.Comme prévu, le groupe Pen Test Partners a informé Mitsubishi du bug à l'avance, mais leurs informations n'ont pas suscité l'intérêt du constructeur automobile. Ensuite, les pirates ont contacté les chaînes de la BBC et ont fait une petite histoire à la télévision. "Désormais, Mitsubishi est devenu très réactif", disent-ils.Les pirates informatiques promettent de disposer d'un binaire pour désactiver l'alarme dans une semaine ou deux, laissant suffisamment de temps aux propriétaires de voitures pour désactiver l'alarme.

Lorsque tous les appareils mobiles sont éteints, le module Wi-Fi de la voiture est désactivé. Il ne peut plus être activé jusqu'à ce que vous appuyiez dix fois de suite sur le bouton de la télécommande. "Fonction de sécurité sympa", ont commenté les gars de Pen Test Partners.Les pirates croient que le fabricant devrait publier d'urgence une mise à jour du firmware du module sans fil Wi-Fi afin d'éliminer la vulnérabilité de sécurité. En installant un nouveau firmware, les automobilistes peuvent réactiver le hotspot de voiture et utiliser à nouveau l'application mobile.En général, les experts recommandent à Mitsubishi d'abandonner l'utilisation du Wi-Fi pour communiquer avec un smartphone et de passer à des technologies Web plus modernes, en se connectant au téléphone via Internet via GSM.Comme prévu, le groupe Pen Test Partners a informé Mitsubishi du bug à l'avance, mais leurs informations n'ont pas suscité l'intérêt du constructeur automobile. Ensuite, les pirates ont contacté les chaînes de la BBC et ont fait une petite histoire à la télévision. "Désormais, Mitsubishi est devenu très réactif", disent-ils.Les pirates informatiques promettent de disposer d'un binaire pour désactiver l'alarme dans une semaine ou deux, laissant suffisamment de temps aux propriétaires de voitures pour désactiver l'alarme.Source: https://habr.com/ru/post/fr395147/

All Articles