Combien d'informations peuvent être transmises via le ventilateur du processeur

15 bits par minute

Prendre des informations à partir d'un ordinateur isolé qui n'est pas connecté au réseau (air-gap) est une tâche difficile mais intéressante. Au cours des dix dernières années, plusieurs méthodes pour une telle exfiltration de données ont été développées: par exemple, l'enregistrement du rayonnement électromagnétique d'une carte vidéo et de divers composants sur une carte mère[1] ,[2] ,[3] ,[4] , reconnaissance des frappes par le son, informations sur l'optique[5] et thermique[6] canaux, transmission audio via des haut-parleurs dans des gammes de fréquences audibles et inaudibles[7] ,[8] ,[9] , transmission radio du moniteur à la radio AM[10] et autres.Mais auparavant, personne n'avait pensé à transmettre le flux d'informations, modifiant la vitesse du ventilateur . Mais cela semble être une idée banale.Un système logiciel malveillant appelé Fansmitter a été développé par Andrey Daydakulov, Yosef Solevich, Yuval Elovichi et Mordechai Guri et du Computer Security Research Center de l'Université Ben-Gurion .La lecture d'informations via un ventilateur d'ordinateur présente un avantage principal - un tel ventilateur est disponible sur tous les ordinateurs de bureau. Certes, il est absent sur certains modèles d'ordinateurs portables modernes, mais ces gadgets sont encore rares dans les installations nucléaires et autres installations protégées en Russie et à l'étranger. Habituellement, les ordinateurs personnels les plus simples et les plus fiables avec une unité centrale standard y sont installés.

Prendre des informations à partir d'un ordinateur isolé qui n'est pas connecté au réseau (air-gap) est une tâche difficile mais intéressante. Au cours des dix dernières années, plusieurs méthodes pour une telle exfiltration de données ont été développées: par exemple, l'enregistrement du rayonnement électromagnétique d'une carte vidéo et de divers composants sur une carte mère[1] ,[2] ,[3] ,[4] , reconnaissance des frappes par le son, informations sur l'optique[5] et thermique[6] canaux, transmission audio via des haut-parleurs dans des gammes de fréquences audibles et inaudibles[7] ,[8] ,[9] , transmission radio du moniteur à la radio AM[10] et autres.Mais auparavant, personne n'avait pensé à transmettre le flux d'informations, modifiant la vitesse du ventilateur . Mais cela semble être une idée banale.Un système logiciel malveillant appelé Fansmitter a été développé par Andrey Daydakulov, Yosef Solevich, Yuval Elovichi et Mordechai Guri et du Computer Security Research Center de l'Université Ben-Gurion .La lecture d'informations via un ventilateur d'ordinateur présente un avantage principal - un tel ventilateur est disponible sur tous les ordinateurs de bureau. Certes, il est absent sur certains modèles d'ordinateurs portables modernes, mais ces gadgets sont encore rares dans les installations nucléaires et autres installations protégées en Russie et à l'étranger. Habituellement, les ordinateurs personnels les plus simples et les plus fiables avec une unité centrale standard y sont installés. Ainsi, le malware Fansmitter fonctionnera sur presque tous les PC, même s'il n'a pas de haut-parleurs et un microphone (audio-gap). De plus, le système audio peut être désactivé au niveau du BIOS pour empêcher la connexion accidentelle ou intentionnelle de haut-parleurs externes à la prise audio. La désactivation du système audio est très efficace contre l'exfiltration de données acoustiques conventionnelle. Mais pas contre le Fansmitter. Dans ce cas, l'exfiltration acoustique n'implique pas le sous-système sonore de l'ordinateur.La transmission du signal se produit par un changement de la vitesse du ventilateur sur le processeur. À mesure que la vitesse de rotation change, les caractéristiques sonores changent également. Les informations sont enregistrées par un microphone distant à une distance de plusieurs mètres, par exemple avec un téléphone ordinaire.

Ainsi, le malware Fansmitter fonctionnera sur presque tous les PC, même s'il n'a pas de haut-parleurs et un microphone (audio-gap). De plus, le système audio peut être désactivé au niveau du BIOS pour empêcher la connexion accidentelle ou intentionnelle de haut-parleurs externes à la prise audio. La désactivation du système audio est très efficace contre l'exfiltration de données acoustiques conventionnelle. Mais pas contre le Fansmitter. Dans ce cas, l'exfiltration acoustique n'implique pas le sous-système sonore de l'ordinateur.La transmission du signal se produit par un changement de la vitesse du ventilateur sur le processeur. À mesure que la vitesse de rotation change, les caractéristiques sonores changent également. Les informations sont enregistrées par un microphone distant à une distance de plusieurs mètres, par exemple avec un téléphone ordinaire. Si nous classons diverses méthodes d'exfiltration de données à partir d'un ordinateur isolé, alors Fansmitter est la cinquième classe de ces méthodes, avec le rayonnement électromagnétique, la capture optique (par LED), thermique et acoustique.Une attaque réussie de Fansmitter nécessite que vous infectiez directement l'ordinateur et le téléphone portable de la victime. S'il n'y a aucun problème avec le téléphone, l'installation du logiciel malveillant sur un PC isolé est la partie la plus difficile d'une attaque hypothétique. Bien sûr, les chercheurs ne prêtent pas attention aux méthodes pratiques d'installation de logiciels malveillants sur un PC isolé, mais ne parlent que de la partie technique de la tâche, c'est-à-dire directement des méthodes de codage pour décoder les données numériques par le bruit des fans.Sur les ordinateurs modernes, les ventilateurs du processeur et de l'unité centrale sont généralement contrôlés via un câble à quatre broches. Le but de chaque contact est indiqué dans le tableau.

Si nous classons diverses méthodes d'exfiltration de données à partir d'un ordinateur isolé, alors Fansmitter est la cinquième classe de ces méthodes, avec le rayonnement électromagnétique, la capture optique (par LED), thermique et acoustique.Une attaque réussie de Fansmitter nécessite que vous infectiez directement l'ordinateur et le téléphone portable de la victime. S'il n'y a aucun problème avec le téléphone, l'installation du logiciel malveillant sur un PC isolé est la partie la plus difficile d'une attaque hypothétique. Bien sûr, les chercheurs ne prêtent pas attention aux méthodes pratiques d'installation de logiciels malveillants sur un PC isolé, mais ne parlent que de la partie technique de la tâche, c'est-à-dire directement des méthodes de codage pour décoder les données numériques par le bruit des fans.Sur les ordinateurs modernes, les ventilateurs du processeur et de l'unité centrale sont généralement contrôlés via un câble à quatre broches. Le but de chaque contact est indiqué dans le tableau.| Contactez-nous | Désignation | Fonction |

|---|

| 1 (rouge) | TERRE | La terre |

| 2 (noir) | 12 V | Puissance 12 volts |

| 3 (noir) | FAN_TACH | Signal de vitesse du ventilateur sortant |

| 4 (jaune) | FAN_CONTROL | Signal d'entrée pour indiquer la vitesse du ventilateur |

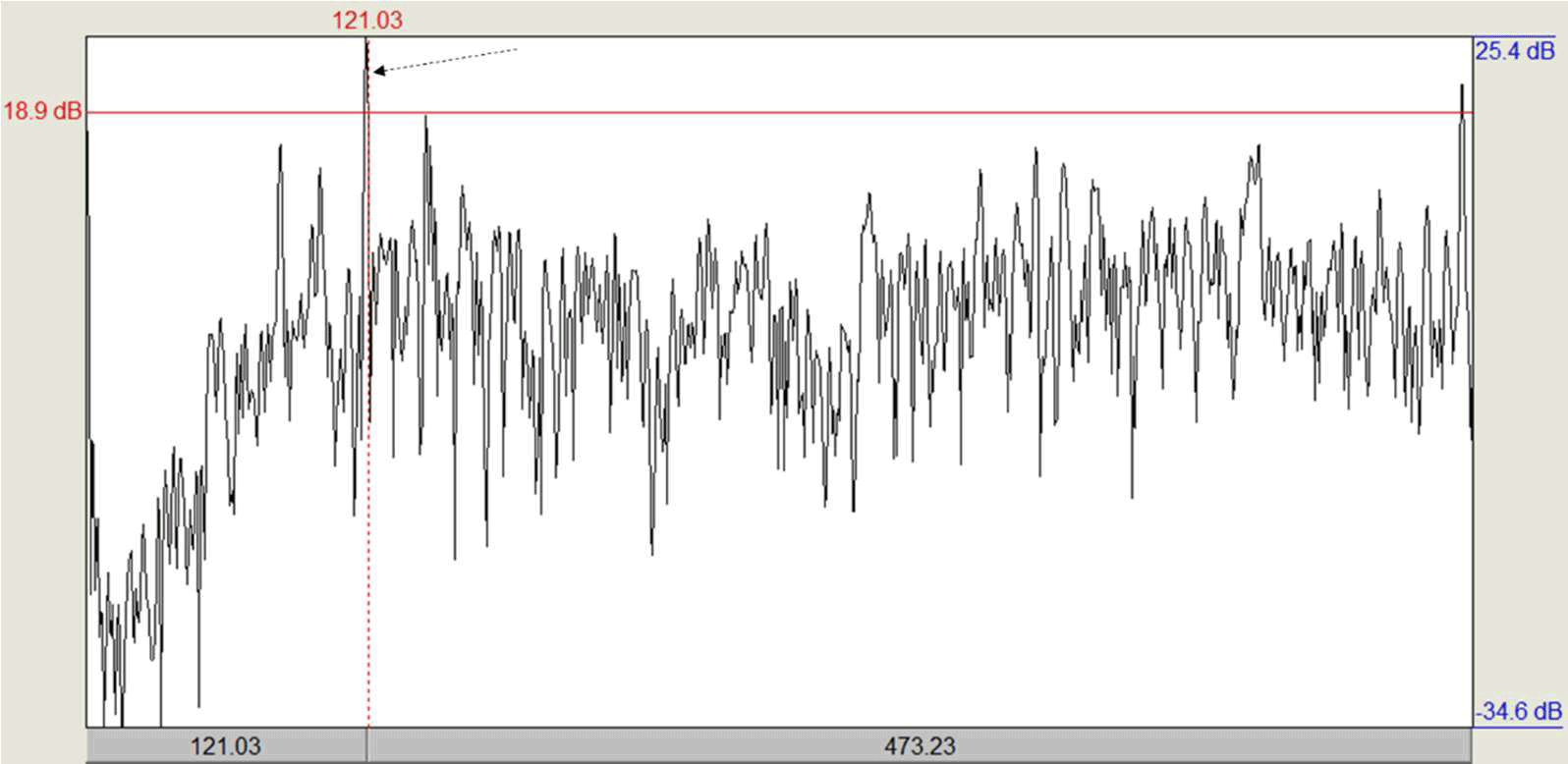

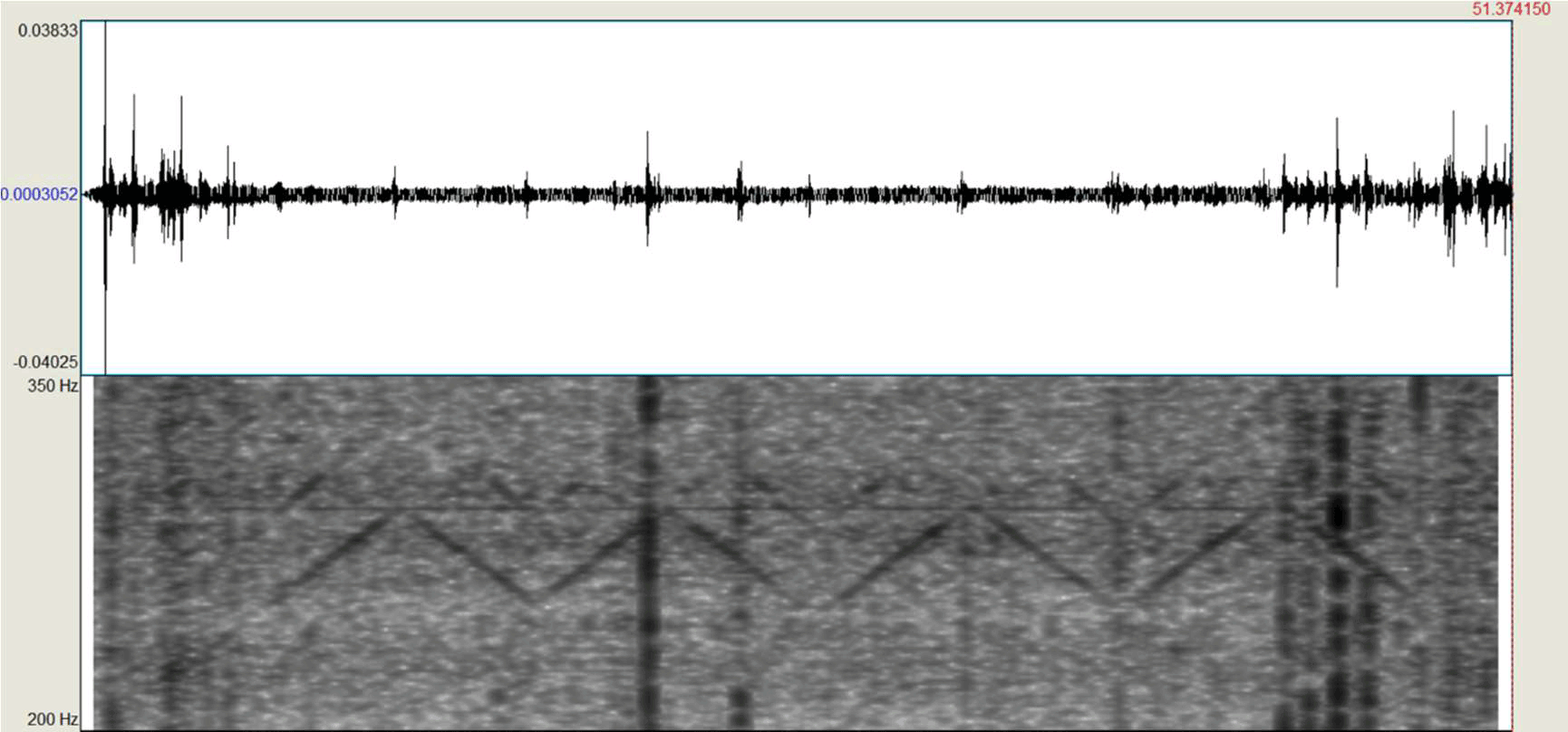

Comme vous pouvez le voir, le troisième câble transmet constamment un signal sur la vitesse du ventilateur à la carte mère. Le quatrième câble transmet des instructions pour modifier la vitesse de rotation à l'aide du signal de modulation de largeur d'impulsion (PWM)[11] . Sur les ordinateurs plus anciens, le quatrième câble est manquant et la vitesse du ventilateur n'est pas réglable.La vitesse du ventilateur est modifiée automatiquement ou manuellement. Dans ce dernier cas, cela se fait via le BIOS ou le système d'exploitation. Il existe plusieurs programmes propriétaires et open source pour contrôler et mesurer la vitesse du ventilateur sur différentes cartes mères pour Windows, Linux et macOS[12] [13] [14] .On sait qu'avec l'augmentation de la vitesse de rotation d'un ventilateur, son volume augmente (bruit acoustique). Le diagramme montre un graphique du volume perçu du ventilateur du processeur lorsque la vitesse de rotation passe de 1000 à 4500 tr / min et vice versa, à partir d'une distance de 1 mètre (ci-dessus) et 4 mètres (ci-dessous). Dans les deux cas, le son est enregistré par le microphone du téléphone portable. Le volume peut varier pour différents modèles de ventilateurs, mais la tendance de base reste inchangée: plus le ventilateur tourne vite, plus le bruit est important.De plus, avec un changement de vitesse de rotation, la hauteur du son - la fréquence de passage des lames (BPF) change également.Le BPF (en hertz) est mesuré en multipliant le nombre de pales ( n ) par la vitesse de rotation Ren tours par minute (RPM), doncBPF = n * R / 60Le graphique montre un spectre de bruit de ventilateur typique à environ 1000 RPM.

Le volume peut varier pour différents modèles de ventilateurs, mais la tendance de base reste inchangée: plus le ventilateur tourne vite, plus le bruit est important.De plus, avec un changement de vitesse de rotation, la hauteur du son - la fréquence de passage des lames (BPF) change également.Le BPF (en hertz) est mesuré en multipliant le nombre de pales ( n ) par la vitesse de rotation Ren tours par minute (RPM), doncBPF = n * R / 60Le graphique montre un spectre de bruit de ventilateur typique à environ 1000 RPM. Pour analyser le signal audio, la fréquence d'échantillonnage a été réduite de 44,1 kHz à 2 kHz pour plus de simplicité et le signal a été filtré dans les plages BPF souhaitées. Ainsi, il s'est avéré compiler un tableau dont la vitesse de rotation correspond à quel BPF, par exemple, pour un ventilateur à sept pales (dans le tableau).

Pour analyser le signal audio, la fréquence d'échantillonnage a été réduite de 44,1 kHz à 2 kHz pour plus de simplicité et le signal a été filtré dans les plages BPF souhaitées. Ainsi, il s'est avéré compiler un tableau dont la vitesse de rotation correspond à quel BPF, par exemple, pour un ventilateur à sept pales (dans le tableau).| R (RPM) | BPF (Hz) |

|---|

| 1000-1600 | 116-187 |

| 1600-3000 | 187-350 |

| 2000-2500 | 233-292 |

| 4000-4500 | 466-525 |

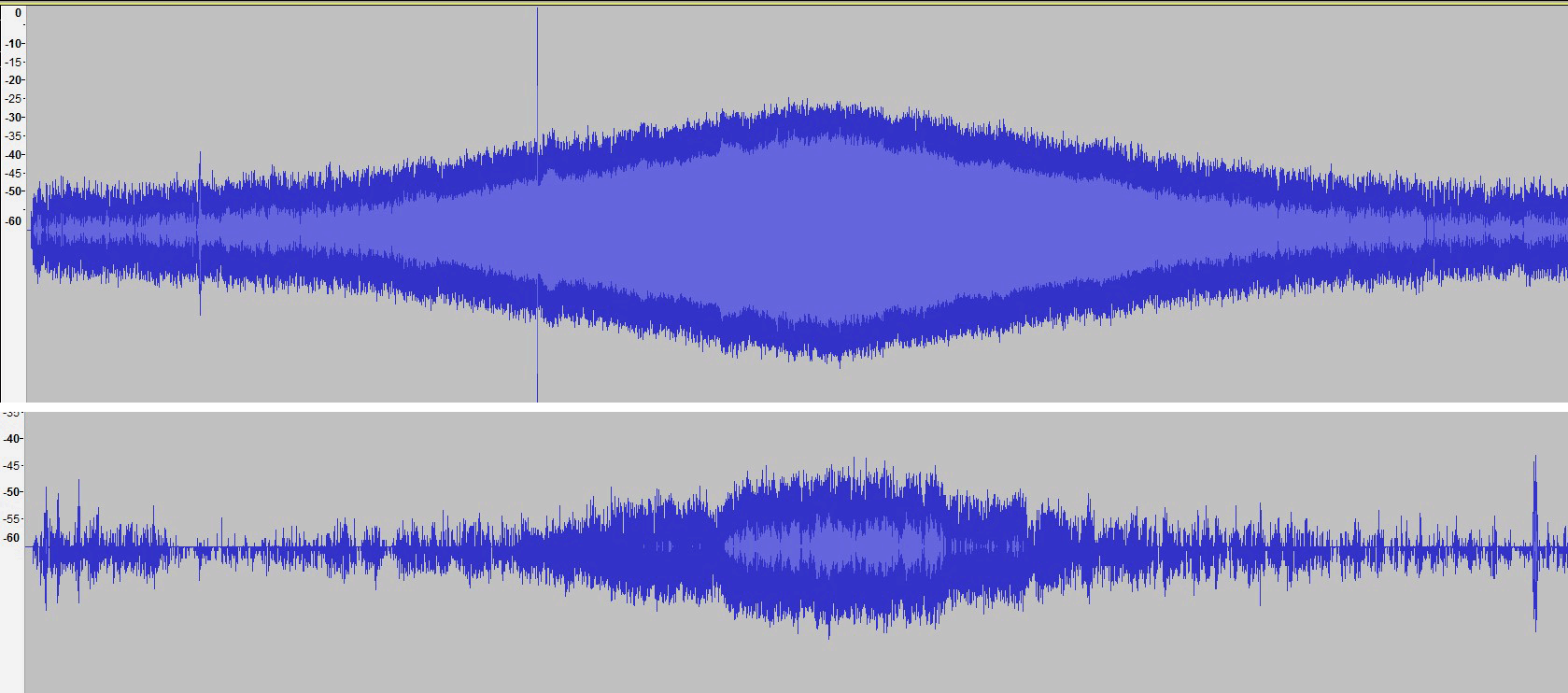

Malheureusement, les fréquences dans les régions 100-600 Hz peuvent être distinguées par l'oreille humaine, de sorte que la victime d'une attaque peut entendre un changement de fréquence à l'oreille. Les auteurs des travaux scientifiques recommandent d'utiliser plusieurs méthodes pour masquer une attaque: 1) la mener à un moment où la probabilité d'être près d'une personne est minime; 2) utiliser les fréquences les plus basses possibles de 140-170 Hz; 3) utiliser des gammes de fréquences étroites, avec une différence ne dépassant pas 100 Hz entre 0 et 1.Les chercheurs ont utilisé deux méthodes pour moduler le signal: la modulation d'amplitude (Amplitude Shift Keying, ASK) et la modulation de fréquence Frequency Shift Keying (FSK). La première méthode est plus polyvalente et s'adapte à presque tous les ventilateurs, tandis que la deuxième méthode est plus résistante au bruit ambiant. Dans les deux cas, les valeurs 0 et 1 sont transmises en modifiant la vitesse du ventilateur, mais l'amplitude du signal porteur dans le premier cas est son amplitude, et dans le second cas, la fréquence de l'onde porteuse.Les diagrammes ci-dessous montrent la différence dans le signal enregistré, qui est transmis par la méthode de modulation d'amplitude (en haut) et de modulation de fréquence (en bas). Dans les deux cas, un signal 101010 est transmis avec un intervalle de temps de 5 secondes lorsque la vitesse du ventilateur change entre 1000 tr / min et 1600 tr / min. Dans le premier cas, la transmission a été effectuée dans les 60 secondes, dans le second cas - 150 secondes. Modulation d'amplitude Modulation de

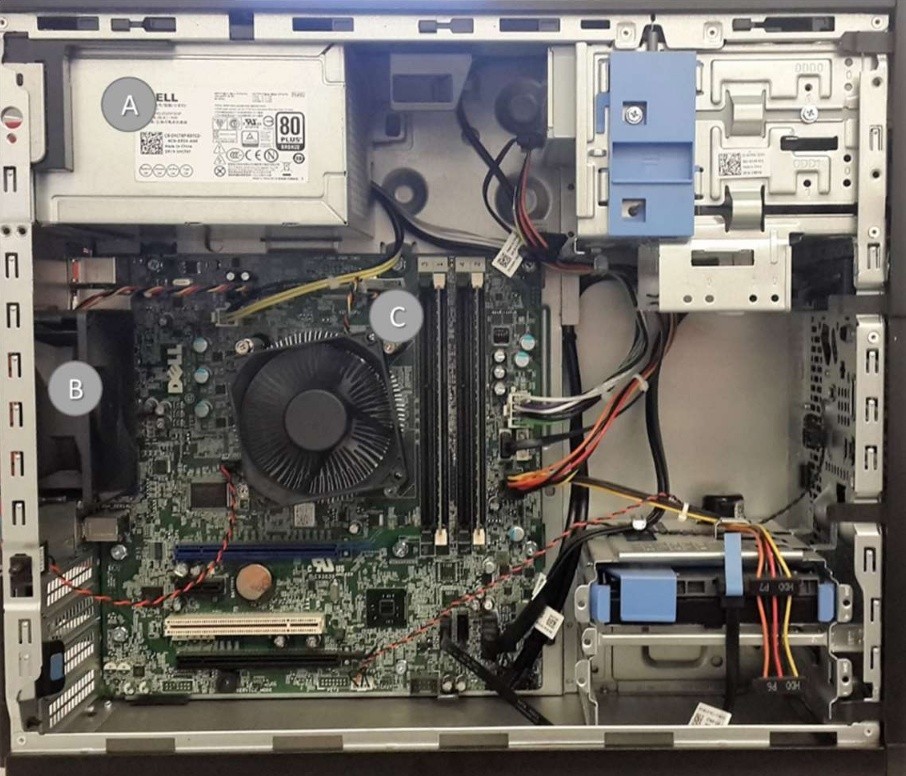

Modulation d'amplitude Modulation de fréquence Leschercheurs suggèrent d'utiliser la méthode de synchronisation dynamique pour la transmission de données afin d'éliminer les erreurs lorsque le récepteur et l'émetteur changent de position l'un par rapport à l'autre pendant la transmission. Pendant la synchronisation dynamique, une trame de contrôle de 4 bits est transmise avant chaque trame de charge utile de 12 bits.Les chercheurs ont testé la méthode développée d'exfiltration des données sur un ordinateur Dell OptiPlex 9020 avec une carte mère Intel Core i7-4790 et un chipset Intel Q87 (Lynx Point). Comme déjà mentionné, la méthode est universelle et peut être utilisée avec des ordinateurs de différents modèles.En tant que récepteur de signaux, un téléphone mobile Samsung Galaxy S4 (I9500) a été utilisé.L'expérience a été menée dans un laboratoire avec un niveau de bruit ambiant standard, où plusieurs autres ordinateurs étrangers et un système de climatisation fonctionnaient.L'expérience a montré que le débit de données à travers le ventilateur dépend fortement du rapport signal / bruit (SNR). Plus le bruit ambiant est fort par rapport au signal souhaité, plus la vitesse de transmission est faible.Voici à quoi ressemble la transmission de la charge utile dans la séquence de bits 01010101 avec différents paramètres de transmission et à différentes distances entre le récepteur et l'émetteur.Distance 1 mètre, vitesse du ventilateur 1000-1600 tr / min, méthode de modulation B-FSK. La vitesse de transmission effective est de 3 bits par minute,

fréquence Leschercheurs suggèrent d'utiliser la méthode de synchronisation dynamique pour la transmission de données afin d'éliminer les erreurs lorsque le récepteur et l'émetteur changent de position l'un par rapport à l'autre pendant la transmission. Pendant la synchronisation dynamique, une trame de contrôle de 4 bits est transmise avant chaque trame de charge utile de 12 bits.Les chercheurs ont testé la méthode développée d'exfiltration des données sur un ordinateur Dell OptiPlex 9020 avec une carte mère Intel Core i7-4790 et un chipset Intel Q87 (Lynx Point). Comme déjà mentionné, la méthode est universelle et peut être utilisée avec des ordinateurs de différents modèles.En tant que récepteur de signaux, un téléphone mobile Samsung Galaxy S4 (I9500) a été utilisé.L'expérience a été menée dans un laboratoire avec un niveau de bruit ambiant standard, où plusieurs autres ordinateurs étrangers et un système de climatisation fonctionnaient.L'expérience a montré que le débit de données à travers le ventilateur dépend fortement du rapport signal / bruit (SNR). Plus le bruit ambiant est fort par rapport au signal souhaité, plus la vitesse de transmission est faible.Voici à quoi ressemble la transmission de la charge utile dans la séquence de bits 01010101 avec différents paramètres de transmission et à différentes distances entre le récepteur et l'émetteur.Distance 1 mètre, vitesse du ventilateur 1000-1600 tr / min, méthode de modulation B-FSK. La vitesse de transmission effective est de 3 bits par minute, la distance est de 1 mètre, la vitesse du ventilateur est de 4000 à 4250 tr / min, la méthode de modulation est B-FSK. La vitesse de transmission effective est de 15 bits par minute, la

la distance est de 1 mètre, la vitesse du ventilateur est de 4000 à 4250 tr / min, la méthode de modulation est B-FSK. La vitesse de transmission effective est de 15 bits par minute, la distance est de 4 mètres, la vitesse du ventilateur est de 2000-2500 tr / min, la méthode de modulation est B-FSK. Le débit binaire effectif est de 10 bits par minute

distance est de 4 mètres, la vitesse du ventilateur est de 2000-2500 tr / min, la méthode de modulation est B-FSK. Le débit binaire effectif est de 10 bits par minute Dans l'expérience, il a été possible d'enregistrer et de décrypter le signal d'un téléphone mobile à une distance allant jusqu'à 8 mètres. Bien sûr, le niveau SNR sera beaucoup plus élevé si vous utilisez des microphones directionnels et d'autres équipements spécialisés.

Dans l'expérience, il a été possible d'enregistrer et de décrypter le signal d'un téléphone mobile à une distance allant jusqu'à 8 mètres. Bien sûr, le niveau SNR sera beaucoup plus élevé si vous utilisez des microphones directionnels et d'autres équipements spécialisés.Littérature

[1] MG Kuhn et RJ Anderson, «Soft Tempest: transmission de données cachée à l'aide d'émanations électromagnétiques», Information hiding , Springer-Verlag, 1998, pp. 124-142. Retour à l'article

[2] MG Kuhn, «Compromising emanations: Eavesdropping risk of computer displays», Université de Cambridge, Computer Laboratory, 2003. Retour à l'article

[3] M. Vuagnoux et S. Pasini, «Compromising Electromagnetic Emanations of Wired and Wireless Keyboards» USENIX security symposium , 2009. Retour à l'article

[4] M. Guri, A. Kachlon, O. Hasson, G. Kedma, Y. Mirsky and Y. Elovici, «GSMem: Data Exfiltration from Air-Gapped Computers over GSM Frequencies,» Washington, D.C., 2015.

[5] J. Loughry and A. D. Umphress, «Information leakage from optical emanations», ACM Transactions on Information and System Security (TISSEC), vol. 5, no. 3, pp. 262-289, 2002.

[6] M. Guri, M. Monitz, Y. Mirski and Y. Elovici, «BitWhisper: Covert Signaling Channel between Air-Gapped Computers using Thermal Manipulations,» in Computer Security Foundations Symposium (CSF), IEEE, 2015.

[7] V. T. M. t. C. A.-G. S. f. P. N. Attack, «Eunchong Lee; Hyunsoo Kim; Ji Won Yoon», Information Security Applications, vol. 9503, pp. 187-199, 2015.

[8] M. Hanspach and M. Goetz, «On Covert Acoustical Mesh Networks in Air», Journal of Communications, vol. 8, 2013.

[9] A. Madhavapeddy, R. Sharp, D. Scott and A. Tse, «Audio networking: the forgotten wireless technology», Pervasive Computing, IEEE, vol. 4, no. 3, 2008.

[10] E. Thiele, «Tempest for Eliza», 2001. [Online]. :

www.erikyyy.de/tempest. [Accessed 4 10 2013].

[11] Alfredo Milani Comparetti, «What is PWM and what is the difference between Analog and Digital?», 2004. [Online]. : www.almico.com/sfarticle.php?id=1.

[12] «SpeedFan», [Online]. : www.almico.com/sfdownload.php.

[13] «Mac/SMC Fan Control for Windows (+ Temp)», [Online]. : sourceforge.net/projects/macfan.

[14] «fanCON — Fan control for Linux systems», [Online]. : sourceforge.net/projects/fancon. Source: https://habr.com/ru/post/fr395417/

All Articles