Un exploit fonctionnel a été publié pour toutes les versions d'antivirus. Le fait d'emprunter du code sous la GPL est révélé

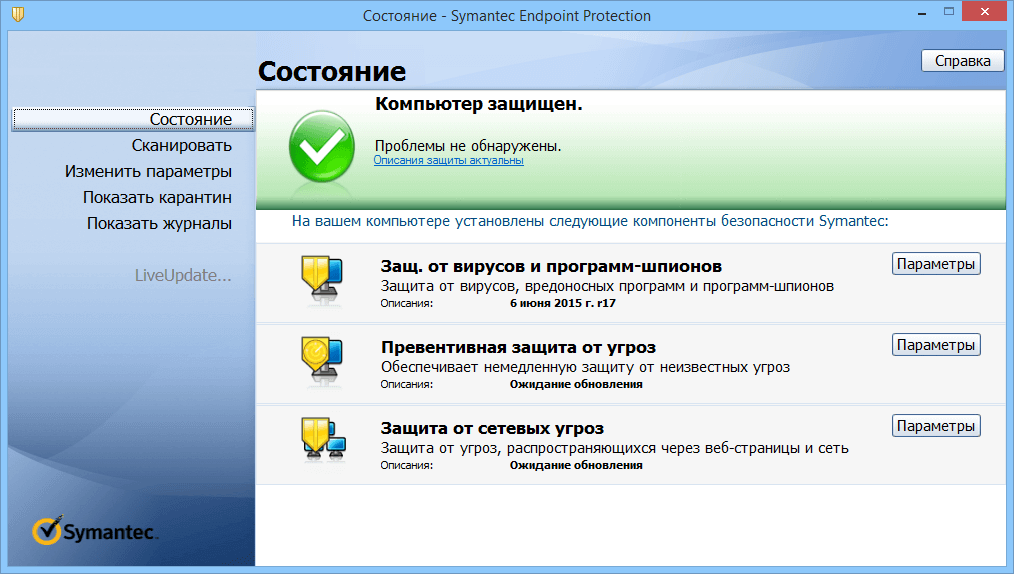

Hier, Tavis Ormandy du pirate Project Zero de Google a publié un accès ouvert à de nombreuses vulnérabilités dans les programmes antivirus Symantec, y compris les vulnérabilités d'exécution de code à distance.Certains experts disent que le programme antivirus installé sur l'ordinateur, compte tenu de son niveau de privilège maximal dans le système, peut devenir un vecteur d'attaque supplémentaire, c'est-à-dire une violation supplémentaire de la sécurité globale du système. L'exemple Symantec le démontre aussi clairement que possible. Dans certains cas, sous Windows, du code malveillant est chargé directement dans le noyau du système d'exploitation, ce qui endommage la mémoire du noyau.Les programmes Symantec utilisent le même noyau, donc les méthodes décrites fonctionnent pour tous les programmes Symantec, y compris les antivirus vendus sous la marque Norton. Parmi eux:

Hier, Tavis Ormandy du pirate Project Zero de Google a publié un accès ouvert à de nombreuses vulnérabilités dans les programmes antivirus Symantec, y compris les vulnérabilités d'exécution de code à distance.Certains experts disent que le programme antivirus installé sur l'ordinateur, compte tenu de son niveau de privilège maximal dans le système, peut devenir un vecteur d'attaque supplémentaire, c'est-à-dire une violation supplémentaire de la sécurité globale du système. L'exemple Symantec le démontre aussi clairement que possible. Dans certains cas, sous Windows, du code malveillant est chargé directement dans le noyau du système d'exploitation, ce qui endommage la mémoire du noyau.Les programmes Symantec utilisent le même noyau, donc les méthodes décrites fonctionnent pour tous les programmes Symantec, y compris les antivirus vendus sous la marque Norton. Parmi eux:- Norton Security, Norton 360 et autres produits Norton hérités (toutes les plates-formes)

- Symantec Endpoint Protection (toutes versions, toutes plates-formes)

- Symantec Email Security (toutes les plateformes)

- Symantec Protection Engine (toutes les plates-formes)

- Symantec Protection pour serveurs SharePoint

- Et d'autres

Tavis Ormandy de Project Zero a dévoilé des exemples de certaines vulnérabilités, afin que tout le monde comprenne l'essence du problème.Dans le cas des antivirus, le problème est de savoir comment ils analysent les fichiers exécutables empaquetés par des packers comme UPX . Pour analyser ces fichiers, les antivirus utilisent des décompresseurs de fichiers spéciaux pour remettre le fichier dans sa forme d'origine. Cela aide avec les packers standard, mais pour le reste, vous devez recourir à l'émulation.Tavis Ormandy écrit que toutes ces méthodes sont inutilement complexes et extrêmement vulnérables, car il est très difficile de sécuriser un tel code. «Nous vous recommandons d'utiliser le bac à sable et le cycle de vie du développement de la sécuritémais les vendeurs font souvent des économies ici », écrit Thevis. De ce fait, les déballeurs deviennent une énorme source de vulnérabilités, comme c'était déjà le cas avec Comodo , ESET , Kaspersky , Fireeye et bien d'autres .Dans le cas de Symantec, la situation est encore pire, car dans ses programmes, les déballeurs fonctionnent dans le noyau !Par exemple, son décompresseur pour ASPack permet un débordement de tampon trivial si la valeur SizeOfRawData est supérieure à SizeOfImage . Lorsque cela se produit, Symantec transfère les octets "supplémentaires" vers le tampon en utilisantmemcpy. En conséquence, nous pouvons facilement exécuter du code arbitraire pour une exécution au niveau du noyau en utilisant cette méthode: char *buf = malloc(SizeOfImage)

memcpy(&buf[DataSection->VirtualAddress],

DataSection->PointerToRawData,

SectionSizeOnDisk)

La vulnérabilité CVE-2016-2208 est décrite plus en détail dans le traqueur de bogues . Sur les systèmes d'exploitation Linux, macOS et Unix, cela conduit à un débordement propre au niveau racine dans le processus Symantec ou Norton, et sur Windows, il provoque une corruption de la mémoire du noyau.Étant donné que Symantec utilise un pilote spécial pour intercepter toutes les interruptions du système, pour exploiter la vulnérabilité, envoyez simplement à la victime un fichier par e-mail ou un lien d'exploitation. La victime n'a pas besoin d'ouvrir le fichier ou de suivre le lien, l' antivirus fera tout par lui-même . Cela permet même au ver de se propager automatiquement à tous les systèmes avec l'antivirus Symantec / Norton installé!Ainsi, vous pouvez facilement infecter un grand nombre d'ordinateurs dans le réseau local de l'entreprise.Il est curieux qu'avant de publier les informations dans le domaine public, Tavis Ormandy ait envoyé un exploit au service de sécurité par e-mail dans une archive zip protégée par mot de passe, et le mot de passe était indiqué dans le texte de la lettre. Mais le serveur de messagerie avec les «fonctions de sécurité» installées Symantec a extrait le mot de passe du texte du message, l'a appliqué à l'archive et s'est écrasé en train d'étudier le code d'exploitation .Tavis Ormandy parle également de vulnérabilités dans l'analyse des fichiers PowerPoint et d'autres fichiers Microsoft Office, ainsi que des vulnérabilités dans le moteur heuristique Bloodhound Heuristics (Advanced Heuristic Protection). Exploiter le code source publié. Il s'agit d'un exploit fonctionnant à 100% qui fonctionne contre les configurations standard de Norton Antivirus et Symantec Endpoint, et fonctionne uniquement lorsque vous envoyez le lien par courrier ou publiez le lien sur une page Web (il n'a pas besoin d'être ouvert).Dans ce cas, les produits suivants sont vulnérables (tous les programmes Symantec potentiellement vulnérables ne sont pas répertoriés ici, il est fort possible que l'exploit fonctionne également dans d'autres):- Norton Antivirus (Mac, Windows)

- Symantec Endpoint (Mac, Windows, Linux, Unix)

- Symantec Scan Engine (toutes les plates-formes)

- Moteur de protection Symantec Cloud / NAS (toutes plates-formes)

- Symantec Email Security (toutes les plateformes)

- Symantec Protection pour SharePoint / Exchange / Notes / etc (toutes les plateformes)

- Tous les autres programmes Symantec / Norton Carrier, Enterprise, SMB, Home et autres antivirus

- Et d'autres

Sous Windows, cela conduit à l'exécution de code au niveau SYSTEM, dans d'autres systèmes d'exploitation avec des privilèges root.Certains programmes de Symantec ne sont pas mis à jour automatiquement, les administrateurs système doivent donc prendre des mesures urgentes pour protéger leurs réseaux. Les informations officielles de Symantec sont ici .UPD Comme il est apparu , Symantec a emprunté le code des bibliothèques open-source et libmspack unrarsrc - et les mettre à jour au moins sept ans!