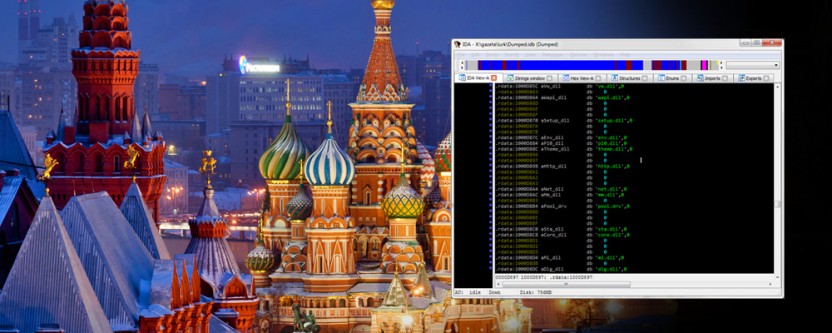

Le cheval de Troie bancaire Lurk a été distribué avec un logiciel officiel fonctionnant dans de nombreuses grandes banques en Russie

Les créateurs du malware qui a permis de voler des milliards de roubles aux banques de la Fédération de Russie l'ont téléchargé sur le site officiel du développeur de systèmes de contrôle à distance pour les systèmes informatiques

Aujourd'hui, les détails de l'enquête sur le cas de vol par des attaquants de plus de 1,7 milliard de roubles dans les comptes de clients de banques russes sur cinq ans sont devenus connus. L'affaire criminelle impliquait une communauté de pirates informatiques de 15 régions de Russie qui ont utilisé le cheval de Troie Lurk pour pénétrer dans les réseaux bancaires, écrit Kommersant. Les experts en sécurité de l'information impliqués dans l'enquête estiment que les administrateurs système des services informatiques des banques sont indirectement coupables de l'incident. Ce sont eux qui ont facilité la pénétration du virus dans les réseaux d'entreprise en téléchargeant des logiciels infectés par des chevaux de Troie à partir du Web.Les enquêteurs du Département des enquêtes du Ministère des affaires intérieures de la Fédération de Russie ont mis au point des méthodes possibles de propagation du virus via les réseaux bancaires. La situation est devenue quelque peu plus claire après qu'en juin environ 50 cybercriminels de 15 régions de la Russie impliqués dans le vol de 1,7 milliard de roubles dans les banques russes ont été arrêtés. Le même groupe de cybercriminels, selon l'enquête, a été impliqué dans des tentatives de retrait de 2,2 milliards de roubles supplémentaires. Les actions du groupe criminel ont touché en particulier les banques de Moscou Metallinvestbank et Garant-invest Bank, ainsi que la banque Yakut Taata.La pénétration dans le réseau des banques a été effectuée à l'aide du cheval de Troie Lurk, dont le développement est à la charge des représentants du groupe détenu. Les principaux membres et dirigeants du groupe sont des résidents de la région de Sverdlovsk. 14 membres du groupe ont été arrêtés à Iekaterinbourg et emmenés à Moscou. Les chefs présumés de la communauté sont Konstantin Kozlovsky et Alexander Eremin.Les enquêteurs pensent que les représentants de la communauté ont introduit le cheval de Troie Lurk à l'aide du logiciel Ammyy Admin. Kaspersky Lab contribue à l'enquête, après avoir publié un rapport spécial avec les résultats de l'analyse des incidents. Il convient de noter que pendant l'enquête, Kaspersky Lab a collaboré avec des spécialistes de Sberbank. Le rapport a indiqué que les attaquants ont utilisé deux principaux moyens de propagation du virus. Le premier est l'utilisation de packs d'exploit, le second est de travailler avec des sites piratés. Dans la première version, la diffusion de logiciels malveillants via des sites spécialisés était utilisée: sites d'actualités spécialisés avec liens cachés vers des fichiers de virus et forums de comptabilité. La deuxième option consiste à pirater le site Web d'Ammyy et à infecter le logiciel de travail à distance directement à partir du site Web du fabricant. Les clients d'Ammyy sont le ministère russe de l'Intérieur, la poste russe,système d'information juridique "Garant".Les experts de Kaspersky Lab ont constaté que le fichier du programme, situé sur le site Web d'Ammyy, n'était pas signé numériquement. Après avoir démarré le package de distribution téléchargé, le fichier exécutable a créé et exécuté deux autres fichiers exécutables: il s'agit du programme d'installation de l'utilitaire et du cheval de Troie Trojan-Spy.Win32.Lurk. Les représentants du groupe criminel ont utilisé un algorithme spécial pour vérifier la propriété de l'ordinateur infecté sur le réseau d'entreprise. La vérification a été effectuée par un script php modifié sur le serveur du groupe Ammyy.Selon les participants à l'enquête, le virus a probablement été lancé par des employés des services informatiques des entreprises concernées. La responsabilité des experts est indirecte, car ils ne soupçonnaient peut-être pas que le kit de distribution de logiciels avait été téléchargé depuis le serveur officiel de la société de développement. Il s'est également avéré qu'après la détention d'un groupe de suspects, le contenu du colis de distribution avait changé. Ainsi, le programme Trojan-PSW.Win32.Fareit a commencé à se répandre sur le site, volant des informations personnelles, et non le cheval de Troie Lurk. "Cela suggère que les attaquants derrière le piratage du site Admin Ammyy offrent à tout le monde une" place "dans le compte-gouttes de chevaux de Troie pour la distribution sur ammyy.com", indique le rapport de Kaspersky Lab.Selon des experts en sécurité de l'information, de tels incidents peuvent être évités en utilisant la procédure de contrôle pour l'utilisation de logiciels tiers.

Aujourd'hui, les détails de l'enquête sur le cas de vol par des attaquants de plus de 1,7 milliard de roubles dans les comptes de clients de banques russes sur cinq ans sont devenus connus. L'affaire criminelle impliquait une communauté de pirates informatiques de 15 régions de Russie qui ont utilisé le cheval de Troie Lurk pour pénétrer dans les réseaux bancaires, écrit Kommersant. Les experts en sécurité de l'information impliqués dans l'enquête estiment que les administrateurs système des services informatiques des banques sont indirectement coupables de l'incident. Ce sont eux qui ont facilité la pénétration du virus dans les réseaux d'entreprise en téléchargeant des logiciels infectés par des chevaux de Troie à partir du Web.Les enquêteurs du Département des enquêtes du Ministère des affaires intérieures de la Fédération de Russie ont mis au point des méthodes possibles de propagation du virus via les réseaux bancaires. La situation est devenue quelque peu plus claire après qu'en juin environ 50 cybercriminels de 15 régions de la Russie impliqués dans le vol de 1,7 milliard de roubles dans les banques russes ont été arrêtés. Le même groupe de cybercriminels, selon l'enquête, a été impliqué dans des tentatives de retrait de 2,2 milliards de roubles supplémentaires. Les actions du groupe criminel ont touché en particulier les banques de Moscou Metallinvestbank et Garant-invest Bank, ainsi que la banque Yakut Taata.La pénétration dans le réseau des banques a été effectuée à l'aide du cheval de Troie Lurk, dont le développement est à la charge des représentants du groupe détenu. Les principaux membres et dirigeants du groupe sont des résidents de la région de Sverdlovsk. 14 membres du groupe ont été arrêtés à Iekaterinbourg et emmenés à Moscou. Les chefs présumés de la communauté sont Konstantin Kozlovsky et Alexander Eremin.Les enquêteurs pensent que les représentants de la communauté ont introduit le cheval de Troie Lurk à l'aide du logiciel Ammyy Admin. Kaspersky Lab contribue à l'enquête, après avoir publié un rapport spécial avec les résultats de l'analyse des incidents. Il convient de noter que pendant l'enquête, Kaspersky Lab a collaboré avec des spécialistes de Sberbank. Le rapport a indiqué que les attaquants ont utilisé deux principaux moyens de propagation du virus. Le premier est l'utilisation de packs d'exploit, le second est de travailler avec des sites piratés. Dans la première version, la diffusion de logiciels malveillants via des sites spécialisés était utilisée: sites d'actualités spécialisés avec liens cachés vers des fichiers de virus et forums de comptabilité. La deuxième option consiste à pirater le site Web d'Ammyy et à infecter le logiciel de travail à distance directement à partir du site Web du fabricant. Les clients d'Ammyy sont le ministère russe de l'Intérieur, la poste russe,système d'information juridique "Garant".Les experts de Kaspersky Lab ont constaté que le fichier du programme, situé sur le site Web d'Ammyy, n'était pas signé numériquement. Après avoir démarré le package de distribution téléchargé, le fichier exécutable a créé et exécuté deux autres fichiers exécutables: il s'agit du programme d'installation de l'utilitaire et du cheval de Troie Trojan-Spy.Win32.Lurk. Les représentants du groupe criminel ont utilisé un algorithme spécial pour vérifier la propriété de l'ordinateur infecté sur le réseau d'entreprise. La vérification a été effectuée par un script php modifié sur le serveur du groupe Ammyy.Selon les participants à l'enquête, le virus a probablement été lancé par des employés des services informatiques des entreprises concernées. La responsabilité des experts est indirecte, car ils ne soupçonnaient peut-être pas que le kit de distribution de logiciels avait été téléchargé depuis le serveur officiel de la société de développement. Il s'est également avéré qu'après la détention d'un groupe de suspects, le contenu du colis de distribution avait changé. Ainsi, le programme Trojan-PSW.Win32.Fareit a commencé à se répandre sur le site, volant des informations personnelles, et non le cheval de Troie Lurk. "Cela suggère que les attaquants derrière le piratage du site Admin Ammyy offrent à tout le monde une" place "dans le compte-gouttes de chevaux de Troie pour la distribution sur ammyy.com", indique le rapport de Kaspersky Lab.Selon des experts en sécurité de l'information, de tels incidents peuvent être évités en utilisant la procédure de contrôle pour l'utilisation de logiciels tiers.«Nous n'utilisons pas de programmes d'administration à distance dans nos activités. Ceci est interdit et strictement contrôlé. Et tous les produits logiciels prêts à l'emploi passent un contrôle de sécurité complet, ce qui élimine la présence de codes cachés », a déclaré le service de presse de la Banque Oural de Sberbank de la Fédération de Russie.

Dans certaines banques de la Fédération de Russie, notamment la Banque de l'Oural pour la reconstruction et le développement (UBRD), l'utilisation de solutions externes pour la gestion à distance des postes de travail est interdite.Source: https://habr.com/ru/post/fr396617/

All Articles