La NSA exploite la vulnérabilité du pare-feu PIX de Cisco depuis plus d'une décennie

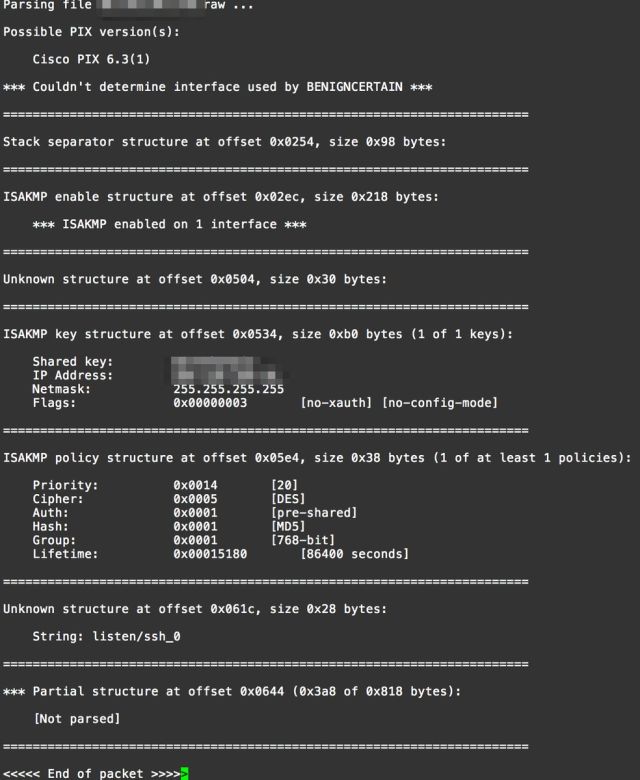

La protection des pare-feu Cisco PIX pendant des années semblait aussi fiable qu'un mur de briques. Mais non, le groupe d'experts sur la sécurité de l'information a publié une note indiquant que la vulnérabilité de la gamme de pare-feu PIXfabriqué par Cisco a permis à la NSA de recevoir à distance des clés chiffrées en clair pendant dix ans. Les résultats des travaux menés par les chercheurs sont d'une grande importance, puisque les systèmes PIX introduits par Cisco en 2002 ont été pris en charge jusqu'en 2009. Un grand nombre d'organisations ont utilisé ces systèmes même après cette date, car la société a décidé de fournir un support limité pour la gamme de pare-feu PIX pendant quatre ans, jusqu'en 2013. De nombreuses entreprises, organisations et particuliers utilisent aujourd'hui les pare-feu PIX.Il s'est avéré que toutes ces années, les utilisateurs de systèmes PIX ont été vulnérables aux attaques de cybercriminels et de cyber espions. Le danger est toujours d'actualité. Les résultats de l'enquête menée par des experts en sécurité de l'information ont permis d'expliquer la publication d'Edward Snowden dans Der Spiegel . Cette publication indique que les employés de la NSA ont pu décrypter le trafic de milliers de connexions VPN par heure.«Cela signifie que la NSA a été en mesure de récupérer les clés privées du VPN Cisco pendant dix ans», a déclaré Mustafa Al-Bassam, l'une des équipes d'enquête des experts. "Et maintenant, il est clair comment ils pourraient décrypter le trafic de milliers de connexions VPN, comme indiqué dans la publication de Der Spiegel ."En utilisant le service de recherche Shodan, vous pouvez vous assurer que même maintenant, plus de 15 000 réseaux de différentes tailles à travers le monde fonctionnent avec PIX. Les pays pour lesquels la NSA a établi une surveillance particulièrement étroite sont la Russie, les États-Unis et l'Australie. Comme pour les systèmes PIX, les versions de 5.3 (9) à 6.3 (4) sont vulnérables. De plus, les spécialistes ont réussi à exploiter une vulnérabilité similaire dans la version 6.3 (5).Cisco, à son tour, a déclaré qu'en effet, les versions PIX 6.x et inférieures sont vulnérables. Safe sont les versions 7.0 et supérieures.Les experts de BenignCertain ont pu exploiter la vulnérabilité d' Internet Key Exchange, versions de Cisco. Il s'agit d'un protocole où des certificats numériques sont utilisés pour établir une connexion sécurisée entre deux parties. Lors d'une attaque sur un périphérique PIX vulnérable, des paquets de données spécialement formés sont envoyés. L'analyseur, qui fait partie de l'exploit, extrait la clé du trafic VPN, si nécessaire, l'attaquant peut obtenir d'autres données. L'outil utilisé par la NSA a permis à tout utilisateur connecté au réseau mondial d'exploiter la vulnérabilité dans PIX. Aucun travail préparatoire spécial n'est requis pour exploiter la vulnérabilité. Les experts en sécurité de l'information ont publié une capture d'écran de la progression de l'attaque:

La protection des pare-feu Cisco PIX pendant des années semblait aussi fiable qu'un mur de briques. Mais non, le groupe d'experts sur la sécurité de l'information a publié une note indiquant que la vulnérabilité de la gamme de pare-feu PIXfabriqué par Cisco a permis à la NSA de recevoir à distance des clés chiffrées en clair pendant dix ans. Les résultats des travaux menés par les chercheurs sont d'une grande importance, puisque les systèmes PIX introduits par Cisco en 2002 ont été pris en charge jusqu'en 2009. Un grand nombre d'organisations ont utilisé ces systèmes même après cette date, car la société a décidé de fournir un support limité pour la gamme de pare-feu PIX pendant quatre ans, jusqu'en 2013. De nombreuses entreprises, organisations et particuliers utilisent aujourd'hui les pare-feu PIX.Il s'est avéré que toutes ces années, les utilisateurs de systèmes PIX ont été vulnérables aux attaques de cybercriminels et de cyber espions. Le danger est toujours d'actualité. Les résultats de l'enquête menée par des experts en sécurité de l'information ont permis d'expliquer la publication d'Edward Snowden dans Der Spiegel . Cette publication indique que les employés de la NSA ont pu décrypter le trafic de milliers de connexions VPN par heure.«Cela signifie que la NSA a été en mesure de récupérer les clés privées du VPN Cisco pendant dix ans», a déclaré Mustafa Al-Bassam, l'une des équipes d'enquête des experts. "Et maintenant, il est clair comment ils pourraient décrypter le trafic de milliers de connexions VPN, comme indiqué dans la publication de Der Spiegel ."En utilisant le service de recherche Shodan, vous pouvez vous assurer que même maintenant, plus de 15 000 réseaux de différentes tailles à travers le monde fonctionnent avec PIX. Les pays pour lesquels la NSA a établi une surveillance particulièrement étroite sont la Russie, les États-Unis et l'Australie. Comme pour les systèmes PIX, les versions de 5.3 (9) à 6.3 (4) sont vulnérables. De plus, les spécialistes ont réussi à exploiter une vulnérabilité similaire dans la version 6.3 (5).Cisco, à son tour, a déclaré qu'en effet, les versions PIX 6.x et inférieures sont vulnérables. Safe sont les versions 7.0 et supérieures.Les experts de BenignCertain ont pu exploiter la vulnérabilité d' Internet Key Exchange, versions de Cisco. Il s'agit d'un protocole où des certificats numériques sont utilisés pour établir une connexion sécurisée entre deux parties. Lors d'une attaque sur un périphérique PIX vulnérable, des paquets de données spécialement formés sont envoyés. L'analyseur, qui fait partie de l'exploit, extrait la clé du trafic VPN, si nécessaire, l'attaquant peut obtenir d'autres données. L'outil utilisé par la NSA a permis à tout utilisateur connecté au réseau mondial d'exploiter la vulnérabilité dans PIX. Aucun travail préparatoire spécial n'est requis pour exploiter la vulnérabilité. Les experts en sécurité de l'information ont publié une capture d'écran de la progression de l'attaque: Fait intéressant, l'appliance de sécurité adaptative, qui a remplacé PIX, contenait une vulnérabilité similaire dans Internet Key Exchange, que Cisco a corrigée il y a à peine trois mois. De plus, pendant toute la durée de la vulnérabilité, les pare-feu de plus d'une douzaine d'autres fournisseurs sont également restés vulnérables. Il se pourrait bien que le problème soit pertinent non seulement pour PIX, mais aussi pour les produits d'autres fabricants.L'exploitation d'extraction de clé privée devient un outil encore plus puissant pour les attaquants lorsqu'il est combiné avec les outils du groupe d'équations. Par exemple, l'outil FalseMorel vous permet de prendre le contrôle d'un système PIX avec des droits d'administrateur. L'outil BenignCertain permet aux attaquants de savoir si un pare-feu est vulnérable à FalseMorel.Quelques jours plus tôt, ShadowBrokers avait réussi à obtenir un certain nombre d'outils de la NSA qui étaient utilisés par le personnel du groupe d'équation (Five Eyes / Tilded Team) pour mener l'espionnage. Un certain nombre d'exploits visent à contourner les pare-feu de Cisco PIX & ASA, Juniper Netscreen, Fortigate et d'autres appareils.

Fait intéressant, l'appliance de sécurité adaptative, qui a remplacé PIX, contenait une vulnérabilité similaire dans Internet Key Exchange, que Cisco a corrigée il y a à peine trois mois. De plus, pendant toute la durée de la vulnérabilité, les pare-feu de plus d'une douzaine d'autres fournisseurs sont également restés vulnérables. Il se pourrait bien que le problème soit pertinent non seulement pour PIX, mais aussi pour les produits d'autres fabricants.L'exploitation d'extraction de clé privée devient un outil encore plus puissant pour les attaquants lorsqu'il est combiné avec les outils du groupe d'équations. Par exemple, l'outil FalseMorel vous permet de prendre le contrôle d'un système PIX avec des droits d'administrateur. L'outil BenignCertain permet aux attaquants de savoir si un pare-feu est vulnérable à FalseMorel.Quelques jours plus tôt, ShadowBrokers avait réussi à obtenir un certain nombre d'outils de la NSA qui étaient utilisés par le personnel du groupe d'équation (Five Eyes / Tilded Team) pour mener l'espionnage. Un certain nombre d'exploits visent à contourner les pare-feu de Cisco PIX & ASA, Juniper Netscreen, Fortigate et d'autres appareils. Plusieurs groupes d'experts en cybersécurité ont déclaré que la fuite était vraiment liée au groupe d'équation et que tous les logiciels que les crackers du serveur NSA avaient étaient authentiques. Les documents précédemment soumis par Eward Snowden contenaient des instructions pour les opérateurs de la NSA. Les instructions indiquaient que pour suivre l'un des outils de cyberattaque, l'opérateur devrait utiliser la chaîne de données à 16 caractères "ace02468bdf13579". Et cette ligne est contenuedans une fuite de ShadowBrokers, dans un logiciel appelé SECONDDATE. Exactement un tel nom a été donné dans les documents de Snowden.LE SECONDDATE a un rôle important dans le système mondial de cyberespionnage construit par les agences américaines. Avec ce système, des millions de PC ont été infectés dans le monde.

Plusieurs groupes d'experts en cybersécurité ont déclaré que la fuite était vraiment liée au groupe d'équation et que tous les logiciels que les crackers du serveur NSA avaient étaient authentiques. Les documents précédemment soumis par Eward Snowden contenaient des instructions pour les opérateurs de la NSA. Les instructions indiquaient que pour suivre l'un des outils de cyberattaque, l'opérateur devrait utiliser la chaîne de données à 16 caractères "ace02468bdf13579". Et cette ligne est contenuedans une fuite de ShadowBrokers, dans un logiciel appelé SECONDDATE. Exactement un tel nom a été donné dans les documents de Snowden.LE SECONDDATE a un rôle important dans le système mondial de cyberespionnage construit par les agences américaines. Avec ce système, des millions de PC ont été infectés dans le monde.Source: https://habr.com/ru/post/fr397021/

All Articles