Est-ce difficile de voler un hélicoptère? Plusieurs méthodes déjà interceptées de contrôle d'interception

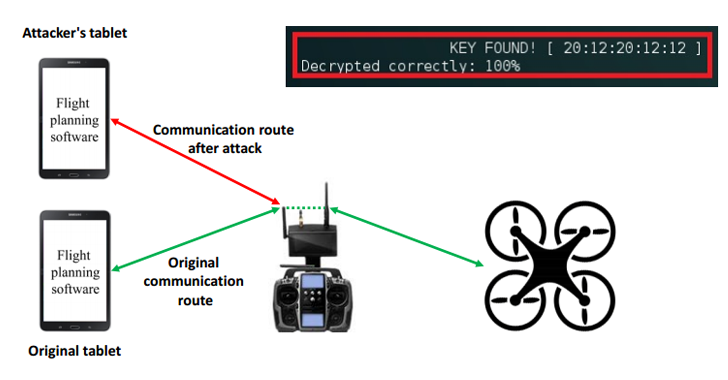

Il y a de plus en plus de quadrocoptères maintenant, ils deviennent progressivement «plus intelligents», ils deviennent plus fonctionnels. Les drones de ce type ne sont déjà pas seulement des divertissements, ils aident les athlètes, les photographes, les scientifiques et, bien sûr, les attaquants de toutes sortes. Avec l'aide de copters, une surveillance non autorisée de personnes, d'objets industriels et autres est souvent effectuée.Certaines entreprises ont commencé à créer des équipements de protection contre les drones, vous permettant de poser l'appareil ou d'en prendre le contrôle. Il est clair que les fabricants de drones tentent également de protéger leurs appareils contre l'interception. Mais cela est loin d'être toujours possible, surtout si de vrais experts dans leur domaine se chargent de la question. La situation est aggravée par le fait que même les hélicoptères les plus avancés sont équipés des systèmes de chiffrement du trafic les plus simples.L'autre jour, il y avait des informations selon lesquelles une équipe de chercheurs a créé un système qui vous permet de prendre le contrôle de presque tous les drones. De plus, cela ne nécessite pas de pistolet électromagnétique, la permission des autorités ou autre chose. Il suffit d'utiliser un panneau de contrôle spécialement modifié. Plus précisément, ce type de hack permet de prendre le contrôle copter avec tous les protocoles de communication DSMX . Le protocole est utilisé non seulement pour l'échange de données avec des hélicoptères, il est également utilisé pour travailler avec des voitures, des bateaux, des hélicoptères radiocommandés, etc.La méthode proposée par les experts, permet non seulement d'intercepter le contrôle, mais aussi de former une "empreinte digitale" unique à chaque appareil. Cette empreinte digitale peut être utilisée pour distinguer «l'un» de l'appareil de «l'autre» et former une liste de systèmes de confiance. Ainsi, la technologie développée peut également être utilisée pour le bien - par exemple, utiliser dans l'organisation une liste de «leurs» drones, dont l'empreinte numérique est entrée dans la base de données.La technologie n'implique pas l'utilisation d'un brouilleur qui bloque la communication de l'hélicoptère avec le dispositif de commande. Au lieu de cela, une interception de contrôle complète est pratiquée tout en conservant la fonctionnalité d'un autre drone. Les détails ont été présentés cette semaine au PacSec 2016.à Tokyo. Jonathan Adersson, chef du groupe de recherche sur la sécurité de l'information de Trend Micro (TippingPoint DVLab), en a parlé.Selon lui, la méthode n'est pas quelque chose de nouveau. Il est utilisé par certains cybercriminels et experts en sécurité de l'information depuis relativement longtemps, sans que la méthode soit largement connue. Lors de la conférence, cette méthode a d'abord été discutée, fournissant une description technique presque complète.Ainsi, pour intercepter le contrôle d'un drone extraterrestre, Anderssen utilise une attaque temporelle (attaque temporelle), synchronisant la fréquence de l'émetteur émetteur avec la fréquence du module radio du drone en mode automatique. Après cela, un paquet malveillant est envoyé au drone, ce qui oblige l'appareil étranger à ignorer les commandes du contrôleur "natif" et à commencer à écouter les commandes du contrôleur de l'attaquant.Il est clair que maintenant des dispositifs tels que ce qu'Andersson a démontré ne sont pas bien connus du grand public. Mais un technicien radio peut facilement créer un tel appareil, connaissant les caractéristiques du protocole de communication entre l'hélicoptère et le contrôleur. Peut-être qu'après cette démonstration, il y aura des entreprises et des artisans qui vendront des contrôleurs pour intercepter les drones d'autres personnes. Selon les experts, cela n'a rien de particulièrement compliqué. La vulnérabilité qui ouvre la possibilité de contrôler les appareils d'autres personnes est contenue dans les systèmes de presque tous les appareils radiocommandés qui prennent en charge le protocole DSMx.Bien sûr, cette méthode peut être utilisée non seulement par les attaquants. Les responsables de l'application des lois, après avoir constaté une violation de la part de tout appareil radiocommandé, peuvent également utiliser cette méthode afin d'intercepter l'intrus. Les propriétaires de toute propriété (maisons, terrains, etc.) peuvent faire de même, en prenant le contrôle d'un drone ou de drones qui envahissent les biens d'autrui.Selon Andersson, il est impossible de résoudre la situation avec l'interception de drones maintenant - cette vulnérabilité est pertinente pour de nombreux modèles d'appareils radiocommandés. Leurs fabricants ne pourront pas modifier rapidement le protocole ou le type de module radiocommandé installé dans l'appareil. La solution peut être la sortie de tels modules, dont le firmware peut être mis à jour. Mais c'est à la fois cher et long.Les experts soutiennent également que l'attaque temporelle démontrée par Anderssen affecte tous les systèmes radiocommandés modernes. Pour mener à bien une telle attaque, vous avez besoin d'un peu de connaissances sur l'appareil des appareils radiocommandés et les protocoles qui sont utilisés pour transmettre des données sur un réseau sans fil, ainsi que sur les composants électroniques d'une valeur d'environ 100 $. Le plus intéressant est que le deuxième attaquant peut utiliser un système similaire pour casser le premier, qui, à son tour, a pris le contrôle du drone de quelqu'un d'autre.

Il y a de plus en plus de quadrocoptères maintenant, ils deviennent progressivement «plus intelligents», ils deviennent plus fonctionnels. Les drones de ce type ne sont déjà pas seulement des divertissements, ils aident les athlètes, les photographes, les scientifiques et, bien sûr, les attaquants de toutes sortes. Avec l'aide de copters, une surveillance non autorisée de personnes, d'objets industriels et autres est souvent effectuée.Certaines entreprises ont commencé à créer des équipements de protection contre les drones, vous permettant de poser l'appareil ou d'en prendre le contrôle. Il est clair que les fabricants de drones tentent également de protéger leurs appareils contre l'interception. Mais cela est loin d'être toujours possible, surtout si de vrais experts dans leur domaine se chargent de la question. La situation est aggravée par le fait que même les hélicoptères les plus avancés sont équipés des systèmes de chiffrement du trafic les plus simples.L'autre jour, il y avait des informations selon lesquelles une équipe de chercheurs a créé un système qui vous permet de prendre le contrôle de presque tous les drones. De plus, cela ne nécessite pas de pistolet électromagnétique, la permission des autorités ou autre chose. Il suffit d'utiliser un panneau de contrôle spécialement modifié. Plus précisément, ce type de hack permet de prendre le contrôle copter avec tous les protocoles de communication DSMX . Le protocole est utilisé non seulement pour l'échange de données avec des hélicoptères, il est également utilisé pour travailler avec des voitures, des bateaux, des hélicoptères radiocommandés, etc.La méthode proposée par les experts, permet non seulement d'intercepter le contrôle, mais aussi de former une "empreinte digitale" unique à chaque appareil. Cette empreinte digitale peut être utilisée pour distinguer «l'un» de l'appareil de «l'autre» et former une liste de systèmes de confiance. Ainsi, la technologie développée peut également être utilisée pour le bien - par exemple, utiliser dans l'organisation une liste de «leurs» drones, dont l'empreinte numérique est entrée dans la base de données.La technologie n'implique pas l'utilisation d'un brouilleur qui bloque la communication de l'hélicoptère avec le dispositif de commande. Au lieu de cela, une interception de contrôle complète est pratiquée tout en conservant la fonctionnalité d'un autre drone. Les détails ont été présentés cette semaine au PacSec 2016.à Tokyo. Jonathan Adersson, chef du groupe de recherche sur la sécurité de l'information de Trend Micro (TippingPoint DVLab), en a parlé.Selon lui, la méthode n'est pas quelque chose de nouveau. Il est utilisé par certains cybercriminels et experts en sécurité de l'information depuis relativement longtemps, sans que la méthode soit largement connue. Lors de la conférence, cette méthode a d'abord été discutée, fournissant une description technique presque complète.Ainsi, pour intercepter le contrôle d'un drone extraterrestre, Anderssen utilise une attaque temporelle (attaque temporelle), synchronisant la fréquence de l'émetteur émetteur avec la fréquence du module radio du drone en mode automatique. Après cela, un paquet malveillant est envoyé au drone, ce qui oblige l'appareil étranger à ignorer les commandes du contrôleur "natif" et à commencer à écouter les commandes du contrôleur de l'attaquant.Il est clair que maintenant des dispositifs tels que ce qu'Andersson a démontré ne sont pas bien connus du grand public. Mais un technicien radio peut facilement créer un tel appareil, connaissant les caractéristiques du protocole de communication entre l'hélicoptère et le contrôleur. Peut-être qu'après cette démonstration, il y aura des entreprises et des artisans qui vendront des contrôleurs pour intercepter les drones d'autres personnes. Selon les experts, cela n'a rien de particulièrement compliqué. La vulnérabilité qui ouvre la possibilité de contrôler les appareils d'autres personnes est contenue dans les systèmes de presque tous les appareils radiocommandés qui prennent en charge le protocole DSMx.Bien sûr, cette méthode peut être utilisée non seulement par les attaquants. Les responsables de l'application des lois, après avoir constaté une violation de la part de tout appareil radiocommandé, peuvent également utiliser cette méthode afin d'intercepter l'intrus. Les propriétaires de toute propriété (maisons, terrains, etc.) peuvent faire de même, en prenant le contrôle d'un drone ou de drones qui envahissent les biens d'autrui.Selon Andersson, il est impossible de résoudre la situation avec l'interception de drones maintenant - cette vulnérabilité est pertinente pour de nombreux modèles d'appareils radiocommandés. Leurs fabricants ne pourront pas modifier rapidement le protocole ou le type de module radiocommandé installé dans l'appareil. La solution peut être la sortie de tels modules, dont le firmware peut être mis à jour. Mais c'est à la fois cher et long.Les experts soutiennent également que l'attaque temporelle démontrée par Anderssen affecte tous les systèmes radiocommandés modernes. Pour mener à bien une telle attaque, vous avez besoin d'un peu de connaissances sur l'appareil des appareils radiocommandés et les protocoles qui sont utilisés pour transmettre des données sur un réseau sans fil, ainsi que sur les composants électroniques d'une valeur d'environ 100 $. Le plus intéressant est que le deuxième attaquant peut utiliser un système similaire pour casser le premier, qui, à son tour, a pris le contrôle du drone de quelqu'un d'autre.Autres méthodes d'interception des drones

La méthode d'Andersson pour prendre le contrôle des drones extraterrestres est intéressante. Mais il est loin d'être le seul . En 2013, Samy Kamkar a pu apprendre à contrôler les drones d'autres personnes en balayant les fréquences radio avec son drone, sur lequel le Raspberry Pi et l'émetteur-récepteur WiFi ont été installés. La méthode de piratage utilisée est Aircrack-ng .En utilisant cet utilitaire, un spécialiste piraté un réseau sans fil et les quadrocoptères de ce réseau ont été détectés par les caractéristiques de leur adresse MAC. Il s'est avéré que les hélicoptères de ce type ont le même type d'adresse, ce qui les distingue de tous les autres appareils.Après avoir piraté le réseau, les adresses MAC des réseaux WiFi dans la zone de couverture du signal sont bloquées à l'aide d'un drone espion et les appareils d'autres personnes sont déconnectés de leurs contrôleurs natifs. Après cela, le pirate a eu l'opportunité de contrôler entièrement l'hélicoptère de quelqu'un d'autre et a également reçu une image de leurs caméras.Une méthode similaire a été utilisée par l'équipe shellntel d'experts en sécurité de l'information. Elle a développé un solide système d'interception de contrôle des hélicoptères. Cette méthode exploite une vulnérabilité du protocole de télémétrie MAVlink. Un tel protocole transmet généralement des données sous forme non cryptée. L'hélicoptère et le contrôleur se reconnaissent par un identifiant numérique. Des experts ont assemblé un circuit à partir d'un ordinateur miniature Raspberry Pi et d'un module radio, l'utilisant comme renifleur.Il s'est avéré que pour prendre le contrôle du drone, il suffit d'envoyer un paquet spécialement formé. Au départ, vous devez intercepter l'identifiant, puis vous pouvez déjà contrôler les fonctions de l'appareil. Les experts disent qu'en théorie, pour les hélicoptères travaillant avec le protocole MAVLink, vous pouvez définir les coordonnées GPS et «ajuster» tous les appareils à un seul endroit en mode presque automatique.Une autre méthode a été proposée par Rahul Sasi. Il a pu prendre le contrôle d'appareils tels que Parrot AR.Drone 2.0 et DJI Phantom. Pour ce faire, il a utilisé l'ingénierie inverse pour le progiciel propriétaire AR Drone program.elf. En conséquence, il a réussi à utiliser avec succès une combinaison d'attaques telles que Maldrone et Skyjack. Sasi affirme que sa méthode permet non seulement de contrôler les drones d'autres personnes, mais également de recevoir du trafic vidéo de leurs caméras, comme dans le cas précédent.Le problème avec cette méthode est qu'au début le drone perd complètement le contrôle, pendant quelques secondes, et ne commence à fonctionner qu'après avoir activé le logiciel téléchargé par l'attaquant. Si le drone est suffisamment haut, il n'y a pas de problème. Mais s'il n'est qu'à quelques mètres du sol, l'appareil peut tout simplement se casser.Une façon presque universelle de pirater le système de contrôle de l'hélicoptère a été présentée en avril de cette année par Nils Rodday d'IBM. Lors de la conférence Black Hat Asia, il a montré comment casser un drone de police coûteux, qui coûte des dizaines de milliers de dollars américains. Mais ces appareils peuvent être piratés à l'aide d'un système radioélectrique, dont le coût est de plusieurs dizaines de dollars.Le processus de piratage utilise deux vulnérabilités. Le premier est le piratage d'un réseau Wi-Fi sans fil. En règle générale, les données reçues et transmises par le drone sont cryptées, mais le protocole de cryptage dans la plupart des cas est WEP. Il a longtemps été appris à craquer en une fraction de seconde. C'est le cryptage le plus simple qui n'est presque jamais utilisé nulle part, mais les développeurs de drones ont décidé de mettre en œuvre un tel protocole. Après le piratage et la connexion au réseau de l'attaquant, ils envoient une commande au drone qui déconnecte l'appareil de son réseau. Après cela, le cracker a la possibilité de contrôler toutes les fonctions du drone. Un autre type de hack est utilisé, basé sur la vulnérabilité des puces Xbee. Ils sont installés dans un grand nombre de modèles différents d'appareils radiocommandés. Le chiffrement des données par puce est pris en charge, mais dans de nombreux cas, les développeurs le désactivent. C'est pourquoi un attaquant peut casser un drone avec une telle puce à une distance de plusieurs kilomètres.La seule façon de protéger, selon l'auteur de cette méthode de piratage, est d'utiliser le chiffrement des données.

Un autre type de hack est utilisé, basé sur la vulnérabilité des puces Xbee. Ils sont installés dans un grand nombre de modèles différents d'appareils radiocommandés. Le chiffrement des données par puce est pris en charge, mais dans de nombreux cas, les développeurs le désactivent. C'est pourquoi un attaquant peut casser un drone avec une telle puce à une distance de plusieurs kilomètres.La seule façon de protéger, selon l'auteur de cette méthode de piratage, est d'utiliser le chiffrement des données.Pistolets électroniques

Le canon à électrons est un moyen plus simple d'influencer l'hélicoptère. Batelle a déjà créé plusieurs de ces appareils. Le plus efficace peut être appelé un pistolet DroneDefender. Avec son aide, vous pouvez créer une zone de silence radio autour du drone. Le pistolet génère un puissant signal radio qui interrompt le signal de l'opérateur. De plus, le positionnement par GPS ou GLONASS est également violé. Cette année, la société a présenté le «pistolet radio», qui crée également de puissantes interférences sur tout le spectre radio autour du drone. La différence entre le pistolet et DroneDefender est la possibilité de déterminer le type de signal transmis par le drone, avec la création d'interférences uniquement pour la fréquence radio utilisée.Une arme à feu peut même transmettre des commandes, notamment «domicile» et «terre». Les équipes conviennent à un grand nombre de modèles de drones.La façon la plus inhabituelle de neutraliser un drone est peut-être de «chasser» un hélicoptère en utilisant un hélicoptère et un réseau différents. Un hélicoptère «flic» transporte un réseau qui est lancé sur un hélicoptère intrus. En cas de manœuvre réussie, l'intrus peut être neutralisé.Il existe une méthode similaire, seulement ici l'hélicoptère porte une arme chargée d'un réseau. Une fois la cible identifiée, l'hélicoptère de la police décolle et tire un filet sur l'intrus. Le réseau est attaché au drone de sécurité avec un fil long et solide pour que l'intrus, empêtré dans le réseau, ne tombe pas au sol et ne se bloque pas. Le drone de la police transporte la récolte récoltée sur le site de débarquement.Bien sûr, attraper des hélicoptères avec un filet est un moyen d'intercepter depuis la zone "il n'y a pas de réception contre les ferrailles". L'interception du contrôle à l'aide d'un système électronique est une option beaucoup plus intéressante. Comme mentionné ci-dessus, cette méthode est applicable à presque tous les copters, maintenant produits par différents fabricants. La résolution du problème de piratage et d'interception de drones n'est possible que si un système de cryptage fiable est intégré dans le module radio.Le fait que les drones ne soient pas encore massivement interceptés n'est qu'une question de temps. Voler des appareils simples est probablement sans intérêt et désavantageux, alors que les appareils plus fonctionnels ne sont pas encore répandus. Mais dès que leur nombre atteint une certaine limite, vous pouvez être sûr que les vols de masse commenceront. En effet, les coûts dans ce cas sont minimes, et la tentation est grande.

Cette année, la société a présenté le «pistolet radio», qui crée également de puissantes interférences sur tout le spectre radio autour du drone. La différence entre le pistolet et DroneDefender est la possibilité de déterminer le type de signal transmis par le drone, avec la création d'interférences uniquement pour la fréquence radio utilisée.Une arme à feu peut même transmettre des commandes, notamment «domicile» et «terre». Les équipes conviennent à un grand nombre de modèles de drones.La façon la plus inhabituelle de neutraliser un drone est peut-être de «chasser» un hélicoptère en utilisant un hélicoptère et un réseau différents. Un hélicoptère «flic» transporte un réseau qui est lancé sur un hélicoptère intrus. En cas de manœuvre réussie, l'intrus peut être neutralisé.Il existe une méthode similaire, seulement ici l'hélicoptère porte une arme chargée d'un réseau. Une fois la cible identifiée, l'hélicoptère de la police décolle et tire un filet sur l'intrus. Le réseau est attaché au drone de sécurité avec un fil long et solide pour que l'intrus, empêtré dans le réseau, ne tombe pas au sol et ne se bloque pas. Le drone de la police transporte la récolte récoltée sur le site de débarquement.Bien sûr, attraper des hélicoptères avec un filet est un moyen d'intercepter depuis la zone "il n'y a pas de réception contre les ferrailles". L'interception du contrôle à l'aide d'un système électronique est une option beaucoup plus intéressante. Comme mentionné ci-dessus, cette méthode est applicable à presque tous les copters, maintenant produits par différents fabricants. La résolution du problème de piratage et d'interception de drones n'est possible que si un système de cryptage fiable est intégré dans le module radio.Le fait que les drones ne soient pas encore massivement interceptés n'est qu'une question de temps. Voler des appareils simples est probablement sans intérêt et désavantageux, alors que les appareils plus fonctionnels ne sont pas encore répandus. Mais dès que leur nombre atteint une certaine limite, vous pouvez être sûr que les vols de masse commenceront. En effet, les coûts dans ce cas sont minimes, et la tentation est grande.Source: https://habr.com/ru/post/fr398603/

All Articles