Les outils NSA sont désormais vendus à l'unité

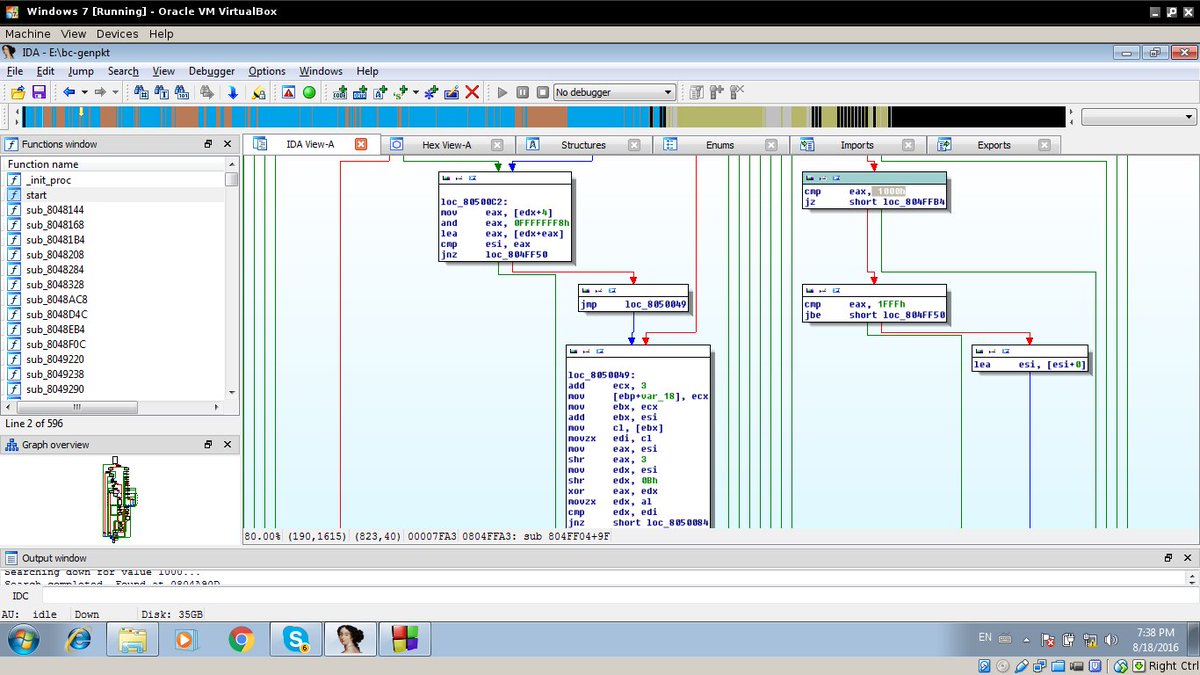

L'un des exploits NSA vous permet de récupérer les clés de chiffrement et les mots de passe VPN des appareils Cisco. Capture d'écran : Maxim ZaitsevLe groupe Shadow Brokers a acquis une renommée en août 2016, lorsqu'il a mis à la disposition du public un ensemble d'exploits et d'autres outils de la NSA. Des représentants de The Shadow Brokers ont expliqué qu'ils avaient étudié le rapport du département hacker de GReAT(Kaspersky Labs Global Research & Analysis Team) dédiée aux activités d'Equation Group, une unité de développement de cyber-armes de renseignement sur les cyberarmes, qui est à l'origine d'échantillons de logiciels malveillants sophistiqués tels que Stuxnet, Duqu, Flame. Des experts russes ont analysé le code source et trouvé des preuves que tous ces programmes de sabotage industriel et d'opérations de renseignement ont été écrits par un groupe de programmeurs ou plusieurs groupes qui ont collaboré les uns avec les autres.Mais les pirates de Kaspersky Lab ne pouvaient pas enfreindre la loi et casser l'ennemi. Au moins, ils ne pouvaient pas le faire ouvertement en leur propre nom, car de telles actions violaient un certain nombre de lois et d'accords internationaux.Tout cela a été fait par le groupe anonyme The Shadow Brokers. Elle a suivi le trafic du groupe d'équation et a constaté que les activités du groupe d'équation étaient probablement coordonnées par la US National Security Agency.

L'un des exploits NSA vous permet de récupérer les clés de chiffrement et les mots de passe VPN des appareils Cisco. Capture d'écran : Maxim ZaitsevLe groupe Shadow Brokers a acquis une renommée en août 2016, lorsqu'il a mis à la disposition du public un ensemble d'exploits et d'autres outils de la NSA. Des représentants de The Shadow Brokers ont expliqué qu'ils avaient étudié le rapport du département hacker de GReAT(Kaspersky Labs Global Research & Analysis Team) dédiée aux activités d'Equation Group, une unité de développement de cyber-armes de renseignement sur les cyberarmes, qui est à l'origine d'échantillons de logiciels malveillants sophistiqués tels que Stuxnet, Duqu, Flame. Des experts russes ont analysé le code source et trouvé des preuves que tous ces programmes de sabotage industriel et d'opérations de renseignement ont été écrits par un groupe de programmeurs ou plusieurs groupes qui ont collaboré les uns avec les autres.Mais les pirates de Kaspersky Lab ne pouvaient pas enfreindre la loi et casser l'ennemi. Au moins, ils ne pouvaient pas le faire ouvertement en leur propre nom, car de telles actions violaient un certain nombre de lois et d'accords internationaux.Tout cela a été fait par le groupe anonyme The Shadow Brokers. Elle a suivi le trafic du groupe d'équation et a constaté que les activités du groupe d'équation étaient probablement coordonnées par la US National Security Agency. Comme dans le cas de la «trace russe» de piratage des boîtes aux lettres de politiciens américains, rien ne prouve légalement leur implication. En gros, ces exploits n'ont pas de signature numérique de la NSA. Autrement dit, nous ne pouvons pas directement blâmer la NSA, mais il est parfaitement clair pour les spécialistes que personne d'autre n'a autant de ressources pour créer des outils aussi avancés et pour avoir à leur disposition un certain nombre de vulnérabilités 0day que personne d'autre ne connaît. Juste une méthode d'exclusion - personne sauf la NSA.Après cette publication, Cisco et d'autres sociétés ont rapidement éliminé les vulnérabilités 0day que tout le monde connaît désormais.

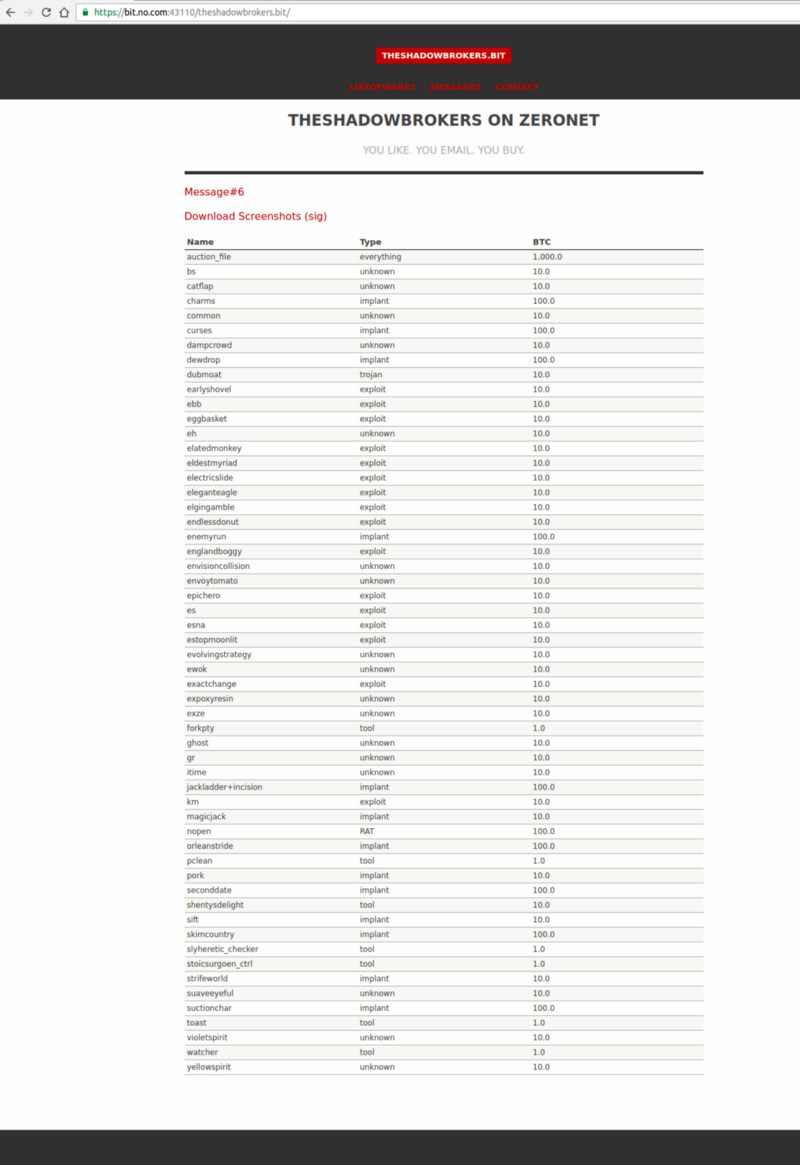

Comme dans le cas de la «trace russe» de piratage des boîtes aux lettres de politiciens américains, rien ne prouve légalement leur implication. En gros, ces exploits n'ont pas de signature numérique de la NSA. Autrement dit, nous ne pouvons pas directement blâmer la NSA, mais il est parfaitement clair pour les spécialistes que personne d'autre n'a autant de ressources pour créer des outils aussi avancés et pour avoir à leur disposition un certain nombre de vulnérabilités 0day que personne d'autre ne connaît. Juste une méthode d'exclusion - personne sauf la NSA.Après cette publication, Cisco et d'autres sociétés ont rapidement éliminé les vulnérabilités 0day que tout le monde connaît désormais.Captures d'écran de l'archive avec des fichiers extraits de la NSA Kaspersky Lab a rapidement préparé un rapport avec des preuves que ces exploits sont définitivement liés à d'autres outils Equation Group (Stuxnet et autres).Le piratage de la NSA est, bien sûr, la plus grande réussite. En fait, c'est la hauteur de la compétence de piratage. Après cela, vous pourrez vous reposer sur vos lauriers toute votre vie, raconter à vos enfants et petits-enfants vos exploits. Eh bien, pour recevoir un prix d'État, bien sûr, mais formellement pour une raison différente.Après l'enchère de financement participatif sur The Shadow Brokers, rien n'a été entendu. Il semblait que les gars ont fait leur travail et sont partis. L'enchère de financement participatif pour les exploits n'était probablement qu'une couverture, comme le pirate roumain Guccifer, qui a revendiqué la responsabilité de briser les boîtes aux lettres des politiciens américains. En outre, des tueurs professionnels organisent un vol dans un appartement afin de ne pas révéler les véritables motifs d'un meurtre contractuel. Ainsi, après avoir collecté quelques bitcoins , en octobre, The Shadow Brokers a disparu du champ de vision et a cessé de communiquer en ligne.Mais le 13 décembre, quelqu'un sous le nom de Boceffus Cleetus a publié un postsur la plateforme de blogs Medium dont les exploits sont toujours en vente. Cet homme avec un avatar du drapeau américain avec des croix gammées au lieu d'étoiles avoue son amour pour le fascisme, se dit non pas un expert en sécurité, mais un «passionné de ZeroNet». Il dit avoir accidentellement découvert un site sur le réseau ZeroNet décentralisé anonyme où des exploits de la NSA sont toujours vendus.ZeroNet est un réseau distribué indépendant de l'hébergement centralisé. Un serveur Python est lancé sur votre appareil, qui se connecte au même utilisateur que vous et écoute sur le port 43110 à 127.0.0.1, où vous devez aller avec votre navigateur. «Sous le capot», les technologies Bittorrent, Bitcoin et DHT sont utilisées. Comment fonctionne ZeroNet, comment se connecter à des sites et publier son contenu sur un réseau distribué - voir l' article sur Habré.Ainsi, un certain Boceffus Cleetus a nommé le site Web theshadowbrokers.bit (lien via zero-proxy), sur lequel des exploits de la NSA sont toujours en vente. Cette fois, ils ne sont pas vendus dans leur ensemble, mais séparément. Une explication a été publiée sur le site au nom de The Shadow Brokers. Ils écrivent qu'ils ont essayé le crowdfunding, mais les gens n'ont pas montré beaucoup d'activité. Par conséquent, ils vendront désormais directement les exploits.Tous les produits sont répertoriés dans le catalogue du site, marqués «bookmark» (implant), «trojan» ou «exploit». Le coût varie de 1 à 100 bitcoins. L'ensemble du package peut être acheté avec une remise de 1000 BTC (environ 770 000 $).Pour effectuer un achat, vous devez envoyer un message avec le nom de Varese pour achat. En réponse, ils écriront une adresse bitcoin à laquelle l'argent doit être transféré. Après la transaction, The Shadow Brokers envoie un lien pour télécharger le fichier et un mot de passe pour décrypter l'archive.Le site a publié des captures d'écran de tous les fichiers de l'archive d'exploit NSA. Le fichier de capture d'écran est signé avec la vraie signature de The Shadow Brokers à partir de la même clé PGP qu'avant. Lors de l'envoi, ils promettent également de signer tous les fichiers avec leur signature.Les informations de contact pour l'envoi de messages indiquant le warez et le portefeuille souhaités sont les suivantes:ZeroMail: theshadowbrokers@zeroid.bitBitMessage: BM-NBvAHfp5Y6wBykgbirVLndZtEFCYGht8Bitcoin: 19BY2XCgbDe6WtTVbTyzM9eR3LYr6VitWKOn ne sait pas ce que tout cela signifie, mais l'utilisateur Boceffus Cleetus appelle à «faire un don» au «Nouvel Empire américain» pour son portefeuille Bitcoin.

Une explication a été publiée sur le site au nom de The Shadow Brokers. Ils écrivent qu'ils ont essayé le crowdfunding, mais les gens n'ont pas montré beaucoup d'activité. Par conséquent, ils vendront désormais directement les exploits.Tous les produits sont répertoriés dans le catalogue du site, marqués «bookmark» (implant), «trojan» ou «exploit». Le coût varie de 1 à 100 bitcoins. L'ensemble du package peut être acheté avec une remise de 1000 BTC (environ 770 000 $).Pour effectuer un achat, vous devez envoyer un message avec le nom de Varese pour achat. En réponse, ils écriront une adresse bitcoin à laquelle l'argent doit être transféré. Après la transaction, The Shadow Brokers envoie un lien pour télécharger le fichier et un mot de passe pour décrypter l'archive.Le site a publié des captures d'écran de tous les fichiers de l'archive d'exploit NSA. Le fichier de capture d'écran est signé avec la vraie signature de The Shadow Brokers à partir de la même clé PGP qu'avant. Lors de l'envoi, ils promettent également de signer tous les fichiers avec leur signature.Les informations de contact pour l'envoi de messages indiquant le warez et le portefeuille souhaités sont les suivantes:ZeroMail: theshadowbrokers@zeroid.bitBitMessage: BM-NBvAHfp5Y6wBykgbirVLndZtEFCYGht8Bitcoin: 19BY2XCgbDe6WtTVbTyzM9eR3LYr6VitWKOn ne sait pas ce que tout cela signifie, mais l'utilisateur Boceffus Cleetus appelle à «faire un don» au «Nouvel Empire américain» pour son portefeuille Bitcoin.Source: https://habr.com/ru/post/fr399963/

All Articles