Le NIST demande de l'aide pour créer de solides méthodes de chiffrement des données post-quantiques

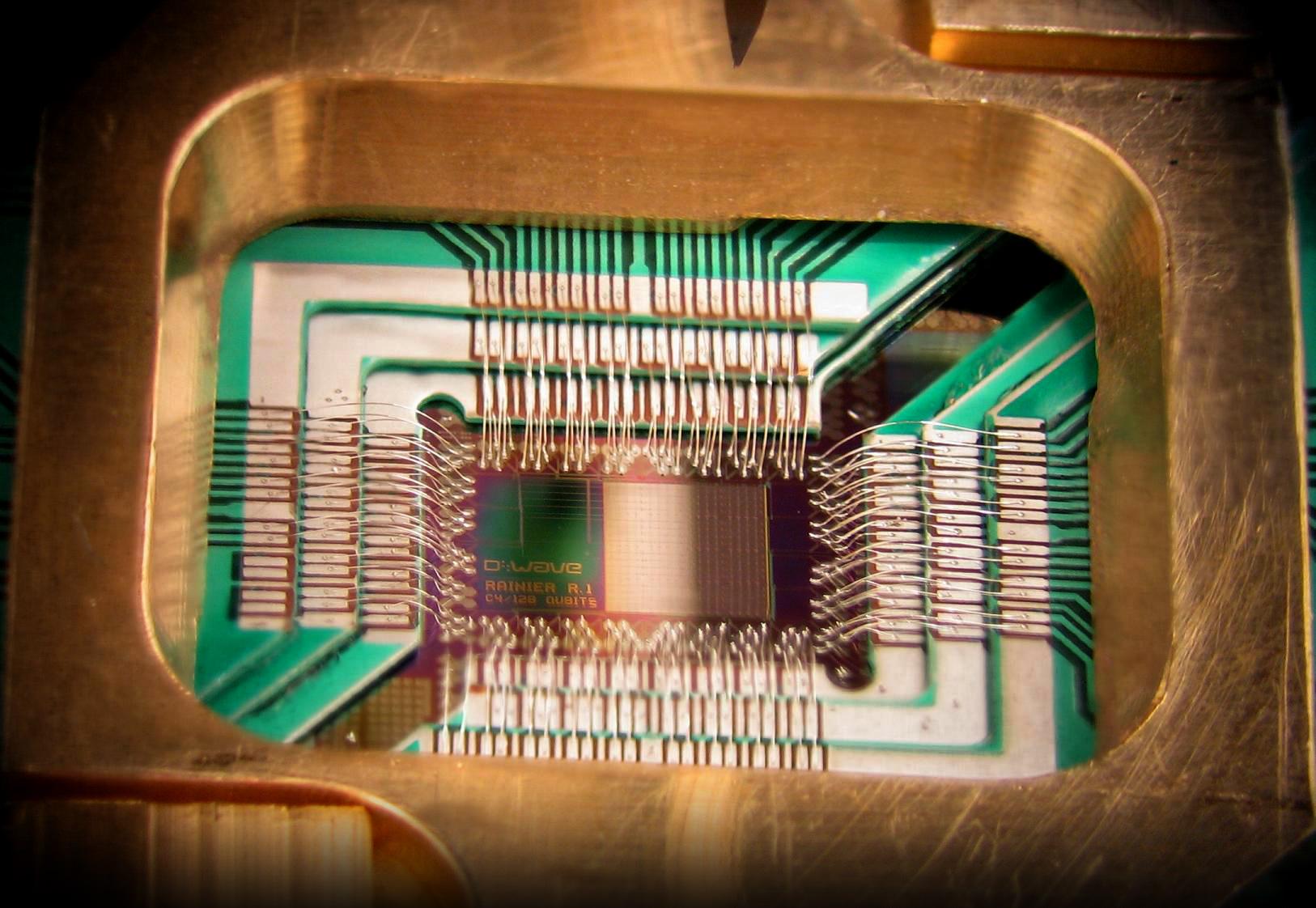

L' Institut national des normes et de la technologie (NIST) a récemment demandé au public d'aider à résoudre un problème que l'institut lui-même appelle une "menace imminente pour la sécurité de l'information". Le fait est que les ordinateurs quantiques, dont les prototypes fonctionnent déjà, peuvent facilement déchiffrer tous les codes de chiffrement utilisés pour protéger les informations à l'avenir.Des représentants du NIST demandent aux experts en cybersécurité, aux scientifiques et aux utilisateurs ordinaires d'organiser un brainstorming sur la question de la "cryptographie post-quantique", des algorithmes qui ne seraient pas disponibles pour les ordinateurs quantiques. La demande de l’organisation est officiellement enregistrée au registre fédéral .Le NIST s'est engagé à travailler avec l'American National Standards Institute ( ANSI ) pour développer des normes et des spécifications pour les solutions logicielles utilisées à la fois dans le secteur public américain et pour les applications commerciales. La mission principale de l'institut est d'assurer la compétitivité innovante et industrielle des États-Unis en développant les sciences de la mesure, de la normalisation et de la technologie afin d'améliorer la sécurité économique et d'améliorer la qualité de vie.Dans l'ensemble, le problème décrit par le NIST peut vraiment être qualifié de très grave. Le fait est que maintenant la plupart des cryptosystèmes traditionnels reposent sur les problèmes de factorisation d'entiers ou les problèmes de logarithme discret. Mais ces tâches sont faciles à résoudre sur des ordinateurs quantiques puissants qui fonctionnent avecAlgorithme Shore .Il convient de noter que le terme "cryptographie post-quantique" est bien établi. Il dénote la partie de la cryptographie qui restera pertinente même avec l'avènement des ordinateurs quantiques et des attaques quantiques. En général, la cryptographie post-quantique est basée sur cinq approches différentes qui peuvent résoudre le problème des attaques quantiques. Ces approches sont:1. La cryptographie, qui est basée sur les fonctions he. Il s'agit, par exemple, d'une signature Merkle avec une clé publique basée sur un arbre de hachage. La méthode elle-même a été proposée par Ralph Charles Merkle en 1979. Même alors, il considérait son idée comme une alternative intéressante aux signatures numériques RSA et DSA. Le problème avec la méthode est que pour toute clé publique basée sur une fonction de hachage, il existe une limite au nombre de signatures pouvant être obtenues à partir de l'ensemble de clés privées correspondant. Par conséquent, la méthode n'a pas été utilisée. On ne se souvenait de lui que lorsqu'il s'agissait de systèmes résistants aux ordinateurs quantiques;2. Cryptographie basée sur des codes de correction d'erreur . Cette méthode est considérée comme l'une des plus prometteuses. Un exemple classique est les schémas de chiffrement McEliece et Niederreiter ;3. Cryptographie sur réseau . Une autre méthode prometteuse. Un exemple ici est Ring-Learning avec des erreurs, ainsi que NTRU et GGH ;4. Cryptographie basée sur des systèmes quadratiques multidimensionnels . Cette méthode a été proposée en 1996, c'est une signature à clé publique par Jacques Patarin HFE;5. Cryptage avec une clé secrète . Et nous parlons ici du chiffrement Rijndael, proposé en 1998 et renommé par la suite AES (Advanced Encryption Standard).Comme mentionné ci-dessus, malgré le fait que l'informatique quantiquesont à leurs balbutiements, il est nécessaire de résoudre dès maintenant le problème de la fiabilité des méthodes cryptographiques dans ce domaine. Ils adoptent des idées quantiques et des ordinateurs classiques .

L' Institut national des normes et de la technologie (NIST) a récemment demandé au public d'aider à résoudre un problème que l'institut lui-même appelle une "menace imminente pour la sécurité de l'information". Le fait est que les ordinateurs quantiques, dont les prototypes fonctionnent déjà, peuvent facilement déchiffrer tous les codes de chiffrement utilisés pour protéger les informations à l'avenir.Des représentants du NIST demandent aux experts en cybersécurité, aux scientifiques et aux utilisateurs ordinaires d'organiser un brainstorming sur la question de la "cryptographie post-quantique", des algorithmes qui ne seraient pas disponibles pour les ordinateurs quantiques. La demande de l’organisation est officiellement enregistrée au registre fédéral .Le NIST s'est engagé à travailler avec l'American National Standards Institute ( ANSI ) pour développer des normes et des spécifications pour les solutions logicielles utilisées à la fois dans le secteur public américain et pour les applications commerciales. La mission principale de l'institut est d'assurer la compétitivité innovante et industrielle des États-Unis en développant les sciences de la mesure, de la normalisation et de la technologie afin d'améliorer la sécurité économique et d'améliorer la qualité de vie.Dans l'ensemble, le problème décrit par le NIST peut vraiment être qualifié de très grave. Le fait est que maintenant la plupart des cryptosystèmes traditionnels reposent sur les problèmes de factorisation d'entiers ou les problèmes de logarithme discret. Mais ces tâches sont faciles à résoudre sur des ordinateurs quantiques puissants qui fonctionnent avecAlgorithme Shore .Il convient de noter que le terme "cryptographie post-quantique" est bien établi. Il dénote la partie de la cryptographie qui restera pertinente même avec l'avènement des ordinateurs quantiques et des attaques quantiques. En général, la cryptographie post-quantique est basée sur cinq approches différentes qui peuvent résoudre le problème des attaques quantiques. Ces approches sont:1. La cryptographie, qui est basée sur les fonctions he. Il s'agit, par exemple, d'une signature Merkle avec une clé publique basée sur un arbre de hachage. La méthode elle-même a été proposée par Ralph Charles Merkle en 1979. Même alors, il considérait son idée comme une alternative intéressante aux signatures numériques RSA et DSA. Le problème avec la méthode est que pour toute clé publique basée sur une fonction de hachage, il existe une limite au nombre de signatures pouvant être obtenues à partir de l'ensemble de clés privées correspondant. Par conséquent, la méthode n'a pas été utilisée. On ne se souvenait de lui que lorsqu'il s'agissait de systèmes résistants aux ordinateurs quantiques;2. Cryptographie basée sur des codes de correction d'erreur . Cette méthode est considérée comme l'une des plus prometteuses. Un exemple classique est les schémas de chiffrement McEliece et Niederreiter ;3. Cryptographie sur réseau . Une autre méthode prometteuse. Un exemple ici est Ring-Learning avec des erreurs, ainsi que NTRU et GGH ;4. Cryptographie basée sur des systèmes quadratiques multidimensionnels . Cette méthode a été proposée en 1996, c'est une signature à clé publique par Jacques Patarin HFE;5. Cryptage avec une clé secrète . Et nous parlons ici du chiffrement Rijndael, proposé en 1998 et renommé par la suite AES (Advanced Encryption Standard).Comme mentionné ci-dessus, malgré le fait que l'informatique quantiquesont à leurs balbutiements, il est nécessaire de résoudre dès maintenant le problème de la fiabilité des méthodes cryptographiques dans ce domaine. Ils adoptent des idées quantiques et des ordinateurs classiques . Dustin Moody, un mathématicien du NIST, confirme ce qui a été dit, affirmant que maintenant la tâche principale est de développer de nouvelles méthodes de cryptage pour les informations stockées et transmises. «Nous voulons remplacer les trois normes cryptographiques NIST existantes, qui peuvent être les plus vulnérables à l'impact de l'informatique cryptographique», explique Moody. Ces normes sont FIPS 186-4 , NIST SP 800-56A et NIST SP 800-56B .Le public a presque un an pour soumettre ses idées. La réception se termine en novembre de l'année prochaine. Après cela, le NIST examinera les candidatures reçues. Les propositions qui répondent aux normes de cryptographie post-quantique fixées par le NIST seront annoncées lors d'un séminaire ouvert en 2018.

Dustin Moody, un mathématicien du NIST, confirme ce qui a été dit, affirmant que maintenant la tâche principale est de développer de nouvelles méthodes de cryptage pour les informations stockées et transmises. «Nous voulons remplacer les trois normes cryptographiques NIST existantes, qui peuvent être les plus vulnérables à l'impact de l'informatique cryptographique», explique Moody. Ces normes sont FIPS 186-4 , NIST SP 800-56A et NIST SP 800-56B .Le public a presque un an pour soumettre ses idées. La réception se termine en novembre de l'année prochaine. Après cela, le NIST examinera les candidatures reçues. Les propositions qui répondent aux normes de cryptographie post-quantique fixées par le NIST seront annoncées lors d'un séminaire ouvert en 2018.Source: https://habr.com/ru/post/fr400151/

All Articles