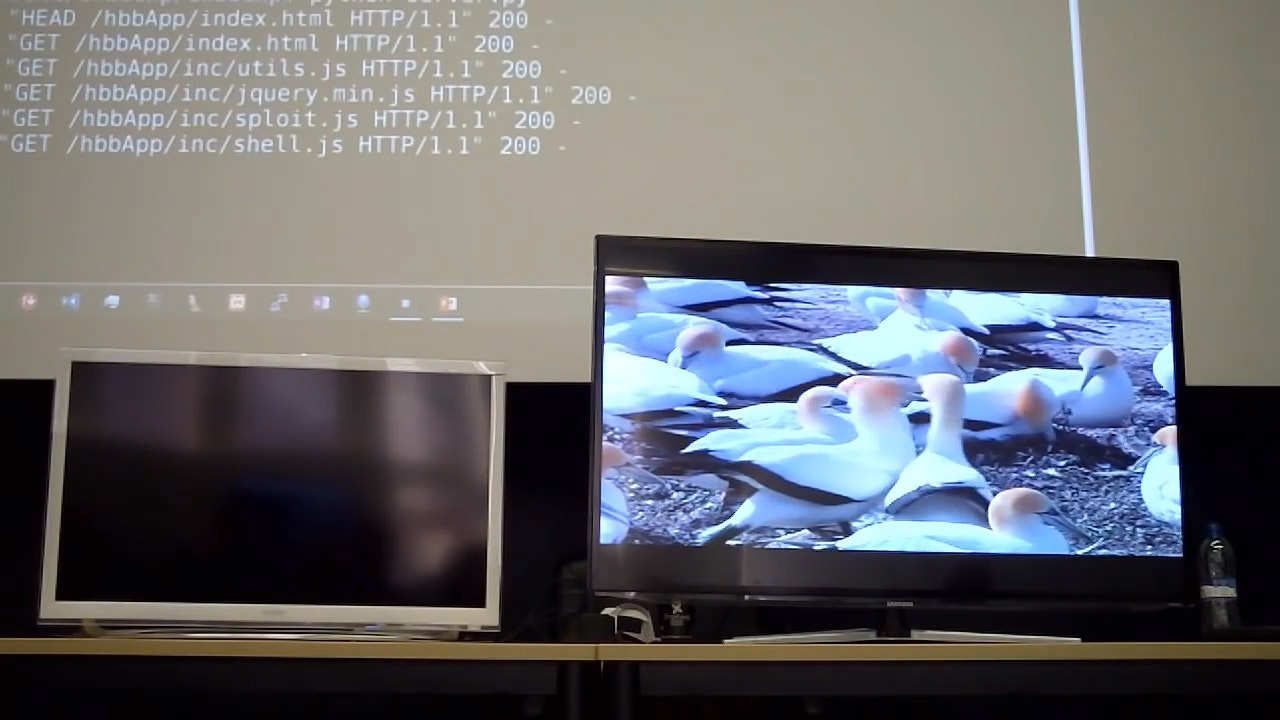

Téléchargez l'exploit pour Array.prototype.sort () via le navigateur intégré du téléviseur, dirigé vers l'adresse spécifiée par la commande DVB-T. L'attaque se produit en arrière-plan pendant que la victime regarde une émission sur les oiseaux

Téléchargez l'exploit pour Array.prototype.sort () via le navigateur intégré du téléviseur, dirigé vers l'adresse spécifiée par la commande DVB-T. L'attaque se produit en arrière-plan pendant que la victime regarde une émission sur les oiseauxComme vous le savez, tous les téléviseurs intelligents ont un port USB où vous pouvez insérer un lecteur flash USB et installer des logiciels malveillants sur le téléviseur, c'est ce que les agents de la CIA ont fait (voir l'

exploit Weeping Angel pour les téléviseurs Samsung ). Mais il existe un autre moyen de piratage, lorsqu'il n'est pas nécessaire d'entrer dans l'appartement de la victime, et vous pouvez pirater des millions de téléviseurs en même temps. Certes, cela nécessite l'accès à une station de radiodiffusion, c'est-à-dire qu'une attaque peut être menée au niveau de l'État dans votre propre pays. Alternativement, vous pouvez acheter un émetteur DVB-T pour entre 50 $ et 150 $ - et diffuser illégalement, n'importe qui peut le faire.

Lors du séminaire sur la cybersécurité Media Cyber Security Seminar, un spécialiste de la sécurité de la société allemande

Oneconsult AG a lu un

rapport très intéressant

sur le piratage des téléviseurs intelligents et a même montré aux représentants de l'industrie des médias comment infecter à distance les téléviseurs en utilisant un signal de télévision

DVB-T conventionnel (Digital Video Broadcasting - Terrestre), qu'ils diffusent en permanence sur leurs fréquences.

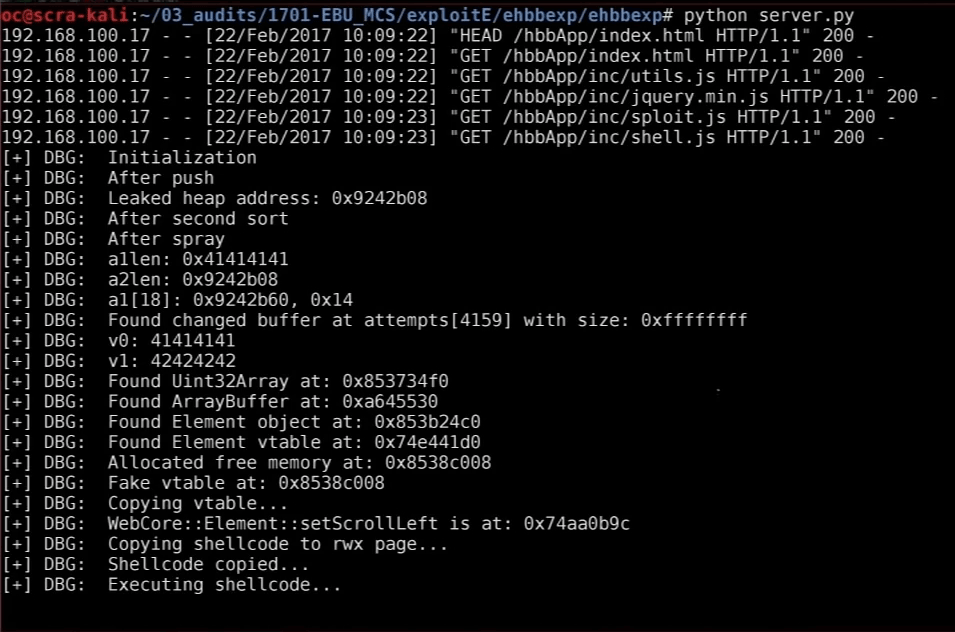

L'émission de télévision malveillante vous permet de diriger le navigateur intégré vers un exploit qui reçoit les droits root sur le téléviseur, il peut y définir un code arbitraire et utiliser le téléviseur de la manière que l'attaquant souhaite: à partir de l'espionnage et se terminant par des attaques DDoS sur des cibles distantes lorsque le téléviseur fait partie du botnet.

Le lien central pour l'attaque est la technologie Hybrid Broadcast Broadband TV (

HbbTV ) - la norme TV pour transmettre des offres supplémentaires d'Internet au téléviseur. En fait, il s'agit d'un site Web spécial adapté à la télévision, qui peut être appelé à l'écran. Cette technologie est prise en charge par presque tous les téléviseurs intelligents modernes; elle est compatible avec la transmission de signaux de télévision via DVB-T, DVB-C et IPTV.

HbbTV prend en charge JavaScript, CSS et DOM. Selon la norme, un téléviseur est requis pour exécuter les commandes reçues sur HbbTV. De cette façon, les informations sont transmises en arrière-plan pendant que le téléspectateur regarde le programme de télévision en paix.

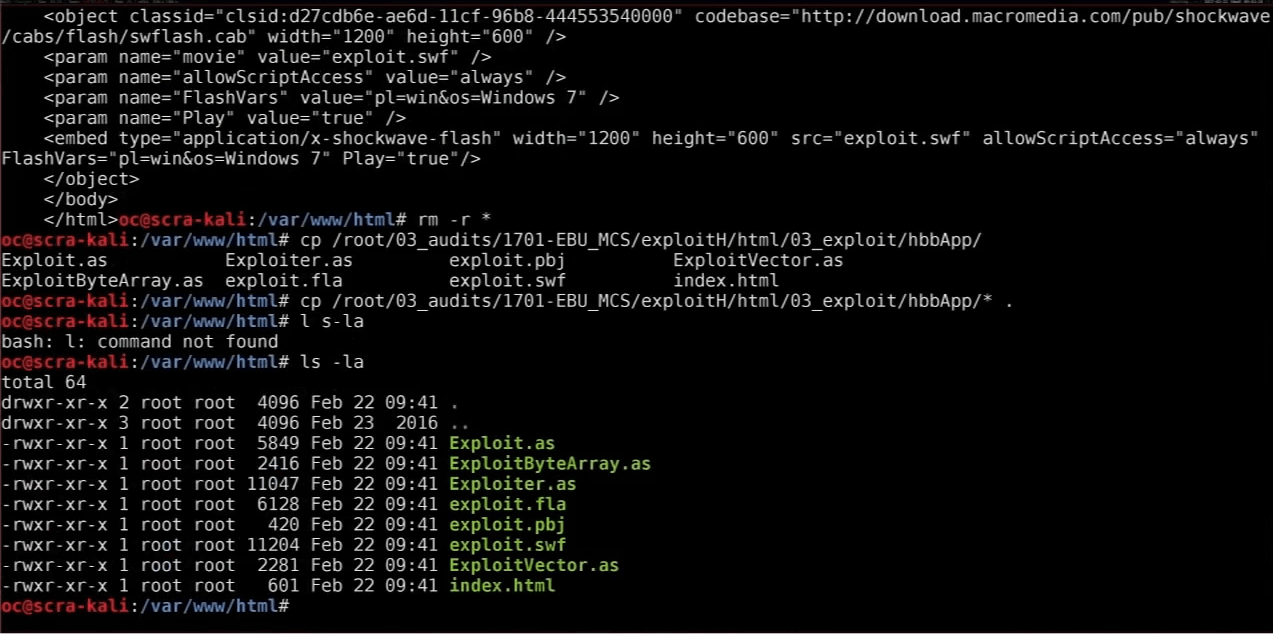

Rafael Scheel d'Oneconsult AG a développé deux exploits qui, une fois chargés dans le navigateur intégré du téléviseur, exécutent du code malveillant, obtiennent les droits root et prennent efficacement le contrôle de l'appareil.

Le premier exploit exploite la

vulnérabilité CVE-2015-3090 dans Adobe Flash Player, l'une de ces vulnérabilités 0day qui est devenue connue après le piratage de l'équipe de piratage en 2015.

Rafael a démontré le travail de l'exploit en effectuant une diffusion malveillante sur DVB-T, en envoyant un navigateur TV à une adresse spécifiée sur Internet, d'où un code qui utilise la vulnérabilité spécifiée est exécuté.

Après cela, nous obtenons un accès complet au téléviseur à distance.

Il s'est avéré que presque aucun des fabricants de téléviseurs n'a pris la peine de fermer cette vulnérabilité dans leurs navigateurs pour la télévision. Il est vrai que peu de téléviseurs ont Adobe Flash activé par défaut, donc Rafael a développé un deuxième exploit qui exploite une vulnérabilité plus ancienne dans la fonction JavaScript

Array.prototype.sort() .

JavaScript est déjà pris en charge sur tous les téléviseurs intelligents, et la vulnérabilité, comme d'habitude, n'a pas été corrigée. Le deuxième exploit fait la même chose que le premier, mais ne nécessite pas le plugin Flash.

Selon Raphael, environ 90% des téléviseurs intelligents qui ont été sur le marché ces dernières années sont vulnérables à cette attaque. Le chercheur attire l'attention sur le fait que le DVB-T est un canal de communication à sens unique, il est complètement anonyme du côté de l'attaquant. Il ne reste aucune trace. Cependant, il existe plusieurs façons d'envoyer un signal DVB-T au téléviseur de la victime. Il est clair qu'une entreprise de télévision ou des services spéciaux peuvent le faire à l'échelle nationale, mais si une personne privée le fait, vous devez être plus inventif. Il y a trois options:

- attaque contre les diffuseurs;

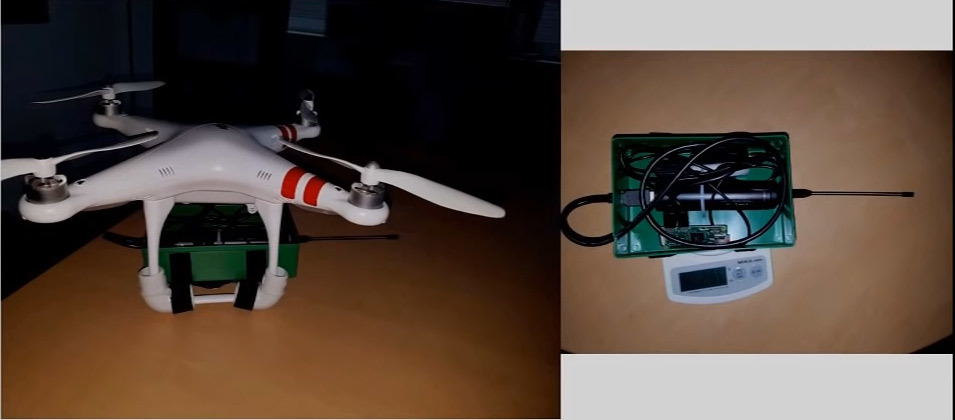

- doublage d'un signal DVB-T avec votre signal le plus puissant (par exemple, diffusion à partir d'un drone): le téléviseur doit par défaut basculer sur la source d'un signal plus puissant;

- les interférences avec DVB-C (IPTV), par exemple via Internet.

Peut-être que cela a du sens d'attaquer XSS sur le site du diffuseur.

Drone avec émetteur DVB-T

Drone avec émetteur DVB-TSchiel a

déclaré qu'il avait développé un exploit pour les téléviseurs intelligents avant même qu'il ne soit au courant des développements de la CIA.