McAfee et FireEye ont signalé la découverte de véritables attaques contre les utilisateurs de Microsoft Word via une nouvelle vulnérabilité 0day pour laquelle aucun correctif n'a encore été publié. Cette vulnérabilité vous permet d'exécuter discrètement du code arbitraire sur l'ordinateur de la victime et d'installer des logiciels malveillants. Le pire, c'est que toutes les versions de MS Word sur toutes les versions de Windows sont vulnérables, y compris la dernière version d'Office 2016 sous Windows 10, même avec les macros désactivées.

Microsoft a été informé de la vulnérabilité et doit avoir le temps de préparer le correctif pour la mise à jour de sécurité Patch Tuesday, qui aura lieu demain, 11 avril. Cependant, comme le montre une histoire avec une vulnérabilité similaire à 0day CVE-2014-4114 / 6352 (alias Sandworm), Microsoft n'est pas toujours en mesure de fermer 0day à partir du premier correctif.

Les chercheurs de McAfee

écrivent qu'ils ont découvert les premières attaques utilisant ce jour en janvier de cette année. Apparemment, ils n'ont reçu que récemment des échantillons de code malveillant, ce qui leur a permis d'analyser en détail le mécanisme d'infection.

Les attaques de mots sont utilisées pendant l'attaque (en particulier, les documents RTF avec l'extension .doc).

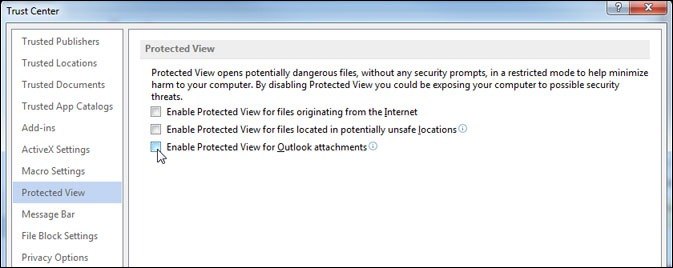

Si la

vue protégée d'Office Word

est désactivée dans Microsoft Word, alors lorsque vous ouvrez un document, l'exploit démarre automatiquement. Après cela, le processus winword.exe envoie une requête HTTP à un serveur distant, d'où il télécharge un fichier HTA (application HTML), déguisé en document RTF. Un fichier HTA est automatiquement lancé et exécute un script malveillant. Ce script ferme le fichier Word infecté d'origine et montre à la place à l'utilisateur un faux document texte. Le processus winword.exe d'origine est fermé pour masquer à l'utilisateur une fenêtre qui affiche OLE2Link. Dans le même temps, le script télécharge du code malveillant supplémentaire à partir du serveur distant pour une installation sur l'ordinateur.

En utilisant l'exécution .hta, écrivent les chercheurs de McAfee, les auteurs de l'exploit contournent efficacement toutes les mesures de protection de la mémoire mises en œuvre par Microsoft, ainsi que la protection antivirus et la plupart des autres méthodes de protection.

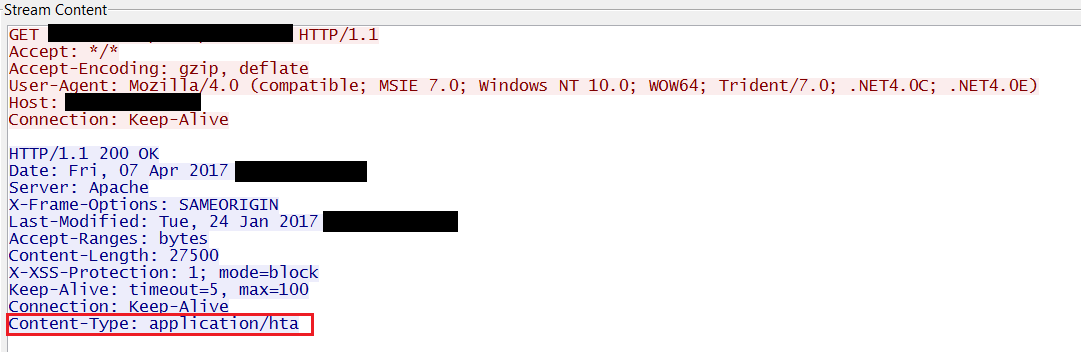

Voici un fragment de communication avec le serveur:

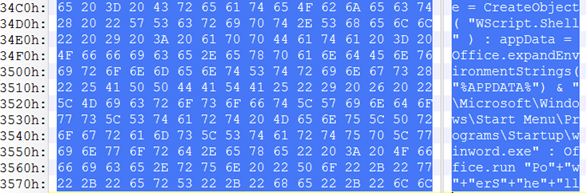

Un HTA est masqué en tant que document RTF pour contourner les programmes antivirus, s'il est installé sur l'ordinateur de la victime. Le bas de ce document contient des scripts Visual Basic malveillants qui font tout le travail.

Les experts de McAfee écrivent que cette vulnérabilité 0day est liée au fonctionnement de la fonction OLE (Object Linking and Embedding), une partie importante des fonctionnalités d'Office qui vous permet en fait d'incorporer certains documents à l'intérieur d'autres. Cette fonctionnalité a été utilisée à plusieurs reprises pour diverses attaques. Par exemple, en 2015, les mêmes experts de McAfee ont préparé une

présentation pour la conférence des pirates de Black Hat USA, dans laquelle ils ont parlé des vecteurs d'attaque possibles via OLE.

Les employés de FireEye

affirment avoir découvert cette vulnérabilité avant McAfee et ont été les premiers à envoyer un message à Microsoft, mais sont restés silencieux jusqu'à la sortie du correctif. Après avoir publié le billet de blog McAfee, il est inutile de se taire. Ils ont donc également signalé ce qu'ils pouvaient comprendre après avoir analysé cet exploit.

Dans les produits FireEye, les documents malveillants sont définis comme Malware.Binary.Rtf.

Le spécialiste de la sécurité, Mikko Hipponen, a

pris conscience que Microsoft publiera définitivement un correctif pour cette vulnérabilité lors du prochain patch mardi, c'est-à-dire demain 11 avril 2017.

Avant d'installer le correctif, vous pouvez bloquer RTF dans le registre

de cette manière : définissez la valeur dans le registre

Software\Microsoft\Office\15.0\Word\Security\FileBlock\RtfFiles est défini sur 2 et

OpenInProtectedView est défini sur 0. Dans ce cas, lorsque vous essayez d'ouvrir un fichier au format RTF, ce message apparaît:

À propos, il s'agit d'une recommandation de Ryan Hanson, qui

prétend que c'est lui qui a découvert ce jour en juillet et l'a signalé en octobre 2016. Et maintenant, il a été divulgué par des étrangers. S'il dit la vérité, alors Microsoft couvre en effet les vulnérabilités critiques depuis très longtemps.

Mais les tests ont montré que lorsque vous ouvrez Office Protected View en mode protégé, l'exploit ne peut pas s'exécuter pour exécution, donc bloquer RTF est une mesure extrême.

Dans tous les cas, dans un avenir proche, tous les utilisateurs de Microsoft Office sont invités à:

- N'ouvrez aucun document Office obtenu à partir de sources non fiables.

- Activez la protection des vues protégées d'Office.

Les sociétés antivirus ne disent pas qui ont été les victimes des attaques. Mais d'après l'expérience passée, il est connu que de tels 0day sont souvent utilisés dans des attaques ciblées contre les ordres du gouvernement. Il est étrange que Microsoft travaille sur le patch depuis si longtemps.