Les organisations américaines de cyberespionnage et les cybercriminels ordinaires ont maintenant du mal. De nombreuses vulnérabilités logicielles de divers fabricants sont devenues connues grâce au travail du groupe de hackers Shadow Brokers, WikiLeaks et d'autres organisations, y compris Symantec. En conséquence, les sociétés informatiques corrigent et corrigent leurs logiciels, ce qui rend impossible pour quiconque d'exploiter un grand nombre de «trous» dans le logiciel.

Microsoft, comme il s'est avéré récemment, en mars, a corrigé toutes les

vulnérabilités zero-day dont Shadow Brokers a parlé. En août 2016, elle a publié la première portion d'exloits. Ils n'ont eux-mêmes rien créé à partir de ce qu'ils ont rapporté, ce logiciel appartient à un autre groupe de hackers Equiation Group,

connu pour être associé à la NSA.

Shadow Brokers a décidé de mettre en place un ensemble d'exploits, exprimant ainsi une protestation contre la politique de Donald Trump, pour laquelle les représentants de ce groupe ont voté.

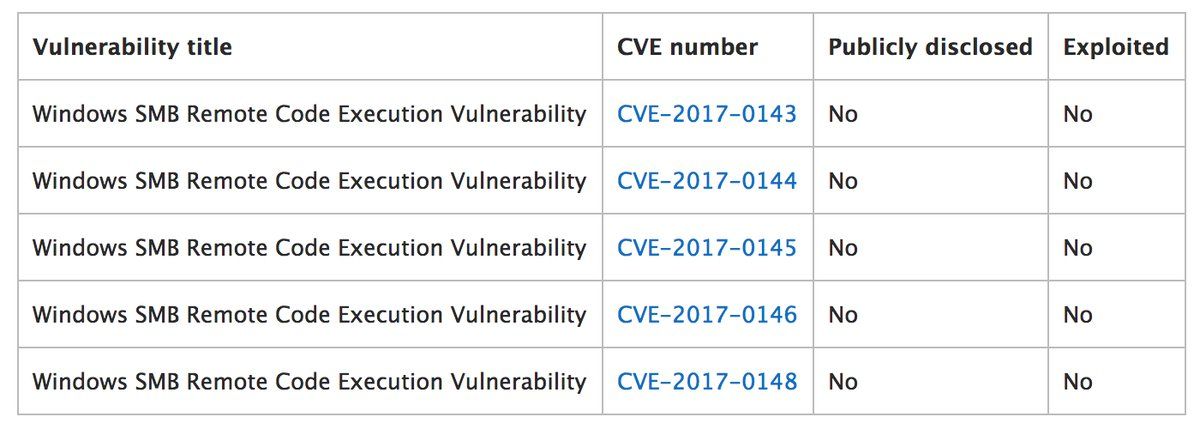

Après avoir examiné le contenu de l'archive d'exploit en ligne, les employés de Microsoft ont commencé à corriger les vulnérabilités présentées. La société a récemment annoncé que toutes les vulnérabilités mentionnées par les pirates avaient été

éliminées . Cela a été fait avec les mises à jour que Microsoft classe comme

MS17-010 ,

CVE-2017-0146 et

CVE-2017 . Dans son appel, la société mentionne que personne n'a eu de contact avec la NSA; les employés de cette organisation n'ont pas informé Microsoft des problèmes liés au logiciel.

Le fait qu'aucune des vulnérabilités révélées par Shadow Brokers ne fonctionne pas, elle est devenue connue un jour avant la publication de Microsoft. Cela peut signifier que les utilisateurs de Windows sont relativement sûrs, en tout cas, ceux qui mettent régulièrement à jour leur système d'exploitation. Dans les grandes organisations où les mises à jour sont installées de manière centralisée, toutes ces vulnérabilités peuvent toujours être pertinentes. Dans tous les cas, nous parlons d'EternalBlue, EternalChampion, EternalSynergy et EternalRomance.

Mais ce n'est même pas intéressant, mais comment Microsoft a pu découvrir la publication imminente d'informations sur les exploits un mois avant l'annonce de Shadow Brokers. Peut-être que le groupe lui-même était en contact avec Microsoft, car, comme mentionné ci-dessus, la société nie tout contact avec la NSA.

Si cette hypothèse est correcte, Microsoft a probablement payé Shadow Brokers pour ces informations, sans faire connaître ses actions.

Et une autre hypothèse est que Microsoft a découvert indépendamment les zones problématiques dans son logiciel, sans l'aide de la NSA ou d'un groupe de pirates informatiques. Ceci est tout à fait possible car les autres vulnérabilités annoncées par le regroupement lié à Windows XP, Windows Server 2003, Exchange 2007 et IIS 6.0 n'ont pas été corrigées.

Fait intéressant, après la publication des exploits, la plupart des experts en sécurité réseau ont annoncé que ces outils logiciels fonctionnaient assez bien par rapport aux produits Microsoft. Un peu plus tard, les experts en cybersécurité ont reconnu l'erreur, mais le fait que beaucoup d'entre eux avaient déjà déclaré des vulnérabilités opérationnelles suggère qu'ils n'ont tout simplement pas vérifié si c'était vraiment en consultant le journal de mise à jour de Windows et en ne voyant aucune mention du correctif de vulnérabilité zéro du jour.