Le ver Mirai malveillant se propage sur le réseau et ajoute de nouveaux appareils IoT à son botnet. Mais il a un adversaire puissant - le ver défensif Hajime. Vu pour la première fois en

octobre 2016 , ce botnet a déjà protégé plus de 10 000 caméras réseau, routeurs, décodeurs et autres appareils connectés à Internet.

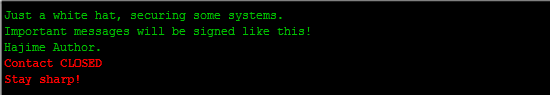

Toutes les 10 minutes, Hajime affiche dans le terminal un message: «Juste un hacker éthique, nous protégeons certains systèmes. Les messages importants seront signés de la même manière que celle-ci! Publié par Hajime. Contacter FERMÉ. Soyez vigilant! "

Contrairement à d'autres botnets, Hajime n'effectue pas d'attaques DDoS, n'exploite pas de bitcoins et n'exécute aucune action malveillante sur un appareil infecté, à l'exception des analyses de réseau à la recherche d'autres appareils vulnérables qu'il infecte également pour la protection. Les ports TCP / 23 (telnet) et TCP / 5358 (WSDAPI) sont analysés. Après l'infection, le ver bloque quatre ports utilisés pour propager Mirai et d'autres programmes malveillants similaires: TCP / 23 (telnet), TCP / 7547 (TR-069), TCP / 5555 (TR-069) et TCP / 5358 (WSDAPI).

Hajime utilise la même liste de 61 combinaisons de connexion et de mot de passe standard que Mirai pour infecter (plus deux combinaisons supplémentaires: root / 5up et Admin / 5up pour les routeurs et points d'accès Atheros). En général, ce sont des frères jumeaux, un seul d'entre eux est du côté obscur et l'autre du côté clair.

De «bons» logiciels malveillants similaires ont déjà été rencontrés auparavant. Par exemple, en 2015, Symantec a

décrit Wifatch , un virus pour les systèmes Linux qui agissait de cette façon.

L'initiative des auteurs de tels programmes peut être saluée, mais ne vous flattez pas: leur effet n'est que temporaire. Le malware est stocké dans la mémoire de l'appareil et, après un redémarrage, il revient à l'état non sécurisé si le propriétaire n'a pas pris soin de modifier le mot de passe. Avec un mot de passe standard et Telnet ouvert sur le monde, l'appareil est toujours prêt à installer Mirai,

écrit Symantec.

Il y a quelques jours, les spécialistes Radware ont publié une

analyse technique de Hajime. Ils concluent que l'auteur est un programmeur très compétent qui a passé beaucoup de temps à créer ce programme. Ce n'est pas un métier simple. Un exemple simple: contrairement à Mirai, lorsqu'il tente d'infecter un appareil, ce ver n'itère pas stupidement les connexions et les mots de passe de la liste, mais lit le texte du formulaire d'autorisation à l'écran pour déterminer le fabricant de l'appareil - puis utilise des mots de passe standard spécifiquement pour ce fabricant. Ainsi, lors de l'attaque du routeur MikroTik, il essaie de se connecter avec le nom d'utilisateur «admin» et un mot de passe vide. Il s'agit de la combinaison par défaut spécifiée dans la

documentation MikroTik .

De plus, Hajime se propage à travers les torrents. Pour transférer les commandes et les mises à jour du programme, le protocole uTP BitTorrent est utilisé - cela se compare également favorablement à Mirai et aux réseaux de zombies similaires. De plus, il protège de manière fiable Hajime contre le blocage. Le chargeur Hajime peut télécharger du code à partir d'un autre nœud du botnet - et non de celui à partir duquel l'infection a été créée. De plus, Hajime crypte les communications entre ses nœuds, en les signant avec des clés privées et publiques. La communication a lieu sur UDP / 1457 et un autre port avec un nombre aléatoire supérieur à 1024 pour TCP.

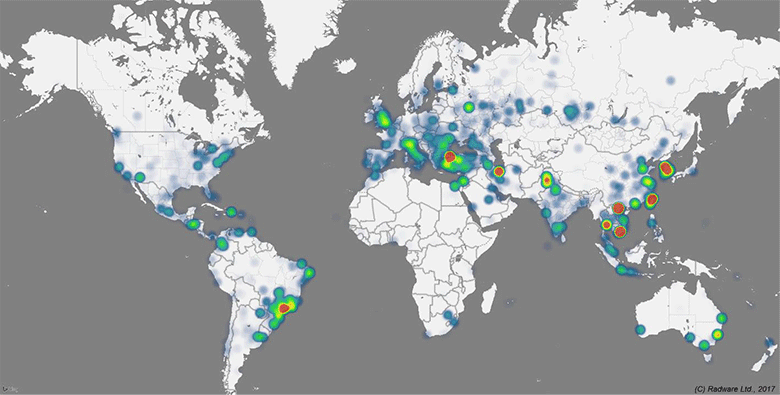

Géographie de l'infection à Hajime

Géographie de l'infection à HajimeCompte tenu de tout ce qui précède, il s'agit clairement d'un programme de niveau supérieur. Je suis heureux que les hackers éthiques (chapeau blanc) soient supérieurs en compétence à non éthiques (chapeau noir).

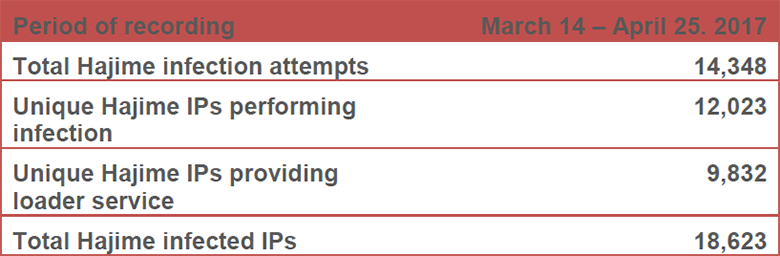

Certes, en octobre 2016, les experts de Rapidity Networks ont

découvert une vulnérabilité dans la mise en œuvre du protocole de chiffrement Hajime, mais jusqu'à présent, l'auteur anonyme du programme a corrigé cette vulnérabilité. Maintenant, le ver continue de se propager activement parmi les appareils de l'Internet des objets. Radware a mis en place un pot de miel pour apprendre les communications par botnet. Au cours des cinq semaines d’opération du hanipot, 14 348 infections à Hajime ont été enregistrées avec 12 023 adresses IP uniques. Cela indique une échelle considérable de la distribution du botnet, bien qu'une estimation approximative de la taille de l'armée de bots soit encore difficile à donner. Mais Hajime a généré 50% de l'activité de tous les botnets IoT enregistrés sur le hanipot pour la période considérée.

D'autres fonctionnalités intéressantes de Hajime sont l'utilisation d'une

porte dérobée dans la porte dérobée des modems câbles

ARRIS ; génération de chargeur de démarrage dynamique à partir de chaînes hexadécimales basées sur des programmes d'assemblage écrits manuellement optimisés pour chaque plate-forme.

Les experts en sécurité disent que les «bonnes» intentions du pirate à tout moment peuvent devenir méchantes. Il suffit de déployer une mise à jour pour Hajime - elle se répandra rapidement sur le réseau torrent, et toutes les dizaines ou centaines de milliers de bots peuvent immédiatement démarrer, par exemple, une attaque DDoS. A en juger par la qualité du logiciel, Hajime pourrait très bien se répandre très largement et dépasser Mirai en nombre de bots. Et il ne sera pas surprenant qu'il se transforme en outil malveillant dans un an ou deux.

Les hachages binaires et de fichiers Hajime sont ajoutés au

référentiel Github . Du 28 janvier au 5 mars, le binaire principal a été mis à jour six fois.