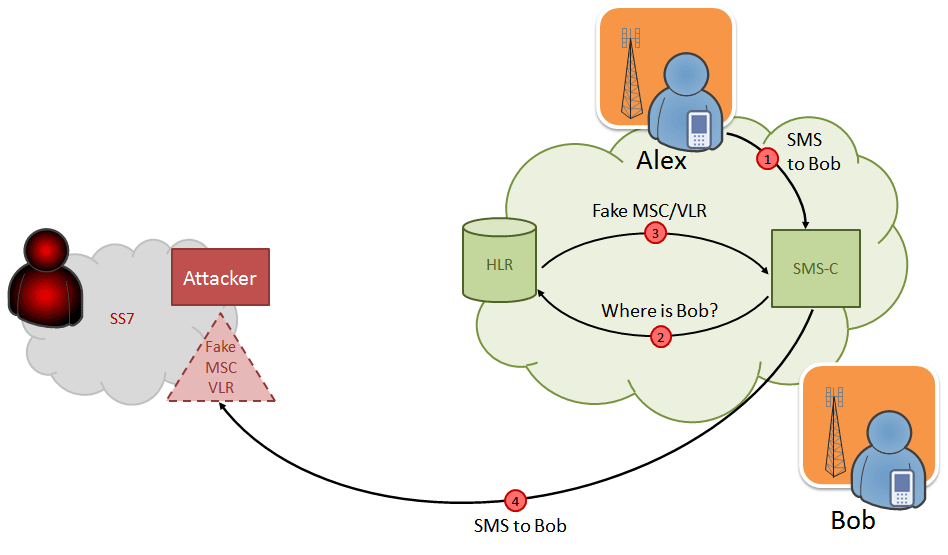

Le schéma d'attaque avec interception de messages SMS. Illustration: technologies positives

Le schéma d'attaque avec interception de messages SMS. Illustration: technologies positivesDes vulnérabilités critiques dans le protocole de signalisation SS7 sont connues depuis plusieurs années. Par exemple, en 2014, les experts russes de Positive Technologies Dmitry Kurbatov et Sergey Puzankov lors d'une conférence sur la sécurité de l'information ont

clairement démontré comment de telles attaques se produisent. Un attaquant peut écouter les appels, établir la position d'un abonné et truquer, mener une attaque DoS, transférer de l'argent depuis un compte, intercepter des SMS. Ces attaques sont décrites plus en détail dans l'étude «

Vulnérabilités des réseaux mobiles basés sur SS7 » et dans le rapport «

Statistiques des principales menaces à la sécurité des réseaux mobiles SS7 ».

Et maintenant, les premières preuves sont apparues que depuis 2014, les pirates ont vraiment utilisé cette technique pour contourner l'autorisation à deux facteurs et transférer de l'argent des comptes des clients bancaires. Le journal allemand

Süddeutsche Zeitung a publié son enquête.

Le problème est que le réseau de signalisation SS7 a été développé en 1975 (pour le routage des messages en itinérance) et que les mécanismes de protection contre de telles attaques n'y étaient pas initialement prévus. Il était entendu que ce système était déjà fermé et protégé des connexions externes. En pratique, ce n'est pas le cas: vous pouvez vous y connecter. Théoriquement, vous pouvez vous y connecter dans n'importe quel Congo ou tout autre pays - et vous aurez alors accès aux commutateurs de tous les opérateurs en Russie, aux États-Unis, en Europe et dans d'autres pays. Y compris l'interception des SMS entrants de tout abonné est effectuée de cette manière, comme décrit par Positive Technologies. Dans le même temps, l'attaquant n'a pas besoin d'un équipement sophistiqué: un ordinateur Linux avec un générateur de paquets SS7, que l'on peut trouver sur Internet, suffit.

Après l'enregistrement de l'abonné à la "fausse" adresse MSC / VLR, tous les messages SMS destinés à l'abonné arriveront sur le site de l'attaquant.

L'attaquant peut:

- envoyer une réponse à la réception du message (l'expéditeur aura l'impression que le SMS a été remis au destinataire);

- N'envoyez pas de rapport de réception et réenregistrez l'abonné au commutateur précédent (dans ce cas, dans quelques minutes, le message sera à nouveau envoyé au destinataire);

- envoyer un rapport à la réception, réenregistrer l'abonné au commutateur précédent et lui envoyer un message modifié.

Cette attaque peut être utilisée pour:

- interception de mots de passe à usage unique d'une banque mobile;

- interception des mots de passe récupérés des services Internet (courrier, réseaux sociaux, etc.);

- recevoir des mots de passe pour votre compte personnel sur le site Web de l'opérateur mobile

Encore une fois, Kurbatov et Puzankov ont décrit tout cela en 2014 (!), Mais ce n'est que maintenant que les gars de

Süddeutsche Zeitung ont découvert que de telles attaques avaient effectivement été menées et qu'une authentification à deux reprises via SMS n'assurait plus aucune sécurité.

En fait, seuls les services spéciaux pouvaient utiliser cette option auparavant, mais maintenant n'importe qui peut l'utiliser avec un ordinateur Linux. Le journal

Süddeutsche Zeitung écrit que l'accès au commutateur SS7 peut être acheté dans certains endroits pour 1000 euros. En utilisant un pot-de-vin, vous pouvez toujours obtenir l'identifiant de

titre global (GT) d'un opérateur de téléphonie mobile - cela est également possible dans certains pays pauvres corrompus, où les fonctionnaires se permettent parfois d'enfreindre la loi pour leur gain personnel.

Les attaquants ont reconnu les coordonnées bancaires des victimes à l'aide de phishing ou de logiciels malveillants, puis ont utilisé la vulnérabilité SS7 pour obtenir un code de confirmation de transaction unique (mTAN), que la banque envoie par SMS.

Une enquête sur un journal allemand ne parle pas seulement du vol d'argent sur des comptes bancaires, mais souligne la vulnérabilité fondamentale des SMS comme facteur d'authentification: «Je ne suis pas surpris que des pirates aient pris l'argent qu'ils avaient à portée de main. Je suis seulement surpris qu'il ait fallu si longtemps aux voleurs de services bancaires en ligne pour rejoindre les agents d'espionnage et exploiter les vulnérabilités du réseau SS7 », explique Karsten Nohl, un autre spécialiste bien connu de la sécurité des réseaux mobiles et SS7. Lors de la même conférence en 2014 en Russie, il a lu un rapport sur les attaques contre les réseaux mobiles et a également parlé à plusieurs reprises sur ce sujet lors d'autres conférences. En particulier, il a parlé des vulnérabilités SS7 lors de la conférence des pirates du Congrès de la communication du Chaos en 2014 et a même

écouté les appels téléphoniques du membre du Congrès Ted W. Lieu (avec son consentement) à des fins de démonstration. Ce membre du Congrès a maintenant

appelé le Congrès à organiser des auditions sur les vulnérabilités critiques sur le réseau de signalisation mondial SS7.

Il est très important que de nombreux services en ligne, banques et autres organisations cessent immédiatement d'utiliser les SMS pour l'authentification, car ce canal a déjà été

officiellement reconnu comme dangereux (recommandations du NIST) . Par exemple, Google utilise l'application mobile Google Authenticator plus fiable, mais envoie toujours des codes SMS pour entrer dans le compte, ce qui sape complètement le système de sécurité, compte tenu des vulnérabilités activement exploitées dans SS7.