En ce moment, on peut observer une attaque à grande échelle par le trojan-décrypteur Wana decrypt0r 2.0

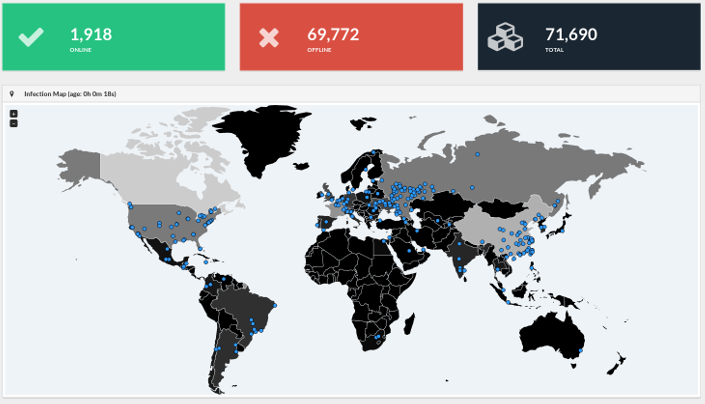

L'attaque est observée dans différents réseaux totalement indépendants les uns des autres.

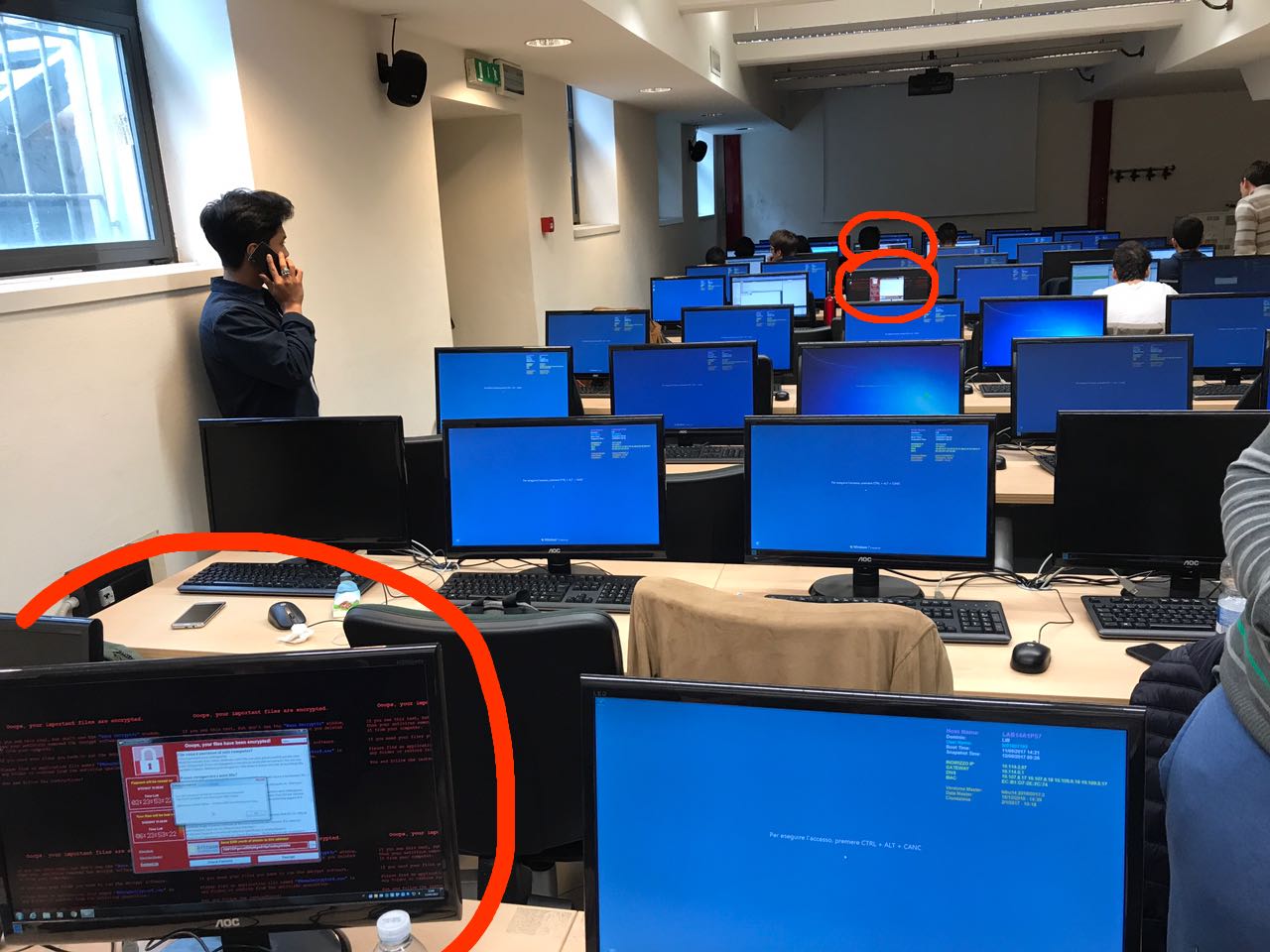

Un ransomware se répand dans le laboratoire de l'université ( d'ici )

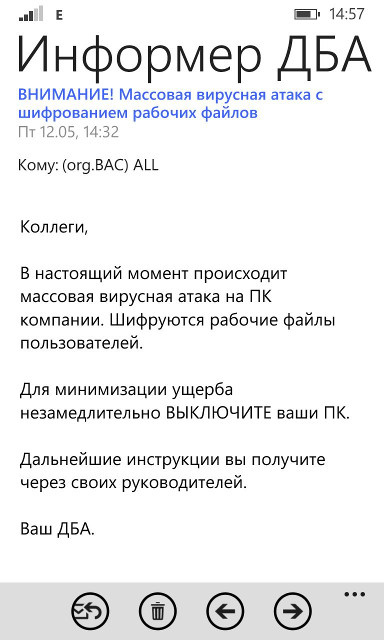

Certaines entreprises conseillent à leurs utilisateurs d'éteindre leur ordinateur et d'attendre d'autres instructions.

Contactant d'anciens collègues, j'ai été surpris par des histoires similaires.

Quant à moi, je préparais aujourd'hui plusieurs nouvelles images Windows pour notre système cloud, dont Windows Server 2008 R2.

Plus intéressant encore, dès que j'ai installé Windows et configuré une adresse IP statique dessus, il a été immédiatement infecté pendant plusieurs minutes.

Toutes les images Windows ont été obtenues à partir de MSDN, les hachages sont les mêmes, donc la possibilité d'infection de l'image est exclue.

Et cela malgré le fait que la configuration du pare-feu pour la seule interface réseau tournée vers l'extérieur a été configurée comme un "réseau public".

Nmap ne trouve pas de ports ouverts . La sortie nmap montre que même dans ce cas, certains ports sont ouverts vers l'extérieur par défaut:

Host is up (0.017s latency).

Not shown: 997 filtered ports

PORT STATE SERVICE

135/tcp open msrpc

445/tcp open microsoft-ds

49154/tcp open unknown

— Virtio-, Windows CD.

ISO- — Fedora, .

Windows .

, .

:

, :

UPD: , SMBv1.

:

- , SMBv1. ( Windows 8.1 ):

dism /online /norestart /disable-feature /featurename:SMB1Protocol

UPD2: . :

100% .

, , Windows .

UPD3: :

, . FuzzBunch, Shadow Brokers Equation Group, . .

Microsoft MS 17-010, .

https://github.com/fuzzbunch/fuzzbunch .

DoublePulsar.

, 445 MS 17-010, DoublePulsar

, .

UPD4: :

UPD5: :

UPD6: :

- WannaCrypt , iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com.

, @MalwareTechBlog, , - , .

, , , ; , . , .

- 12 . 300 . 99 , , «», . , , . .

, , Windows, .

UPD7: Microsoft (Windows XP Windows Server 2003R2)

UPD8: 2ch.hk

Shadow brokers

C/Python

Linux

?

Linux

IP

445

SMB , ,

.

UPD9: :

UPD10: killswitch UPD6.

xsash, Inflame, Pulse, nxrighthere, waisberg, forajump, Akr0n, LESHIY_ODESSA, Pentestit, alguryanow .