HP vend une grande variété d'équipements, dont plusieurs dizaines de modèles d'ordinateurs portables et de tablettes. Il s'est avéré que les pilotes fournis par l'entreprise pour leurs appareils contiennent un enregistreur de frappe intégré. Il s'agit de pilotes pour une carte son. L'enregistreur de frappe capture toutes les frappes de l'utilisateur et enregistre les données reçues dans un fichier crypté sur le disque dur de l'ordinateur.

Ce n'est pas un développement de cybercriminels, mais un logiciel assez officiel. Le fabricant du pilote en question n'est pas HP lui-même, mais son partenaire, le fournisseur de puces audio Conexant. L'un des composants du pilote, l'élément MicTray64.exe, surveille et enregistre les frappes pour un utilisateur sur un ordinateur ou un ordinateur portable avec un pilote installé.

En fait, le composant en question surveille les frappes des utilisateurs afin d'attraper une combinaison spéciale de boutons. Nous parlons des soi-disant "touches de raccourci", qui sont utilisées pour contrôler le pilote et les paramètres sonores. Mais le fait que le composant ne fasse rien de mal ne nie pas le fait qu'il s'agit d'un enregistreur de frappe. «Cette façon de travailler transforme le pilote audio en un enregistreur de frappe efficace»,

explique un représentant de la société suisse Modzero. De plus, le composant en question fait partie du pilote son depuis fin 2015. Il s'avère que depuis environ deux ans, les pilotes audio des ordinateurs portables HP sont livrés avec un enregistreur de frappe officiel intégré.

Le fichier où les frappes sont enregistrées se trouve dans C: \ Users \ Public \ MicTray.log (vous pouvez vérifier si ce fichier existe si vous avez un ordinateur portable de HP). Son contenu est effacé à chaque redémarrage du PC. Mais il existe de nombreuses options lorsque le système ne réinitialise pas le fichier. De plus, si l'archivage est configuré sur Windows, MicTray.log avec toutes les données est enregistré dans l'archive. Si vous le souhaitez, vous pouvez facilement trouver et afficher le contenu.

«Le MicTray64.exe de Conexant est installé avec le pilote audio Conexant, le planificateur Windows le lance au démarrage du système, puis à la connexion de l'utilisateur. Le programme enregistre toutes les frappes que l'utilisateur exécute et réagit lorsqu'une certaine combinaison est enregistrée ... Si le fichier MicTray.log n'est pas dans le système, toutes les frappes sont transmises à l'API OutputDebugString, qui permet à tout processus de recevoir ces informations, et pour les logiciels antivirus, ce n'est pas le cas. actions suspectes. Dans la version de fichier 10.0.0.31, l'enregistrement des frappes et le transfert de données étaient utilisés uniquement avec la fonction OutputDebugString sans écrire dans le fichier », indique l'analyse du pilote audio Modzero HP.

Selon les experts en cybersécurité, ce composant d'un pilote audio permet facilement à un attaquant d'obtenir des données utilisateur. Oui, le contenu du fichier est crypté, mais la récupération des données du fichier n'est pas du tout difficile. Les utilisateurs d'ordinateurs portables HP ne savent généralement pas que leurs données sont écrites dans un fichier d'une manière aussi simple. Et pour le keylogger, il n'y a aucune différence dans le type de données qu'il s'agit - papier à terme ou accès à un compte bancaire.

Il existe d'énormes opportunités pour les attaquants. Vous pouvez en quelque sorte voler un fichier avec des clics enregistrés. Et vous pouvez créer un logiciel qui se connectera à l'API du pilote pour enregistrer et ensuite transférer les informations décrites ci-dessus.

Les modèles d'ordinateurs portables HP incluent les HP EliteBooks, HP ProBooks, HP ZBooks et HP Elites Series. Il se

pourrait bien que le problème soit pertinent non seulement pour les ordinateurs portables HP, mais en général pour tous les appareils dotés de puces Conexant. Vous pouvez vérifier votre système en affichant les fichiers aux endroits suivants: C: \ Windows \ System32 \ MicTray.exe ou C: \ Windows \ System32 \ MicTray64.exe. On sait toujours avec certitude que le problème persiste pour un certain nombre de modèles:

Ouvrir la liste des ordinateurs portables vulnérablesOrdinateur portable HP EliteBook 820 G3

Ordinateur portable HP EliteBook 828 G3

Ordinateur portable HP EliteBook 840 G3

Ordinateur portable HP EliteBook 848 G3

Ordinateur portable HP EliteBook 850 G3

Ordinateur portable HP ProBook 640 G2

Ordinateur portable HP ProBook 650 G2

Ordinateur portable HP ProBook 645 G2

Ordinateur portable HP ProBook 655 G2

Ordinateur portable HP ProBook 450 G3

Ordinateur portable HP ProBook 430 G3

Ordinateur portable HP ProBook 440 G3

Ordinateur portable HP ProBook 446 G3

Ordinateur portable HP ProBook 470 G3

Ordinateur portable HP ProBook 455 G3

Ordinateur portable HP EliteBook 725 G3

Ordinateur portable HP EliteBook 745 G3

Ordinateur portable HP EliteBook 755 G3

Ordinateur portable HP EliteBook 1030 G1

Station de travail mobile HP ZBook 15u G3

Tablette HP Elite x2 1012 G1

HP Elite x2 1012 G1 avec clavier de voyage

Clavier avancé HP Elite x2 1012 G1

Ordinateur portable HP EliteBook Folio 1040 G3

Station de travail mobile HP ZBook 17 G3

Station de travail mobile HP ZBook 15 G3

Station de travail mobile HP ZBook Studio G3

Ordinateur portable HP EliteBook Folio G1

Quant à HP, ses représentants se sont déjà familiarisés avec le problème et ont déclaré que les employés élimineraient le problème dans un proche avenir. «Nous avons trouvé une solution et la mettrons à la disposition de nos utilisateurs», a déclaré la société.

HP n'est pas le seul fabricant et fournisseur d'ordinateurs portables dont le logiciel contient des éléments problématiques. En 2015, le problème du logiciel d'ordinateur portable de Lenovo est

devenu connu . Les enregistreurs de frappe n'étaient pas là, mais sur presque toutes les machines, le programme Superfish a été installé, qui a analysé le trafic des utilisateurs, étudié les images des marchandises et inséré des publicités de ces magasins tiers dans le navigateur. De plus, une telle publicité a même été insérée dans les résultats de recherche Google.

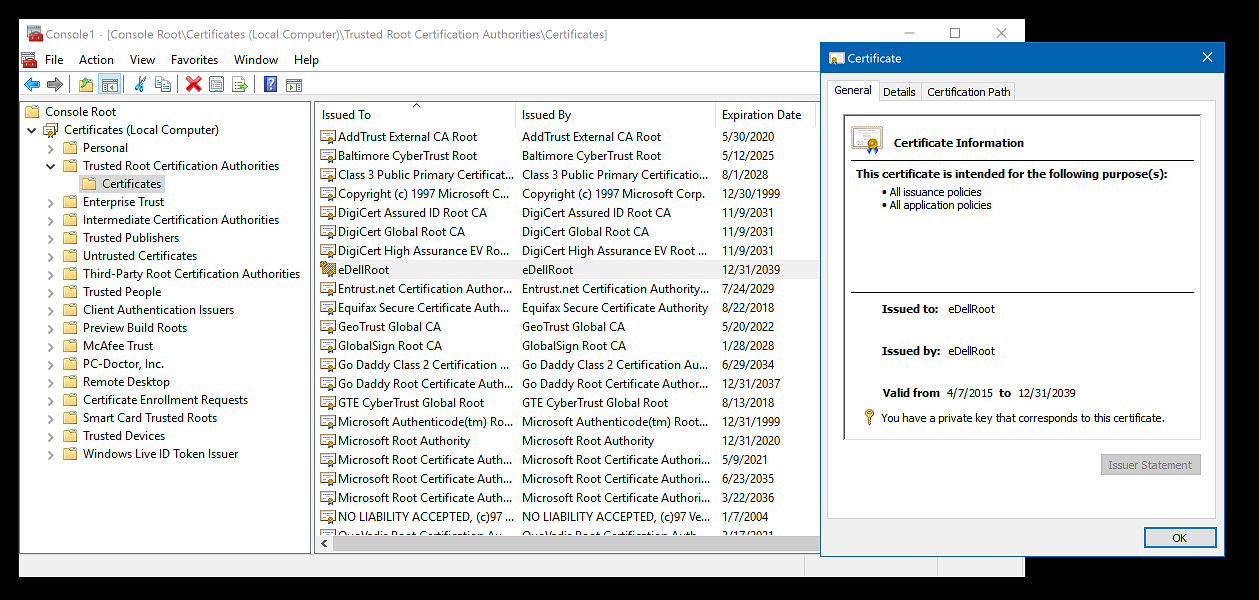

Dans le même 2015, il a été

découvert que le certificat de sécurité préinstallé dans le système d'exploitation pour ordinateur portable Dell XPS 15 n'est pas fiable. Le fait est que la clé et le mot de passe de ce certificat coïncidaient pour tous les ordinateurs portables de ce modèle.

Nous pouvons supposer qu'en fait il y a beaucoup de problèmes avec la vulnérabilité logicielle des appareils électroniques livrés sur le marché, et les spécialistes de la sécurité de l'information ne trouvent qu'une fraction des problèmes. En conséquence, les vulnérabilités peuvent rester ouvertes pendant des années, et les cybercriminels exploitent déjà cela.