Microsoft, représenté par son président et chef de la direction, Brad Smith, a pris une

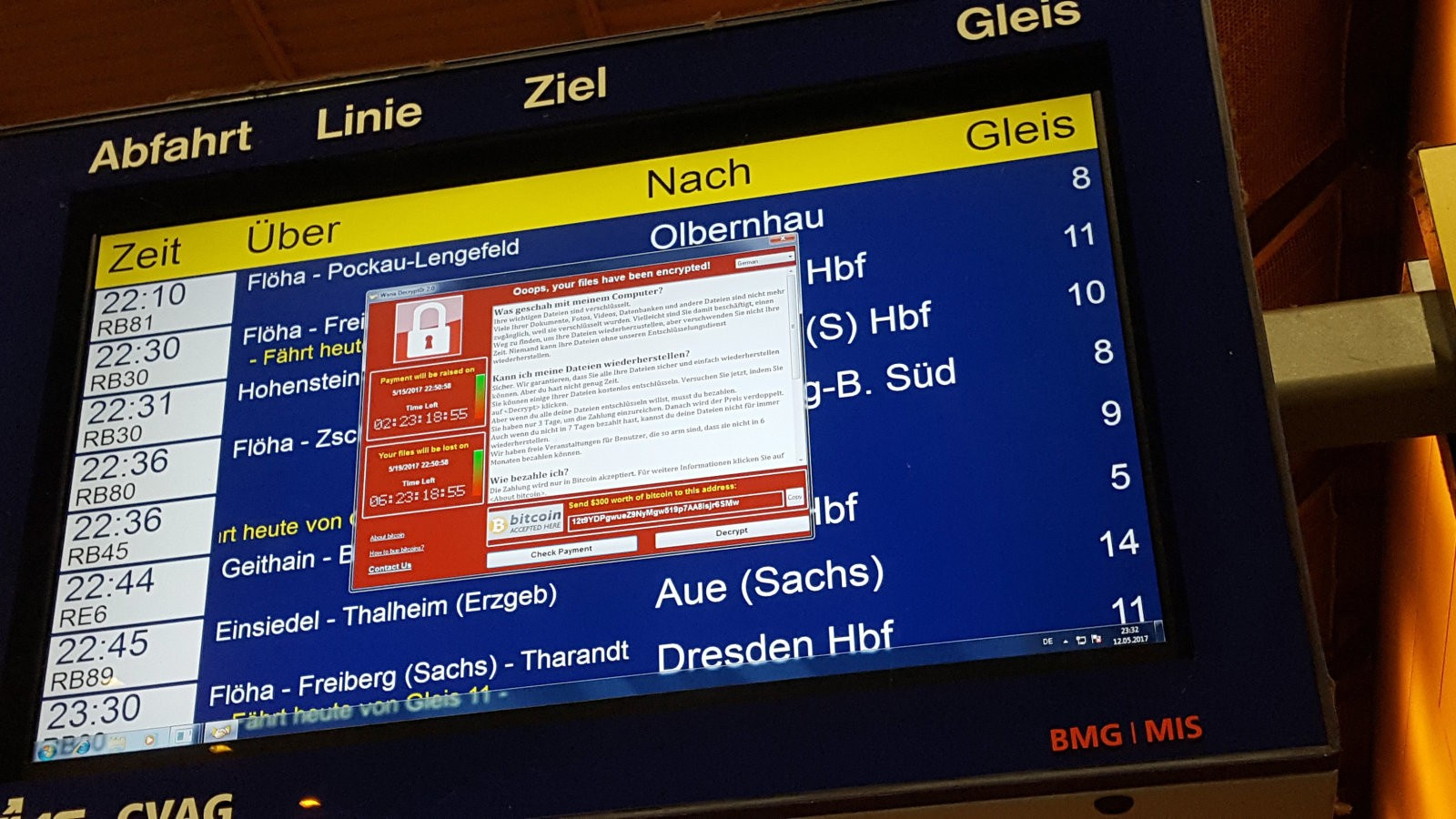

position officielle sur l'épidémie mondiale de vers et de rançongiciels cryptographiques WannaCrypt (WannaCry, WanaDecrypt0r). Depuis vendredi, ce malware a infecté

plus de 200 000 ordinateurs dans plus de 150 pays , le Royaume-Uni et la Russie ont le plus souffert. Le ver se propage par le biais d'une vulnérabilité non scellée dans toutes les versions de Windows à l'aide de l'exploit ETERNALBLUE de l'arsenal NSA, que les pirates ont

déclassifié il y a deux mois , ainsi que des dizaines d'autres exploits pour Windows, Linux, HP-UX, SunOS, FreeBSD, JunOS, d'autres systèmes d'exploitation et programmes d'application. type d'antivirus.

Brad Smith a comparé la fuite du cyber arsenal de la NSA au vol de missiles Tomahawk dans l'armée. Si une arme aussi puissante va aux attaquants, attendez les ennuis. La même chose s'est produite avec l'exploit ETERNALBLUE.

Smith a souligné que Microsoft avait publié un correctif pour corriger cette vulnérabilité quelques jours après la fuite de la NSA, à savoir le 14 mars 2017. Les correctifs ont été publiés uniquement pour les dernières versions de Windows, pour lesquelles le support officiel reste. Malheureusement, certains utilisateurs n'installent pas de mises à jour de sécurité et des centaines de millions de personnes sont toujours installées sur des versions plus anciennes de Windows pour lesquelles aucun correctif n'a été publié. Par conséquent, l'infection s'est propagée si rapidement.

Entre autres, les ordinateurs de nombreux hôpitaux, banques, sociétés commerciales, organisations gouvernementales et utilisateurs à domicile ont été touchés vendredi. La société Renault a

suspendu les travaux de plusieurs usines en France, les ingénieurs informatiques de Nissan tentent de restaurer les ordinateurs de l'usine anglaise. Les employés du conglomérat industriel d'Hitachi n'ont

pas pu recevoir ni envoyer de courrier électronique ; en Chine, les paiements ont été refusés dans certaines stations-service de PetroChina. L'attaque a été perpétrée par de nombreuses organisations d'État russes, notamment le ministère de l'Intérieur, la Banque de Russie et le ministère de la Santé. Selon

un expert d'InfoWatch , l'une des raisons du grand nombre de victimes en Russie pourrait être la grande distribution de copies piratées de logiciels parmi les utilisateurs personnels.

Réalisant l'ampleur de l'épidémie, Microsoft a publié vendredi des correctifs pour les anciennes versions de Windows qui ont déjà été interrompues, y compris pour Windows XP. Selon le chef de l'entreprise, les employés ont dû travailler dur pour déployer les correctifs. Brad Smith a déclaré qu'il y a 3 500 professionnels de la sécurité chez Microsoft, et que la société se concentre sur les problèmes de sécurité.

Microsoft estime que la seule défense contre ce type d'attaque ne peut être qu'une mise à jour universelle et opportune des systèmes informatiques. Dans le même temps, Microsoft comprend qu'en pratique, cela est difficile à réaliser en raison de la complexité et de l'hétérogénéité de l'infrastructure informatique moderne.

"Les gouvernements du monde devraient considérer cette attaque comme un signal d'éveil", a déclaré le président de Microsoft. «Ils doivent changer d'approche et appliquer les mêmes règles dans le cyberespace qui s'appliquent aux armes dans le monde physique.» Les gouvernements devraient tenir compte des dommages causés aux civils en cachant [dans la NSA] ces vulnérabilités et en utilisant ces exploits. C'est l'une des raisons pour lesquelles nous avons appelé à l'adoption de la

Convention de Genève numérique en février pour résoudre ces problèmes, y compris de nouvelles exigences pour que les gouvernements divulguent les vulnérabilités aux fournisseurs, au lieu de les accumuler, les vendre et les exploiter. »

Les experts suggèrent que l'attaque virale actuelle (qui n'est pas encore terminée - la

deuxième vague est attendue) augmentera la popularité de la

cyber-assurance . Ce marché est désormais évalué à 2,5-3 milliards de dollars par an, et 90% de la cyber-assurance est émise aux États-Unis. Les entreprises assurées peuvent s'attendre à recevoir une compensation d'assurance si le ransomware crypto a endommagé leur entreprise. Mais dans de nombreux cas, l'assurance n'est payée que si les entreprises ont installé un correctif de Microsoft. Un refus d'assurance peut survenir si la compagnie a payé la rançon au logiciel de rançon sans d'abord contacter la compagnie d'assurance.

Selon Cyence, une société de modélisation des cyber-risques, l'épidémie actuelle de WannaCry a causé des dommages économiques totaux en raison de la suspension d'entreprises dans le monde d'une valeur de 4 milliards de dollars. L'US Cyber Consequences Unit, un institut de recherche à but non lucratif, estime qu'une évaluation de plusieurs centaines de millions de dollars est plus réaliste. , pas plus d'un milliard.