WikiLeaks continue de tirer les veines de la CIA, publiant peu à peu des parties de documents sur les outils de piratage que les Américains utilisent pour l'espionnage. Les scouts sont contraints un à un de retirer ces outils de la circulation, car maintenant ils sont déclassifiés.

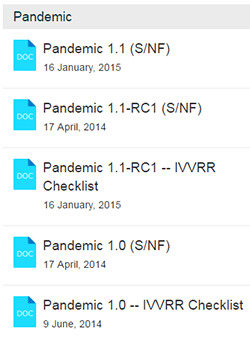

Le 1er juin 2017, WikiLeaks a publié la documentation

du programme Pandemic , un minifiltre de système de fichiers Windows qui distribue des fichiers malveillants. Pandemic remplace le contenu des fichiers pendant leur copie via SMB. Au lieu du contenu d'origine, le destinataire reçoit un fichier arbitraire du même nom (il peut s'agir d'une version trojanisée du programme d'origine - la GT a précédemment

publié une liste de programmes pour lesquels la CIA a publié des versions trojanisées, ce sont VLC Player Portable, IrfanView, Chrome Portable, Opera Portable, Firefox Portable, Kaspersky TDSS Killer Portable, Notepad ++, Skype, 7-Zip Portable, Portable Linux CMD Prompt, 2048 et bien d'autres). Ainsi, le virus se propage rapidement sur le réseau local.

Pour masquer ses actions, le fichier d'origine sur le serveur reste inchangé, mais le destinataire, lors de la copie de ce fichier, reçoit déjà une version avec un cheval de Troie. Arme très efficace et simple. Il est particulièrement adapté à une installation sur des serveurs de fichiers, d'où la copie en bloc de fichiers est effectuée. Imaginez que tous les fichiers du serveur soient propres, vérifiés par un antivirus et ne contiennent rien de suspect. Mais lorsque vous les copiez, vous obtenez une version avec un cheval de Troie.

Pandemic prend en charge le remplacement de code dans 20 fichiers en même temps avec une taille de fichier maximale de 800 Mo. Le système peut effectuer une substitution sur la liste spécifiée d'utilisateurs distants (objectifs).

Comme son nom l'indique, le seul ordinateur infecté sur le réseau local est considéré comme une sorte de «patient zéro», qui déclenche une infection massive - une pandémie. Il ne ressort pas clairement des documents si les nouvelles machines infectées deviennent également des vecteurs d'infection, comme le «patient zéro». Cela est peut-être possible si l'agent sélectionne une charge utile arbitraire allant jusqu'à 800 Mo, qu'il souhaite inclure dans les fichiers usurpés. La

documentation de Pandemic 1.1 datée du 16 janvier 2015 indique que l'installation du signet Pandemic sur le serveur ne prend que 15 secondes, bien que (encore une fois) la documentation ne précise pas comment installer l'outil.

Après l'installation, 2 sous-clés et 3 valeurs sont créées dans le registre, afin que le programme puisse continuer à fonctionner après le redémarrage du serveur.

Parmi les clés de l'utilitaire de configuration, il y a une clé qui définit la durée de vie du serveur en minutes, le délai avant de commencer le travail, le nom du périphérique pour la désinstallation à la demande en mode distant, la liste des SID à infecter (64 identifiants maximum), une liste séparée des SID qui

ne peuvent pas être infectés, chemin pour enregistrer le journal et d'autres paramètres.

La boîte à outils comprend les fichiers

Pandemic_Builder.exe et

Control.dll , et après la compilation avec les paramètres requis, le fichier

pandemic_AMD64.bin (ou

pandemic_x86.bin pour la version 32 bits) est créé.

Le manuel indique que l'outil ne vérifie pas le contenu du fichier lors de son remplacement (à l'exception du fait que le fichier existe), par conséquent, les agents doivent être prudents: «Si vous spécifiez accidentellement un fichier .txt pour remplacer un fichier .exe, des problèmes peuvent survenir», prévient la documentation. "Revérifiez le fichier que vous utilisez pour le remplacer."

Pandemic est un autre outil d'espionnage de la CIA qui n'était pas connu du public auparavant.

Le 7 mars 2017, le site Web WikiLeaks a

commencé à publier une collection de documents classifiés par la US Central Intelligence Agency le 7 mars 2017 dans le cadre du projet Vault 7. La première et la plus grande partie de la collection

Year Zero contient 8761 fichiers, y compris une liste de divers logiciels malveillants, virus, chevaux de Troie, des dizaines de 0day exploite et charge utile pour eux, les systèmes de contrôle à distance et la documentation connexe. Il existe des centaines de millions de lignes de code dans toutes les parties de la collection. Selon les militants de Wikileaks, après une telle fuite, la CIA perd le contrôle de la plupart de son arsenal de hackers.

Fichiers obtenus à partir d'un réseau hautement sécurisé au CIA Cyber Intelligence Center situé à Langley, pc. Virginie On ne sait toujours pas quel informateur (traître) a fusionné les documents dans WikiLeaks, ou ils ont été volés à la suite d'un piratage.

Maintenant, au lieu de dossiers avec des fichiers, vous trouverez un fichier pdf avec une liste de fichiers. Julian Assange a promis après avoir vérifié les fichiers eux-mêmes, mais WikiLeaks n'est pas pressé. Mais même dans sa forme actuelle, en termes de volume de documents publiés, la première partie de Vault 7 (Year Zero) dépasse déjà le volume de tous les documents de la NSA reçus d'Edward Snowden et publiés sur trois ans.

Après mars, WikiLeaks, goutte à goutte, donne la partie suivante des documents - ce sont de petites collections de points avec des descriptions d'outils spécifiques de la CIA. Par exemple, une

sélection de 12 documents sur le piratage d'iPhone et de Mac en 2008-2013. ou le

cadre Marble pour masquer le code et les commentaires afin d'induire l'adversaire en erreur sur le pays d'origine du programme. En règle générale, les documents sont publiés une fois par semaine.

Julian Assange a déclaré que la première partie de l'année zéro représentait moins de 1% de la collection totale de documents de la CIA Vault 7. Mais s'il continue de publier des fichiers à ce rythme, cela pourrait durer éternellement.