Les outils logiciels de la CIA semblent inépuisables. L'équipe WikiLeaks a déjà publié plusieurs collections de ces logiciels, mais chaque nouvelle publication est une autre surprise. Il y a quelques jours, l'équipe WikiLeaks a

publié des informations sur une autre sélection d'exploits de la CIA qui ont été utilisés pour attaquer les routeurs des 10 fabricants d'équipement de réseau les plus célèbres, dont Linksys, Dlink et Belkin. Le logiciel a permis aux attaquants de surveiller et de manipuler le trafic, et cela s'applique aux paquets de données entrants et sortants. De plus, le même logiciel a été utilisé pour infecter les appareils connectés.

Le progiciel en question s'appelle CherryBlossom. Il est rapporté que ce logiciel est plus efficace pour plusieurs modèles de routeur, y compris le D-Link DIR-130 et Linksys WRT300N. En effet, ces appareils sont vulnérables au piratage à distance, même si un mot de passe administrateur complexe est utilisé. L'un des exploits du package, appelé Tomato, vous permet d'extraire des mots de passe, quelle que soit leur complexité. Dans le même temps, la fonction plug and play universelle reste activée et peut être utilisée par les cybercriminels.

À en juger par le rapport WikiLeaks, avec l'aide de ce logiciel malveillant, les employés ont craqué la protection d'environ 25 modèles de routeurs. Lors de la modification de ce logiciel, la «gamme» d'appareils vulnérables s'est étendue à 100 modèles.

La description du progiciel de la CIA est

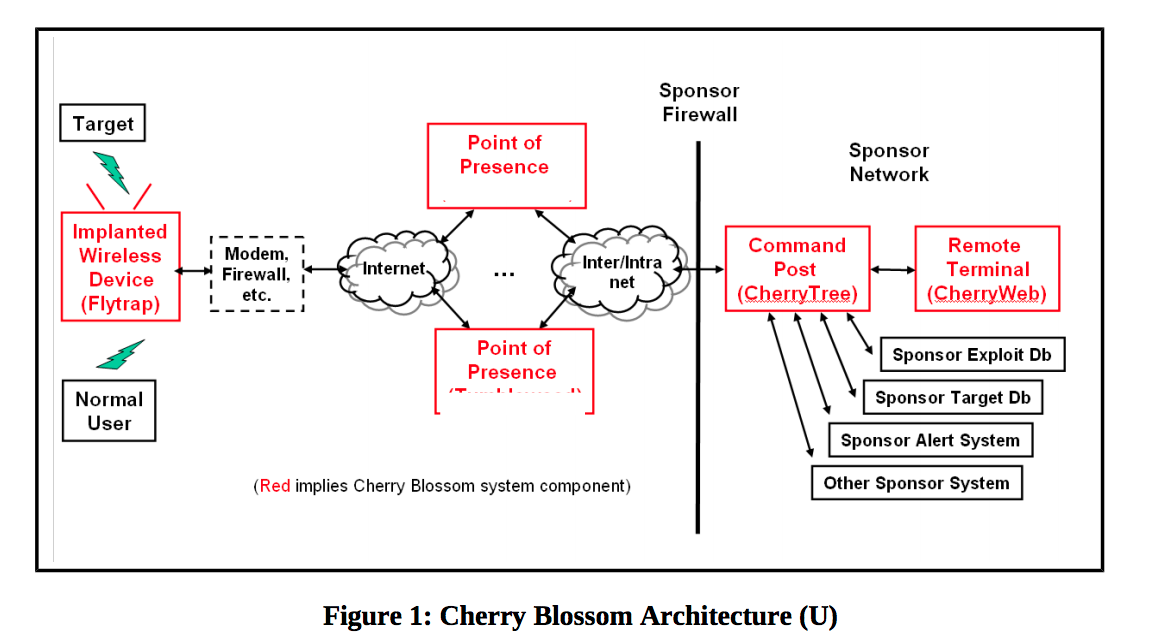

sur 175 pages , les informations sont complètes. Dès que l'exploit trouve une vulnérabilité et infecte le routeur, il obtient le statut de «FlyTrap» en contactant le serveur CIA avec le nom de code CherryTree. Le routeur envoie régulièrement des informations sur son statut et diverses informations pouvant être utiles aux officiers de la CIA dans leurs activités. Si nécessaire, le routeur peut envoyer diverses tâches. Par exemple, suivez le trafic d'un certain type ou modifiez-le d'une manière spéciale.

De plus, si vous le souhaitez, les officiers de la CIA pourraient infecter pratiquement n'importe quel appareil connecté au routeur. Et surveillez également l'IP, les adresses MAC de ces appareils, les utilisateurs de messagerie, leurs surnoms et leurs numéros VoIP. Si vous le souhaitez, vous pouvez suivre tout le trafic d'un utilisateur spécifique ou forcer le navigateur de l'ordinateur de la victime à ouvrir l'accès aux sessions de l'utilisateur actuel.

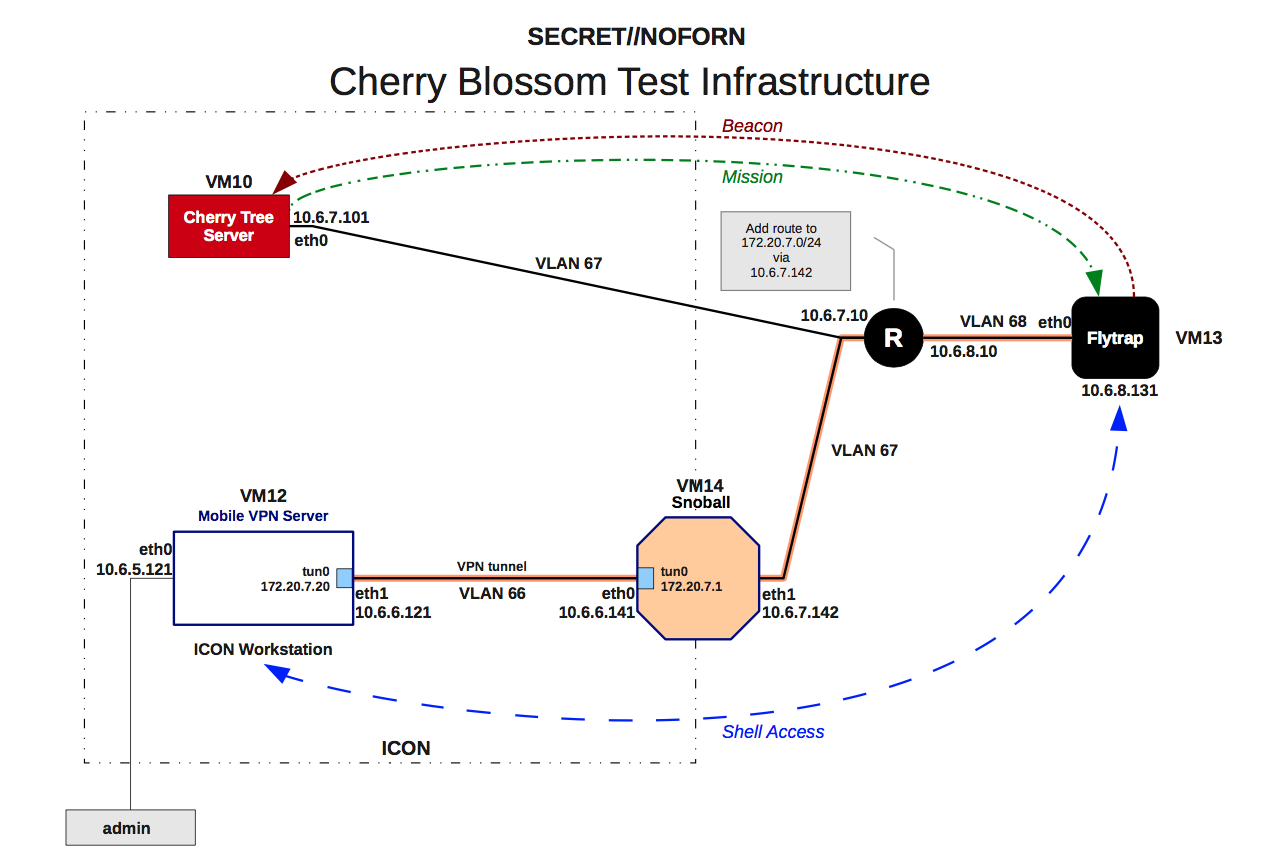

Infrastructure Cherry Blossom

Infrastructure Cherry BlossomFait intéressant, toute information transmise par un routeur infecté au serveur CIA a été cryptée. Pour y accéder, une authentification cryptographique est requise, donc une personne tierce (par exemple, un spécialiste de la sécurité des informations qui a découvert que le routeur contactait un serveur tiers) n'a pas pu décrypter ce trafic.

Les nuances techniques du progiciel CIA pour les routeurs ne sont pas nouvelles - il n'y a rien pour les spécialistes ici qui pourrait être surprenant. Tout cela a été utilisé par les attaquants et les représentants de la sécurité de l'information pendant de nombreuses années. Mais le package CherryBlossom, en principe, peut être considéré comme le plus fonctionnel de tous ceux qui aient jamais été utilisés (bien sûr, nous ne parlons que du logiciel dont quelque chose est connu). Il a une interface conviviale, des commandes en ligne de commande et toute une liste d'autres fonctionnalités.

Il convient de noter que WikiLeaks a ouvert des informations sur ce logiciel dans le cadre de la mission

Vault7 . Auparavant, la ressource a déjà publié de nombreuses informations sur les logiciels espions de la CIA, ainsi que sur le logiciel lui-même. La CIA n'a pas encore confirmé ou nié toute implication, mais il n'y a plus rien à contrôler. Néanmoins, les experts en sécurité de l'information qui ont étudié ces informations affirment que la CIA est impliquée dans la création de logiciels et la préparation de la documentation technique pour cela, cela ne fait aucun doute.

Il n'y a pas de code source ou de fichiers exécutables dans cette version de WikiLeaks. Tous ces logiciels, selon les représentants de la ressource, peuvent tomber entre de mauvaises mains, puis les vulnérabilités des routeurs seront exploitées avec un triple zèle. Le logiciel lui-même est téléchargé par le groupe de hackers Shadow Brokers, qui proteste ainsi contre les politiques de Donald Trump. Leur travail a conduit à la propagation du malware WCry, qui a infecté 727 000 ordinateurs dans 90 pays. Cependant, on ne sait pas encore si ces types ont le logiciel dont WikiLeaks parle ou non.