WannaCry n'a pas terminé son sale boulot. 21 juin 2017 Honda Motor Co. a signalé qu'elle

avait dû arrêter le convoyeur de

l'usine de Sayama (Japon) pendant une journée après la découverte du rançongiciel cryptographique WannaCry sur des ordinateurs, dont l'épidémie mondiale est passée et semblait se terminer le mois dernier.

L'usine du nord-ouest de Tokyo n'a pas fonctionné le lundi 19 juin. Les jours ordinaires, ils produisent les berlines compactes Accord, Odyssey Minivan et Step Wagon, avec un volume de production quotidien d'environ 1000 voitures.

Des représentants de Honda ont déclaré: dimanche, il a été découvert que le virus infectait les réseaux d'entreprises au Japon, en Amérique du Nord, en Europe, en Chine et dans d'autres régions, bien que la société ait pris des mesures pour protéger les ordinateurs à la mi-mai, lorsque l'épidémie mondiale WannaCry s'est produite.

Le représentant de la société n'a pas expliqué comment la version WannaCry est entrée dans le réseau 37 jours après l'enregistrement du domaine, ce qui a déclenché un «stop-tap» pour propager le malware. Les administrateurs système de l'entreprise ont peut-être bloqué le trafic vers ce domaine. Une autre possibilité est qu'une nouvelle version du ransomware crypto a été découverte sur le réseau. Cependant, ils utilisent tous la même vulnérabilité dans Windows, et le service informatique était censé fermer cette vulnérabilité en mai.

La production dans les autres usines Honda n'a pas été affectée et l'usine de Sayama a repris mardi.

Il convient de noter qu'en mai, d'autres constructeurs automobiles, dont Renault SA et Nissan Motor Co., ont souffert d'une vague de rançongiciels cryptographiques en mai. Cette alliance a arrêté la production dans ses usines au Japon, au Royaume-Uni, en France, en Roumanie et en Inde. La production à Togliatti s'est poursuivie normalement.

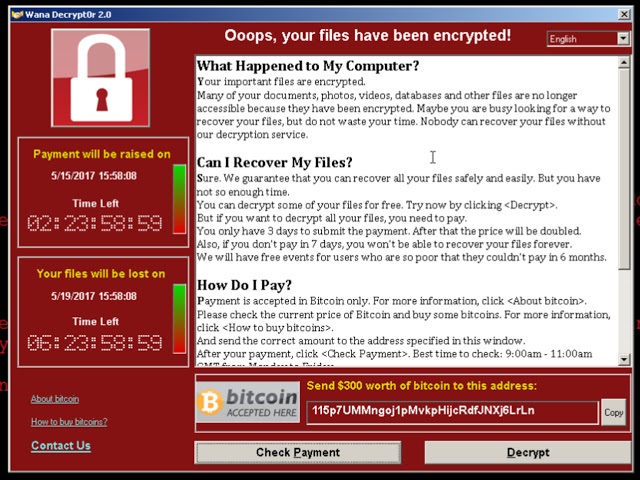

WannaCry: quand est la deuxième vague?

Quand attendre une deuxième vague de WannaCry, qui pourrait être plus forte que la première? Personne ne connaît la réponse à cette question, mais les experts prédisent sans équivoque que de nouvelles versions du ransomware crypto apparaîtront certainement. L'une de ces versions peut se généraliser, puis la vague d'infections deviendra une épidémie.

La première version de WannCry à la mi-mai a infecté environ 727 000

ordinateurs dans environ 90 pays, mais depuis lors, la propagation des fourches du ver a considérablement ralenti. La grande majorité des infections se sont produites sur des ordinateurs exécutant Windows 7. Le fait est que la vulnérabilité utilisée par l'exploit EternalBlue NSA, divulguée en ligne et utilisée par WannaCry, est déjà fermée sur Windows 10. Et les ordinateurs Windows XP SP3 ne peuvent tout simplement pas exécuter le code malveillant,

tombant dans le «écran de mort» bleu .

Il a été possible d'arrêter la propagation de l'infection par accident grâce à

un gars . Ce héros est un hacker et blogueur britannique de 22 ans de MalwareTech, dont le nom n'a pas encore été rendu public. Comme il l'a dit, il avait un jour de congé ce jour-là, il s'est réveillé vers 10h00 et s'est connecté au système national de suivi des cybermenaces pour surveiller la propagation du logiciel malveillant bancaire Emotet - l'événement le plus important de ces derniers jours. Je n'ai rien remarqué d'inhabituel et je suis allé déjeuner. Quand je suis rentré chez moi vers 14h30, j'ai trouvé un tas de messages sur l'infection de divers hôpitaux et systèmes médicaux par un crypto-rançongiciel. De telles infections se sont produites auparavant, mais ici comme si l'échelle était plus grande qu'auparavant. Avec l'aide de son ami, un hacker sous le surnom de Kafeine, le gars a rapidement récupéré un échantillon du malware, l'a exécuté sur une machine virtuelle et a vu qu'il envoyait des demandes à un domaine non enregistré.

Les statistiques de Cisco Umbrella ont montré que les demandes pour ce domaine ont commencé vendredi à 8h00 du matin et se sont développées comme une avalanche. Le blogueur a enregistré un domaine pour 8 livres (10,69 $). C'est une pratique courante, dit-il. Les botnets génèrent souvent des noms de domaine pour les serveurs de commandes (C2C) chacun selon leur propre algorithme. L'algorithme est connu des attaquants, afin qu'ils puissent enregistrer ce domaine à l'avance. Parfois, les chercheurs et les sociétés d'antivirus parviennent à les devancer, puis ils ont l'occasion d'étudier le travail du centre de commande de botnet de l'intérieur, de collecter des données sur la répartition géographique des bots et de procéder à une rétro-ingénierie du logiciel. L'enregistrement de ces domaines est donc normal. MalwareTech a déclaré avoir enregistré plusieurs milliers de domaines au cours de la dernière année.

Étant donné que toutes les personnes infectées ont frappé sur ce domaine après en avoir pris le contrôle, le chercheur de journaux a pu compiler une liste d'adresses IP et une

carte des infections . Le soir, il s'est avéré que c'est l'enregistrement de domaine qui a stoppé la propagation du rançongiciel cryptographique. Très probablement, de cette façon, les auteurs du malware ont mis en place une protection contre l'analyse de leur programme (protection contre l'environnement virtuel).

Peu de temps après la première, les

deuxième et troisième variantes de WannaCry ont été découvertes, y compris celles fonctionnant sans sorte de «stop-crane» sous forme de requêtes à un domaine inexistant. Certes, d'autres versions sont apparues depuis lors. Peut-être que certaines de ces versions ont atteint les usines Honda. Il est difficile de trouver des excuses pour les techniciens Honda qui n'ont pas encore installé de correctifs de Microsoft.