Un fournisseur de services d'hébergement de Corée du Sud a récemment payé environ 1 million de dollars en crypto-monnaie aux développeurs d'un programme de crypto-rançongiciel. Pourquoi tant? Le fait est que le ransomware a infecté 153 serveurs fonctionnant sous Linux. Ces serveurs hébergent 3400 sites des clients de l'entreprise.

Initialement, les développeurs de logiciels malveillants voulaient obtenir environ 4,4 millions de dollars. La société a déclaré que c'était trop et qu'elle n'était pas en mesure de payer un tel montant. Après cela, les cybercriminels ont accepté de modérer leur appétit, après avoir été satisfaits de "seulement" 1 million de dollars. Maintenant, les employés de l'entreprise sont engagés dans la récupération de données. Ce n'est pas un processus aussi rapide, les clients devront donc attendre que tous leurs sites et services recommencent à fonctionner.

"C'est une tâche difficile, mais je fais tout ce qui dépend de moi, et je ferai tout pour rétablir le fonctionnement des serveurs", a

déclaré le représentant de l'entreprise.

Il convient de noter que le principal problème de ce logiciel malveillant est qu'il fonctionne avec Linux. Ramsomware a été nommé Erebus (auparavant, il y avait une variante de ce malware attaquant les systèmes Windows). La façon dont le virus a pénétré les serveurs de l'entreprise n'est pas encore claire. Le support technique est trié, essayant de comprendre ce qui s'est réellement passé.

Des experts tiers, qui ont également étudié la situation,

affirment que le problème peut provenir d'un logiciel obsolète utilisé par l'hébergeur. Par exemple, le site Web Nayana a fonctionné sur un serveur Linux avec la version 2.6.24.2 du noyau (2008). Il existe de nombreuses vulnérabilités dans cette version, y compris Dirty Cow, qui permet aux attaquants d'obtenir un accès root au système. En plus de la version obsolète du noyau, la société a travaillé avec Apache version 1.3.36 et PHP version 5.1.4, qui ont toutes été publiées en 2006. Il sera superflu de dire qu'au cours des dix dernières années, les attaquants ont étudié ce logiciel de haut en bas, apprenant à casser tout ce dont ils ont besoin.

Erebus

est apparu pour la première

fois en septembre 2016 (ou plutôt, il a été découvert pour la première fois). Puis une version mise à jour est sortie, c'est arrivé en février 2017. Ensuite, les développeurs ont "appris" à leur produit à contourner le contrôle de compte d'utilisateur dans Windows.

Fait intéressant, la version Linux d'Erebus fonctionne désormais principalement en Corée du Sud. Peut-être parce que non seulement Nayana utilise des logiciels obsolètes, mais que d'autres sociétés d'hébergement de cette région font de même.

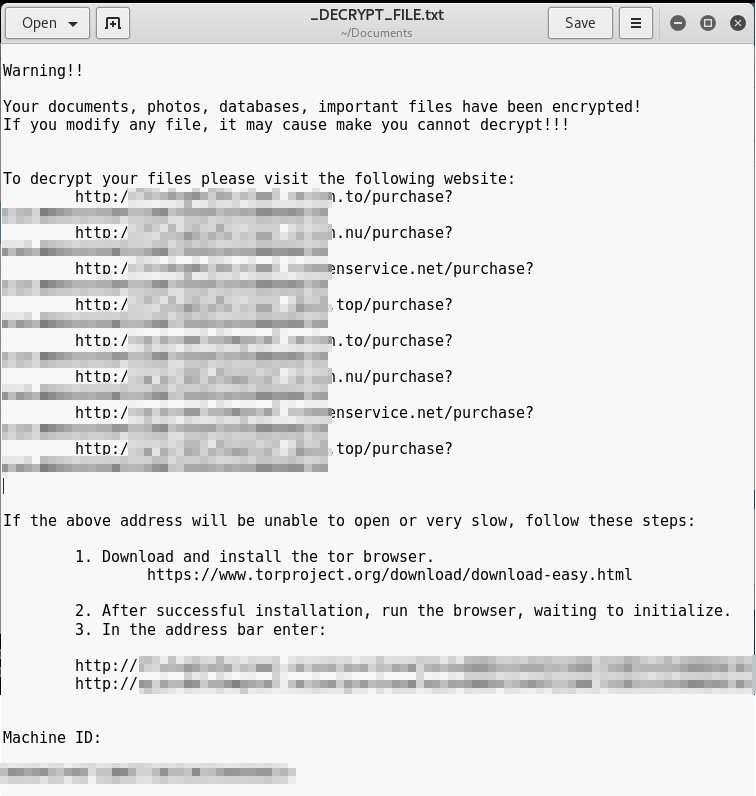

| En-tête (0x438 octets) |

| Nom de fichier d'origine chiffré par RSA-2048 |

| Clé AES chiffrée RSA-2048 |

| Clé RC4 cryptée RSA-2048 |

| Données cryptées RC4 |

Vous ne pouvez le faire qu'avec l'aide d'une clé que vous devez acheter auprès d'intrus. Le fait est qu'au début, les fichiers sont chiffrés en utilisant RC4 bloc par bloc, avec une taille de bloc de 500 Ko. Les clés de chaque bloc sont générées aléatoirement. Ensuite, la clé RC4 est déjà encodée, cela se fait en utilisant l'algorithme AES stocké dans le fichier. Et déjà cette clé est cryptée avec l'algorithme RSA-2048, qui est également stocké dans un fichier. Ces clés sont générées localement et sont disponibles. Mais ce sont des clés publiques, mais les clés privées sont chiffrées à l'aide d'AES et d'une autre clé générée de manière aléatoire.

La version d'Erebus en question chiffre 433 types de fichiers différents. Comme mentionné ci-dessus, il est impossible d'obtenir une clé privée par toute autre méthode, sauf pour l'acheter à des intrus. Cela a été confirmé par plusieurs experts qui ont analysé l'attaque.

Désormais, l'hébergeur travaille en étroite collaboration avec les forces de l'ordre en Corée du Sud afin de détecter les intrus. Mais, bien sûr, en plus de rechercher une entreprise, cela vaut la peine de restaurer d'abord les serveurs et les données des clients, puis de mettre à jour les logiciels obsolètes, puis de diriger tous les efforts pour travailler sur la recherche d'intrus.

Un hébergeur de Corée du Sud n'est pas la seule organisation à payer des assaillants. L'année dernière, une école américaine a

acheté la clé du décryptage des fichiers et une attaque réussie a été lancée sur ses serveurs. Certes, dans ce cas, il ne s'agissait pas d'un million de dollars américains, mais d'environ 8500 $.

Et en novembre de l'année dernière, en raison du crypto-rançongiciel,

tous les passagers du chemin de fer à voie étroite de San Francisco ont eu la possibilité de rouler gratuitement. Le fait est que le ransomware crypto a crypté tous les terminaux de paiement de la société de transport de la San Francisco Municipal Transportation Agency (

SFMTA ).

L'an dernier, l'hôpital, dont les serveurs étaient également infectés par des logiciels malveillants, a également payé des développeurs de ransomwares. À l'heure actuelle, le détenteur du record des paiements, pour autant que l'on puisse en juger, est Nayana, dont il a été question plus haut. Quelqu'un a peut-être payé plus cher, mais on ne sait rien de ces cas; très probablement, les victimes veulent simplement rester anonymes.