Le 22 juin 2017, le site Web de WikiLeaks a publié des documents de projet de la CIA appelés

Brutal Kangaroo . Il s'agit d'un ensemble d'outils pour Windows conçu pour infecter les ordinateurs physiquement isolés qui sont déconnectés d'Internet (espace d'air) à l'aide de lecteurs flash. L'information est relativement à jour: la

documentation du

programme est datée du 23 février 2016.

Écart physique (air gap) - l'une des mesures visant à garantir la sécurité, lorsqu'un réseau informatique sécurisé est physiquement isolé des réseaux dangereux et d'Internet. Dans ce cas, pour un ordinateur en dehors du réseau, il n'y a aucun moyen d'établir une communication avec l'ordinateur à l'intérieur. Pour les organisations de renseignement, ces systèmes posent un problème particulier. Premièrement, le processus d'installation de logiciels espions sur ces ordinateurs est compliqué: vous devez leur fournir une clé USB. Deuxièmement, il est plus difficile d'extraire des informations d'un ordinateur infecté s'il est physiquement isolé.

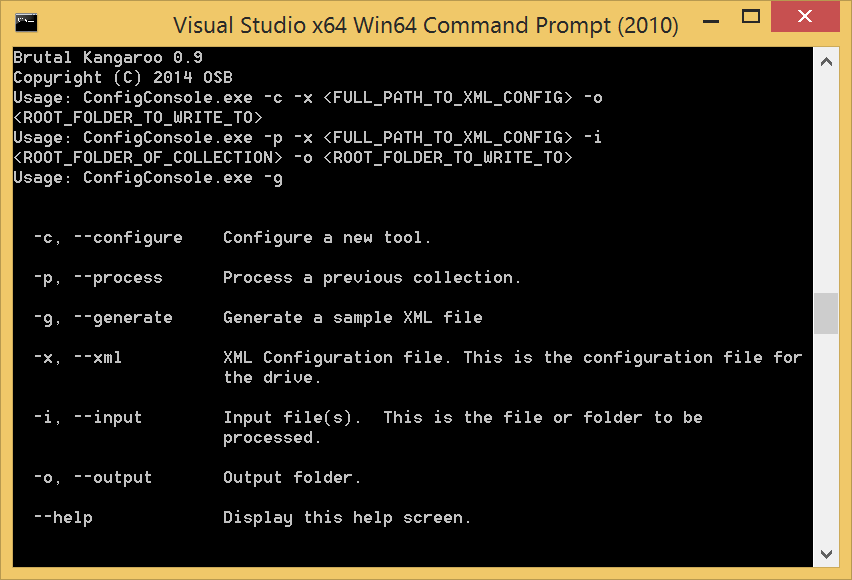

La documentation indique que le projet Brutal Kangaroo comprend les éléments suivants:

- Drifting Deadline: un outil d'infection de lecteur flash.

- Assurance brisée: un outil côté serveur qui suit l'infection automatisée des lecteurs flash est également le principal moyen de distribuer la suite Brutal Kangaroo. Pour infecter des lecteurs flash individuels, le programme Drifting Deadline est utilisé.

- Promesse brisée: Postprocesseur Brutal Kangaroo.

- Ombre: Le mécanisme de base de la présence. Il s'agit d'un outil de l'étape 2 qui s'étend à l'intérieur d'un réseau fermé et agit comme un réseau CnC caché.

Pour que Brutal Kangaroo fonctionne .Net 4.5 doit être installé sur l'ordinateur.

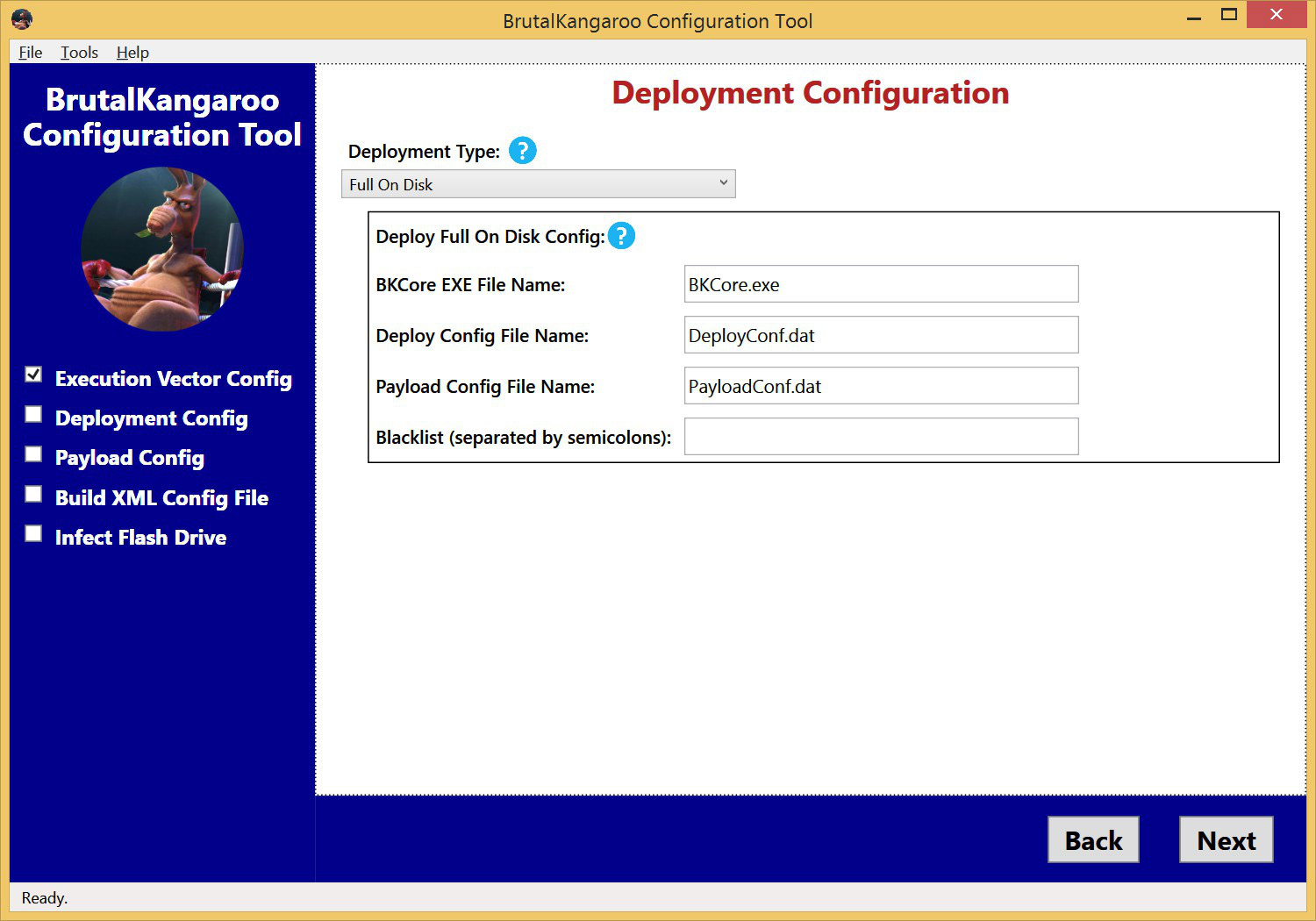

Dans le programme Drifting Deadline, l'utilisateur sélectionne le vecteur d'exécution du code malveillant à partir du lecteur flash: il peut s'agir de la DLL x86 et x64, qui est automatiquement chargée dans l'explorateur ou dans le fichier .lnk, paramètre autorun.inf. Une charge malveillante peut être injectée directement dans le processus explorer.exe (sur un système d'exploitation 32 bits) ou svchost (sur 64 bits) et ne peut jamais être écrite sur le disque. Alternativement, vous ne pouvez pas définir le vecteur d'exécution automatique, mais ne laisser que le fichier exécutable, que la victime devra démarrer manuellement.

Sur le lecteur flash, vous devez alors placer trois fichiers utilitaires Drifting Deadline. L'utilisateur choisit dans quel format les placer: les fichiers peuvent se voir attribuer des noms arbitraires ou appliquer un format compressé lorsqu'ils sont compressés en un seul fichier avec un nom arbitraire. Dans ce dernier cas, les fichiers sont compressés en un seul cryptoblob.

Ensuite, le scout sélectionne les modules d'espionnage qui seront enregistrés sur la clé USB et indique quelles informations du système de la victime doivent être collectées et écrites sur la clé USB. Un masque est créé pour les fichiers collectés. Il indique également la quantité maximale d'informations à collecter et le pourcentage minimum d'espace libre sur le lecteur flash qui doit rester (probablement pour ne pas éveiller les soupçons). Le format d'enregistrement des informations collectées est indiqué. Par exemple, tout peut être écrit dans un fichier existant (par exemple, jpg ou png) ou directement par le flux de données dans NTFS, qui sera masqué de la visualisation. Il indique le nombre maximal de lancements de modules espions, les conditions de lancement (par exemple, uniquement si l'administrateur est autorisé dans le système), les processus de liste noire, sous lesquels le lancement a été annulé, etc. Tous les paramètres de configuration sélectionnés sont enregistrés dans un fichier XML. Après cela, vous pouvez effectuer la procédure d'infection d'un lecteur flash.

Brutal Kangaroo prend en charge ce mode de fonctionnement: si "l'hôte principal" est accessible via Internet, l'agent CIA l'infecte à distance et la clé USB est déjà infectée automatiquement depuis cet ordinateur. On suppose qu'une victime sans méfiance obtiendra une clé USB - et l'apportera à un ordinateur physiquement isolé, puis la rapportera. Dans ce cas, toutes les données collectées stockées sur le lecteur flash seront transmises à l'agent CIA.

Fait intéressant, les documents abordent certains des problèmes associés à l'utilisation de logiciels espions. Par exemple, il est indiqué que les antivirus affichent un message d'avertissement si le logiciel démarre automatiquement à partir du lecteur flash USB lorsqu'il est inséré dans l'ordinateur. Dans le même temps, les antivirus reconnaissent un faible niveau de reconnaissance des fichiers de travail du programme eux-mêmes.

Dans la sélection publiée de 11 documents qui ont été créés de 2012 à 2016. Il existe également une documentation des outils précédents, au lieu de laquelle Drifting Deadline est utilisé. Le développeur des outils est une division du CIA Engineering Development Group. Cette unité fait partie de la direction de la Direction de l'innovation numérique (DDI), voir

l'organigramme de la CIA . Il participe au développement, aux tests et à la maintenance de tous les logiciels CIA. Il a également développé de

nombreux autres exploits que WikiLeaks avait précédemment publiés, y compris un exploit Samsung TV appelé Weeping Angel, qui ajoute le mode `` Fake-Off '' au téléviseur lorsque le téléviseur semble éteint mais enregistre en même temps des conversations dans la pièce. et les envoie sur Internet au serveur CIA.