Équipement de collecte de signaux électromagnétiques

Équipement de collecte de signaux électromagnétiquesPendant le fonctionnement, tout ordinateur crée un champ électromagnétique, dans lequel les composants spectraux changent légèrement en fonction des opérations effectuées par l'appareil. Ces lois de la physique sont à la base de la conduite d'une attaque par rayonnement électromagnétique - un représentant de la classe des attaques via des canaux tiers. Les informations sur les processus physiques dans le périphérique peuvent être suffisantes pour restaurer la valeur des bits en mémoire.

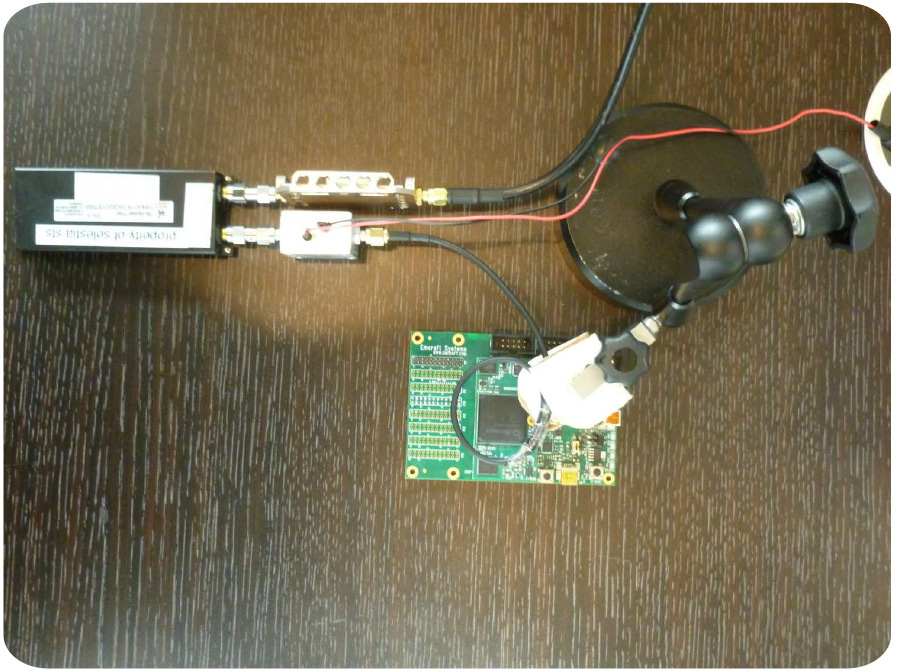

Le balayage du rayonnement électromagnétique d'un PC pour lire les mots de passe a été effectué plus tôt, il n'y a rien de nouveau ici. Mais auparavant, beaucoup d'équipement coûteux et encombrant a été utilisé pour cela. Maintenant, la menace a atteint un nouveau niveau. En principe, une telle attaque peut être effectuée même inaperçue par la victime, assise juste à côté du PC avec un petit "bug" dans votre poche (photo ci-dessus).

Des chercheurs de Fox-IT ont démontré une attaque

TEMPEST à une distance d'un mètre en utilisant un équipement minimum d'une valeur de seulement 200 euros. Pour collecter la quantité d'informations nécessaire, il est nécessaire d'enregistrer le rayonnement électromagnétique pendant 5 minutes (distance 1 mètre) ou 50 secondes (distance 30 cm).

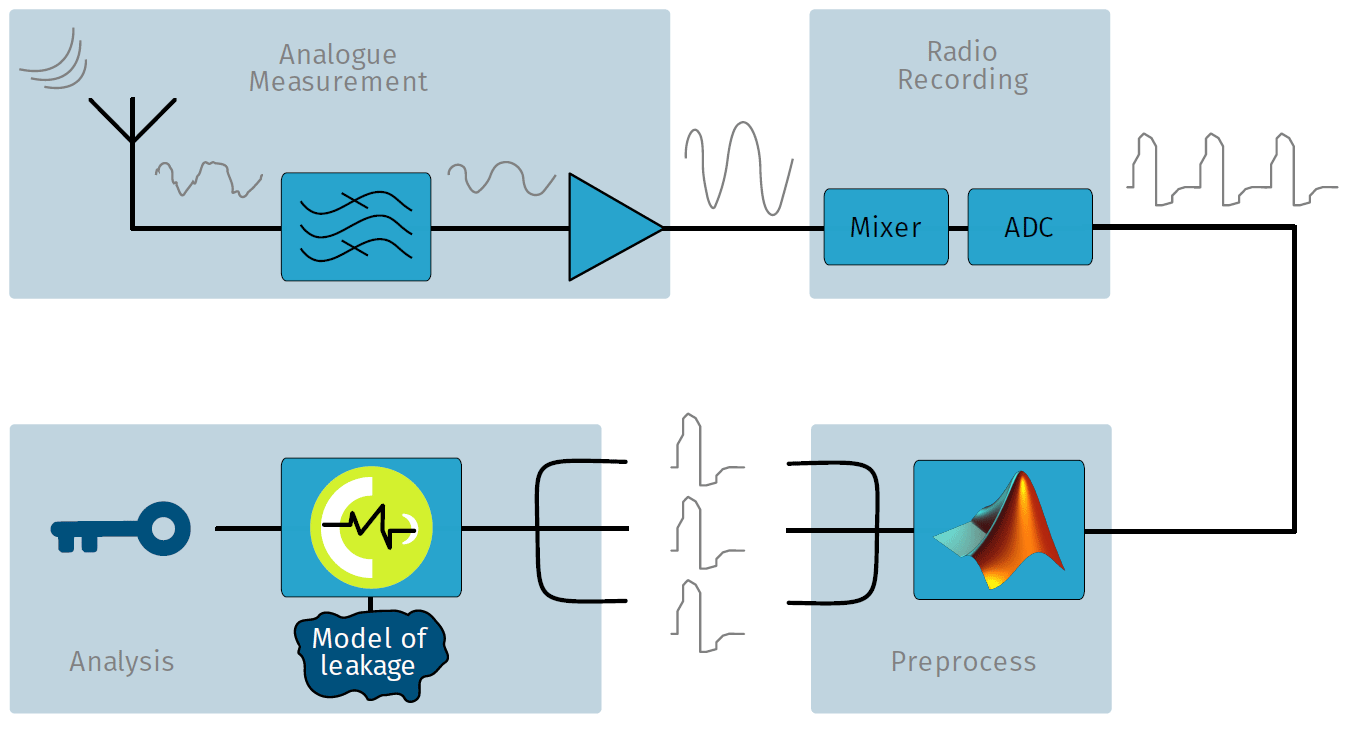

Les auteurs ont décrit les conditions expérimentales plus en détail dans un

article scientifique (pdf) . L'algorithme d'attaque est décrit dans le diagramme ci-dessous. Il comprend quatre phases:

- Mesures analogiques.

- Enregistrez un signal radio.

- Prétraitement.

- Analyse.

Pour les mesures analogiques, vous avez besoin d'une antenne avec l'électronique associée, qui mesurera les caractéristiques du champ électromagnétique, filtrera les fréquences souhaitées et amplifiera le signal. Il s'est avéré qu'une petite et simple antenne cadre, très facile à réaliser à partir d'un morceau de câble inutile et de ruban adhésif, capte le signal de manière étonnamment efficace.

Antenne cadre

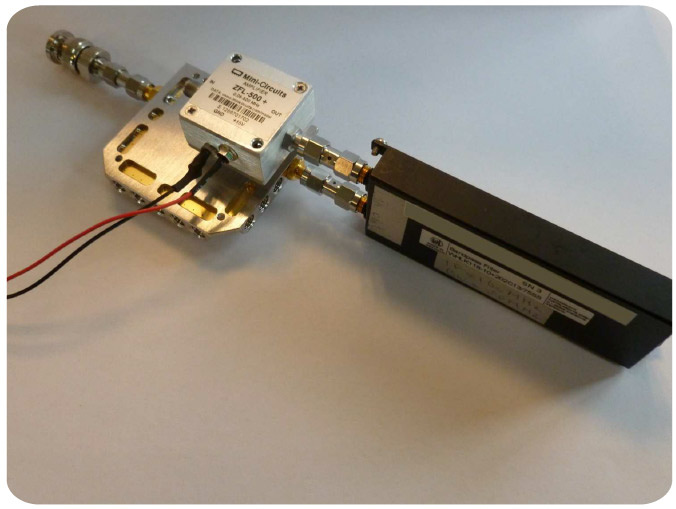

Antenne cadreEnsuite, le signal est filtré et amplifié. Les chercheurs ont filtré une zone large de 10 MHz près de la fréquence d'horloge (142 MHz) et l'ont amplifiée à l'aide d'un amplificateur Mini Circuits bon marché. Le coût de tout le matériel est inférieur à 200 euros.

Amplificateur de filtre

Amplificateur de filtreAvant d'enregistrer un signal radio, la numérisation est effectuée. Vous pouvez enregistrer un signal sur une variété d'équipements: d'un équipement professionnel coûteux à une radio logicielle économique sous la forme d'un lecteur flash pour 20 euros. Des expériences ont montré que même une telle clé USB bon marché est suffisante pour enregistrer un signal pour une attaque réussie. En d'autres termes, non seulement les agences de renseignement ou les sociétés dotées de budgets de renseignement importants peuvent mener une telle attaque, mais absolument n'importe qui. Beaucoup d'argent n'est pas nécessaire ici.

Pendant le prétraitement, le programme recherche les zones de signal où le cryptage dans la mémoire de l'ordinateur commence à l'aide de la clé AES-256. Le signal est divisé en blocs correspondants. Il existe également une conversion des données pour une analyse ultérieure.

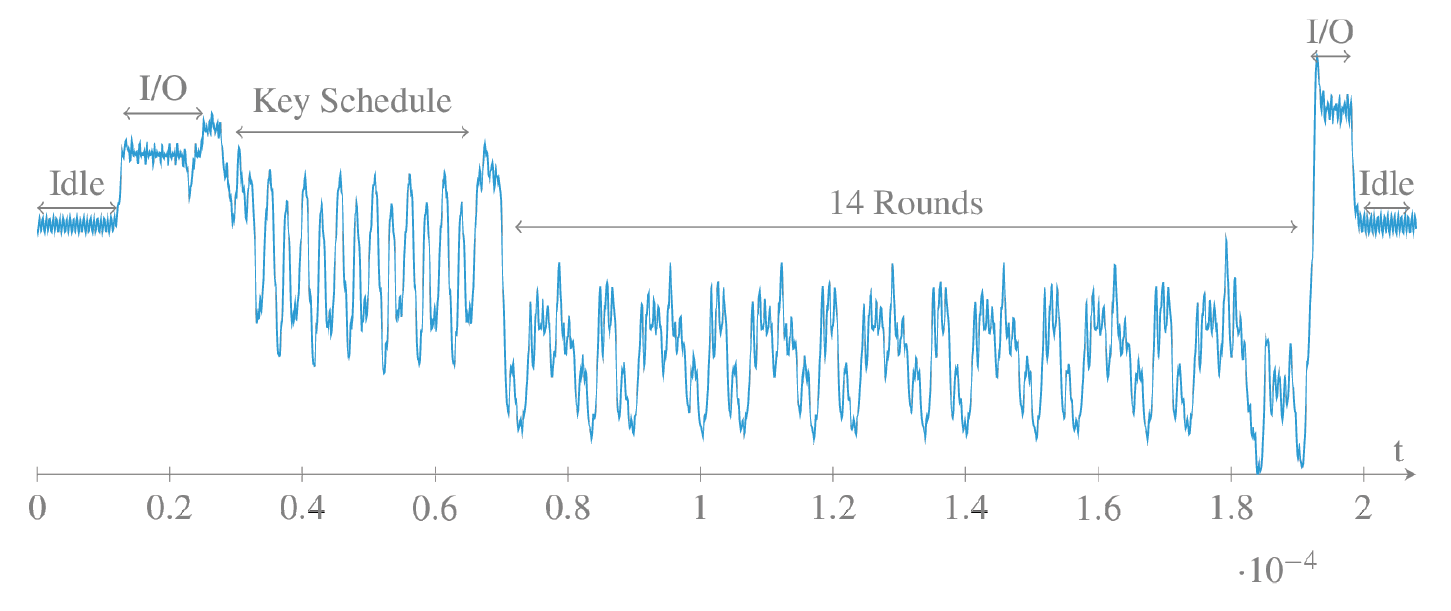

L'illustration ci-dessous montre le signal enregistré par le SR-7100 dans la bande 10 MHz. Ce signal correspond à une unité de chiffrement AES-256 fonctionnant sur SoC SmartFusion2. Dans l'expérience, l'implémentation OpenSSL d'AES sur le cœur ARM Cortex-M3 a été utilisée. Comme vous pouvez le voir, des motifs clairs et clairs sont visibles à chaque étape du traitement. Vous pouvez voir le signal d'entrée / sortie du processeur, la phase de calcul pour le programme clé et 14 tours de cryptage.

Bien sûr, le chiffre ne peut pas être restauré à partir d'un si petit fragment. Il est nécessaire d'accumuler un grand nombre de ces unités de calcul avec des tours de chiffrement sur différentes données d'entrée. Pour accumuler des informations, vous devez également vous asseoir à côté de l'ordinateur pendant plusieurs minutes, en cachant l'antenne dans votre poche.

Le signal de rayonnement électromagnétique enregistré correspond à la consommation électrique de l'appareil. À son tour, il est en corrélation avec les données que le processeur traite à un moment donné.

Au final, l'analyse est réalisée à l'aide du programme Riscure Inspector. La tâche consiste à trouver des corrélations entre les suppositions d'octets clés et un signal enregistré. C'est la partie la plus difficile, car vous devez développer un modèle efficace de fuite d'informations de la mémoire de l'ordinateur vers le champ électromagnétique, afin que l'analyse puisse vraiment prédire les octets de la clé de chiffrement. Dans ce cas, l'analyse est effectuée en énumérant les 256 valeurs possibles de chaque octet clé. Les chercheurs écrivent: pour deviner la valeur correcte de chaque octet, seules quelques secondes suffisent (256 options par octet, pour 32 octets, cela représente 8192 tentatives). À titre de comparaison, une force brute directe sur AES-256 nécessiterait une recherche de

2 256 options et se poursuivrait jusqu'à la fin de l'univers.

Ainsi, les spécialistes de Fox-IT ont réussi à rassembler toutes les pièces du puzzle. Pour autant qu'ils en jugent, il s'agit de la première démonstration publique d'une attaque latente contre le rayonnement électromagnétique à distance. C'est l'occasion de réfléchir à ceux qui cherchent à protéger l'ordinateur de manière fiable contre les fuites d'informations. Pour une telle protection, elle doit être protégée de manière fiable. Peut-être envelopper dans du papier d'aluminium.