Encore une fois, brièvement sur la dernière épidémie

- Si vous êtes infecté, ne payez pas la rançon - l'adresse wowsmith123456@posteo.net est bloquée par le fournisseur, ce qui rend impossible l'obtention d'une clé de décryptage. (ce que l' article a déjà été - environ.)

- La distribution a lieu sur les ordinateurs dotés du dernier système Windows du domaine.

- La création d'un fichier dans C: \ Windows \ perfc bloque le vecteur d'attaque via WMIC.

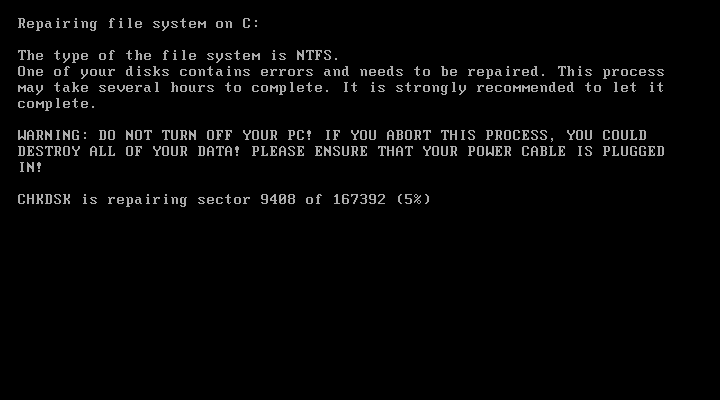

- Si CHKDSK apparaît à l'écran après le redémarrage de l'ordinateur, vous devez immédiatement éteindre l'ordinateur - à ce moment, les fichiers sont cryptés.

Ainsi que dans le cas de la dernière attaque WannaCry, il est recommandé d'installer la mise à jour de Microsoft MS17-010 dès que possible. Si pour une raison quelconque, il est impossible d'installer un correctif, il est recommandé de désactiver le protocole SMBv1 .

Propagation du virus

Petya & Mischa, contrairement à WannaCry, sont distribués au sein du réseau local (par défaut, un environnement sécurisé). Dans les cas étudiés, les mécanismes de distribution via Internet n'étaient pas intégrés.

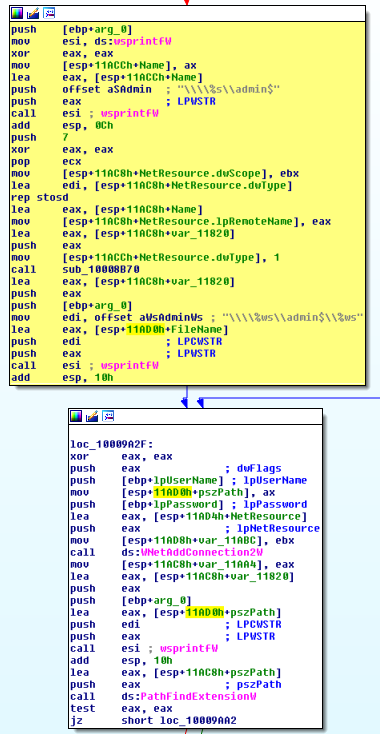

Après avoir démarré le rançongiciel, l'ordinateur infecté analyse le sous-réseau local (/ 24) pour les partages réseau ADMIN $ pour copier payloadu sur un autre ordinateur et l'exécuter à l'aide de PsExec.

L'étape suivante consistait à exécuter la commande WMIC (appel de processus create \ ”C: \ Windows \ System32 \ rundll32.exe \\” C: \ Windows \ perfc.dat \) sur les ordinateurs trouvés. Cette connexion a été obtenue en utilisant Mimikatz .

La dernière méthode de distribution utilisait la vulnérabilité EternalBlue.

Comment fonctionne le virus

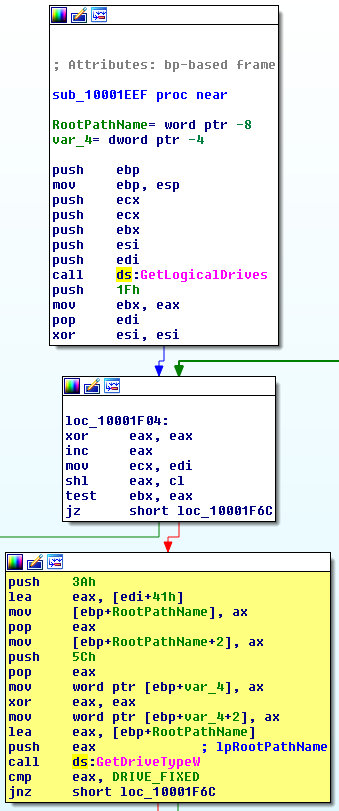

Le ransomware n'a analysé que les disques locaux. Le réseau et les disques externes n'étaient pas la cible de l'attaque.

Les fichiers avec les extensions suivantes ont été chiffrés:

.3ds .7z .accdb .ai .asp .asp .aspx .avhd .back .bak .c .cfg .conf .cpp .cs .ctl .dbf .disk .djvu .doc .docx .dwg .eml .fdb .gz .h .hdd .kdbx .mail .mdb .msg .nrg .ora .ost .ova .ovf .pdf .php .pmf .ppt .pptx .pst .pvi .py .pyc .rar .rtf .sln .sql .tar .vbox .vbs .vcb .vdi .vfd .vmc .vmdk .vmsd .vmx .vsdx .vsv .work .xls .xlsx .xvd .zip

Il n'y a eu aucun changement significatif dans le mécanisme de réécriture du secteur d'amorçage MBR par rapport à la campagne de l'année dernière. Après l'infection, les journaux système sont effacés (Configuration, Système, Sécurité, Application).

Le calendrier des tâches ajoute également une commande pour redémarrer l'ordinateur une heure après l'infection . Petya utilise également la fonction non documentée de la fonction WinAPI NtRaiseHardError pour redémarrer la machine.