Le 28 juin 2017, WikiLeaks a publié un autre lot de documents sur les outils de piratage de la CIA. Cette fois, le

guide de l'utilisateur ELSA de 42 pages (

pdf ) a été déclassifié. Ce système est conçu pour déterminer l'emplacement physique des ordinateurs exécutant Windows 7 (32 et 64 bits) équipés d'un module WiFi.

La version 1.1.0 du document est datée du 27 septembre 2013, c'est-à-dire qu'il s'agit d'un manuel relativement ancien. On ne sait pas si la CIA utilise maintenant de telles méthodes ou si elle a mis en œuvre une technologie plus avancée.

Le système est très simple. Il enregistre les identifiants des points d'accès WiFi situés à proximité de l'ordinateur de la victime et transfère les métadonnées vers des bases de données tierces, d'où ils obtiennent les coordonnées de ces points d'accès. Sur la base des informations reçues, ELSA calcule la latitude, la longitude et indique la précision de la géolocalisation.

La documentation indique que les bases de données de points d'accès correspondantes fonctionnent pour prendre en charge les services de géolocalisation dans Firefox, Opera, Chrome et Internet Explorer, conformément aux spécifications du W3C. L'exactitude de la géolocalisation dépend directement de l'exactitude des informations contenues dans ces bases de données tierces. Pour vérifier si la couverture de la base de données et les informations sur les coordonnées des points d'accès correspondent à la réalité, la direction recommande de se rendre dans la zone d'intérêt, d'ouvrir

maps.google.com dans un navigateur et de cliquer sur un bouton pour déterminer votre emplacement. Si le navigateur détermine correctement les coordonnées de l'agent via WiFi, la couverture est bonne.

Au moment de la rédaction du présent document, les navigateurs Firefox, Opera et Chrome utilisaient la base de données Google pour la géolocalisation, tandis qu'IE envoyait des demandes aux serveurs Microsoft.

ELSA interroge ces services sur HTTPS et enregistre le résultat dans un fichier chiffré à l'aide du chiffrement AES 128 bits.

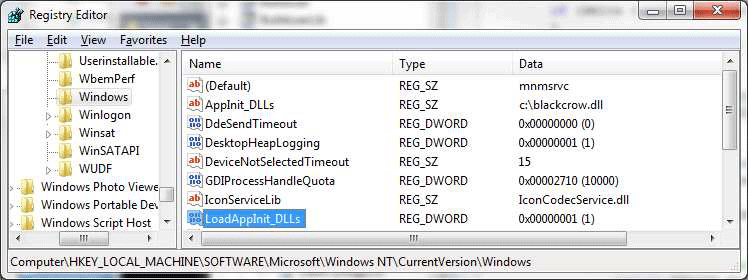

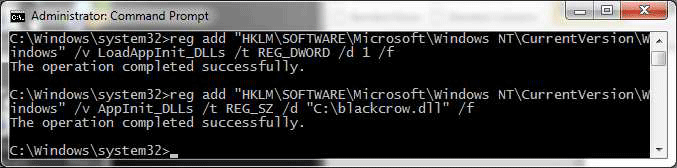

Un élément clé du système ELSA est le signet, qui doit être installé sur un ordinateur Windows 7 qui appartient à l'objet de suivi. Là, la DLL est intégrée dans un processus existant. À l'avenir, le cheval de Troie peut soit interroger lui-même des bases de données tierces légales pour la géolocalisation, soit renvoyer des données brutes à l'opérateur, afin qu'il effectue lui-même la géolocalisation.

Troyan collecte des informations système sur les points d'accès WiFi dans la plage selon le calendrier défini par l'opérateur. La collecte de données est possible même si l'ordinateur de la victime n'a pas réellement établi de connexion à un point d'accès - Windows surveille toujours les points d'accès environnants et ces informations sont disponibles pour le cheval de Troie. Ainsi, le suivi des mouvements de l'ordinateur de la victime est continu.

Dans les paramètres, vous pouvez spécifier qu'il calcule indépendamment les coordonnées dès que la victime se connecte à Internet. Le journal enregistré est ensuite transmis à l'ordinateur de l'opérateur. Pour masquer le cheval de Troie, par défaut, il n'essaie pas de se connecter de manière indépendante à l'ordinateur de l'opérateur, mais écrit uniquement des données passivement sur le disque. Pour obtenir le journal, l'opérateur doit se rendre lui-même sur l'ordinateur de la victime en utilisant d'autres portes dérobées et exploite et ramasser le journal.

Les paramètres indiquent la taille maximale du journal. Lorsque la limite est atteinte, les anciens enregistrements sont effacés, laissant la place à des enregistrements plus récents. Le journal est constamment stocké sur le disque, afin que les informations ne soient pas perdues lors des redémarrages de l'ordinateur.

En plus des métadonnées WiFi de base (c'est-à-dire les noms des points d'accès), le cheval de Troie peut être configuré pour collecter des métadonnées supplémentaires, telles que les adresses MAC, les SSID et les informations sur la force du signal de chaque point d'accès. Cela vous permet de calculer plus précisément les coordonnées de la victime.

Contenu de l'emballage ELSA

| Annuaire | Nom du fichier | Remarques |

|---|

| serveur / fenêtres | patcher.exe | Outil de configuration Windows |

| serveur / fenêtres | processor.exe | Outil de décryptage Windows |

| serveur / fenêtres | tool-x64.dll | Implant pour Windows x64 |

| serveur / fenêtres | tool-x86.dll | Implant pour Windows x86 |

| serveur / fenêtres | installDllMain.vbs | Fichier VBScript pour le placement arbitraire d'une tâche ELSA dans le Planificateur de tâches |

| serveur / fenêtres | uninstallDllMain.vbs | Fichier VBScript pour supprimer une tâche ELSA du Planificateur de tâches |

| serveur / fenêtres | sha1-windows-images.txt | Hachage de fichiers SHA1 du kit |

| serveur / fenêtres | classifications-windows.txt | Classification des fichiers du kit |

| docs | Elsa User Manual.pdf | Ce guide |

Malheureusement, WikiLeaks, comme d'habitude, n'a pas publié les fichiers malveillants eux-mêmes, mais uniquement la documentation du programme.

Les experts de la CIA soulignent que la surveillance WiFi présente certains avantages, car elle ne nécessite pas de module GPS ou de module cellulaire sur l'appareil, juste l'interface WiFi habituelle qui est présente dans presque tous les appareils aujourd'hui. De par sa nature, le système ELSA est le mieux adapté pour suivre les ordinateurs portables, car il est inutile de surveiller en permanence les coordonnées d'un ordinateur fixe et Windows 7 n'est pas utilisé sur les smartphones. De toute évidence, la CIA a d'autres signets pour iOS et Android, et il est beaucoup plus facile à suivre métadonnées du transporteur.

Le développeur d'outils est une division du CIA Engineering Development Group. Cette unité fait partie de la direction de la Direction de l'innovation numérique (DDI), voir

l'organigramme de la CIA . Il participe au développement, aux tests et à la maintenance de tous les logiciels CIA.