Capture d'écran de l'enquête menée par Jonathan Zdzyarski, un ancien jailbreak, et maintenant spécialiste de la sécurité. Il est récemment passé chez Apple et a supprimé son compte Twitter.

Capture d'écran de l'enquête menée par Jonathan Zdzyarski, un ancien jailbreak, et maintenant spécialiste de la sécurité. Il est récemment passé chez Apple et a supprimé son compte Twitter.En août 2016, Apple a inauguré un

programme de récompense pour les vulnérabilités trouvées . De tels programmes fonctionnent depuis longtemps avec presque toutes les grandes sociétés informatiques. Pendant longtemps, elle a résisté au paiement d'une rémunération à Microsoft, mais elle a abandonné en 2013, lançant

Microsoft Bounty Programs . Apple est peut-être resté le dernier parmi les fabricants de produits de masse qui ne paient pas les pirates, de sorte que la nouvelle du début du paiement de la rémunération a été favorablement accueillie par la communauté.

Le seul problème est qu'au cours de la dernière année, nous n'avons pas entendu parler d'

un seul cas où quelqu'un aurait reçu de l'argent d'Apple. Peut-être leur est-il simplement interdit d'en parler. Ou peut-être préfèrent-ils vendre des exploits sur le marché noir à un prix beaucoup plus élevé.

Pourquoi Apple a-t-il traîné et n'a-t-il pas introduit un programme de paiement de vulnérabilité depuis si longtemps? Sa version a été exprimée par un ancien employé de l'entreprise, qui travaillait dans le département de la sécurité, dans un

commentaire de Motherboard : «Apple n'aime pas publier des choses - y compris un programme de paiement de vulnérabilité - jusqu'à ce qu'il les amène à la perfection. Ce sont des perfectionnistes. » L'employé a voulu garder son nom dans l'obscurité, car il viole l'accord de non-divulgation (NDA).

En fait, si vous essayez d'amener le projet à l'idéal - il y a une chance de ne jamais le publier.

Mais après le scandale avec le FBI, il est devenu clair qu'il était impossible d'aller plus loin. Rappelons qu'alors le FBI a longtemps demandé à Apple de casser le système de cryptage du téléphone du terroriste, mais Apple a refusé de le faire afin de protéger le reste de ses utilisateurs contre les écoutes téléphoniques. En fin de compte, les agents du FBI ont fait face à la tâche sans l'aide d'Apple, en payant les services d'une société de piratage tierce qui avait à sa disposition un exploit de 0 jour pour iOS. Les agences de renseignement ont payé une très grosse somme pour cet exploit. Vraisemblablement

plus de 1,3 million de dollars .

Le New York Times a ensuite

écrit que les pirates n'avaient pas signalé à Apple des informations sur un bogue du système, car ils n'étaient pas incités à le faire. Je veux dire, il n'y avait aucune incitation financière - Apple n'a alors pas payé les rapports de vulnérabilités.

La société Yabloko a tiré les bonnes conclusions et lancé un programme d'incitation financière en août. Certes, elle a agi ici à sa manière, pas comme tout le monde. Bien que l'annonce du programme était publique, mais sinon Apple a continué à agir secrètement. Les termes du programme ne sont pas accessibles au public et la participation à celui-ci n'est possible que sur invitation.

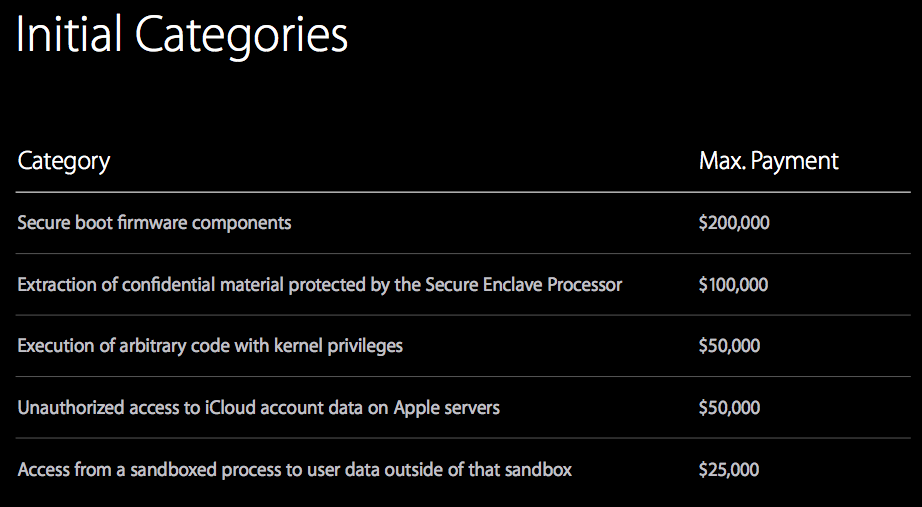

Nous connaissons la taille des récompenses de la présentation du chef du département de sécurité d'Apple, Ivan Krstic. Comme indiqué sur l'une des diapositives, la récompense maximale de 200 000 $ est versée pour le piratage des composants du micrologiciel Secure Boot. Le minimum est de 25 000 $ pour le processus de sortie du bac à sable et l'accès aux données personnelles de l'utilisateur.

Diapositive de la présentation d'Ivan Krstic

Diapositive de la présentation d'Ivan KrsticOn pense que même 200 000 $ ne sont pas un montant suffisamment élevé pour 0 jour sur iOS. Ces exploits sont assez rares, donc sur le marché noir leur coût est beaucoup plus élevé. Par exemple, peu de temps après la présentation de Krstic, Zerodium a

augmenté son prix pour l'achat d'exploits pour iOS. Donc, pour la chose la plus précieuse - le jailbreak à distance d'iOS 10, ils paient déjà 1,5 million de dollars au lieu des 500 000 $ précédents.

Nouveau prix Zerodium

Nouveau prix ZerodiumEh bien, où vendez-vous le jailbreak - chez Apple pour 200 000 $ ou chez Zerodium pour 1,5 million de dollars? C'est probablement une question rhétorique. Peu de gens seront gênés que Zerodium coopère avec des services spéciaux et des organismes d'application de la loi de différents pays, et ses exploits peuvent être utilisés pour l'espionnage d'État et d'autres choses pas très belles.

Soit dit en passant, il est loin d'être vrai que si Apple augmente les prix d'exploitation au niveau du marché gris, cela résoudra le problème. Ici, l'économie fonctionne comme suit. Si Apple augmente les prix, 0day pour iOS deviendra encore plus rare - et les prix sur le marché gris augmenteront encore plus. Autrement dit, nous reviendrons à notre point de départ. Bien que les bogues non fermés de facto le seront vraiment moins. En général, c'est l'objectif principal des programmes de paiement de vulnérabilité.

À l'heure actuelle, les acheteurs de vulnérabilités 0day peuvent être divisés en trois groupes:

- Apple lui-même.

- Crime: mafia, groupes criminels, etc.

- Grands acteurs, y compris les agences de renseignement d'État: NSA, Mossad, GRU, ISIS (interdit en Russie) et ainsi de suite.

Apple a de très gros stocks d'argent dans les banques. Grâce à des filiales secrètes, elle a

apporté à l'étranger plus de 200 milliards de dollars . Cet argent peut être utilisé. Apple peut facilement augmenter la récompense des exploits à tel point que le crime (mafia, groupes criminels) ne peut rivaliser avec lui. Mais elle ne pourra jamais rivaliser avec les agences de renseignement, dont les ressources sont presque illimitées et ne se limitent pas qu'à l'argent. Ces gars-là auront toujours leur 0day exclusif à leur disposition, peu importe ce que vous faites et quelles récompenses vous attribuez pour révéler des vulnérabilités.