En février de cette année, un homme a été

arrêté dans un aéroport britannique qui était soupçonné d'avoir mené un grand nombre d'attaques DDoS puissantes contre les réseaux de nombreuses organisations. Parmi les victimes figurent OVH, un hébergeur français, et

Dyn , qui fournit une infrastructure réseau pour des entreprises et des services tels que Twitter, Amazon, Tumblr, Reddit, Spotify et Netflix. Le botnet a également attaqué l'équipement et les services de Deutsche Telekom, Eircom, TalkTalk, UK Postal Office et KCOM.

Ils ont tenté de prouver la culpabilité du détenu pendant plusieurs mois. La police a progressivement déroulé le ballon, a reçu de nouvelles informations et a finalement obtenu la reconnaissance de la personne arrêtée. En février, son nom n'a pas été divulgué, mais maintenant il est devenu connu que son nom est Daniel Kaye. Il a 29 ans, il est citoyen de la Grande-Bretagne. Comme indiqué précédemment, c'est lui qui contrôlait la version modifiée de Mirai, qui était capable d'attaquer les routeurs via le port 7547, en travaillant avec les protocoles TR-064 et TR-069.

Après l'arrestation, l'attaquant a été extradé vers l'Allemagne. Il y a quelques jours, il a avoué son acte, déclarant cependant qu'il n'allait pas du tout arrêter le fournisseur de Deutsche Telekom, mais qu'il voulait seulement renforcer son botnet en mettant en service des routeurs infectés. Au cours de cette attaque, quelque chose s'est mal passé et des milliers de périphériques réseau ont commencé à s'éteindre. C'est la raison des coupures de courant sur Internet en Allemagne et dans d'autres pays. Naturellement, les fermetures à grande échelle de l'infrastructure de réseau de pays entiers ont causé d'énormes pertes pour un certain nombre d'entreprises.

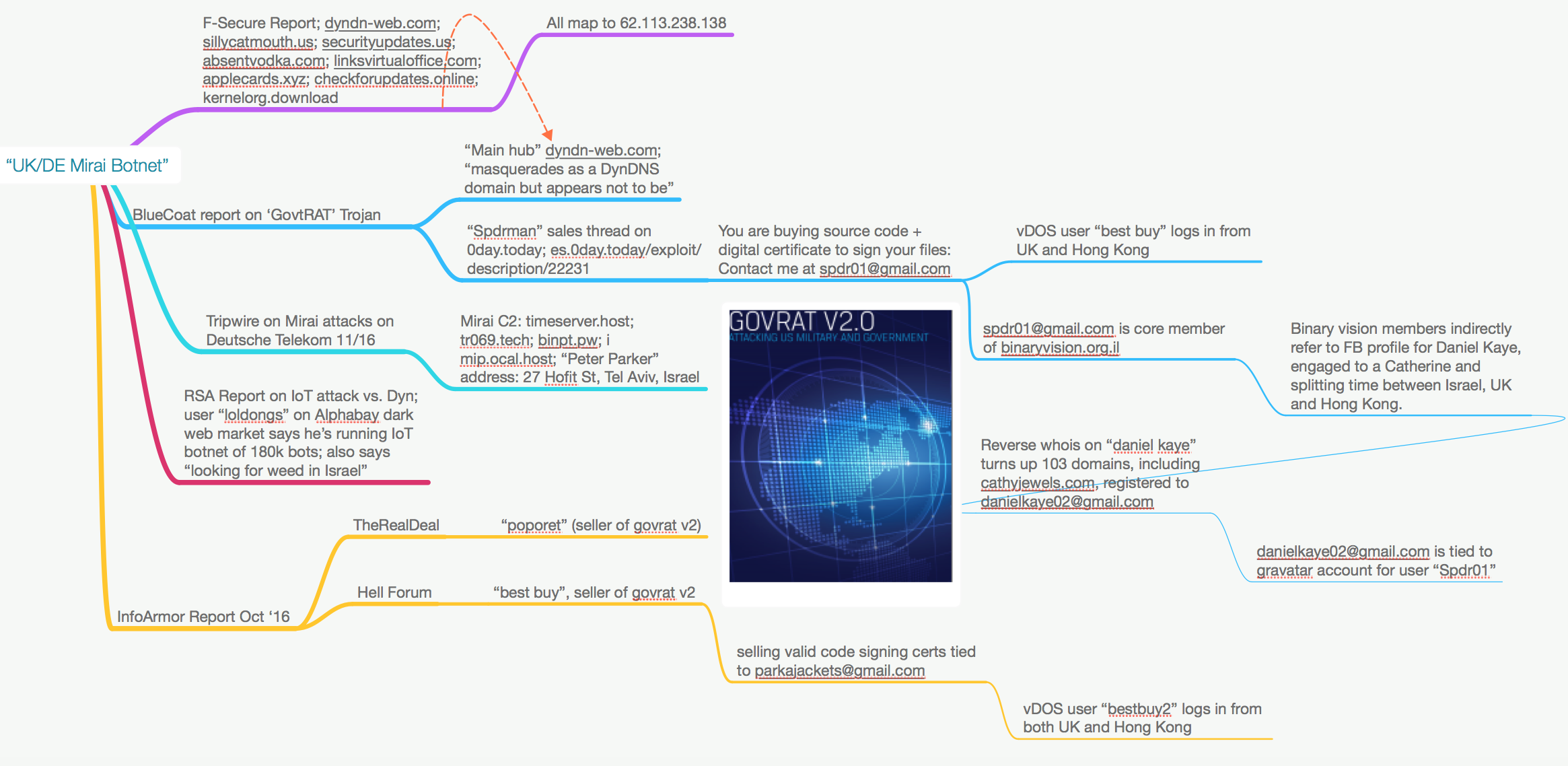

Le Thoughtcart Krebs utilisé dans sa propre enquête

Le Thoughtcart Krebs utilisé dans sa propre enquêteLe cybercriminel a déclaré qu'il travaillait non seulement seul, poursuivant ses propres objectifs, mais également exécuté des commandes de sociétés tierces, par exemple, un fournisseur Internet libérien, qui voulait influencer les concurrents d'une manière ou d'une autre. Pour l'exécution de l'ordre, la direction de l'organisation a versé 10 000 $ à l'attaquant.

Il convient de noter que l'arrestation du délinquant est un mérite considérable de Brian Krebs (Brian Krebs), spécialiste de la sécurité des réseaux. Soit dit en passant, c'est lui qui a été l'un des premiers à souffrir des actions du botnet Mirai - son blog n'a pas fonctionné pendant un certain temps.

Un tribunal allemand a reconnu l'agresseur coupable de plusieurs chefs d'accusation, mais n'a prononcé qu'une peine avec sursis, sans le mettre en prison. Fait intéressant, Kaye n'est pas seulement un opérateur de réseaux de zombies, qui à un moment donné a habilement pris le contrôle, le prenant en main, mais aussi l'auteur de la plate-forme logicielle GovRAT, qui permet aux utilisateurs d'effectuer des tâches assez complexes d'introduction de diverses organisations financières, étatiques et militaires dans le réseau, voler des fonds et des informations. À l'heure actuelle, on sait que ce logiciel particulier a été «allumé» dans 100 cas de cyberattaques.

Fragment de la page Facebook de Daniel Kaye

Fragment de la page Facebook de Daniel KayePeut-être que le tribunal a pris en compte le fait que le jeune cybercriminel s'est complètement repenti, affirmant que toutes ses actions étaient une énorme erreur qu'il voudrait corriger et ne voudrait jamais répéter. Il a également déclaré qu'il avait commis des crimes afin de gagner de l'argent à vie avec sa petite amie, avec laquelle il avait lié sa vie. En conséquence, la peine avec sursis n'était pas trop longue - seulement un an et

huit mois .

Néanmoins, malgré le fait que Kaye ait reçu une peine aussi clémente en Allemagne, il pourrait encore être condamné à une véritable peine de prison au Royaume-Uni, où une enquête est toujours en cours. Et les autorités ont déjà demandé l'extradition du criminel.

Brian Krebs dit dans son article qu'à ce jour, aucun des cybercriminels impliqués dans la création ou la gestion du botnet Mirai n'a été sévèrement puni. La plate-forme logicielle elle-même, qui a permis d'infecter les appareils IoT, et qui a été le début de toute la chaîne des hacks et des attaques DDoS, a été développée par le programmeur Paras Jha. L'identité de cet homme, caché sous le surnom d'Anna Sepai, a

également été

révélée par Brian Krebs . Lui-même est déjà devenu deux fois victime d'attaques DDoS du botnet Mirai. Il en a vite eu assez et le journaliste a commencé sa propre enquête. Les attaquants n'auraient probablement pas dû essayer de «punir» Krebs, en conséquence, ils se sont creusé un trou. Certes, la fosse n'était pas si profonde.