Comme mentionné dans la partie précédente, les virus font partie intégrante du monde de la technologie informatique et d'Internet. Ils sont différents: drôles et inoffensifs, volumineux et complexes, rapides et destructeurs, logiciels espions et même sabotage. Les créateurs de ces programmes ont clairement un esprit brillant, mais pas toujours une conscience claire. Aujourd'hui, nous allons nous familiariser avec des virus qui ne sont pas inclus dans la sélection de la

partie précédente . Allons-y.

ANIMAL

Ce programme ne porte officiellement que le titre de «ver», car au départ son auteur n'avait aucune intention malveillante. ANIMAL est un jeu de devinettes sur ordinateur où le joueur peut donner des indices sur le jeu, et le joueur doit deviner quel animal il a fait. Le jeu a fonctionné sur les ordinateurs UNIVAC 1100/42 sous le système d'exploitation Exec-8. Et il a été créé en 1974 par John Walker, qui a littéralement commencé à s'endormir avec des demandes de partager sa création. A cette époque, il fallait pour cela enregistrer le programme (en l'occurrence le jeu) sur bande magnétique et l'envoyer par mail. Ce processus morne était extrêmement ennuyeux pour John, et en janvier 1975, il a ajouté le sous-programme spécial PERVADE, dont la tâche était de rechercher un catalogue gratuit et d'enregistrer le jeu. La diffusion du jeu s'est donc beaucoup accélérée.

Creeper

Peut-être le premier programme que l'on peut appeler un ver Internet. Il a été découvert au début des années 70 et distribué via ARPANET (le prédécesseur de l'Internet moderne).

L'histoire de la création et même de l'existence de Creeper est enveloppée de secrets, de théories et d'inexactitudes. Quelqu'un dit que le programme est entré dans le monde au début des années 70, et quelqu'un le croit à la fin des années 60. Creeper est connu pour avoir été écrit par Bob Thomas. Il était également l'auteur du sous-système Tenex OS RSEXEC, sur la base duquel Creeper a agi.

Les actions principales de Creeper ont été d'afficher un message dans le terminal - "JE SUIS LE CREEPER ... ARRÊTE-MOI SI TU PEUX" et de te transférer d'une machine à l'autre. Autrement dit, le programme ne s'est pas copié, c'est-à-dire qu'il a sauté d'un appareil à l'autre.

Puis Ray Tomlinson, un collègue de Bob Thomas, a écrit le programme REAPER, dont la tâche était de rechercher et de détruire Creeper. C'est ainsi que le premier programme de nématodes est apparu - en termes simples, un virus qui détruit un autre virus.

Elk cloner

Un autre représentant des premières formes de virus. Il a été écrit par Richard Skrent, un gars de 15 ans, spécialement pour Apple II.

Il a infecté DOS, qui a été enregistré sur des disquettes. Dès que l'ordinateur a démarré à partir de cette disquette, le virus s'est activé. Il a également surveillé l'accès aux disquettes non infectées et s'y est copié, se propageant ainsi à travers le système. Cependant, ce virus n'était pas particulièrement nocif. Tous les 50 téléchargements, il affiche un message stel:

Elk Cloner: le programme avec une personnalité

Il se mettra sur tous vos disques

Il infiltrera vos jetons

Oui c'est Cloner!

Il collera à vous comme de la colle

Cela modifiera aussi le bélier

Envoyez le Cloner!

Jérusalem

Détecté en Israël fin 1987, ce virus est resté actif jusqu'en 1995. Fichiers .com et .exe infectés sous le système d'exploitation DOS. Le virus a ensuite infecté tous les programmes qui ont démarré sur la machine après son activation. Jérusalem a eu deux résultats d'activité radicalement opposés, inoffensifs et extrêmement destructeurs. Le premier - également appelé BlackBox - consiste à afficher (si le système est en mode texte) un carré noir avec la ligne 5, ligne 5 par ligne 16, ligne 16. Le deuxième résultat - tous les vendredis 13, le virus a supprimé tout programme lancé ce jour-là. Une autre caractéristique amusante du virus était qu'il évitait d'infecter le fichier COMMAND.COM.

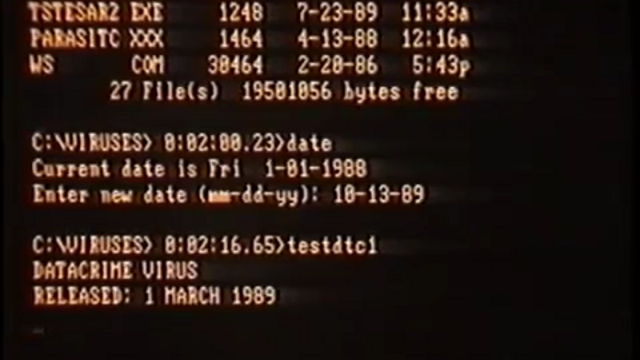

Datacreime

Ayant fait beaucoup de bruit en 1989, le virus Datacrime écrasait des parties de disques durs et affichait un message. Et maintenant en ordre. Le virus est entré dans l'ordinateur lors de l'ouverture du fichier infecté. Il a ensuite analysé les disques dans une certaine séquence (C:, D:, A:, B :) à la recherche de fichiers .com pour les infecter. Il est drôle que le virus ait contourné une douzaine de fichiers coûteux dans lesquels la septième lettre était D, évitant apparemment l'infection de COMMAND.COM.

Si le fichier infecté était lancé le 13 octobre ou plus tard, le virus afficherait le message suivant: «VIRUS DATACRIME '' SORTIE: 1er MARS 1989». Puis formaté les 9 premières pistes du disque dur.

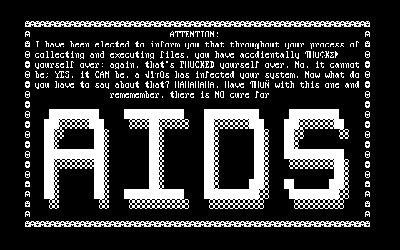

Aides

Un cheval de Troie qui remplacera le fichier AUTOEXEC.BAT, qui comptait par la suite combien de fois l'ordinateur avait démarré. Pendant 90 fois, les répertoires masqués par AIDS ont chiffré les noms des fichiers sur le lecteur C, ce qui a rendu le système inopérant. Le virus invite alors l'utilisateur de la machine infectée à «renouveler la licence» et à contacter PC Cyborg Corporation pour effectuer un paiement (transférer 189 $ vers une boîte aux lettres au Panama). Il existe également des versions du virus du SIDA qui n'attendent pas 90 téléchargements de PC, mais perturbent le fonctionnement du lecteur C immédiatement après leur activation.

Les créateurs du sida ont également permis à leurs victimes de se familiariser avec le «contrat de licence», dont le texte contenait les éléments suivants:

Si vous installez [ceci] sur un micro-ordinateur ...

puis, selon les termes de cette licence, vous vous engagez à payer à PC Cyborg Corporation l'intégralité des frais de location de ces programmes ...

En cas de violation de cet accord de licence, PC Cyborg se réserve le droit d'engager les poursuites judiciaires nécessaires pour recouvrer toute dette en souffrance due à PC Cyborg Corporation et d'utiliser les mécanismes du programme pour assurer la résiliation de votre utilisation ...

Ces mécanismes de programme affecteront négativement d'autres applications de programme ...

Nous vous informons par la présente des conséquences les plus graves de votre non-respect des termes de ce contrat de licence; votre conscience peut vous hanter pour le reste de votre vie ... et votre [PC] cessera de fonctionner normalement ...

Il vous est strictement interdit de partager [ce produit] avec d'autres ...

À la fin, le virus a émis un son (un «grincement») et affiché un message:

ATTENTION J'ai été élu pour vous informer que tout au long de votre processus de collecte et d'exécution de fichiers, vous avez accidentellement (sic) ¶HÜ ¢ KΣ► [PHUCKED]: vous-même: encore une fois, c'est PHUCKED que vous avez terminé. Non, ça ne peut pas être; OUI, cela PEUT être: un virus √ìτûs a infecté votre système. Maintenant, qu'avez-vous à dire à ce sujet? : HAHAHAHAHA. Ayez ¶HÜÑ [PHUN] avec celui-ci et rappelez-vous, il n'y a PAS de remède pour

SIDA (en gros caractères).

Win95.CIH

Également connu sous le nom de Tchernobyl, le virus a été détecté pour la première fois en juin 1998 à Taïwan. Une fois le virus activé, en ouvrant le fichier infecté, il capture tous les fichiers exécutables. Dans le même temps, les fichiers infectés ne différaient pas en «poids» de leur version saine, en raison de la méthode d'infection unique utilisée par CIH. Il chercha des endroits vides et inutilisés dans les fichiers, puis se divisa en plusieurs petites parties et incorpora le code de ces parties dans un espace vide.

CIH avait en fait deux options pour le résultat de ses activités, toutes deux activées le 26 avril. Dans le premier cas, le virus écrase le disque dur, à partir du secteur 0, en utilisant une boucle sans fin jusqu'à ce que le système se bloque complètement. La deuxième option est une attaque contre le BIOS Flash et une tentative d'endommager les données qui y sont stockées, ce qui a conduit au fait que rien ne s'affichait au démarrage de l'ordinateur. Les victimes du virus étaient des machines exécutant Windows 95, 98 et ME.

Un grand nombre d'ordinateurs et d'entreprises sont devenus victimes du virus CIH. En Corée, environ 1 million de PC ont été touchés et les dégâts se sont élevés à 250 millions de dollars. L'université de Boston a également été touchée (les données des étudiants ont été supprimées juste avant les examens), 200 ordinateurs à Singapour, 100 à Hong Kong, 10 grandes entreprises en Inde et autres.

CIH s'est tellement répandu que même certains des programmes sur le marché en ont été infectés, notamment Wing Commander, les mises à jour du pilote Yamaha CD-R400 et même les ordinateurs IBM Aptiva sont entrés sur le marché avec un virus préinstallé.

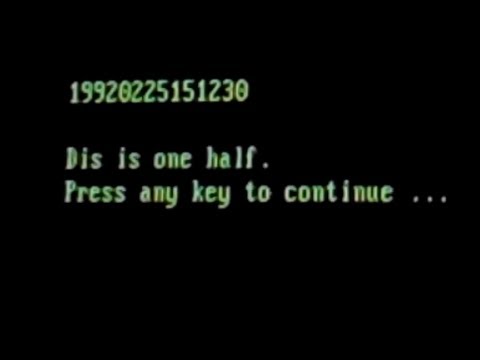

Une moitié

L'un des virus les plus courants du milieu des années 90. Après l'infection, le virus s'est installé dans l'enregistrement de démarrage principal du disque de démarrage. Infection de la mémoire de l'ordinateur lors du chargement du système d'exploitation, après quoi il a intercepté l'interruption INT 21h. À chaque démarrage du PC, le virus a crypté 2 pistes sur le disque dur.

Lorsque la moitié du disque a été chiffrée, le virus a affiché un message similaire à celui-ci:

Dis est la moitié. Appuyez sur n'importe quelle touche pour continuer ...

Les parties cryptées du disque ne pouvaient plus être utilisées par le système, car même la suppression du virus n'a pas complètement éliminé le problème.

OneHalf est un représentant des virus furtifs car il utilise des méthodes de distribution polymorphes, ce qui ne permet pas à la plupart des antivirus de le détecter.

Lorsque Windows 95 et les versions plus récentes ont été publiées, le virus OneHalf a presque disparu.

Ver Morris Robert Tappan Morris

Robert Tappan MorrisLe fameux ver de réseau. Il a été enregistré pour la première fois le 2 novembre 1988, pour lequel il a reçu son nom alternatif - ver Internet du 2 novembre 1988. Il a fait beaucoup de bruit pendant son existence.

Le créateur du ver était Robert Tappan Morris, un étudiant diplômé de l'Université Cornell. Robert n'allait pas infecter tout l'ARPANET, il pensait que sa création n'infecterait que les ordinateurs VAX avec les systèmes d'exploitation 4BSD et Sun 3. Mais le ver avait un code C portable, qui lui permettait de se propager à d'autres machines.

Comment le ver a agi. Pour commencer, il a analysé un ordinateur, essayant de savoir s'il était déjà infecté ou non. Puis il s'est réécrit au hasard afin d'assurer sa furtivité. L'activité principale du ver était une vulnérabilité dans le serveur de messagerie Sendmail, les services Finger, rsh / rexec avec la sélection des mots de passe pour le dictionnaire. Ce dictionnaire se composait de 400 mots-clés, juste. Et étant donné qu'à cette époque, peu de gens accordaient l'attention voulue à la sécurité, le nom d'utilisateur et le mot de passe coïncidaient souvent. Pour cacher sa trace, Morris Worm a supprimé ses exécutables, renommé son processus en sh.

L'ironie est que le père de Robert, l'auteur du ver, était un informaticien à la NSA. Il a conseillé à son fils de se rendre aux autorités, ce que ce dernier a fait. C'est ainsi que s'est produit le tout premier procès en vertu de l'article Computer Fraud and Abuse Act (1986). Robert a été menacé de 5 ans de prison et d'une amende de 250 000 $. Mais du fait qu'il s'est rendu, il a été condamné à 3 ans de probation, 10 000 amendes et 400 heures de travaux d'intérêt général.

Octobre rouge

Amateurs de films James Bond et de tous les logiciels espions, cet article est fait pour vous. En octobre 2012, la société antivirus Kaspersky Lab a détecté un programme espion.

Les chercheurs du virus ont déclaré qu'il avait été actif dans le monde entier pendant 5 ans avant sa découverte. Le virus a collecté et transmis à ses créateurs des informations de natures diverses (secrètes, diplomatiques, étatiques, personnelles, etc.). Le virus s'est propagé par le biais d'un e-mail contenant un fichier infecté et a utilisé des vulnérabilités dans Microsoft Word et Excel pour sa distribution ultérieure. Une page Web a été découverte par la suite qui exploitait une vulnérabilité de plug-in Java.

Après l'exposition, les bureaux d'enregistrement de noms de domaine et les sociétés d'hébergement du monde entier ont couvert environ 60 noms de domaine utilisés par le virus Red October. Après une telle tournure des événements, les assaillants eux-mêmes ont stoppé la propagation de l'octobre rouge.

On ne sait toujours pas qui est l'auteur d'Octobre rouge et quels objectifs il (ou ils) ont poursuivis.

Cookie monstre

Pour ceux qui se souviennent du magnifique spectacle pour enfants Sesame Street, le nom Cookie Monster est associé à un grand monstre bleu qui adore les cookies. En 1970, Chris Tavares a écrit le programme éponyme pour l'ordinateur IBM 2741 OS Multics. Ce programme a affiché un message «donnez-moi des cookies» dans le terminal, et l'utilisateur a dû entrer «cookie» (de l'anglais - cookies) pour déverrouiller le terminal. Cookie Monster était à l'origine un programme riant. L'auteur l'a envoyé manuellement à ses camarades de classe.

Bien sûr, Cookie Monster ne peut pas être appelé un virus (bien que de nombreuses sources l'appellent ainsi) car il n'a pas de mécanisme de réplication et de distribution. Mais, néanmoins, Cookie Monster peut être attribué à des programmes malveillants, bien qu'il n'y ait pas eu beaucoup de mal.

NData

Pas un seul virus, mais toute une famille de virus appelée Ontario, dont le premier représentant a été découvert en juillet 1990 - Ontario.512.

Ontario.512 a été activé en ouvrant un fichier infecté (.COM, .EXE ou .OVL). Ensuite, il est devenu un programme résident et a infecté tous les fichiers qui se sont ouverts sur l'ordinateur après cela. La taille des fichiers infectés a augmenté de 512 octets (fichiers d'extension .COM) ou de 512 à 1023 octets (fichiers d'extension .EXE et .OVL). Certains systèmes avec des secteurs de fichiers volumineux pourraient fournir des informations sur l'augmentation de la taille des fichiers de plus de 1 023 octets.

L'Ontario.1024 a été découvert en octobre 1991. Il a également infecté des fichiers, mais uniquement avec l'extension .COM ou .EXE, augmentant leur taille de 1024 octets. Si le virus se trouvait dans la mémoire de l'ordinateur lui-même, l'utilisateur n'a pas reçu d'informations sur l'augmentation de la taille du fichier. C'était une manifestation des mécanismes furtifs (furtifs) du virus. Le virus a également réduit la mémoire disponible de 3072 octets et pourrait causer des problèmes avec les imprimantes.

Ontario.2048 a été découvert en septembre 1992. Contrairement à ses prédécesseurs, il possédait les caractéristiques des virus polymorphes et furtifs. Lorsqu'un fichier infecté a été ouvert (extensions .COM, .EXE, .OVL ou .SYS), le virus est devenu un programme résident et a infecté tous les fichiers qui s'ouvrent par la suite. La taille des fichiers infectés a augmenté de 2 048 octets, mais, comme dans le cas de l'Ontario 1024, si le virus était dans la mémoire elle-même, ces symptômes n'ont pas pu être détectés.

Le virus contenait également du texte crypté:

COMSPEC = \ COMMAND.COM COMEXEOVLSYS

MSDOS5.0

Igname

Votre PC a un bootache! - Prends des médicaments!

Ontario-3 par Death Angel- La première ligne est une référence à la méthode d'infection du fichier COMMAND.COM + l'extension des fichiers infectés;

- La deuxième ligne est la version de MS-DOS sur laquelle le virus a été écrit;

- La troisième ligne est le groupe des auteurs de virus Youngsters Against McAfee (auquel l’auteur s’est joint);

D'après le texte, on peut également supposer que l'auteur des trois virus de la famille de l'Ontario est un certain ange de la mort.

Avec l'avènement de Windows, la propagation des virus ontariens a commencé à diminuer. Et en 2006, ils avaient en fait disparu.

Neshta

Ne pensez pas que les génies viraux ne sont qu'aux États-Unis. Parmi les programmeurs des pays de l'ex-URSS, il y a beaucoup de gars intelligents, mais tout le monde n'utilise pas son esprit à de bonnes fins. Comme, par exemple, l'auteur du virus Neshta. Il a été découvert pour la première fois en 2005. On pense que le virus a été créé au Bélarus, où il était le plus répandu. De plus, le mot «Neshta» fait référence au mot biélorusse «

Nesta », qui signifie «

quelque chose » en traduction.

Le virus a été créé dans le langage de programmation Delphi. Lorsqu'un ordinateur était infecté, le virus Neshta créait le fichier svchost.com dans le dossier système Windows et la ligne suivante était ajoutée au registre: [HKCR \ exefile \ shell \ open \ command] @ = "% WINDIR% \ svchost.com \"% 1 \ "% *". Cela a conduit au fait qu'un fichier portant l'extension .exe a été infecté par le virus et svchost.com a été lancé à la place. Tous les fichiers infectés ont augmenté de 41 472 octets, en raison de l'introduction de logiciels malveillants. code.

Dans une version du virus (il y en avait deux: a et b), il y avait un message de l'auteur du contenu suivant:

Delphi-le meilleur. Foutre tout le reste. Neshta 1.0. Fabriqué en Biélorussie. Précédent Ўsim ~ tsikavym ~ belarus_kim dzyakchatam. Alyaksander Rygoravich, vous avez besoin d'un taxam. Vozen est un couple kepsky ... Alivarya est une bière! Cordialement 2 Tommy Salo. [Nov-2005] la vôtre [Dziadulja Apanas]

De nombreuses entreprises ont été victimes du virus, notamment la banque biélorusse Technobank, dont tous les ordinateurs ont été infectés en 2007. Cela a conduit au fait que les clients de cette nageoire. les institutions n'ont pas pu effectuer d'opérations monétaires pendant plusieurs jours.

Le virus Neshta a si gravement gâché tout le monde que les services répressifs du Bélarus ont déclaré que son auteur était pourchassé, mais, comme vous le savez, en vain.

Nimda

L'un des vers les plus remarquables. Il est devenu le premier ver à se lancer sans avoir besoin d'ouvrir un e-mail infecté. Le premier à modifier des sites a été de proposer à l'utilisateur de télécharger un fichier (contenant un ver bien sûr).

Pour sa distribution, Nimda n'a pas utilisé une seule méthode, mais jusqu'à 5:

- Courriel

- Partages réseau ouverts

- Sites Web infectés;

- Vulnérabilités dans IIS;

- Portes dérobées laissées sur les systèmes par le Code Red II et les vers sadmind / IIS

En savoir plus sur les méthodes de distribution.

Sites infectésLe site infecté par le ver a un code JavaScript qui oblige le navigateur à télécharger le fichier README.EML contenant le ver:

langage de script = "JavaScript">

window.open ("readme.eml", null, "resizable = no, top = 6000, left = 6000")

Le fichier README.EML s'ouvre dans une fenêtre réduite si l'utilisateur utilise Explorer 5.5 avec Service Pack 1 (ou des versions antérieures de service packs). Il est possible que le ver ne puisse pas infecter Windows NT ou Windows 2000 à l'aide de cette méthode.

CourrielLe sujet de la lettre et le message lui-même peuvent être absents ou aléatoires. La lettre contiendra le fichier joint - README.EXE, qui peut même être lancé à partir du panneau de prévisualisation sans aucune intervention de l'utilisateur, car il exploite une vulnérabilité dans Explorer 5.5 avec Service Pack 1 lorsque Explorer était utilisé pour rendre le courrier html.

Réseaux locauxDans le cas d'une connexion à un réseau local avec un PC infecté, la machine victime recevra le fichier RICHED20.DLL situé dans l'un des dossiers avec les fichiers d'extension .doc ou .eml. Ces fichiers seront masqués.

ServeursEn utilisant la vulnérabilité des serveurs Microsoft IIS 4.0 / 5.0, le ver est copié dans le répertoire des scripts sous le nom ADMIN.DLL.

Le ver Nimda (admin à l'envers) a infecté des PC sur des systèmes et serveurs Windows 95, 98, NT, 2000 ou XP sur Windows NT et Windows 2000.

Les éléments suivants ont été détectés dans le code du ver: Concept Virus (CV) V.5, Copyright © 2001 RPChina. Cela a convaincu de nombreux chercheurs que ce logiciel avait été développé spécifiquement en Chine, mais outre le fait que la première distribution provenait de réseaux en Asie, il n'y a pas de données exactes.

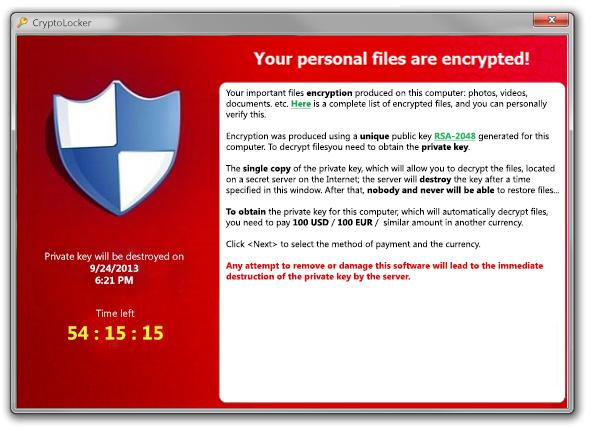

Cryptolocker

Ici, nous ne parlerons pas seulement de logiciels malveillants, mais de toute une cyberattaque réalisée avec son aide. Entre le 5 septembre 2013 et mai 2014, de nombreux utilisateurs de Windows ont été victimes de ransomwares.

L'attaque était basée sur un cheval de Troie qui s'est propagé par le biais de pièces jointes infectées dans les e-mails. Lorsque le PC a été infecté, le cheval de Troie a crypté les fichiers Microsoft Office, OpenDocument, les images et les fichiers AutoCAD. Ensuite, un message a été affiché à l'écran informant l'utilisateur que ses fichiers étaient cryptés, et s'il veut les récupérer, vous devez payer 400 dollars (ou euros) via un bon d'achat prépayé anonyme ou le même montant, mais en bitcoin. 72 100 . ( ) , . - , . , .

2013 CryptoLocker . -, , ( 10 ).

2 2014 Tovar, Gameover Zeu, CryptoLocker. . , , - 3 .

Netsky

2004, .

- :Ebay Auctions <responder@ebay.com>

Yahoo Auctions <auctions@yahoo.com>

Amazon automail <responder@amazon.com>

MSN Auctions <auctions@msn.com>

QXL Auctions <responder@qxl.com>

EBay Auctions <responder@ebay.com>

:

#----------------- message was sent by automail agent ------------------#

Congratulations!

You were successful in the auction.

Auction ID :<**** **** ****>-A

Product ID :<**** **** ****>-P

( **** **** **** — )

A detailed description about the product and the bill

are attached to this mail.

Please contact the seller immediately.

Thank you!

:prod_info_04155.bat

prod_info_04650.bat

prod_info_33462.cmd

prod_info_33967.cmd

prod_info_42313.pif

prod_info_42314.pif

prod_info_42818.pif

prod_info_49146.exe

prod_info_49541.exe

prod_info_54234.scr

prod_info_54235.scr

prod_info_54739.scr

prod_info_33325.txt.exe.zip

prod_info_33543.rtf.scr.zip

prod_info_34157.htm.exe.zip

prod_info_43631.doc.exe.zip

prod_info_43859.htm.scr.zip

prod_info_47532.doc.scr.zip

prod_info_54433.doc.exe.zip

prod_info_55761.rtf.exe.zip

prod_info_56474.txt.exe.zip

prod_info_56780.doc.exe.zip

prod_info_65642.rtf.scr.zip

prod_info_77256.txt.scr.zip

prod_info_87968.htm.scr.zip

, , Windows Services.exe. Netsky , . , , Taskmon Explorer , Mydoom.

Netsky «share» «sharing"

:doom2.doc.pif

sex sex sex sex.doc.exe

rfc compilation.doc.exe

dictionary.doc.exe

win longhorn.doc.exe

e.book.doc.exe

programming basics.doc.exe

how to hack.doc.exe

max payne 2.crack.exe

e-book.archive.doc.exe

virii.scr

nero.7.exe

eminem — lick my pussy.mp3.pif

cool screensaver.scr

serial.txt.exe

office_crack.exe

hardcore porn.jpg.exe

angels.pif

porno.scr

matrix.scr

photoshop 9 crack.exe

strippoker.exe

dolly_buster.jpg.pif

winxp_crack.exe

.msg

.oft

.sht

.dbx

.tbb

.adb

.doc

.wab

.asp

.uin

.rtf

.vbs

.html

.htm

.pl

.php

.txt

.eml

À la suite du ver, il y a eu un fort ralentissement, et parfois une baisse, du fonctionnement des ordinateurs, qui, à son tour, a entraîné d'énormes pertes financières. Ils variaient d'environ 25,6 à 31,3 milliards de dollars dans le monde.

L'auteur de cette création est Sven Jaschan, un étudiant allemand. Il est également l'auteur du ver Sasser (à ce sujet dans le bloc suivant). Sven a été arrêté et condamné à 21 mois de probation et 30 heures de service communautaire.

Sasser

Une autre création de Sven Yashan. En date de 2004 ans. Il a fait beaucoup de bruit et de mal en termes financiers, même si au départ il n'avait pas un tel objectif.

Le ver s'est propagé à l'aide d'une vulnérabilité du service LSASS de Microsoft Windows et n'a nécessité aucune action de la part de l'utilisateur victime pour l'activer.

Sasser a créé un serveur FTP sur le port 5554 pour la distribution. Sur le lecteur C, le ver a créé un fichier sous la racine nommé win.log, qui contenait l'adresse IP de l'ordinateur que le ver essayait récemment d'infecter. Le ver a également utilisé l'API Windows pour vérifier l'adresse IP du système afin de générer une nouvelle adresse sur cette base. dans 25% des cas, les 2 premiers chiffres de l'adresse générée correspondent à l'hôte lorsque les 2 derniers sont aléatoires. Il y a une probabilité de 23% que seul le premier chiffre coïncide et une probabilité de 52% que l'IP généré soit absolument aléatoire. Le processus de sélection d'adresse aléatoire utilise 128 threads, ce qui peut dégrader considérablement les performances d'une machine infectée.

Sasser crée également un script (cmd.ftp) dans le système de la machine victime, qui le "force" à télécharger le ver depuis le serveur ftp infecté. Une fois le téléchargement terminé, le script est supprimé.

La sortie du ver était un redémarrage constant de l'ordinateur avec l'affichage des erreurs de processus lsass.exe. Cependant, cela a suffi à de nombreuses entreprises pour subir d'énormes pertes. Au total, les dommages causés par Sasser se sont élevés à environ 18 milliards de dollars. Au total, environ 250 000 voitures ont été infectées.

Comme mentionné précédemment, Sven a par la suite été puni pour sa création. Si des intentions mercenaires étaient révélées dans ses actions, alors la punition serait beaucoup plus sévère.

Anna Kournikova

En 2001, le programmeur danois Jan de Wit a créé le ver Anna Kournikova. L'utilisateur victime a reçu une lettre photographiant la célèbre joueuse de tennis Anna Kournikova. Bien sûr, il n'y avait pas d'images, mais il y avait un ver qui infectait l'ordinateur si son fichier contenant était ouvert. Le nom du fichier était AnnaKournikova.jpg.vbs. La raison pour laquelle l'utilisateur pouvait sans hésitation ouvrir le fichier dans les paramètres Windows standard, qui masquaient l'extension du fichier. Ainsi, l'utilisateur a vu ce qui suit - AnnaKournikova.jpg. Ensuite, le ver a analysé la base de données d'adresses de messagerie dans Microsoft Outlook et s'est envoyé à tous les contacts.

Le développement du ver a pris de Vita quelques heures. Selon l'enquête, il a utilisé un programme spécial sur Visual Basic "Worm Generator", qui a été téléchargé le dimanche 11 février. Et le même jour, vers 15h00, le ver était prêt et publié sur Internet.

Jan de Wit est venu lui-même à la police. Les avocats ont insisté sur le fait que de Wit ne souhaitait faire de mal à personne et a créé un ver sans tenir compte des conséquences. Cependant, le FBI a fourni la preuve que le préjudice était toujours, et pas petit, supérieur à 166 000 $. En conséquence, Yang a été condamné à 150 heures de travaux communautaires ou 75 jours de prison.

agent.btz

Un ver informatique qui a placé le Pentagone sur ses oreilles. En 2008, un lecteur flash infecté par le ver agent.btz a été inséré dans un ordinateur portable dans une base militaire américaine au Moyen-Orient. L'ordinateur était connecté au US Central Command (USCENTCOM). Le ver s'est propagé à tous les systèmes, y compris les systèmes secrets. Il l'a fait en créant le fichier AUTORUN.INF à la racine de chacun des disques. Il pourrait également scanner l'ordinateur pour des portes dérobées, qu'il a utilisées pour une distribution ultérieure.

Le Pentagone a passé environ 14 mois à nettoyer ses systèmes du ver. Ils ont même interdit l'utilisation de lecteurs flash ou d'autres supports de stockage portables.

Autour de ce ver, il y avait beaucoup de théories de la spéculation et du complot. Quelqu'un a pensé qu'il avait été développé par un pirate solitaire. Et le Pentagone n'était qu'une victime accidentelle parmi tant d'autres. D'autres ont assuré que le ver est le produit d'activités de sabotage en Russie ou en Chine.

Zeus

Un cheval de Troie devenu une arme entre les mains des escrocs. Il a été découvert pour la première fois en 2007.

Le cheval de Troie s'est propagé sur les réseaux sociaux (environ 1,5 million de photos publiées sur Facebook, qui ont été redirigées vers le site avec le cheval de Troie) et par e-mail. Après l'infection, il a été introduit dans le système et analysé les informations de type d'enregistrement (identifiants et mots de passe). Ainsi, les agresseurs ont eu l'opportunité de se connecter aux comptes bancaires de leurs victimes et de mener des opérations de transfert d'argent. Les fonds ont été transférés vers d'autres comptes «infectés» ou vers des comptes frauduleux, ce qui a compliqué le processus de suivi de la chaîne par un attaquant.

Certaines versions de Zeus ont été déguisées à l'aide de la signature numérique de Kaspersky Lab, qui, à la suite de l'étude, a été jugée fausse. De plus, le cheval de Troie peut infecter non seulement les ordinateurs exécutant Windows, mais également les appareils mobiles exécutant BlackBerry ou Android.

En 2010, le 1er octobre, le FBI a annoncé qu'il menait l'une des plus grandes opérations pour capturer des criminels impliqués dans le vol d'environ 70 millions de dollars sur les comptes des victimes du cheval de Troie Zeus. Une centaine de personnes ont été arrêtées: 90 aux États-Unis, les autres au Royaume-Uni et en Ukraine.

Conclusion

Vous pouvez parler des virus informatiques, des chevaux de Troie et des vers presque pour toujours, car chaque jour sinon un nouveau virus apparaît, alors certainement une nouvelle version de l'ancien. Certains d'entre eux ont été créés pour le plaisir et la réalisation créative de soi, tandis que d'autres sont devenus un instrument de criminels volant leurs victimes. Mais, néanmoins, je voudrais noter que la plupart des cas d'infection se sont produits par la faute de la victime elle-même, ou plutôt à cause de sa naïveté et de sa crédulité. Par conséquent, n'ouvrez pas de lettres étranges, telles que "Great_boobs.png", ou visitez des sites douteux. N'oubliez pas non plus de mettre à jour votre antivirus. Passez une bonne journée et surfez sur le Web en toute sécurité.

Comme une publicité. Ce ne sont pas que des serveurs virtuels! Ce sont des VPS (KVM) avec des disques dédiés, ce qui ne peut pas être pire que des serveurs dédiés, et dans la plupart des cas - mieux!

Nous avons fabriqué des VPS (KVM) avec des disques dédiés aux Pays-Bas et aux États-Unis (configurations à partir de VPS (KVM) - E5-2650v4 (6 cœurs) / 10 Go DDR4 / 240 Go SSD ou 4 To HDD / 1 Gbit / s 10 To disponibles à un prix unique - à partir de 29 $ / mois , des options avec RAID1 et RAID10 sont disponibles) , ne manquez pas la chance de passer une commande pour un nouveau type de serveur virtuel, où toutes les ressources vous appartiennent, comme sur un serveur dédié, et le prix est beaucoup plus bas, avec un matériel beaucoup plus productif!

Comment construire l'infrastructure du bâtiment. classe utilisant des serveurs Dell R730xd E5-2650 v4 coûtant 9 000 euros pour un sou? Dell R730xd 2 fois moins cher? Nous avons seulement

2 x Intel Dodeca-Core Xeon E5-2650v4 128 Go DDR4 6x480 Go SSD 1 Gbps 100 TV à partir de 249 $ aux Pays-Bas et aux États-Unis!