Les experts en sécurité de l'information

prêtent attention à la popularité croissante du cryptojacking , une exploitation discrète de la crypto-monnaie sur les ordinateurs des visiteurs du site Web. Vous allez sur un site, l'ordinateur portable commence à chauffer légèrement et à bourdonner. Ce n'est pas grave, mais les propriétaires obtiendront un joli sou: une telle microtransaction en son genre.

Il n'y aurait rien de répréhensible dans un tel modèle commercial de micropaiements, sinon pour deux faits. Premièrement, les visiteurs ne sont pas informés de l'exploitation minière, de sorte que l'utilisation des ressources informatiques se fait à l'insu du propriétaire. Deuxièmement, dans la grande majorité des cas, l'exploitation minière se produit, apparemment, même à l'insu des propriétaires du site lui-même.

À ce jour, le script du service le plus populaire de crypto-jacking Coinhive est installé sur

2496 sites de commerce électronique .

Selon une

étude de Willem de Grot , dans 80% des cas sur ces sites, non seulement le script Coinhive est installé, mais

aussi divers logiciels malveillants pour l'écrémage - copier les détails des cartes de paiement bancaire des clients du magasin.

Il ne suffit pas que les attaquants volent une carte bancaire, ils veulent aussi en extraire un peu sur l'ordinateur. Serrant littéralement tout, de la victime au dernier sou, plus précisément, à la dernière pièce de monnaie Monero, puisque Coinhive exploite cette crypto-monnaie particulière.

Parmi les sites infectés, il existe des ressources très populaires. Par exemple, le représentant officiel du constructeur automobile Subaru en Australie est

shop.subaru.com.au .

Willem de Grot a découvert que la plupart de ces 2496 scripts ont été installés par seulement quelques attaquants. Le fait est que chaque utilisateur Coinhive possède un identifiant unique, sur lequel les fonds extraits sont crédités. Ainsi, 85% des scripts sont associés à seulement deux identifiants Coinhive. Les 15% restants sont répartis entre un grand nombre d'autres identifiants. Cependant, dans ce groupe avec différents ID, les liens sont étiquetés de la même manière avec le nom du site. Autrement dit, nous pouvons supposer que ces 15% sont également créés par une personne ou un groupe. En d'autres termes, toutes les infections des boutiques en ligne ont été perpétrées par trois groupes de cybercriminels.

Le spécialiste note que dans certains cas, le crypto-mineur est bien caché dans le code de la page. Bien que certains sites renvoient vers le fichier officiel

coinhive.js , d'autres tentent de se cacher. Ici, l'extraction se fait via un cadre intégré qui charge le contenu de

siteverification.online . Ce site présente la page d'installation de la distribution Debian standard, mais contient toujours un crypto mineur. D'autres cadres intégrés chargent du contenu à partir d'un site qui prétend être une page de pare-feu Sucuri.

Comme cela a été répété à plusieurs reprises, afin de vous protéger du crypto mineur, vous devez installer un plugin dans votre navigateur pour bloquer les publicités ou écrire une interdiction sur les serveurs Coinhive dans le fichier hosts.

127.0.0.1 coin-hive.com coinhive.comMais en tout cas, il n'y a rien de spécial à craindre. Le crypto-jacking est un type de cybercriminalité totalement inoffensif qui ne cause pas beaucoup de dommages. Même si vous laissez la page ouverte pendant un mois au mineur, la facture d'électricité n'augmentera que de quelques centaines de roubles. En fait, ces cryptomineurs ne sont pas beaucoup plus nocifs que les bannières flash animées, qui chargent également légèrement le processeur central.

Selon les

estimations de Trustwave , l'ordinateur moyen consomme 1212 Wh de plus d'électricité que d'habitude par jour du script Coinhive. Pendant un mois, 36,36 kWh sortent. Selon les tarifs de Moscou (5,38 roubles / kWh), 195 roubles 62 kopecks sont obtenus. En principe, ce n'est pas si petit, mais il est peu probable que quelqu'un laisse l'onglet avec le crypto mineur ouvert pendant un mois entier. Et tous les tarifs d'électricité ne sont pas aussi élevés qu'à Moscou.

On peut supposer que personne n'utilise le service Coinhive de son plein gré. Mais non, il existe toujours des sites qui installent le mineur et le

signalent même ouvertement

aux utilisateurs (et donnent à chaque utilisateur la possibilité de choisir exactement le nombre de hachages autorisés à calculer sur son processeur). Mais il n'y a que quelques sites de ce type. La plupart des mineurs sont toujours installés par des attaquants.

L'exploitation minière de Monero sur Mac Book Air génère environ 25 hachages / s, l'exploitation minière sur un ordinateur de bureau ordinaire - environ 80 hachages / s, sur le smartphone OnePlus 3t - environ 12 hachages / s, de sorte que les attaquants ne gagneront toujours pas beaucoup d'argent (voir la

calculatrice l'exploitation minière Monero ), d'autant plus que Coinhive enlève 30% des pièces.

Cependant, une entreprise peut réaliser de bons bénéfices si elle parvient à infecter des millions de smartphones. Bien que là, la vitesse d'extraction soit plusieurs fois plus lente, mais il est possible de l'exécuter pendant une longue période. Récemment, les spécialistes d'Ixia ont trouvé

deux applications populaires avec des cryptomineurs intégrés dans le répertoire Google Play . Ils ont un total de 6 à 15 millions de téléchargements.

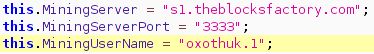

Les experts ont étudié le code de l'une des applications infectées («Scanword») et déterminé le nom d'utilisateur auquel les pièces du pool minier (un certain «HUNTER») sont créditées et ont même trouvé certains de ses messages sur les forums. Le même développeur a publié sur Google Play une autre application infectée Puzzle (English Book), qui a également des millions de téléchargements.