Application mobile à distance Lovense pour le contrôle à distance du vibrateur

Application mobile à distance Lovense pour le contrôle à distance du vibrateurUn petit scandale a éclaté autour de la société hongkongaise Lovense, qui se consacre à la production de sextoys et distribue l'application mobile

Lovense Remote pour les contrôler à distance. L'un des utilisateurs de Reddit a

remarqué que le programme à l'insu de la fille enregistre l'historique de l'utilisation du vibreur. De plus, dans le dossier local du programme sur le smartphone, vous pouvez trouver un fichier audio de six minutes enregistré lors de la dernière session.

Bien sûr, ce comportement du programme a provoqué la perplexité des utilisateurs. Dans les commentaires de Reddit. Les filles disent qu'elles ont vraiment donné la permission d'utiliser la caméra et le microphone, mais il était entendu qu'elles ne seraient utilisées que pour le chat, intégrées au programme et pour envoyer des commandes vocales, et non pour enregistrer constamment tous les sons qu'elles émettent dans le processus ... gadget. Les actions non autorisées du programme ont été confirmées par plusieurs personnes dans le fil.

Un utilisateur, qui

s'est présenté comme un représentant de Lovense , a reconnu le comportement incorrect de l'application, qu'il a qualifié de «bug mineur». Il a déclaré que le bogue n'est disponible que dans la version Android de l'application, alors qu'aucun fichier audio n'est envoyé aux serveurs de l'entreprise. Les fichiers audio temporaires sont enregistrés et stockés exclusivement localement. Le même jour, une mise à jour d'application a été publiée dans laquelle le bogue a été corrigé.

Dans un

commentaire à

The Verge , Lovense a confirmé que la personne sur le forum est en effet un représentant officiel de la société et ses paroles sont vraies: «Comme dit, nous ne stockons pas de fichiers audio sur nos serveurs. Pour que la fonction sonore [commande vocale et transmission de clips audio] fonctionne, nous devons créer un fichier audio dans le cache local. Il est supposé que ce fichier devrait être supprimé après chaque session, mais en raison d'un bogue dans la dernière version de l'application Android, il n'a pas été supprimé, a indiqué la société. "En raison de ce bogue, le fichier audio a été stocké sur l'appareil jusqu'à la prochaine session, lorsqu'il a été remplacé par le nouveau fichier audio dans le cache."

Il semble que les actions de la société aient été vraiment involontaires, elles ressemblent à une petite erreur technique. Cependant, cela ne nie pas le fait que le petit ami de la fille ou un autre étranger qui a eu accès à son smartphone pouvait facilement écouter ou copier des sons assez intimes pour elle-même. Maintenant, de nombreuses entreprises sont préoccupées par la distribution de photos et de vidéos intimes à des fins pornographiques, de sorte que le son intime convient également parfaitement à ces fins. En d'autres termes, la fuite d'un tel contenu personnel constitue une menace immédiate pour la sécurité et la confidentialité des informations de l'utilisateur.

Il convient de noter que ce n'est pas le premier cas de fuite de ce type de données confidentielles à partir de gadgets Lovesense. Il y a tout juste un mois, on a découvert la vulnérabilité du gadget d'une autre entreprise appelé Hush (un appareil aux fonctionnalités incomplètes, comme un plug anal, une sorte de plug dans la salle de bain). Comme de nombreux autres jouets sexuels, il utilise le protocole Bluetooth Low Energy (BLE). Il s'est avéré que ce gadget

peut être piraté .

Un pirate nommé Simone Margaritelli, connu dans la communauté sous le nom de evilsocket, a écrit un scanner BLEAH BLE (

code source sur Github ) et publié des instructions sur le piratage des gadgets BLE.

Le scanner est extrêmement facile à utiliser. Il suffit de l'exécuter avec l'indicateur

-t0 et il commence à analyser en continu tous les gadgets BLE.

Si parmi eux, vous trouvez quelque chose d'intéressant, vous pouvez vous connecter à l'appareil.

Après cela, vous pouvez envoyer des commandes arbitraires au périphérique qu'il exécutera. La vidéo de démonstration ci-dessous montre comment le gadget reçoit la commande

vibrate:20; de l'ordinateur portable via le scanner BLEAH

vibrate:20; . Dans ce cas, l'appareil pense que la commande provient de l'application mobile Lovense Remote - la même application qui est utilisée pour contrôler le vibrateur susmentionné et d'autres jouets sexuels Lovense.

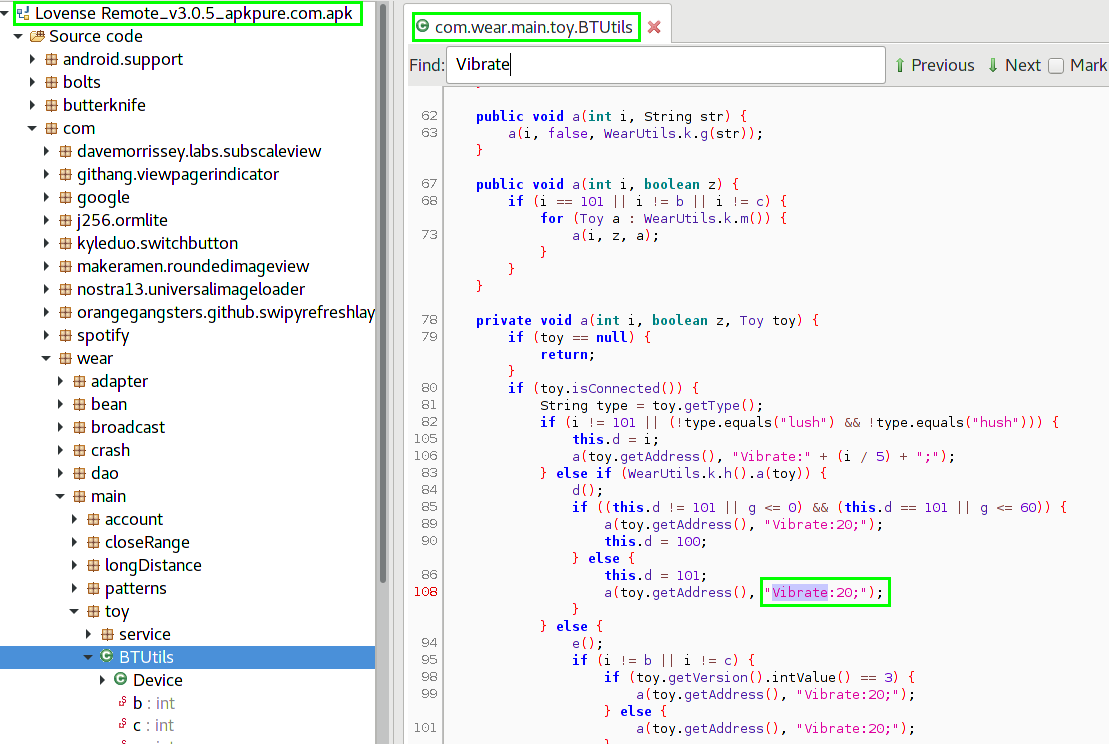

Les pirates ont désassemblé cette application Java et analysé les commandes à contrôler.

Code source de l'application Lovense Remote

Code source de l'application Lovense RemoteIl est clair que dans le cas d'un jouet sexuel, une télécommande non autorisée peut présenter un certain danger: par exemple, un attaquant peut ainsi vider rapidement la batterie du gadget et ruiner le plaisir de l'utilisateur.

Dans un autre cas, les utilisateurs de vibrateurs We-Vibe Bluetooth ont

déposé un recours collectif de 3,75 millions de dollars contre Standard Innovation, une entreprise canadienne, selon laquelle une application de gestion de gadgets mobiles a enregistré des informations personnelles. Le fabricant a accepté de verser une indemnité (le montant sera réparti entre tous ceux qui remplissent et soumettent le questionnaire, un maximum de 199 $ par fille).