A mi-chemin passé. Nous savons déjà quels sont les trous dans le système d'exploitation Android ou dans macOS. Aujourd'hui, nous nous concentrerons sur les systèmes d'exploitation qui ne sont pas aussi courants qu'Android, mais qui ne méritent pas moins d'attention. Si vous souhaitez vous familiariser avec les vulnérabilités du système d'exploitation des parties précédentes, voici les liens:

Partie I et

Partie II .

Mais pour commencer, je voudrais vous rappeler pourquoi exactement ces systèmes d'exploitation que nous considérons aujourd'hui, comment les vulnérabilités sont sélectionnées et quelles données les concernant sont contenues dans des tableaux, dont vous verrez beaucoup ci-dessous dans le texte.

Dans cette partie, nous étudierons les trois troisièmes systèmes d'exploitation du tableau ci-dessous (en gras):

| Nom du système d'exploitation | Constructeur | Nombre total de vulnérabilités pour 2017 | Nombre total de vulnérabilités pour 2016 | Nombre total de vulnérabilités pour toute la durée des statistiques |

|---|

| Android | Google | 666 | 523 | 1357 |

| Noyau Linux | Linux | 381 | 217 | 1921 |

| Iphone os | Apple | 293 | 161 | 1277 |

| Windows 10 | Microsoft | 226 | 172 | 451 |

| Windows Server 2016 | Microsoft | 212 | 39 | 251 |

| Windows Server 2008 | Microsoft | 212 | 133 | 981 |

| Mac os x | Apple | 210 | 215 | 1888 |

| Windows Server 2012 | Microsoft | 201 | 156 | 606 |

| Windows 7 | Microsoft | 197 | 134 | 838 |

| Windows 8.1 | Microsoft | 192 | 154 | 542 |

| Windows Rt 8.1 | Microsoft | 124 | 139 | 438 |

| Debian Linux | Debian | 95 | 327 | 1029 |

| Fedora | Projet Fedora | 84 | 120 | 441 |

| Ubuntu linux | Canonique | 66 | 279 | 867 |

| WatchOS | Apple | 65 | 77 | 231 |

| Windows Vista | Microsoft | 64 | 125 | 814 |

| Opensuse | Projet opensuse | 58 | 5 | 119 |

| Bond | Projet opensuse | 57 | 2 | 60 |

| Bond | Novell | 48 | 260 | 349 |

| Xen | Xen | 44 | 28 | 228 |

Concernant le choix des vulnérabilités pour un examen plus détaillé (puisque cela a déjà été écrit dans la partie précédente, on cache tout sous le spoiler pour ne pas étendre le texte):Il convient d'examiner de plus près certaines des vulnérabilités observées sur un système d'exploitation particulier. Le portail CVE Details note chacun d'eux. Le nombre de points dépend du niveau de dommages et de la distribution de masse. Le score maximum est de 10 points. Il s'agit de ces vulnérabilités (si elles existent et si elles sont uniques) qui seront discutées plus loin. Pour que cet article ne se transforme pas en un livre en cinq volumes de Lénine, nous ne prêterons attention qu'à trois vulnérabilités d'une liste qui peut en contenir des centaines.

Concernant la structure des données dans les tableaux (puisque cela a déjà été écrit dans la partie précédente, on cache tout sous le spoiler pour ne pas étendre le texte):Description des tableauxLes tableaux de chacun des types de vulnérabilités indiquent certains paramètres supplémentaires liés à une vulnérabilité particulière. En savoir plus sur eux.

Niveau d'impact sur1)

confidentialité :

- Complet - la vulnérabilité permet aux attaquants d'accéder à toutes les informations sur l'appareil;

- Partielle - divulgation importante d'informations;

- Aucun - la vie privée n'est pas violée;

2)

intégrité :

- Complet - l'intégrité du système est complètement compromise, une perte complète de protection du système;

- Partielle - la modification de certains fichiers ou informations système est possible, mais l'attaquant n'a aucun contrôle sur ce qui peut être changé;

- Aucun - il n'y a aucun impact sur l'intégrité du système;

3)

disponibilité :

- Full - la vulnérabilité permet à un attaquant de bloquer complètement l'accès à la ressource;

- Partielle - diminution de la productivité ou disponibilité irrégulière des ressources;

- Aucun - il n'y a aucun impact sur la disponibilité du système;

Difficulté d'accès- Faible - des conditions spéciales d'accès ne sont pas requises, ainsi que des connaissances ou des compétences spécifiques ne sont pas requises;

- Moyen - certaines conditions doivent être remplies pour avoir accès;

- Élevé - conditions d'accès spéciales limitant l'exploit;

Authentification- Non requis - l'authentification n'est pas requise pour exploiter la vulnérabilité;

- Système unique - la vulnérabilité nécessite que le pirate soit connecté au système (par exemple, via la ligne de commande, le mode bureau ou via l'interface Web).

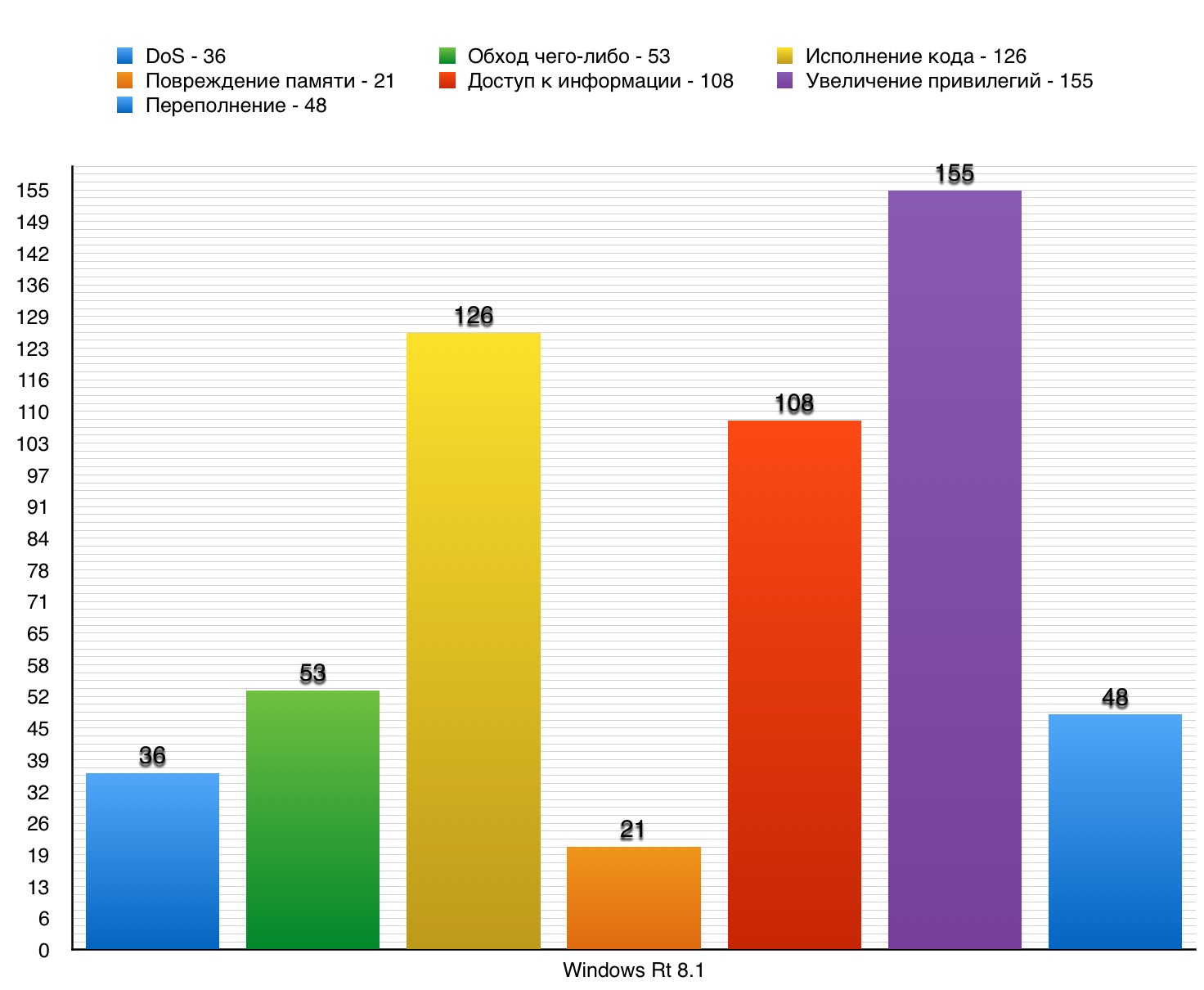

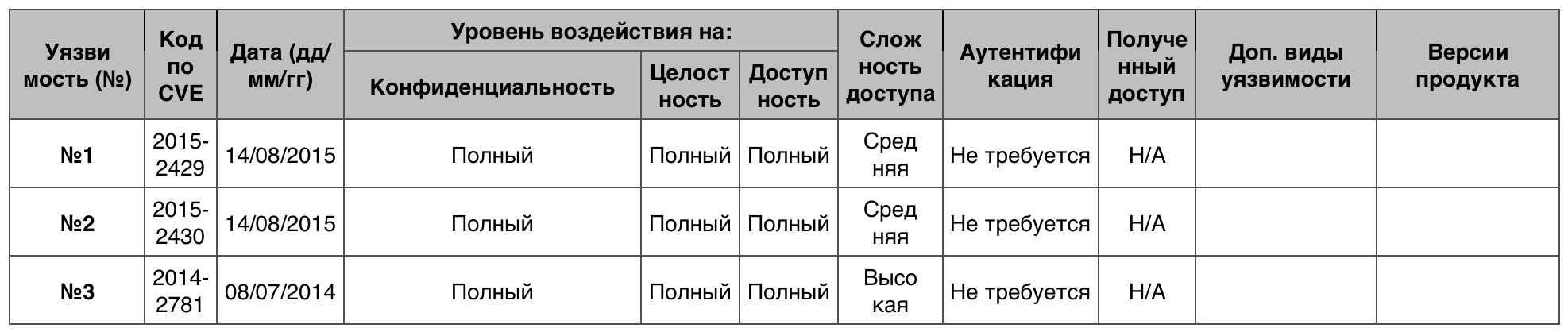

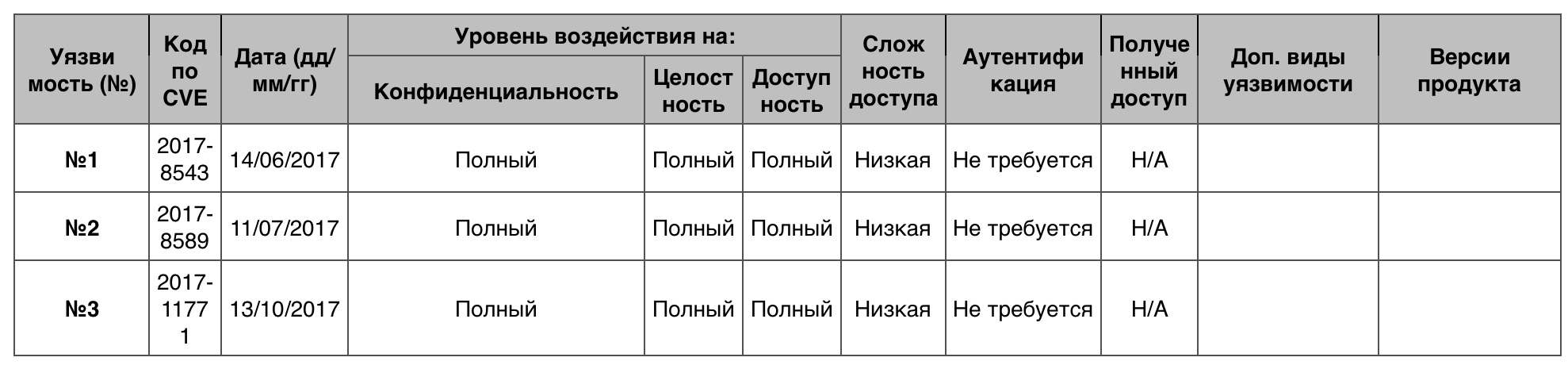

1. Windows Rt 8.1

Windows Rt 8.1

Windows Rt 8.1 est un système d'exploitation de la famille Windows NT, sorti le 26 octobre 2012.

Dos

DosVulnérabilités totales - 36. 10 points marqués - 0.

Vulnérabilité n ° 1 (9.3)usp10.dll dans Uniscribe a permis d'ajouter une entrée au fichier de police EMF +, ce qui a permis d'exécuter du code ou de conduire à DoS.

Vulnérabilité n ° 2 (9.3)MSXML 3.0 a activé DoS via le contenu XML généré.

Vulnérabilité n ° 3 (9.3)atmfd.dll dans la bibliothèque Adobe Type Manager a permis à un attaquant distant d'organiser DoS via la police OpenType qu'il avait créée.

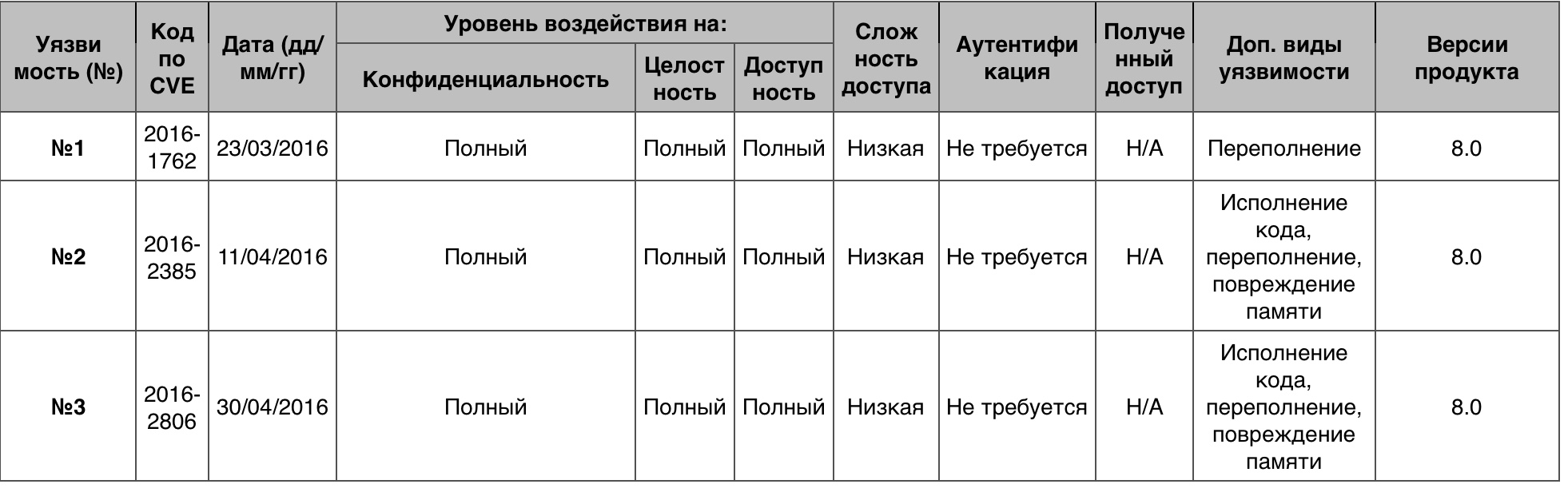

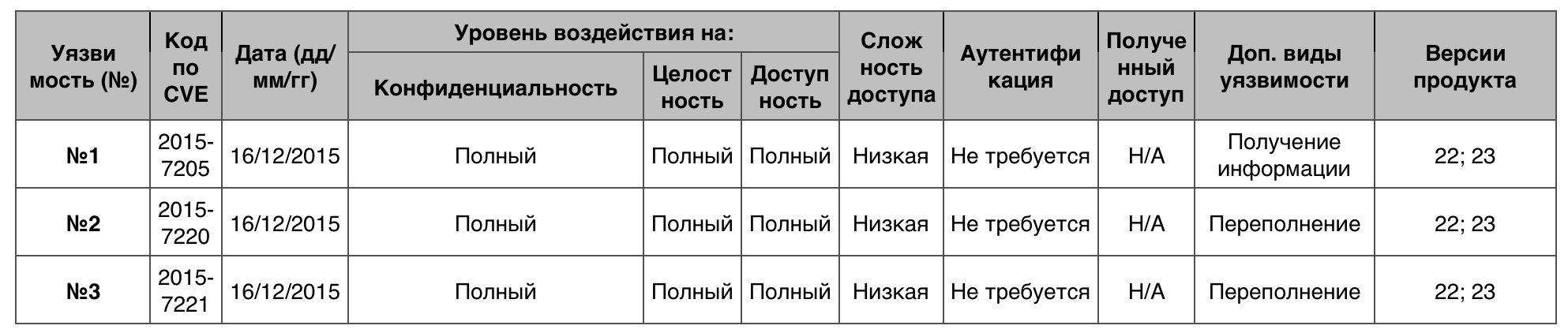

Tableau des vulnérabilités DoS dans Windows Rt 8.1Contourner quelque chose

Tableau des vulnérabilités DoS dans Windows Rt 8.1Contourner quelque chose53 vulnérabilités au total. 0 a marqué 10 points.

Vulnérabilité n ° 1 (9.3)Le système d'exploitation a permis aux attaquants de contourner les protocoles de sécurité du sandbox de l'application et d'effectuer des actions dans le registre via l'application créée.

Vulnérabilité n ° 2 (9.3)Le système d'exploitation a permis aux attaquants de contourner les protocoles de sécurité du sandbox de l'application et d'effectuer des actions sur le système de fichiers via l'application créée.

Vulnérabilité n ° 3 (7.6)Le système d'exploitation n'a pas pu restreindre correctement l'échange de données du clavier et de la souris entre des programmes à différents niveaux d'intégrité, ce qui a permis à un attaquant de contourner les restrictions d'accès en prenant le contrôle d'un processus de bas niveau pour lancer le clavier à l'écran, puis télécharger l'application créée.

Explorer la table des vulnérabilités des catégories dans Windows Rt 8.1Exécution de code

Explorer la table des vulnérabilités des catégories dans Windows Rt 8.1Exécution de code126 vulnérabilités au total. 10 points - 5.

Vulnérabilité n ° 1Le système d'exploitation a permis au pirate de prendre le contrôle du système lorsque Windows Search ne pouvait pas gérer le traitement des objets en mémoire.

Vulnérabilité n ° 2Le système d'exploitation a permis au pirate de prendre le contrôle du système lorsque Windows Search ne pouvait pas gérer le traitement des objets en mémoire.

Vulnérabilité n ° 3Le système d'exploitation vous a permis d'exécuter à distance du code arbitraire, car il ne pouvait pas gérer les réponses DNS.

Tableau de vulnérabilités d'exécution de code dans Windows Rt 8.1Corruption de la mémoire

Tableau de vulnérabilités d'exécution de code dans Windows Rt 8.1Corruption de la mémoireAu total - 21 vulnérabilités. 10 points - 0.

Vulnérabilité n ° 1 (9.3)Le composant Imaging a permis à l'attaquant distant d'exécuter du code via le document généré.

Vulnérabilité n ° 2 (9.3)Animation Manager a permis à un attaquant distant d'exécuter du code via le site Web créé.

Vulnérabilité n ° 3 (9.3)La Media Foundation a autorisé un attaquant distant à exécuter du code via le site Web créé.

Tableau de vulnérabilités de corruption de mémoire dans Windows Rt 8.1Accès à l'information

Tableau de vulnérabilités de corruption de mémoire dans Windows Rt 8.1Accès à l'informationAu total, 108 vulnérabilités ont été découvertes. 10 points - 0.

Vulnérabilité n ° 1 (7.2)Les pilotes en mode noyau pourraient donner à un attaquant authentifié la possibilité d'exécuter l'application qu'il a créée pour obtenir des informations ou même DoS.

Vulnérabilité n ° 2 (6.6)win32k.sys dans les pilotes en mode noyau a permis aux utilisateurs locaux d'acquérir des informations à partir de la mémoire du noyau via l'application créée.

Vulnérabilité n ° 3 (5.8)SChannel n'a pas pu garantir que le certificat du serveur X.509 lors de la reconnexion est le même qu'avant la reconnexion, ce qui a permis d'obtenir des informations ou de modifier les données TLS via une «triple attaque de prise de contact».

Tableau de vulnérabilité d'accès à l'information dans Windows Rt 8.1Augmentation des privilèges

Tableau de vulnérabilité d'accès à l'information dans Windows Rt 8.1Augmentation des privilègesAu total - 155,10 points marqués 2.

Vulnérabilité n ° 1 (10)Les pilotes en mode noyau du système d'exploitation ont permis à un utilisateur local d'obtenir des privilèges via l'application créée.

Vulnérabilité n ° 2 (10)Le composant graphique du noyau du système d'exploitation a permis aux utilisateurs locaux d'obtenir des privilèges via l'application créée.

Vulnérabilité n ° 3 (9.3)Le contournement du répertoire dans le composant TSWbPrxy du système d'exploitation a permis d'obtenir des privilèges via le chemin créé dans le fichier exécutable.

Tableau de vulnérabilités des catégories d'escalade de privilèges dans Windows Rt 8.1Débordement

Tableau de vulnérabilités des catégories d'escalade de privilèges dans Windows Rt 8.1DébordementTotal - 48. 10 points - 0.

Vulnérabilité n ° 1 (9.3)Le composant Uniscribe, avec une tentative infructueuse de traiter correctement les objets mémoire, a conduit à la possibilité d'exécution de code.

Vulnérabilité n ° 2 (9.3)Le moteur de base de données JET a donné le contrôle du système, compte tenu de la façon dont il gérait les objets mémoire.

Vulnérabilité n ° 3 (9.3)Le moteur de base de données JET a donné le contrôle du système, compte tenu de la façon dont il gérait les objets mémoire.

Tableau de vulnérabilité de débordement dans Windows Rt 8.1

Tableau de vulnérabilité de débordement dans Windows Rt 8.1Comme dans la version précédente de Windows OS - 8, la même tendance est observée ici. Un plus grand nombre de vulnérabilités sont liées à l'escalade de privilèges, ce qui entraîne la possibilité d'activer à distance des logiciels malveillants, qui, à leur tour, peuvent exploiter d'autres vulnérabilités et entraîner diverses sortes de conséquences.

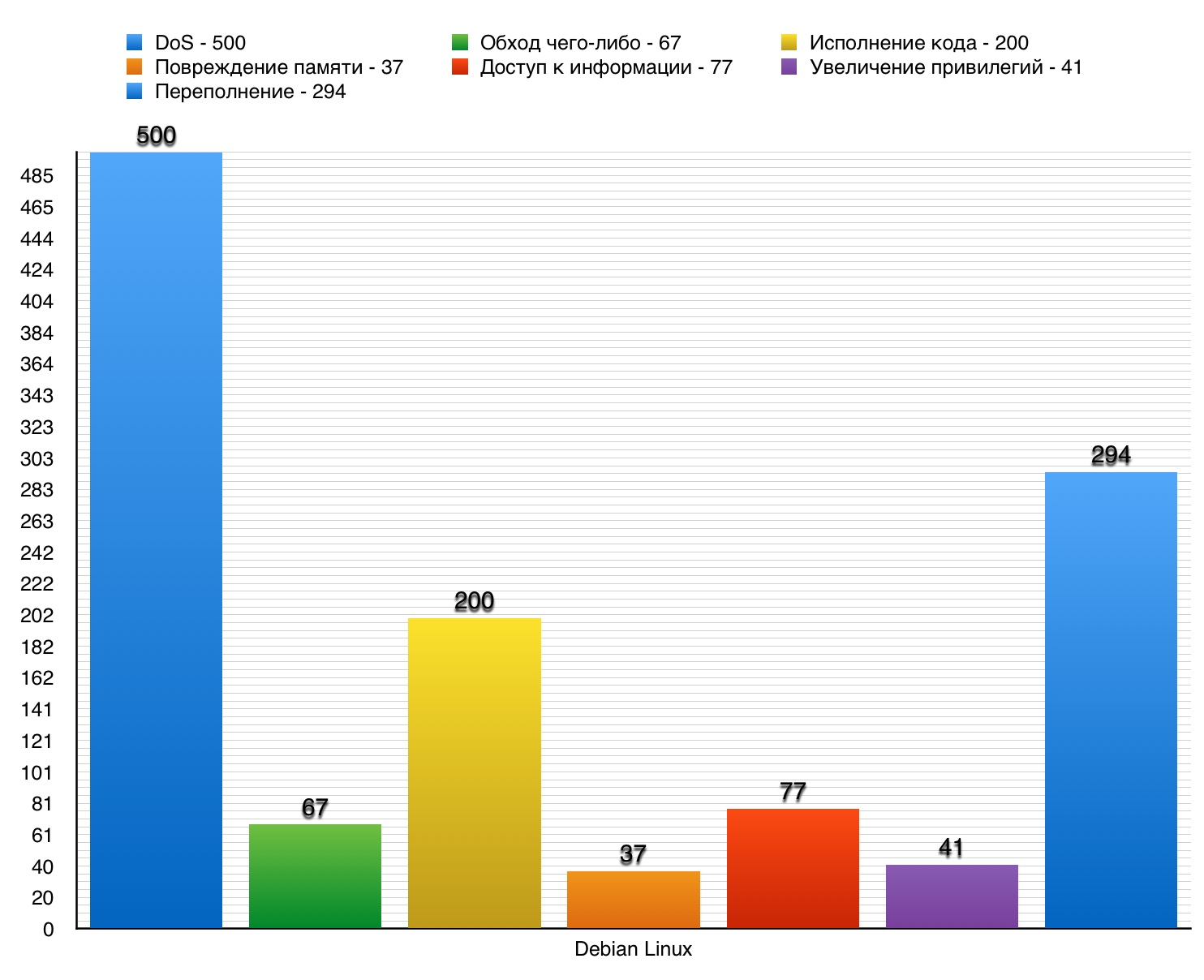

2. Debian Linux

Debian Linux

Debian Linux est un système d'exploitation sorti le 16 août 1993. L'une des incarnations les plus populaires de Linux, Debian peut être utilisée sur les postes de travail et les serveurs.

Fait amusant: toutes les versions de travail de l'OS portent les noms des personnages du film d'animation Toy Story. Mais la version instable s'appelle Sid (c'était le nom du garçon dans le même dessin animé qui se moquait des jouets).

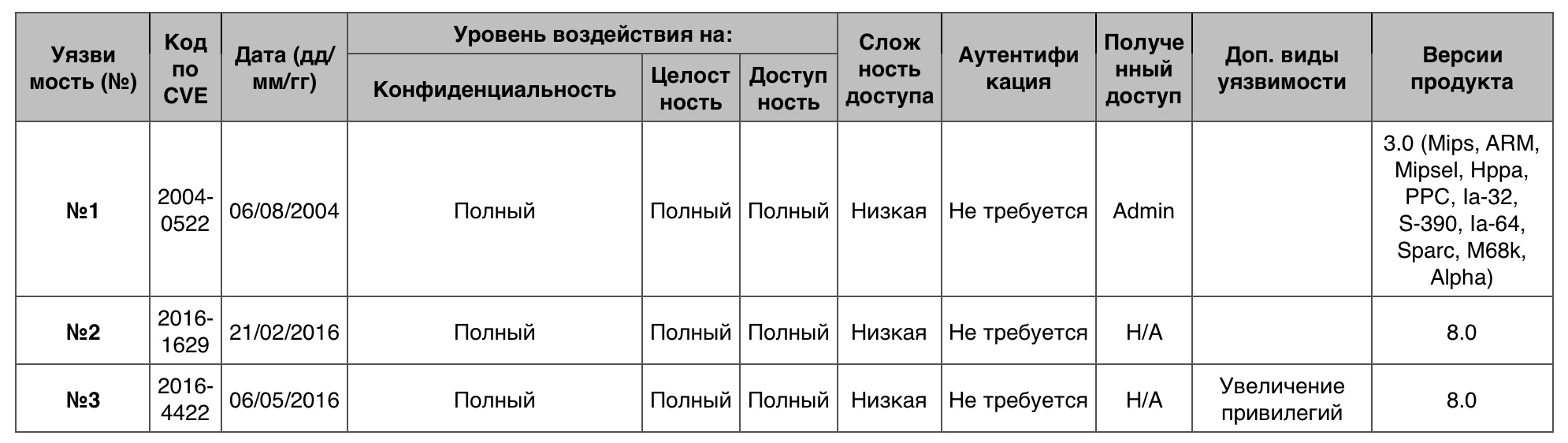

Dos

DosAu total - 500 vulnérabilités. Cependant, parmi un si grand nombre, seulement 16 ont marqué 10 points.

Vulnérabilité n ° 1La fonction xmlNextChar dans libxml2 a permis d'organiser DoS par un pirate distant à l'aide du document XML créé.

Vulnérabilité n ° 2Un débordement de tampon sur le tas de la fonction encode_msg dans encode_msg.c dans le module Kamailio SEAS a permis à un attaquant distant d'exécuter DoS ou d'exécuter du code via un gros paquet SIP.

Vulnérabilité n ° 3De nombreuses vulnérabilités non spécifiées dans le navigateur Mozilla Firefox antérieures à la version 46.0 et Firefox ESR 45.x à la version 45.1 permettaient à un attaquant distant d'organiser DoS via un vecteur désinstallé.

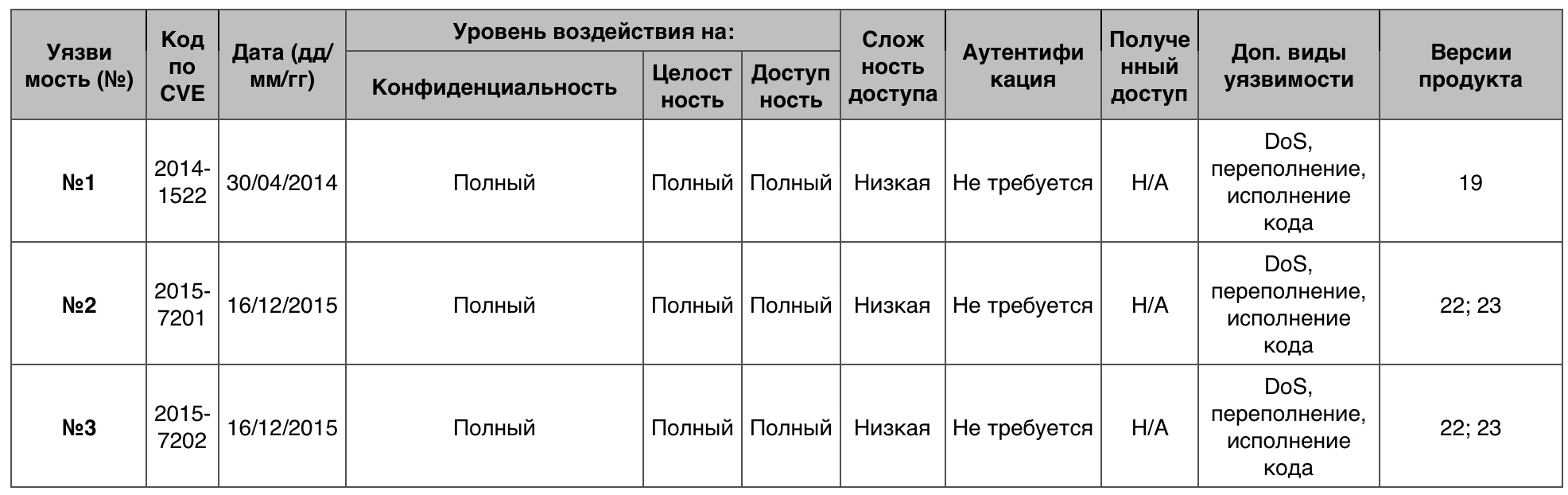

Tableau de vulnérabilité de Debian LinuxContourner quelque chose

Tableau de vulnérabilité de Debian LinuxContourner quelque choseSur 67 vulnérabilités, seulement 4 ont marqué 10 points.

Vulnérabilité n ° 1Gallery version 1.4.3 et versions ultérieures sont autorisées à contourner l'authentification et à obtenir les droits d'administrateur de la galerie.

Vulnérabilité n ° 2Google Chrome, plus ancien que 48.0.2564.116, a été autorisé à contourner la règle de restriction de domaine Blink et à contourner les protocoles de sécurité du bac à sable via un vecteur désinstallé.

Vulnérabilité n ° 3La fonction pam_sm_authenticate dans pam_sshauth.c dans libpam-sshauth a permis aux crackers contextuels de contourner l'authentification ou d'obtenir des privilèges via le compte système de l'utilisateur.

Table des vulnérabilités d'exploration de quelque chose dans Debian LinuxExécution de code

Table des vulnérabilités d'exploration de quelque chose dans Debian LinuxExécution de codeTotal - 200. 10 points - 25.

Vulnérabilité n ° 1De nombreuses vulnérabilités non spécifiées dans le navigateur Mozilla Firefox antérieures à la version 46.0 et Firefox ESR 45.x à la version 45.1 permettaient à un attaquant distant d'organiser DoS via un vecteur désinstallé.

Vulnérabilité n ° 2La fonction OpenBlob dans blob.c dans GraphicsMagick avant la version 1.3.24 et ImageMagick permettait à un attaquant d'exécuter du code arbitraire en utilisant le symbole "|" Le début du nom de fichier.

Vulnérabilité n ° 3La vulnérabilité Use-after-free de la fonction __sys_recvmmsg dans net / socket.c dans le noyau Linux avant la version 4.5.2 permettait à un attaquant distant d'exécuter du code arbitraire via des vecteurs en raison de l'utilisation de l'appel système recvmmsg incorrect lors de la gestion des erreurs.

Tableau de vulnérabilités d'exécution de code dans Debian LinuxCorruption de la mémoire

Tableau de vulnérabilités d'exécution de code dans Debian LinuxCorruption de la mémoireAu total - 37 vulnérabilités. De ce nombre, 10 ont marqué 4.

Vulnérabilité n ° 1De nombreuses vulnérabilités non spécifiées dans le navigateur Mozilla Firefox antérieures à la version 46.0 et Firefox ESR 45.x à la version 45.1 permettaient à un attaquant distant d'organiser DoS via un vecteur désinstallé.

Vulnérabilité n ° 2Un débordement de tampon sur le tas de la fonction encode_msg dans encode_msg.c dans le module Kamailio SEAS a permis à un attaquant distant d'exécuter DoS ou d'exécuter du code via un gros paquet SIP.

Vulnérabilité n ° 3De nombreuses vulnérabilités non spécifiées dans le navigateur Mozilla Firefox jusqu'à la version 46.0 et Firefox ESR 45.x jusqu'à la version 45.1 permettaient à un attaquant distant d'organiser DoS via un vecteur désinstallé.

Tableau de vulnérabilités de corruption de mémoire pour Debian LinuxAccès à l'information

Tableau de vulnérabilités de corruption de mémoire pour Debian LinuxAccès à l'informationTotal - 77. 10 points - 0 vulnérabilités.

Vulnérabilité n ° 1 (9.0)Le script Oarsh dans OAR avant la version 2.5.7 permettait à un utilisateur de cluster authentifié à distance d'obtenir des informations précieuses et d'obtenir des privilèges via des vecteurs qui incluent des options OpenSSH.

Vulnérabilité n ° 2 (7,5)La fonction htmlParseComment dans HTMLparser.c dans libxml2 permettait d'accéder aux informations via des commentaires HTML non fermés.

Vulnérabilité n ° 3 (7.2)L'émulation x86 Xen de 3.2.x vers la version 4.5.x a incorrectement ignoré les segments de redéfinition des instructions avec des

opérandes de registre, ce qui a permis à un utilisateur invité local de recevoir des informations via un vecteur non défini.

L'opérande est l'argument de l'opération.

Tableau de vulnérabilité d'accès à l'information pour Debian LinuxAugmentation des privilèges

Tableau de vulnérabilité d'accès à l'information pour Debian LinuxAugmentation des privilègesAu total, 41 vulnérabilités ont été découvertes. 10 points ont marqué 2 d'entre eux.

Vulnérabilité n ° 1 (10)rpc.statd dans le package nfs-utils sur diverses distributions Linux a une chaîne non valide avec un format peu fiable, ce qui permet d'obtenir des privilèges distants.

Vulnérabilité n ° 2 (10)La fonction pam_sm_authenticate dans pam_sshauth.c dans libpam-sshauth a permis aux crackers contextuels de contourner l'authentification ou d'obtenir des privilèges via le compte système de l'utilisateur.

Vulnérabilité n ° 3 (9.0)PostgreSQL a restreint de manière incorrecte l'accès aux paramètres de configuration utilisateur non définis pour PL / Java, ce qui a permis à un attaquant d'obtenir des privilèges via un vecteur non défini.

Tableau de vulnérabilité de l'escalade de privilèges sur Debian LinuxDébordement

Tableau de vulnérabilité de l'escalade de privilèges sur Debian LinuxDébordementTotal - 294. 10 points - 25.

Vulnérabilité n ° 1Le débordement de logiciel dans le constructeur PointGFp dans Botan a permis à un attaquant distant d'écraser la mémoire et d'exécuter du code arbitraire via le point créé par

ECC , ce qui a provoqué un débordement de tas.

ECC - code correcteur d'erreurs.

Vulnérabilité n ° 2Un débordement de tampon dans le tas de la fonction encode_msg dans encode_msg.c dans le module Kamailio SEAS a permis à un attaquant distant d'exécuter DoS ou d'exécuter du code via un gros paquet SIP.

Vulnérabilité n ° 3De nombreuses vulnérabilités non spécifiées dans le navigateur Mozilla Firefox antérieures à la version 46.0 et Firefox ESR 45.x à la version 45.1 permettaient à un attaquant distant d'organiser DoS via un vecteur désinstallé.

Tableau de vulnérabilités de débordement de Debian Linux

Tableau de vulnérabilités de débordement de Debian LinuxMalgré un nombre assez important de vulnérabilités, notamment dans la catégorie DoS, le niveau de leur exploit et les conséquences correspondantes ne sont pas si importants. En raison de son architecture spécifique, Debian Linux peut résister à la plupart des attaques malveillantes, ce qui le rend extrêmement populaire parmi les entreprises qui apprécient leurs données. Même la NASA utilise ce système d'exploitation sur les postes de travail des astronautes sur l'ISS.

3. Fedora

Fedora

Fedora est une distribution du système d'exploitation GNU / Linux, la première version est le 6 novembre 2003. Cette distribution est entièrement prise en charge par la communauté, c'est-à-dire ceux qui l'utilisent et ceux qui développent des logiciels pour elle. Fedora est une sorte de bac à sable pour les développeurs, car le logiciel est composé de logiciels libres, c'est-à-dire celui qui peut être utilisé indéfiniment et même modifié par l'utilisateur.

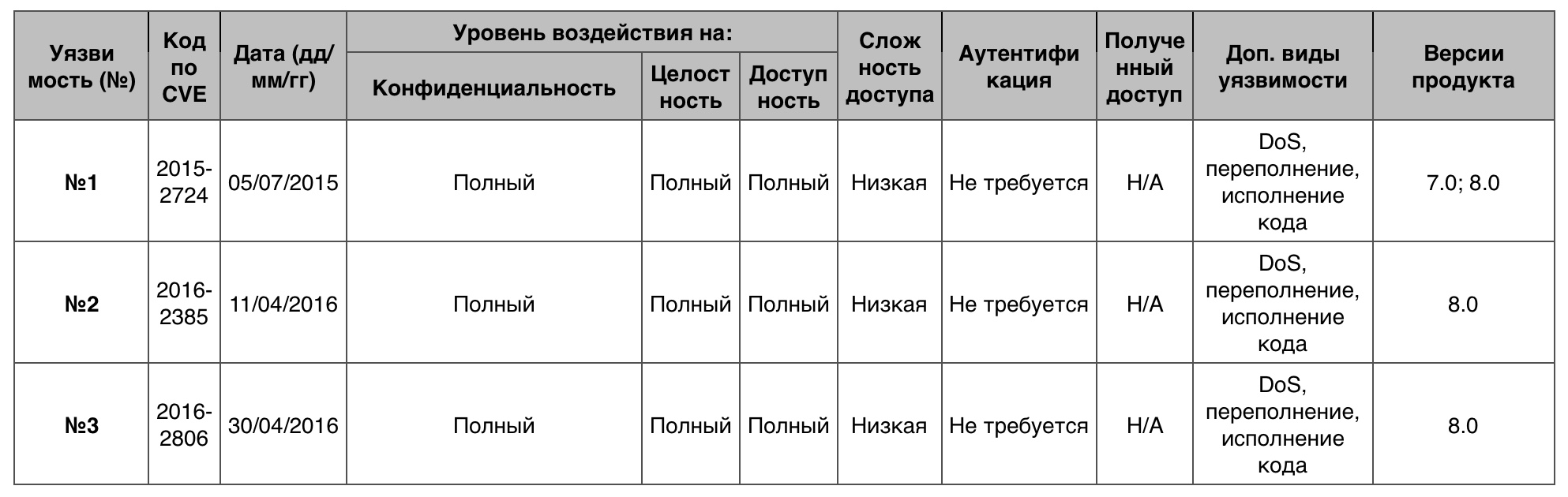

Dos

DosSur 205 vulnérabilités, 10 ont obtenu le score maximum.

Vulnérabilité n ° 1Un débordement de logiciel dans la fonction RTPReceiverVideo :: ParseRtpPacket dans Mozilla Firefox avant la version 43.0 et dans Firefox ESR 38.x avant la version 38.5 permettait au pirate d'obtenir des informations et d'organiser DoS via l'activation du package RTP WebRTC créé.

Vulnérabilité n ° 2Les débordements de tampon dans la fonction XDRBuffer :: grow dans js / src / vm / Xdr.cpp dans Mozilla Firefox avant la version 43.0 ont permis d'organiser DoS via le code JavaScript généré.

Vulnérabilité n ° 3Le débordement de tampon dans la fonction nsDeque :: GrowCapacity dans xpcom / glue / nsDeque.cpp dans Mozilla Firefox avant la version 43.0 permettait d'organiser le DoS en redimensionnant le

jeu .

Dec - deque est une expression abrégée "file d'attente double", qui, traduite de l'anglais, signifie - file d'attente bidirectionnelle. Un conteneur Dec est très similaire à un conteneur - Vector, tout comme Vector, les Decks sont des tableaux dynamiques.

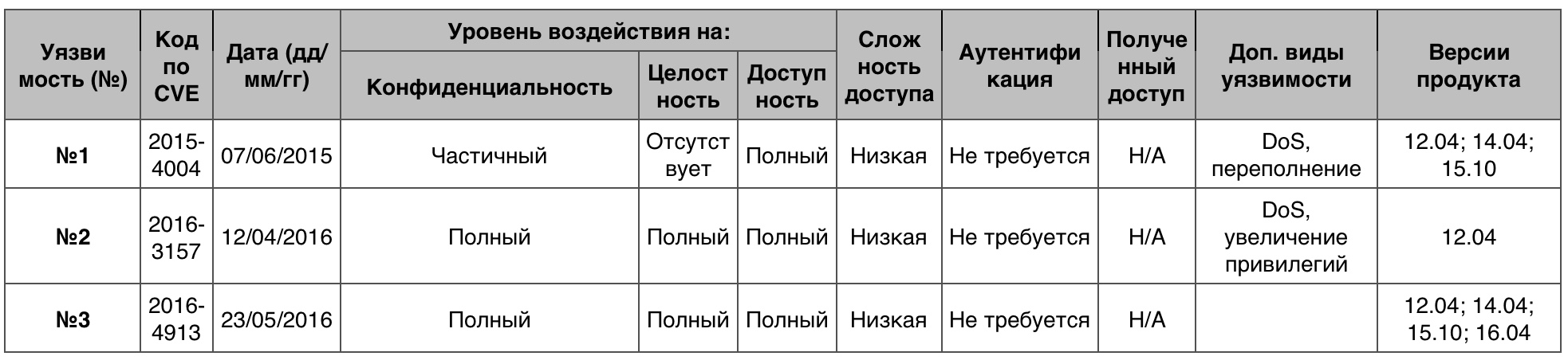

Tableau de vulnérabilité DoS de Fedora OSContourner quelque chose

Tableau de vulnérabilité DoS de Fedora OSContourner quelque choseAucune vulnérabilité sur 25 n'a marqué 10 points.

Vulnérabilité n ° 1 (9.3)

OpenOffice.org (versions: 2.x, 3.0 à 3.2.1) a permis de contourner les restrictions de sécurité des macros de Python et d'exécuter du code Python via le fichier ODT créé.

Vulnérabilité n ° 2 (9.3)

Le plugin scm dans mock vous a permis de contourner les mécanismes de protection contre les chroots et d'obtenir des privilèges root via le fichier de spécifications créé.

Vulnérabilité n ° 3 (7,5)

ganglia-web avant la version 3.7.1 est autorisé à contourner l'authentification.

Tableau de vulnérabilité de Fedora OSExécution de code

Tableau de vulnérabilité de Fedora OSExécution de codeTotal - 84. 10 points - 6.

Vulnérabilité n ° 1La fonction get_rpm_nvr_by_file_path_temporary dans util.py dans setroubleshoot avant la version 3.2.22 permettait à la commande d'être exécutée via l'environnement de métacaractères dans un nom de fichier.

Vulnérabilité n ° 2Un débordement de logiciel dans la fonction RTPReceiverVideo :: ParseRtpPacket dans Mozilla Firefox avant la version 43.0 et dans Firefox ESR 38.x avant la version 38.5 permettait au pirate d'obtenir des informations et d'organiser DoS via l'activation du package RTP WebRTC créé.

Vulnérabilité n ° 3De nombreuses vulnérabilités non spécifiées dans le navigateur Mozilla Firefox antérieures à la version 43.0 permettaient à un pirate distant d'exécuter du code arbitraire via un vecteur désinstallé.

Tableau de vulnérabilités d'exécution de code dans Fedora OSCorruption de la mémoire

Tableau de vulnérabilités d'exécution de code dans Fedora OSCorruption de la mémoireTotal - 12. 10 points - 4.

Vulnérabilité n ° 1La fonction mozilla :: dom :: OscillatorNodeEngine :: ComputeCustom dans le sous-système Web Audio de Mozilla Firefox avant la version 29.0 et SeaMonkey jusqu'à la version 2.26 permettait aux attaquants distants d'exécuter du code arbitraire ou d'organiser DoS via le contenu généré.

Vulnérabilité n ° 2De nombreuses vulnérabilités non spécifiées dans le navigateur Mozilla Firefox avant la version 43.0 et Firefox ESR 38.x avant la version 38.5 permettaient aux attaquants d'organiser le DoS, de corrompre la mémoire et d'exécuter du code arbitraire.

Vulnérabilité n ° 3De nombreuses vulnérabilités non spécifiées dans le navigateur Mozilla Firefox antérieures à la version 43.0 permettaient à un pirate distant d'exécuter du code arbitraire via un vecteur désinstallé.

Tableau de vulnérabilités de corruption de mémoire dans Fedora OSAccès à l'information

Tableau de vulnérabilités de corruption de mémoire dans Fedora OSAccès à l'informationSur les 53 vulnérabilités, une seule a marqué 10 points.

Vulnérabilité n ° 1 (10)Le débordement de logiciel dans la fonction RTPReceiverVideo :: ParseRtpPacket dans Mozilla Firefox jusqu'à la version 43.0 et Firefox ESR 38.x jusqu'à la version 38.5 a permis aux attaquants distants d'obtenir des informations et d'organiser DoS via l'activation du package RTP WebRTC créé.

Vulnérabilité n ° 2 (7.2)L'émulation x86 Xen de 3.2.x vers la version 4.5.x a incorrectement ignoré les segments de redéfinition des instructions avec des opérandes de registre, ce qui a permis à un utilisateur invité local de recevoir des informations via un vecteur non défini.

Vulnérabilité n ° 3 (6,9)Plusieurs débordements logiciels dans Grub2 1.98-2.02 ont permis de contourner l'authentification, d'obtenir des informations ou d'organiser DoS via un espace dans la fonction grub_username_get dans grub-core / normal / auth.c ou la fonction grub_password_get dans lib / crypto.c, ce qui a provoqué des erreurs dans la mémoire «Off -par deux "et" Écrasement hors limites ".

Tableau de vulnérabilité d'accès à l'information dans Fedora OSAugmentation des privilèges

Tableau de vulnérabilité d'accès à l'information dans Fedora OSAugmentation des privilègesSur les 20 vulnérabilités, une seule a marqué 10 points.

Vulnérabilité n ° 1 (10)libuv avant la version 0.10.34 ne gérait pas correctement les privilèges de groupe, ce qui permettait à un attaquant d'obtenir des privilèges via un vecteur non défini.

Vulnérabilité n ° 2 (9.3)scm mock chroot root- spec.

№3 (7.5)XGetImage X.org libX11 1.6.4 , , out-of-bounds read.

« » Fedora

« » Fedora8 123 10 .

№1DirectWriteFontInfo::LoadFontFamilyData gfx/thebes/gfxDWriteFontList.cpp Mozilla Firefox 43.0 DoS .

№2XDRBuffer::grow js/src/vm/Xdr.cpp Mozilla Firefox 43.0 DoS JavaScript .

№3nsDeque::GrowCapacity xpcom/glue/nsDeque.cpp Mozilla Firefox 43.0 DoS .

«» FedoraMalgré le fait que Fedora existe depuis près de 15 ans, le nombre total de vulnérabilités signalées est relativement faible. On peut faire valoir que cela est dû à l'utilisation de logiciels open source. Puisque les utilisateurs eux-mêmes l'améliorent. Plus les gens travaillent sur des logiciels, plus ils ont de chances d'éviter certains bugs et trous. Comme on dit, une tête est bonne et deux, c'est mieux.

«» FedoraMalgré le fait que Fedora existe depuis près de 15 ans, le nombre total de vulnérabilités signalées est relativement faible. On peut faire valoir que cela est dû à l'utilisation de logiciels open source. Puisque les utilisateurs eux-mêmes l'améliorent. Plus les gens travaillent sur des logiciels, plus ils ont de chances d'éviter certains bugs et trous. Comme on dit, une tête est bonne et deux, c'est mieux.4. Ubuntu Linux

Ubuntu Linux

Ubuntu Linux — Debian GNU/Linux. — 20 2004 . 20 . . . , Google, Wikipedia, ..

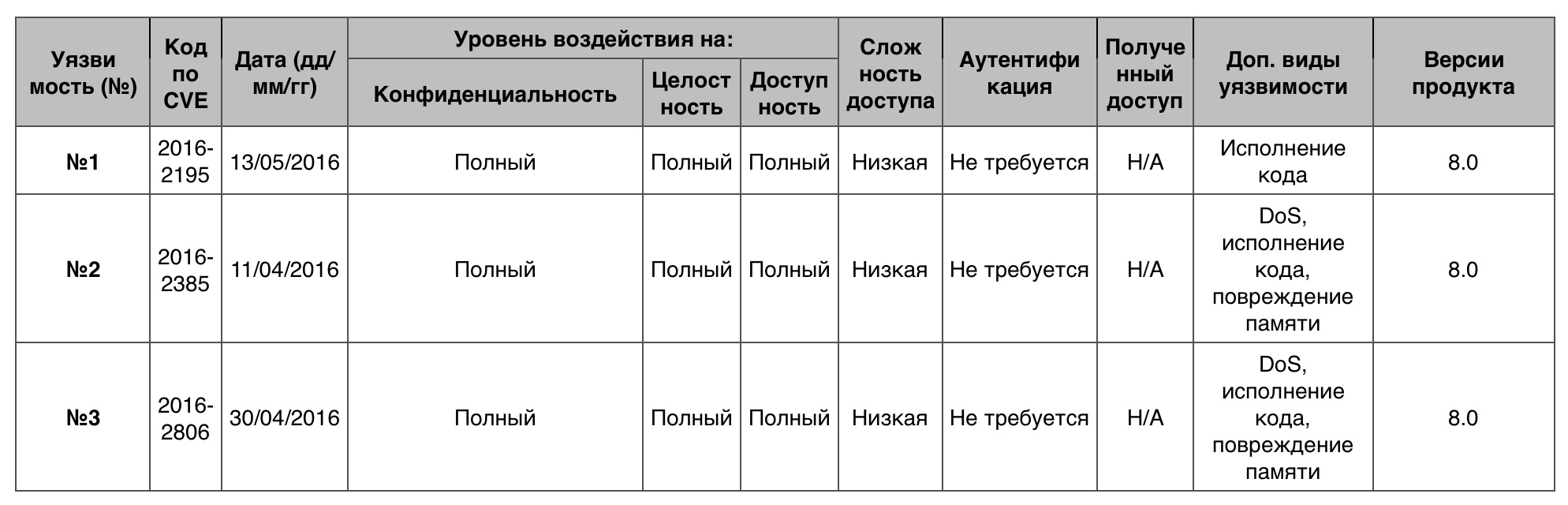

DoS

DoS441 12 10 .

№1Google Chrome 50.0.2661.75 DoS .

№2xmlNextChar libxml2 2.9.4 DoS XML .

№3usbip_recv_xbuff drivers/usb/usbip/usbip_common.c Linux 4.5.3 DoS USB/IP .

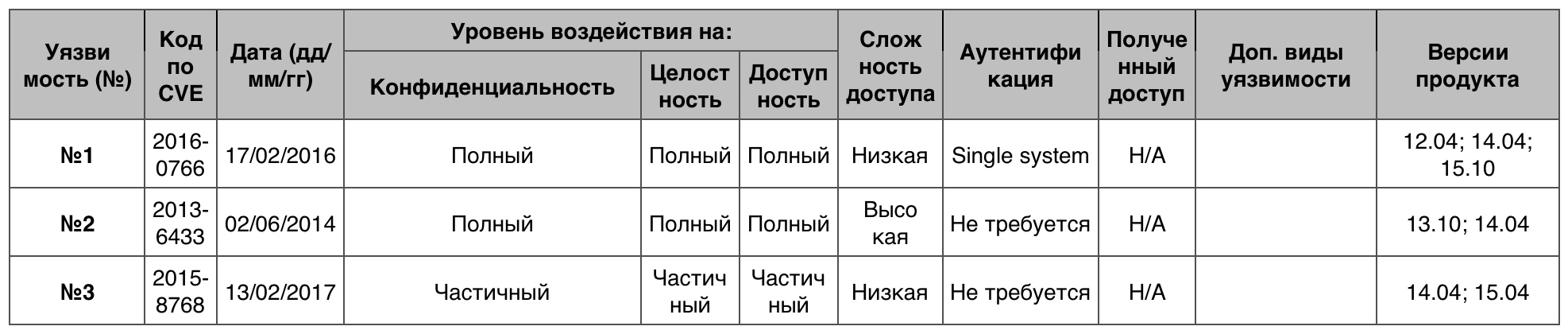

«DoS» Ubuntu Linux-

«DoS» Ubuntu Linux-70 10 .

№1 (9.3)OpenOffice.org (: 2.x, 3.0 3.2.1) Python Python ODT .

№2 (9.0)openvswitch-agent OpenStack Neutron 2013.1 2013.2.4 2014.1 2014.1.1 CIDR , .

№3 (7.5)nbd-server Network Block Device (nbd) 3.5 IP , IP authfile.

« -» Ubuntu Linux

« -» Ubuntu Linux18 152 10 .

№1EPHEMERAL, HTTPS, MVG, MSL, TEXT, SHOW, WIN PLT ImageMagick 6.9.3-10 7.x 7.0.1-1 metacharacters .

№2OpenBlob blob.c GraphicsMagick 1.3.24 ImageMagick «|» .

№3Use-after-free __sys_recvmmsg net/socket.c Linux 4.5.2 , recvmmsg .

« » Ubuntu Linux

« » Ubuntu Linux10 41 6.

№1Mozilla Firefox 39.0, Firefox ESR 31.x 31.8 38.x 38.1, Thunderbird 38.1 .

№2Mozilla Firefox 40.0 Firefox ESR 38.x 38.2 .

№3Mozilla Firefox 40.0 .

« » Ubuntu Linux

« » Ubuntu Linux86 10 .

№1 (8.5)OZWPAN Linux 4.0.5 , DoS .

№2 (7.2)__switch_to arch/x86/kernel/process_64.c Linux IOPL 64-bit PV Xen , - , DoS I/O.

№3 (7.2)get_rock_ridge_filename fs/isofs/rock.c Linux 4.5.5 NM, «\0», isofs.

« » Ubuntu Linux

« » Ubuntu Linux44 , 10 .

№1 (9.0)PostgreSQL PL/Jav, .

№2 (7.6)openstack-neutron 2013.2.3-7 rootwrap, .

№3 (7.5)click/install.py click tarballs ./, .

« » Ubuntu Linux

« » Ubuntu Linux— 223 . 10 — 14 .

№1Oracle Java SE (6u105, 7u91, 8u66); Java SE Embedded 8u65; JRockit R28.3.8 , , AWT. NOTE: Oracle , readImage, .

№2xmlNextChar libxml2 2.9.4 XML .

№3usbip_recv_xbuff drivers/usb/usbip/usbip_common.c Linux 4.5.3 USB/IP.

«» Ubuntu Linux

«» Ubuntu Linux«DoS» (441), . , . — .

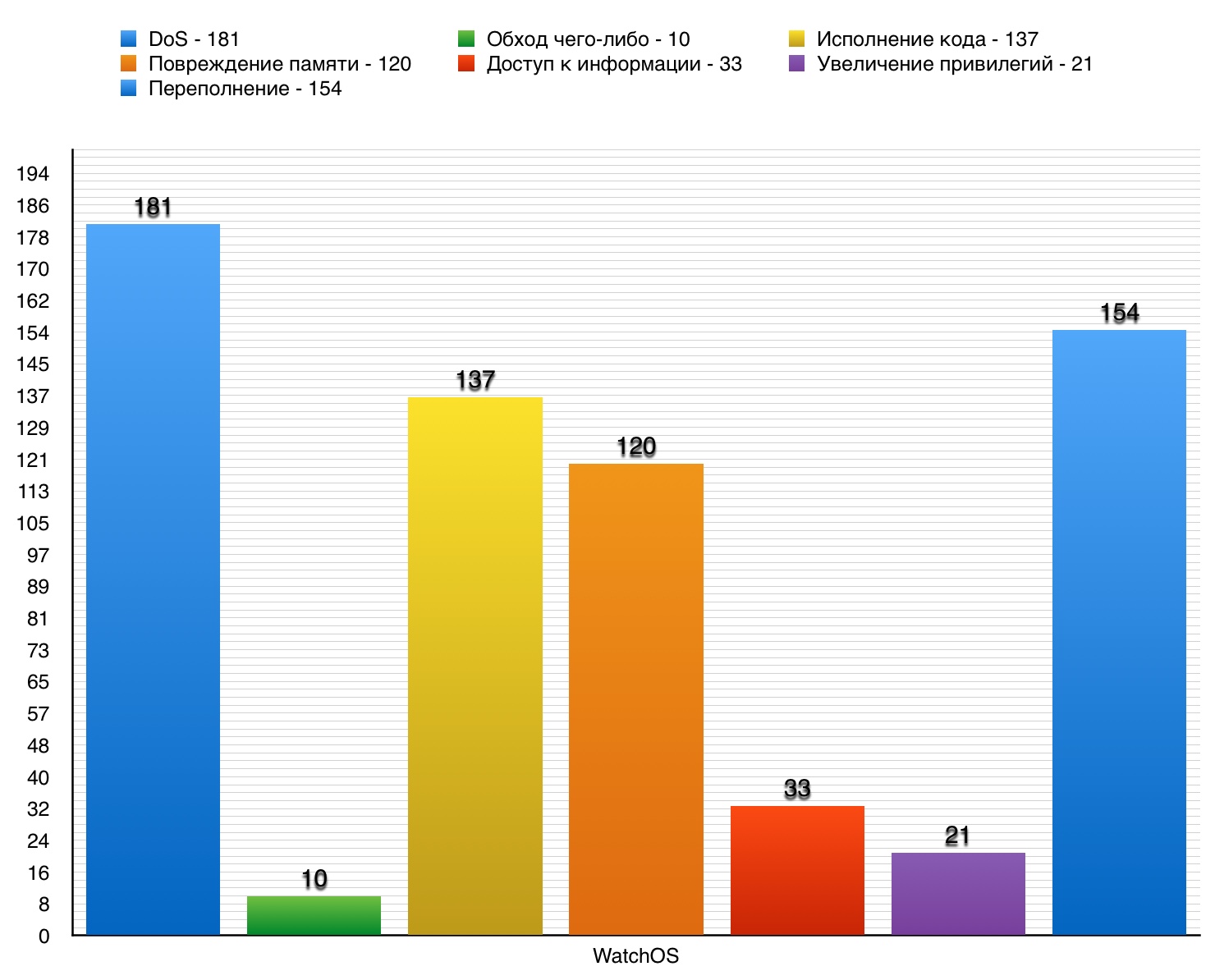

5. WatchOS

WatchOS — Apple Watch, 24 2015 . , , . , , , .

DoS

DoS181 9 10 .

№1watchOS 4. «Wi-Fi», DoS Wi-Fi .

№2xmlNextChar libxml2 2.9.4 DoS XML .

№3LaunchServices DoS ( ) plist.

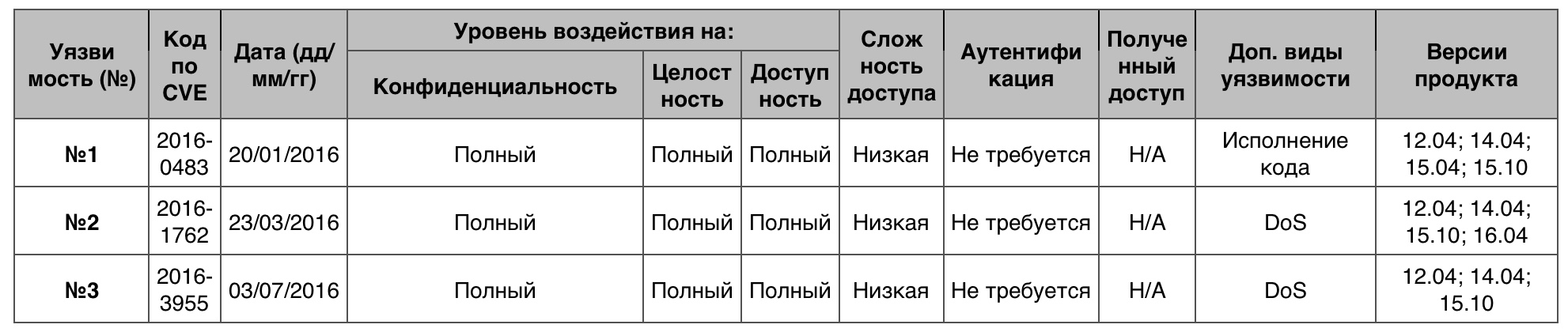

«DoS» WatchOS-

«DoS» WatchOS-10 , , 10 .

— 16. 10 — 0.

№1 (9.3)watchOS 2.2 , .

№2 (7.2)processor_set_tasks API root.

№3 (6.8)AppSandbox watchOS 2.1 , Contacts .

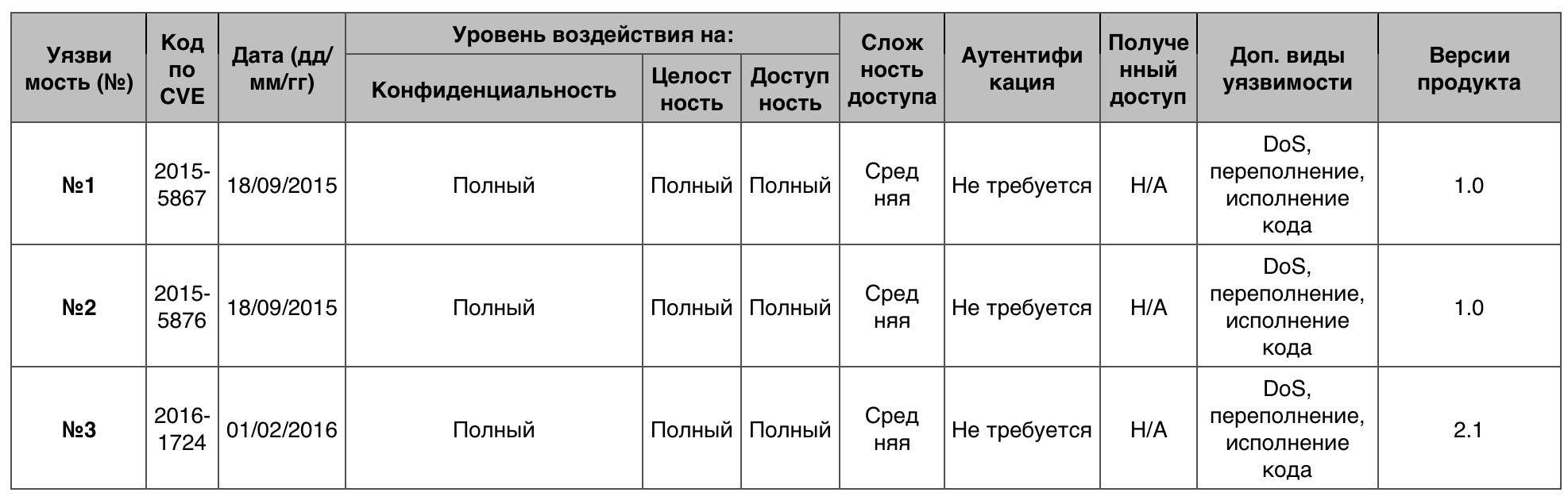

« -» WatchOS

« -» WatchOS7 137 10 .

№1libxml2 watchOS 3 DoS XML .

№2LaunchServices watchOS 2.1 DoS

plist .

plist — , .

№3 (9.3)IOKit DoS .

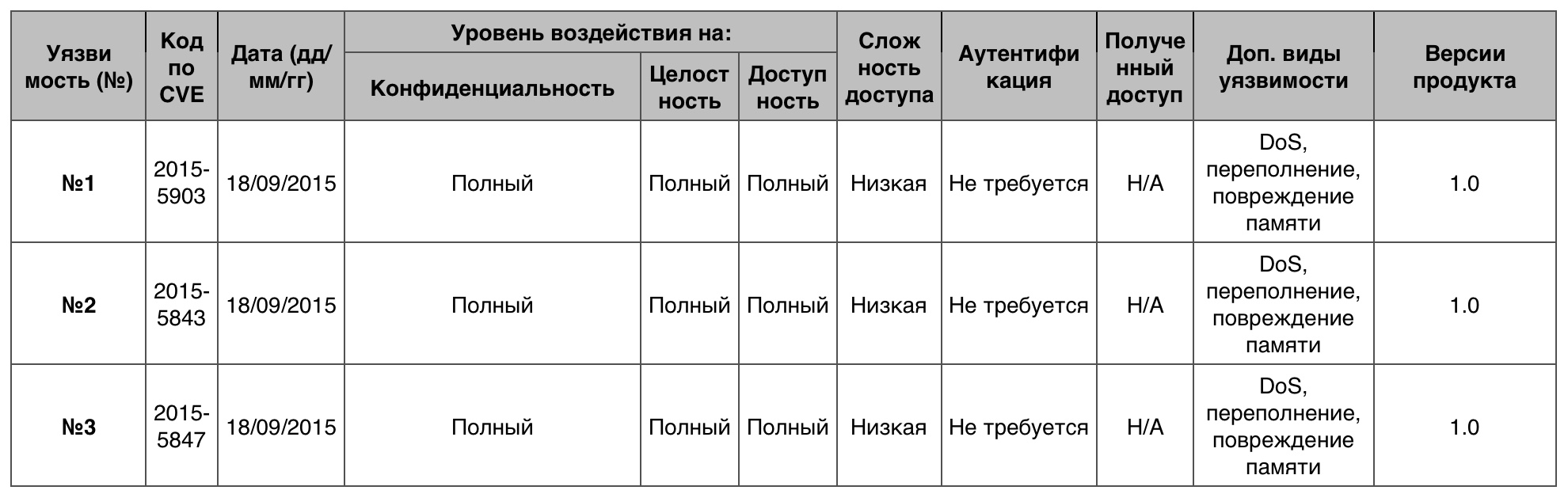

« » WatchOS

« » WatchOS8 120 10 .

№1 (9.3)IOHIDFamily DoS .

№2 (9.3)dyld Dev Tools DoS .

№3 (9.3)WebKit DoS -.

« » WatchOS

« » WatchOS33 , 10 .

№1 (6.8)libxml2 DoS XML .

№2 (5.8)xmlSAX2TextNode SAX2.c push- HTML libxml2 2.9.3 DoS XML .

№3 (5.8)IOAcceleratorFamily watchOS 3 DoS -.

« » WatchOS

« » WatchOS1 21 10 .

№1 (10)DoS .

№2 (7.2)IOMobileFrameBuffer DOS .

№3 (7.2)Disk Images DoS .

« » WatchOS

« » WatchOS10 154 10 .

№1 (9.3)GasGauge DoS .

№2 (9.3)FontParser watchOS 2.2 DoS PDF .

№3 (9.3)TrueTypeScaler watchOS 2.2 DoS .

«» WatchOS

«» WatchOSApple, , . , , WatchOS . . .

, , , . , . , , Windows Vista , . .

. ! VPS (KVM) , , — !

VPS (KVM) c ( VPS (KVM) — E5-2650v4 (6 Cores) / 10GB DDR4 / 240GB SSD 4TB HDD / 1Gbps 10TB — $29 / , RAID1 RAID10) , , , , , «»!

. c Dell R730xd 5-2650 v4 9000 ? Dell R730xd 2 ? 2 Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 $249 !