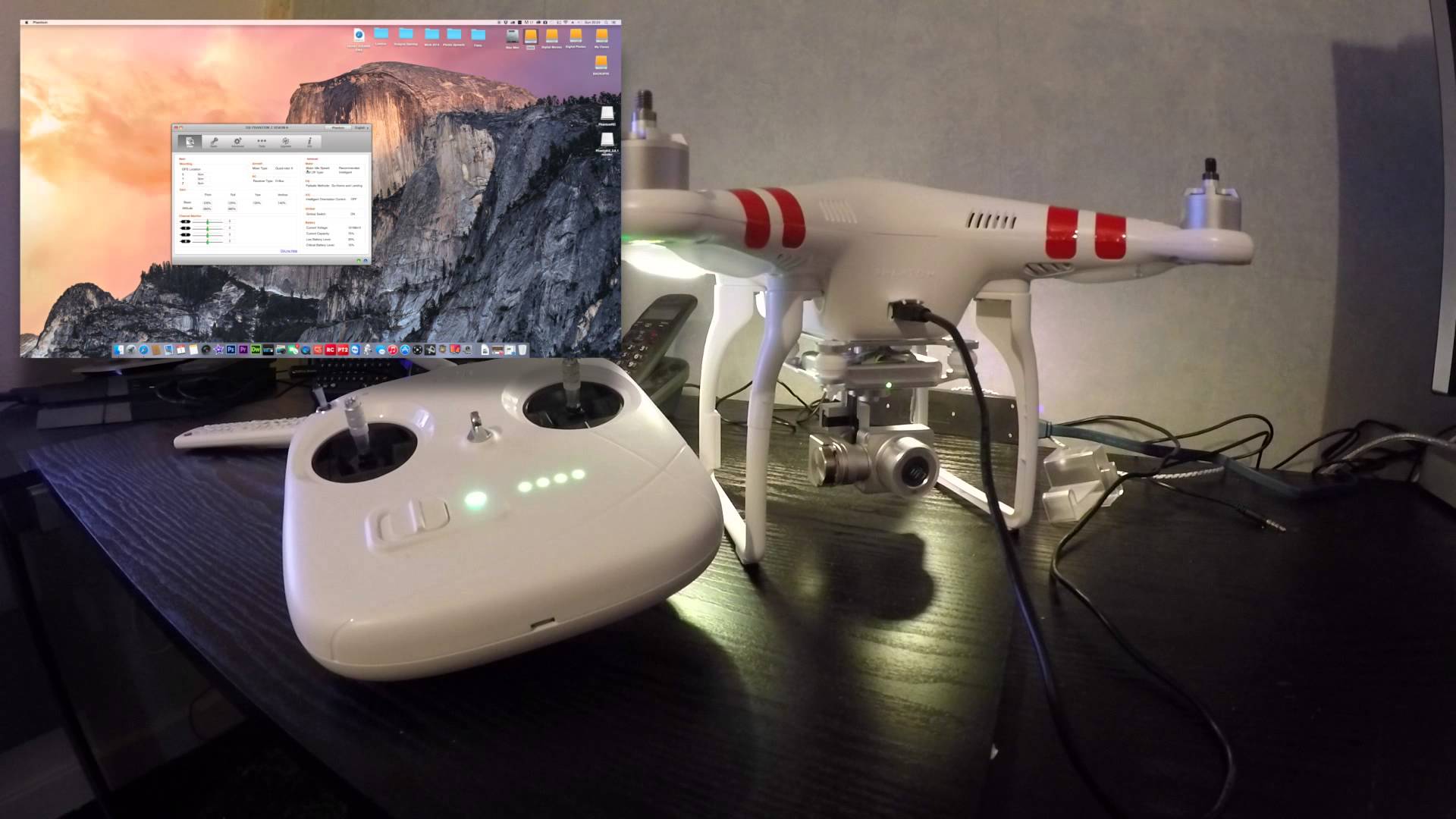

Les quadrocoptères de la société DJI à Geektimes ont

été écrits à

plusieurs reprises. Pour la plupart, ce sont de très bons appareils. Ils ont un certain nombre de problèmes qui peuvent gêner les utilisateurs, mais tout est résolu. Il n'y a pas si longtemps, il est devenu

connu que les développeurs de logiciels DJI ont laissé des clés privées ouvertes pour le certificat générique pour tous les domaines Web de l'entreprise, ainsi que les comptes DJI pour Amazon Web Services. Grâce à ces informations, le chercheur en cybersécurité Kevin Finisterr a pu accéder aux données de vol des clients DJI de l'entreprise. Cela comprend le suivi, des photographies des permis de conduire, des passeports et d'autres documents de ces personnes. Dans certains cas, même le suivi des données des vols de copters à partir de comptes qui appartiennent clairement aux agences gouvernementales «allumé».

La société a un programme pour attirer des spécialistes tiers afin d'éliminer les vulnérabilités des logiciels DJI. Il s'agit d'un

bug bounty , annoncé en août. Le chercheur mentionné ci-dessus cherchait simplement des vulnérabilités, espérant obtenir une récompense. Mais pour l'instant, tout ce qu'il a obtenu, c'est une menace de la part du DJI d'ouvrir une enquête sur ses actions en vertu de la

CFAA (Computer Fraud and Abuse Act). Après cela, le spécialiste a décidé d'agir de manière indépendante, sans informer DJI de ses projets. Il a publié des informations sur les découvertes, accompagnant le matériel d'explications sur la raison du rejet des conditions du programme de prime DJI.

Les Chinois ont lancé leur programme pour encourager les experts en sécurité de l'information après que l'armée américaine a

refusé de travailler avec les appareils de l'entreprise. Pour autant que vous puissiez comprendre, la direction de l'armée de l'air du pays a pris cette décision, craignant que le gouvernement chinois ne reçoive toutes les informations collectées par les drones DJI.

Un peu plus tard, des cas de rupture du firmware du drone de l'entreprise ont commencé à se répandre. Des versions de firmware modifiées ont

commencé à être publiées sur Github et ailleurs. Il y avait aussi des entreprises qui faisaient cela pour de l'argent, remplaçant les logiciels propriétaires par les leurs, dépourvues d'un certain nombre de lacunes et de vulnérabilités qui interféraient avec les utilisateurs.

Kevin Finnister a décidé de rejoindre le programme de bug-bounty de DJI. En commençant à travailler, il a découvert presque par accident que les développeurs de l'entreprise avaient laissé une archive sur Github avec des clés privées pour les certificats HTTPS * .dji.com, des clés AES pour crypter le firmware, ainsi que des mots de passe pour accéder aux environnements cloud dans AWS et un certain nombre d'instances de service cloud Amazon S3. De plus, ces informations sont dans le domaine public depuis longtemps - depuis plusieurs années. Finnister a effectué une recherche supplémentaire et a trouvé sur les mêmes clés privées GutHub d'AWS pour le service de partage de photos SkyPixel. Les comptes étaient valides au moment de la vérification. Le service a révélé de nombreux documents envoyés par les utilisateurs de drones DJI au service d'assistance de l'entreprise. Cela, y compris des photographies de quadrocoptères endommagés, des comptes et d'autres informations personnelles des utilisateurs, et même des photos de personnes endommagées par des hélices de vis d'hélicoptère.

Finnister a envoyé une demande au service d'assistance de l'entreprise avec une demande de rapporter si tout ce qu'il avait découvert relevait des dispositions du programme de primes et a attendu une réponse. La société chinoise n'a pas réagi pendant deux semaines, après quoi un message de la nature suivante a été reçu: «Tous les problèmes de logiciels, d'applications et d'éléments de réseau, y compris les fuites de logiciels ou les failles de sécurité, sont liés au programme de primes aux bogues. Nous travaillons sur un guide détaillé. »

Après avoir reçu une telle confirmation, Finister a commencé à rédiger un rapport décrivant toutes les vulnérabilités et problèmes découverts par lui. Documenter un grand nombre de détails n'est pas une tâche facile, mais tout a été fait dès que possible. Après cela, Finister a contacté un employé de DJI, lui fournissant une explication détaillée de presque tous les problèmes rencontrés. Il a rapidement répondu et une correspondance commerciale a suivi. La communication a été assez longue, la correspondance jusqu'à son achèvement était composée de 130 messages électroniques. Rien n'annonçait de problèmes.

Cela a été suivi d'une offre à Finister de devenir consultant à temps plein sur les questions de cybersécurité.

Mais après que Finister a reçu une autre lettre indiquant que les vulnérabilités du serveur ne relevaient pas des termes du programme de primes. Néanmoins, on lui a dit qu'il recevrait le prix, sa taille est de 30 000 $. Et c'est tout - le flux de messages de l'entreprise s'est pratiquement tari, Finister n'a rien reçu pendant un mois.

Au final, le spécialiste a reçu une autre offre, ou plutôt, c'était un accord de non-divulgation des problèmes qu'il a découverts. Finister n'était pas d'accord avec les termes de l'accord, affirmant qu'il violait son droit à la liberté d'expression.

Il a essayé de contacter d'autres unités DJI pour clarifier la situation, mais en vain. Mais il a été contacté par la division juridique de la société de Shenzhen. Les avocats ont déclaré la nécessité de supprimer toutes les données décrivant les problèmes détectés. Sinon, les avocats ont déclaré que Finister pourrait être poursuivi, avec des accusations d'intrusion dans les serveurs de l'entreprise et de vol d'informations de valeur commerciale. La même unité lui a envoyé un accord contenant des clauses avec les exigences ci-dessus.

Finister a décidé de consulter des avocats professionnels de son pays concernant les clauses du contrat. Selon lui, quatre spécialistes, auxquels il s'est adressé séparément, ont déclaré que le document ne contient aucune garantie pour lui personnellement, mais qu'il fournit un soutien complet aux positions des rédacteurs, à savoir DJI.

Dans la dernière version du contrat, que Finister a reçue, rien n'a particulièrement changé. «Les quatre avocats que j'ai contactés ont dit que le contrat est extrêmement risqué, il est conçu pour faire taire la personne qui l'a signé.» Les consultations ont coûté plusieurs milliers de dollars américains. Autrement dit, l'expert en cybersécurité n'a pas seulement reçu d'argent du DJI, mais a également perdu ses propres fonds (bien que de son plein gré).

Finister a exprimé son mécontentement à l'égard de la société chinoise à propos des menaces d'engager des poursuites, et ils ont préféré mettre fin à toutes les communications, refusant de payer les 30 000 $ promis plus tôt.

Après cela, DJI a publié un message officiel disant qu'il enquêtait sur les problèmes de sécurité des informations de l'entreprise. DJI a déclaré avoir engagé une société privée de cybersécurité pour mener une enquête approfondie sur l'incident. Mentionné dans le message est Finister, que DJI appelle un «pirate informatique», qui a publié des informations sur la correspondance avec les employés de l'entreprise et des données sur les vulnérabilités trouvées par lui dans le domaine public.

La société chinoise affirme avoir payé des milliers de dollars à une dizaine de chercheurs travaillant dans le domaine de la sécurité de l'information. Mais Finister, selon les représentants de DJI, a refusé de coopérer, préférant publier les informations qu'il a découvertes dans le domaine public.

La description du programme de primes

indique qu'il ne couvre pas l'étude des matériaux ou des services de sociétés tierces, y compris celles qui ont encore un lien avec les applications DJI. Autrement dit, les matériaux trouvés sur GitHub ne comptent pas. Jusqu'à présent, cependant, il n'est pas tout à fait clair si ces dispositions existaient avant le début des travaux du Finister ou ont été ajoutées par la suite, après avoir contacté l'entreprise.

Les Quadcopters DJI avec logiciel "usine" collectent une grande quantité d'informations sur les mouvements de l'appareil. Le fait est que DJI a installé un logiciel spécial dans ses drones, qui détermine l'emplacement de l'appareil, vérifiant les coordonnées des régions interdites aux vols (

No Fly Zone ). Les développeurs estiment que la fonction No Fly Zone (NFZ) vous permet de protéger leurs clients des problèmes. Ces données sont envoyées aux

serveurs de l'entreprise , ce qui est non seulement agréable pour l'armée américaine, mais aussi pour les utilisateurs ordinaires.

Une solution consiste à utiliser un firmware tiers. Cet été, à Geektimes,

il a été signalé qu'une des sociétés russes, Coptersafe, a lancé son propre firmware et jailbreaks. "C'est très bien que DJI se préoccupe de la sécurité", a déclaré un porte-parole de Coptersafe

à un moment donné . «Mais je pense que ces restrictions devraient être établies au niveau local.»