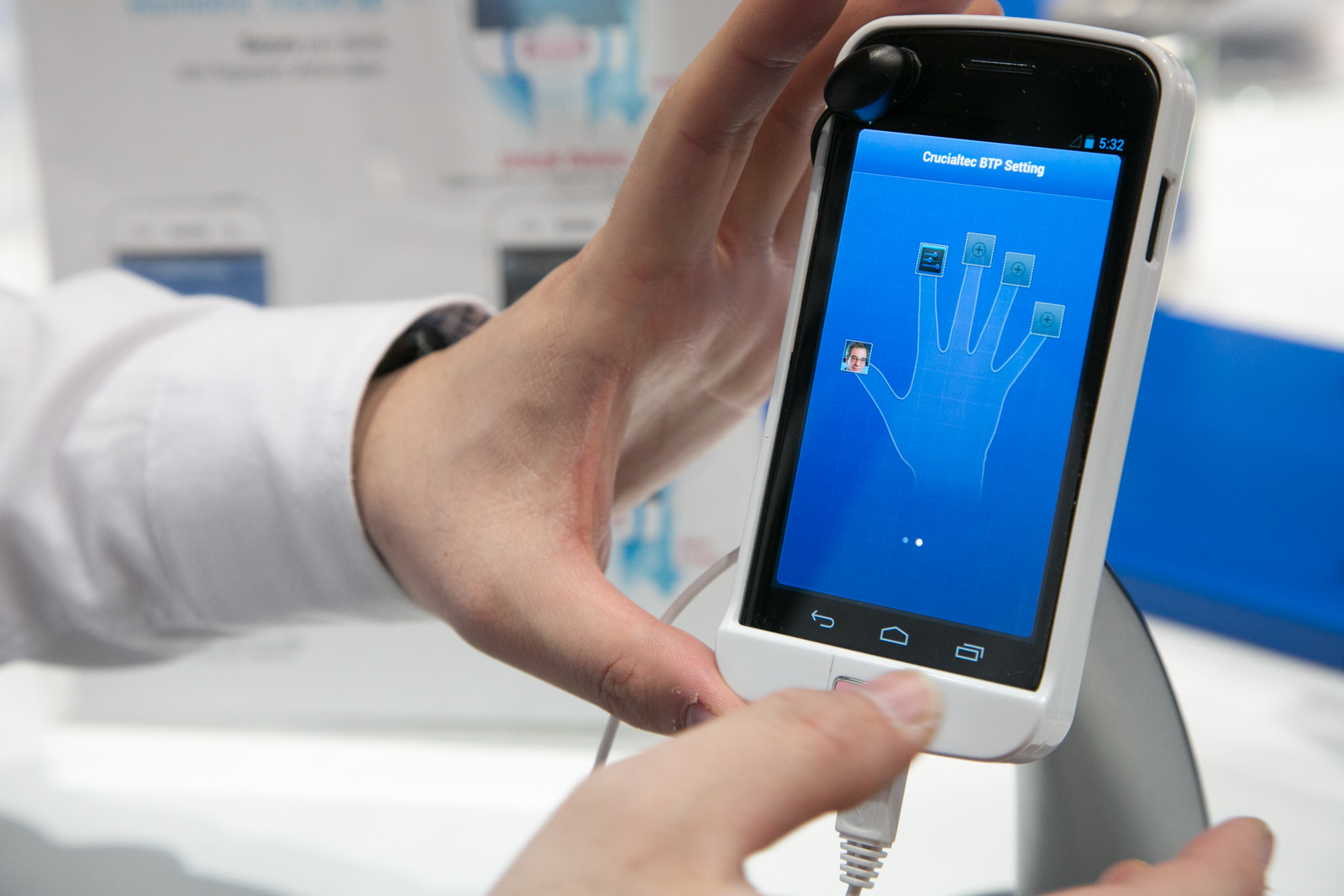

La protection biométrique dans les smartphones et les ordinateurs portables vous permet de déverrouiller l'appareil en dixièmes de seconde ou de lancer rapidement l'application. Un scanner d'empreintes digitales est désormais disponible dans une variété de smartphones, tablettes et ordinateurs portables.

C'est un paradoxe, mais plus les mots de passe sont sophistiqués, plus il est difficile de protéger les données - il est difficile pour les utilisateurs ordinaires d'inventer et de mémoriser des mots de passe, ce qui les rend de plus en plus difficiles chaque année. Et l'autorisation biométrique élimine de nombreux inconvénients liés à l'utilisation de mots de passe complexes.

La technologie d'identification par empreinte digitale, forme du visage et autres données physiologiques uniques d'une personne est connue depuis des décennies, mais elle ne s'arrête pas mais évolue constamment. Aujourd'hui, les technologies biométriques sont meilleures qu'elles ne l'étaient il y a dix ans, et les progrès ne s'arrêtent pas. Mais la biométrie régulière aura-t-elle suffisamment de «marge de sécurité» ou des méthodes exotiques d'authentification multifactorielle la remplaceront-elles?

Les origines de la biométrie

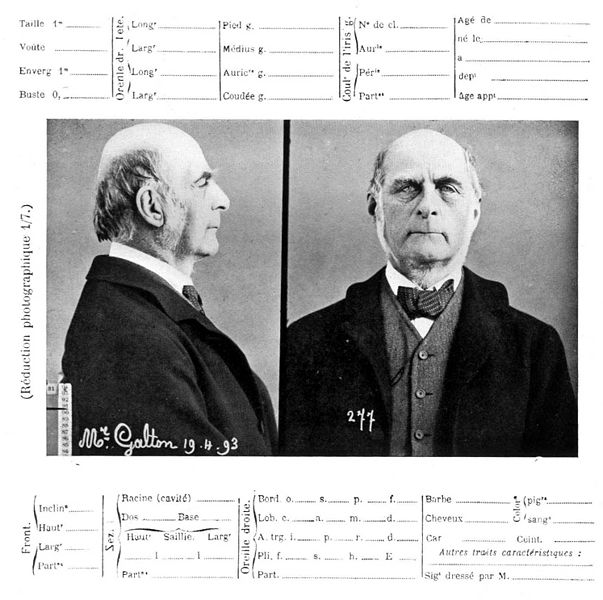

L'histoire des méthodes d'identification modernes commence dans les années 1800, lorsque Alfonso Bertillon, greffier du Premier Bureau de la Préfecture de Paris à Paris, a proposé une méthode d'identification des criminels. Bertillon a développé une approche systématique, mesurant plusieurs caractéristiques du corps: hauteur, longueur et volume de la tête, longueur des bras, des doigts, etc. De plus, il a noté la couleur des yeux, les cicatrices et les blessures.

Le système d'identification de Bertillon avait des défauts, mais a aidé à résoudre plusieurs crimes. Et plus tard a formé la base d'une empreinte digitale beaucoup plus fiable.

En 1877, un juge britannique en Inde, William Herschel, a avancé une hypothèse sur l'unicité d'un motif papillaire de la peau humaine. Francis Galton, cousin de Charles Darwin, a développé une méthode de classification des empreintes digitales. Déjà en 1902, la technologie d'identification des empreintes digitales était utilisée dans les enquêtes criminelles.

Cependant, même en Mésopotamie ancienne, les gens

utilisaient des empreintes de mains sur des tablettes d'argile pour l'identification.

La technologie qui nous permet aujourd'hui de déverrouiller rapidement notre smartphone remonte aux années 1960, lorsque les ordinateurs ont appris à scanner une empreinte digitale. Parallèlement, la technologie d'identification du visage s'est développée, où la première percée majeure s'est produite en 1968:

lors de l'identification des personnes avec 2000 photos, l'ordinateur a pu «reconnaître» correctement plus d'échantillons de test qu'une personne.

La première méthode proposée pour collecter des données à l'aide de la technologie est optique. Une empreinte digitale est une combinaison de tubercules et de dépressions qui créent un motif spécifique, un motif papillaire unique pour chaque personne. Par conséquent, il est assez simple de le photographier et de le comparer avec ceux stockés dans la base de données.

Plus tard, une méthode de balayage capacitif a été inventée: des micro-condensateurs déterminent le motif sur le doigt. La méthode est basée sur la charge et la décharge des condensateurs en fonction de la distance à la peau à chaque point individuel du champ - si le condensateur est situé sous un tubercule, il envoie un type de signal, et s'il est sous une cavité, puis un autre.

Les signaux sont combinés et comparés aux informations d'empreintes digitales cryptées qui sont stockées sur l'appareil.

Il existe d'autres méthodes de collecte de données: elles sont basées sur le travail des scanners à radiofréquence, des scanners thermiques, des scanners sensibles à la pression, des scanners à ultrasons, etc. Chaque méthode a ses avantages et ses inconvénients, mais les scanners capacitifs à semi-conducteurs sont répandus dans les appareils mobiles, simples et fiables.

Recherche de mot de passe fort

Les bases de données biométriques numériques sont utilisées aux États-Unis depuis les années 80, mais ce n'est que dans les années 90 qu'elles ont commencé à introduire la biométrie dans les appareils destinés aux utilisateurs ordinaires. Au début, la biométrie n'a pas suscité beaucoup d'intérêt, car elle est restée coûteuse, peu pratique et incompréhensible pour l'utilisateur final. Le premier scanner intégré à l'ordinateur portable a lu une empreinte digitale pendant

environ 1 minute .

Progressivement, le coût de l'introduction de la biométrie a diminué et les exigences de sécurité ont augmenté. Les utilisateurs ont utilisé les mêmes mots de passe pour tout dans une rangée et ne les ont pas modifiés pendant des années. Les fabricants d'équipements ont pu leur offrir une solution universelle - le même mot de passe pour tout ce qui n'a pas besoin d'être changé et qui ne peut pas être volé sur l'ordinateur de l'utilisateur, récupéré par la force brute ou jeté un coup d'œil par-dessus son épaule.

En 1994, John Daugman a

développé et breveté les premiers algorithmes d'identification informatique par l'iris. Bien que les algorithmes et les technologies se soient considérablement améliorés depuis, ce sont les algorithmes de Daugman qui sont toujours à la base de toutes les variantes populaires de cette méthode. Aujourd'hui, le balayage de l'iris de l'œil, de sa rétine et l'analyse de l'ADN sont plus fiables que les empreintes digitales, mais ils nécessitent des solutions techniques plus complexes et coûteuses.

Dans les années 2000, une autre technologie biométrique a commencé à se développer: la reconnaissance faciale en temps réel. La technologie est largement similaire à l'analyse des empreintes digitales: les traits du visage sont comparés à un échantillon stocké dans une base de données. La distance entre les points importants est déterminée sur le visage et des informations détaillées sur la forme sont également collectées: par exemple, le contour des narines, des yeux et même la texture de la peau sont pris en compte.

Vulnérabilité d'impression

Des chercheurs

Des chercheurs de la Michigan State University

ont montré que les premiers scanners d'empreintes digitales de masse peuvent être trompés en utilisant une imprimante à jet d'encre conventionnelle et du papier spécial. Les chercheurs ont numérisé les motifs de peau sur plusieurs doigts et les ont simplement imprimés à l'encre conductrice 2D sur du

papier spécial , qui est généralement utilisé pour imprimer des circuits électroniques. Le processus est très rapide. Ce n'était pas la première tentative de trouver une vulnérabilité dans la protection biométrique, mais auparavant, il fallait au moins 30 minutes pour créer un échantillon de qualité.

Si vous venez avec un mot de passe complexe et que vous vous en souvenez, personne ne le «sortira» de votre tête. Et dans le cas de la biométrie, il suffit de trouver une empreinte digitale de qualité. Les experts

ont montré que vous pouvez prendre une empreinte digitale avec un ours en marmelade, si vous l'attachez à la surface du smartphone. En outre, l'empreinte digitale peut être reproduite à partir d'une photographie ou à l'aide d'une application qui simule un écran de déverrouillage.

Les gens laissent leurs empreintes digitales partout, comme s'ils notaient leurs mots de passe sur tous les objets et surfaces rencontrés. Mais au moins, vous pouvez changer le mot de passe, et si le matériel biométrique est compromis, vous ne pouvez pas changer votre œil ou votre doigt.

De plus, les bases de données sont piratées en permanence. Cela est moins vrai pour les smartphones qui stockent des informations sous forme cryptée. Mais les structures étatiques ont beaucoup d'informations biométriques, et ce ne sont pas les dépositaires les plus fiables.

L'avenir de la protection biométrique

Personne ne devrait connaître le mot de passe, sauf vous. Dans le cas idéal, vous ne dites à personne, ne l'enregistrez nulle part, ne laissez aucune échappatoire (la réponse à la "question secrète" est le surnom de votre chien) pour exclure la possibilité d'un simple hack. Bien sûr, avec le désir voulu, vous pouvez pirater beaucoup, mais d'une autre manière. Par exemple, grâce à une vulnérabilité de l'ancien

protocole SS7, ils interceptent les SMS et contournent l'authentification à deux facteurs - à cet égard, la biométrie est encore plus fiable. Certes, vous devez être une personne très importante pour que quelqu'un dépense suffisamment d'argent et d'efforts pour pirater votre smartphone ou votre ordinateur portable en utilisant toutes les méthodes disponibles.

Le problème évident de la biométrie est sa publicité. Tout le monde sait que vous avez des doigts, des yeux et un visage. Cependant, les «données biométriques ouvertes» ne sont que la pointe de l'iceberg. Des expériences sont menées avec tous les signes caractéristiques possibles, de la surveillance de votre fréquence cardiaque (une telle solution est déjà

testée par MasterCard ) à l'implantation de puces sous la peau, en scannant le modèle des vaisseaux intraoculaires, la forme des lobes d'oreille, etc.

Dans le projet Abicus de Google, il est prévu de

suivre les caractéristiques uniques de la parole humaine, ce qui vous permettra d'établir l'authenticité de votre identité à l'avenir même en parlant au téléphone.

Les caméras de surveillance expérimentales suivent une personne littéralement

par sa marche - cette technologie est difficile à imaginer comme protection de smartphone, mais elle fonctionne bien dans un seul écosystème d'une maison intelligente.

TeleSign a

lancé un identifiant de comportement basé sur la navigation Internet d'un utilisateur. L'application enregistre la façon dont l'utilisateur déplace la souris, à quels endroits de l'écran clique le plus souvent. En conséquence, le programme crée une empreinte numérique unique du comportement de l'utilisateur.

Les veines des poignets, des paumes et des doigts peuvent également être utilisées comme identifiants uniques - en outre, elles

peuvent compléter les méthodes d'identification d'empreintes digitales existantes. Et cela est beaucoup plus simple que d'utiliser un

électroencéphalogramme au lieu d'un mot de passe, qui est supprimé par les électrodes sur la tête.

L'avenir de la protection biométrique est probablement la simplicité. L'amélioration des méthodes modernes est le moyen le plus simple de fournir un niveau de protection massivement acceptable. Par exemple, vous pouvez numériser une empreinte avec une projection 3D de tous les petits détails, et également prendre en compte le motif des vaisseaux.

Les technologies d'identification biométrique s'améliorent si rapidement qu'il est difficile de prévoir à quoi elles ressembleront dans quelques années. Une chose peut être supposée en toute confiance - les mots de passe qui étaient difficiles à utiliser, à changer et à mémoriser resteront dans le passé.