Si les messages sont corrects, Intel a permis une vulnérabilité très grave dans ses processeurs centraux, et elle ne peut pas être corrigée en mettant à jour le microcode. La vulnérabilité affecte au moins tous les processeurs Intel au cours des dix dernières années.

La fermeture de la vulnérabilité nécessite la mise à jour du système d'exploitation, des correctifs pour Linux ont déjà été publiés, Microsoft prévoit de le fermer dans le cadre du traditionnel «mardi des correctifs» mensuel. Pour le moment, les détails de la vulnérabilité n'ont pas été divulgués, mais certains détails sont toujours apparus grâce à Python Sweetness et The Register.

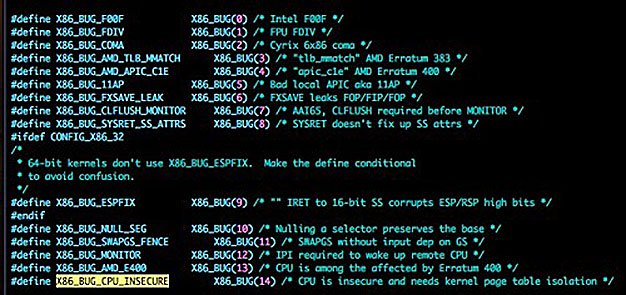

Cette vulnérabilité permet aux programmes d'obtenir un accès non autorisé à certaines données dans une zone protégée de la mémoire du noyau. Cela peut être évité en introduisant l'isolement de la mémoire du noyau (Kernel Page Table Isolation), ce qui rendra le noyau «invisible» pour les processus actuels. Ce n'est pas une solution idéale au problème, mais les correctifs à venir pour Windows, Linux et macOS utiliseront cette approche.

Cependant, une telle solution peut sérieusement affecter les performances. Une baisse des performances due à l'isolement peut atteindre 30%. Heureusement, les derniers processeurs Intel dotés de la technologie PCID (identificateurs de contexte de processus) peuvent aider à réduire la dégradation des performances, sans toutefois l'éviter complètement.

La vulnérabilité peut être exploitée en conditions réelles; D'abord et avant tout, les entreprises utilisant la virtualisation peuvent être affectées.

«Le développement d'une solution logicielle au problème est urgent, et il a récemment été implémenté dans le noyau Linux; dans les noyaux NT, une solution similaire a commencé à apparaître en novembre », explique le bloc

Python Sweetness . «Dans le pire des cas, cela entraînera un sérieux ralentissement des tâches quotidiennes.

"Il y a des raisons de soupçonner que les environnements de virtualisation populaires, y compris Amazon EC2 et Google Compute Engine, sont vulnérables."

Microsoft Azure et

Amazon Web Services ont déjà prévu un arrêt temporaire des serveurs la semaine prochaine, bien qu'ils ne commentent pas la raison du travail. Cependant, c'est probablement la nécessité de se défendre contre d'éventuelles attaques en utilisant la vulnérabilité trouvée qui en est la cause.

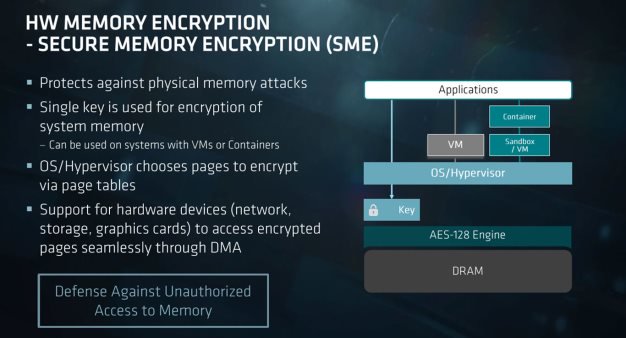

Notez qu'AMD n'a pas encore été mentionné. C'est simple: les processeurs AMD ne sont pas affectés par cette vulnérabilité - et n'ont donc pas besoin d'une protection gourmande en ressources contre elle.

Thomas Lendaki, membre du groupe Linux chez AMD,

rapporte :

«Les processeurs AMD ne sont pas sensibles aux attaques que l'isolation de la mémoire centrale protège. L'architecture d'AMD ne permet pas d'accéder aux données sans les privilèges appropriés. »

De plus, les nouvelles puces de serveur EPYC d'AMD et leurs processeurs de bureau Ryzen Pro disposent d'

une technologie de

mémoire cryptée qui offre une protection supplémentaire contre les attaques de ce type.

D'une manière ou d'une autre, jusqu'à ce que les détails des correctifs soient révélés, et Intel, pour des raisons évidentes, préfère garder le silence, nous ne pouvons qu'attendre de pouvoir pleinement apprécier la gravité du problème et la menace qu'il représente pour les plates-formes informatiques existantes. Mais pour le moment, tout semble très sérieux. Le correctif de la solution Linux (kpti) a été

personnellement ajouté

par Linus Torvalds au noyau.

Phoronix a déjà

testé les performances avec kpti activé et a conclu que des baisses allant jusqu'à 17-18% étaient possibles.

Il est également signalé que le correctif pour Linux inclura par défaut kpti sur les ordinateurs équipés de processeurs AMD, entraînant une baisse correspondante des performances. AMD

ne recommande pas d' utiliser kpti sur les ordinateurs équipés de processeurs AMD. Les détails de la solution pour Windows sont encore inconnus.