Mon premier

article sur cette ressource a été consacré à un moment de l'histoire de la cryptographie: le monde du secret captive, attire, il est plein de secrets et de mystères qui ne s'ouvrent qu'avec le temps; chiffrements, machines cryptographiques et imbrication de destins, d'événements, d'incidents autour du cou du "secret".

Il existe différentes formes d'espionnage. Lorsque les pays s’espionnent, l’officier du renseignement est généralement localisé et travaille à l’ambassade d’un pays hostile, protégé par l’immunité diplomatique. Mais parfois, un officier du renseignement envahit le territoire ennemi sous un faux nom avec une légende inventée, seul ou même avec sa famille, un tel espionnage est illégal.

En fait, la collecte d'informations auprès de l'ennemi est rarement effectuée par l'éclaireur lui-même, mais il existe plutôt un agent qui a accès aux informations nécessaires. Dans cette situation, l'officier du renseignement devient simplement le «processeur» (gestionnaire de cas) des informations reçues des agents. Les agents potentiels sont des personnes dont le motif est l'un ou une combinaison (parfois tous ensemble) de facteurs tels que «l'argent», «l'ego», «l'idéologie», «le compromis» (acronyme MICE: l'argent, l'idéologie, le compromis et l'ego, selon l'un des théories de la motivation des espions).

En suivant l'ordre chronologique, nous considérons l'histoire de la cryptographie à travers le prisme d'événements, de personnes et d'équipements connus.

John Walker / 1967-1985

Le midshipman en chef de la Marine, John Anthony Walker (28 juillet 1937-28 août 2014), alors qu'il travaillait dans la Marine américaine en tant que spécialiste des relations publiques, a commencé à espionner du côté de l'Union soviétique.

Au cours de 17 années de coopération avec les Soviétiques, il a pu leur transférer des milliers de documents secrets, compromettant ainsi les machines de cryptage américaines telles que les KL-7, KL-47 et KW-7. En conséquence, cela a permis à l'URSS de décrypter au moins un million de documents confidentiels. John a reçu l'appareil photo Minox C pour pouvoir photographier des documents classifiés et des documents clés.

Minox-C

Minox-C est un appareil photo sub-miniature (pour film 8 x 11 mm), a succédé à Minox B, a été développé en Allemagne. Depuis de nombreuses années, les caméras miniatures Minox sont réputées dans le monde de l'espionnage, jusque dans les années 90 à la fin de la guerre froide. Le Minox-C était en production de 1969 à 1978, il a été remplacé par un Minox LX encore plus miniature.

La caméra mesure 8 centimètres de long, 2,8 de large et seulement 1,5 cm d'épaisseur et tient facilement dans la paume de votre main. Il avait un objectif à quatre lentilles, ce qui permet une mise au point rapprochée. L'appareil photo Minox était idéal pour photographier des documents, des lettres, des pages de livre et des enveloppes, mais il était difficile à utiliser inaperçu par les autres. L'obturateur a cliqué fort, l'appareil photo devait être tenu à deux mains, et elle avait besoin d'un bon éclairage - pas les meilleures conditions pour la photographie d'espionnage

À première vue, le Minox C est de conception similaire au Minox B. Cependant, il y avait plusieurs différences significatives. Le photomètre d'exposition au sélénium Minox B a été remplacé par une photorésistance au sulfure de cadmium, présente sur le devant droit de la caméra (petit carré).

De plus, l'appareil photo était déjà équipé d'un obturateur électronique, pas mécanique. Pour effectuer la fonction de fermeture / ouverture, une pile était nécessaire; elle a été installée dans le compartiment à droite du capteur de lumière. En conséquence, les dimensions de la caméra étaient considérablement plus grandes que Minox B.

Une fois fermée, les dimensions de la caméra étaient de 120 x 27 x 15 mm, soit 2 cm de plus que la Minox B. Ces dimensions ont donné à Minox C le titre de la plus grande caméra subminiaturisée jamais créée par Minox. Néanmoins, il présentait des avantages par rapport à Minox B. Par exemple, lors de l'ouverture et de la fermeture de l'appareil photo, le film ne se déplaçait que lorsque la photo était réellement prise, tandis que dans Minox B, le film se déplaçait à chaque fois qu'il était fermé. L'objectif Minox C avait une ouverture avec une valeur fixe de f / 3,5 et une distance de mise au point de 20 cm à l'infini. À partir de 1969 et se terminant en 1978, 173 594 pièces d'équipement ont été produites.

Sur la gauche se trouvait un disque pour sélectionner la photosensibilité d'un film avec une échelle selon la norme DIN (de 6 DIN à 27 DIN). La molette centrale a été utilisée pour régler manuellement la vitesse d'obturation (1/15 et 1/1000 secondes). Minox C avait un obturateur électronique qui était connecté au posemètre sur la gauche. Le réglage du déclencheur sur A (automatiquement) a permis au posemètre de contrôler le temps d'exposition, c'est-à-dire la vitesse d'obturation.

Pour éviter le flou dû aux vitesses d'obturation lentes, l'appareil photo était équipé d'un dispositif de «contrôle de vitesse». En mode d'exposition automatique (A), lorsque la vitesse d'obturation est inférieure à 1/30 seconde, la LED (indicateur de vitesse lente) s'allume.

Sur le côté droit de l'appareil photo se trouvait un cadran avec un cadran pour régler la distance (mise au point). Comme le Minox C était un espion et devait tenir dans un poing, il avait un objectif macro qui se focalisait bien sur des objets aussi proches que possible de 20 cm. Comme Minox B, le viseur et l'objectif étaient à quelques centimètres l'un de l'autre.

Le processus de remplacement d'une cartouche de film semblait assez simple. Tout d'abord, il était nécessaire d'étendre l'appareil photo de la manière habituelle, comme pour une photo, après avoir tiré un peu plus jusqu'à ce que l'indentation soit visible, poussez la cavité avec le pouce, ce qui déverrouillerait l'appareil photo. Ensuite, ouvrez le couvercle du boîtier de l'appareil photo et ouvrez la cassette de film.

S'il y avait du film, l'appareil photo devait être retourné jusqu'à ce que la cartouche de film tombe. Un nouveau film a été retiré du récipient protecteur et placé dans la chambre. La caméra se fermait.

Accessoires:

Retour à Walker. En 1955, il a commencé à servir dans l'US Navy, motivé par un facteur tel que "Money", enrôlé avec succès comme espion soviétique à l'hiver 1967. Pendant 17 ans, jusqu'à sa retraite en 1983, John a transmis aux Soviétiques des informations avec des clés, du matériel de chiffrement pour les machines cryptographiques KL-47, KW-7 et autres. La récompense pour le service était de plusieurs milliers de dollars par mois. Il a ensuite été corrompu par l'aide de Jerry Whitworth (officier de marine), depuis 1973, avec lui, plus tard en 1984, son frère aîné Arthur et son fils Michael ont servi pour le "bien" de l'URSS. Tout s'est terminé comme un idiot, les Walkers se sont disputés au sujet de l'abus d'alcool et de la violence et se sont dispersés. Walker n'a pas payé de pension alimentaire à sa femme et Barbara l'a poursuivi en même temps et a remis aux autorités ses activités souterraines. Walker a décidé de travailler avec les autorités, a conclu un accord et a plaidé coupable. Souffrant de diabète et de cancer de la gorge, John Walker est décédé en prison le 28 août 2014. Soit dit en passant, les matériaux fournis par John Walker et son groupe d'espionnage ont permis à l'URSS de construire un analogue du

KL-7 .

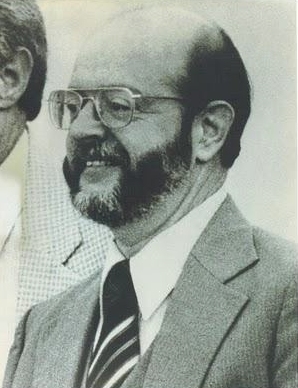

Richard Osborne 1982-1983

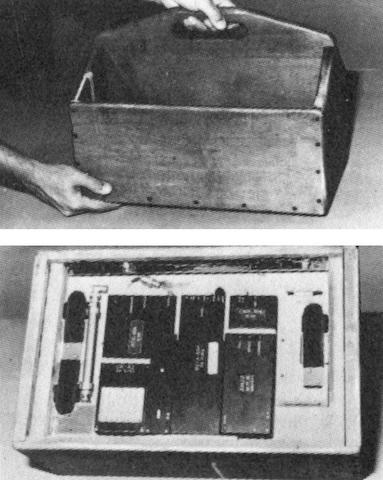

Le 7 mars 1983, Richard Osborne, qui venait d'être nommé premier secrétaire de l'ambassade des États-Unis à Moscou, a été rattrapé par les services secrets russes du KGB alors qu'il était chaud alors qu'il exploitait le complexe satellite radar RS-804 dans un parc à Moscou.

Pendant la guerre froide, le RS-804 a été utilisé par des agents américains dans de nombreux pays considérés comme hostiles aux États-Unis, tels que Cuba, l'Allemagne de l'Est (DDR), la Pologne et l'Union soviétique (URSS). Cependant, le problème avec l'URSS était que Moscou était à la limite même de la zone de couverture du satellite MARISAT. En juin 1981, des tests ont montré que le RS-804 ne pouvait pas être utilisé de manière fiable depuis Moscou. Les kits ont été renvoyés aux États-Unis.

Le kit RS-804 a été amélioré par des experts de la CIA, deux ans plus tard, il a été renvoyé à la station de Moscou pour être testé. À la fin de 1982, les services secrets russes du KGB ont commencé à remarquer l'interception de signaux vers les satellites américains MARISAT, qui, comme prévu, provenaient de parcs et de forêts en URSS.

Pendant ce temps, Richard Osborne, un homme de 40 ans, est diplomate à l'ambassade des États-Unis depuis août 1982 et vivait à Moscou avec sa femme et ses deux filles de 6 et 8 ans. Il a été nommé premier secrétaire au ministère de l'économie.

Le 7 mars 1983, Osborne allait tester l'appareil amélioré, tout en marchant dans le parc avec sa famille. Il s'est rendu dans un endroit ouvert du Victory Park sur Poklonnaya Hill et a installé un appareil caché à l'intérieur de sa mallette afin qu'il puisse «voir» le satellite. Puis Osborne a commencé le transfert.

Bien sûr, il ne savait pas que lui et sa famille étaient surveillés par le KGB, l'Osbourne avait déjà été suspecté et dès que le KGB a reçu la confirmation que la transmission des signaux provenait bien de son portefeuille, il a été arrêté. En gros, Richard a été pris au chaud. Dans son portefeuille a été découvert un émetteur de communications par satellite complexe RS-804, caché sous un double fond. L'appareil était réglé sur 311,15 MHz dans la bande UHF: canal satellite MARISAT.

Dans le portefeuille d'Osborne, des notes ont été trouvées écrites sur du papier spécial soluble dans l'eau. Pour le KGB, c'était la dernière preuve qu'Osborne était en effet un espion, pas un diplomate. Après l'arrestation, Osborne (qui jouissait de l'immunité diplomatique) a été libéré et déclaré persona non grata pour "actions incompatibles avec le statut diplomatique". Il a ensuite été expulsé hors de l'Union soviétique.

Vers la fin de l'automne 1982, le contre-espionnage soviétique parmi des milliers de signaux radio a révélé des transmissions cryptées en mode haute vitesse, depuis la région de Moscou jusqu'à l'IZS Marisat-3. Au début de 1983, ces signaux radio ont été répétés deux fois. Cette résidence de la CIA a continué de vérifier de manière agressive les conditions de passage des signaux radio depuis Moscou. La quatrième émission conspiratrice, dirigée par Richard Osborne, premier secrétaire de l'ambassade américaine de Moscou Filevsky Park, est devenue fatale pour la Central Intelligence Agency. Cela n'a pas aidé non plus que la résidence ait prévu de présenter son voyage au parc comme une promenade familiale, ou que la radio ait été cachée dans un sac à provisions.

La radio miniature sophistiquée RS-804 a été soigneusement recherchée et photographiée par le KGB, portant le nom de code PHOBOS ou FOBOS (FOBOS), et les informations ont été transmises à des services amicaux dans des pays comme Cuba, la Pologne et l'Allemagne de l'Est. Le KGB a ensuite saisi plusieurs autres appareils de ce type en Afghanistan en 1988.

RS-804 était une conception modulaire, grâce à laquelle il était possible d'utiliser le récepteur radio ou ses modules dans diverses configurations et de se cacher sans problème. La largeur du module "le plus épais" était de 19 mm, ce qui était idéal pour abriter l'appareil à l'intérieur d'une mallette ou dans un meuble. Certaines pièces ont été utilisées avec une radio CDS-501 similaire.

Radio CDS-501

Radio CDS-501Modules radio CDS-501

1. Émetteur-récepteur RT-804

1. Émetteur-récepteur RT-804Émetteur-récepteur en L, taille 100 x 188 mm. Il avait deux connecteurs pour se connecter à d'autres modules: un pour connecter le dispositif de cryptage CK-42 (2), et le second pour se connecter à la batterie / alimentation / chargeur. De plus, un connecteur d'antenne est fourni sur le dessus.

L'émetteur fonctionnait dans la gamme micro-ondes de 300 MHz, l'amplificateur RF de l'émetteur avait 10 watts de puissance de sortie. Il pouvait être utilisé avec les satellites américains MARISAT et FLTSATCOM. L'appareil intercepté par le KGB a été réglé sur 311,15 MHz; Ascendant de la station terrienne satellite MARISAT. Il est connu que les fréquences suivantes du FLTSATCOM (flotte de communications par satellite) ont été utilisées par la CIA pour transmettre des données, toutes en bande étroite FM / données:

- 243 000 - 244 000 MHz

- 251 000 - 269 000 MHz

- 292 000 - 317 000 MHz

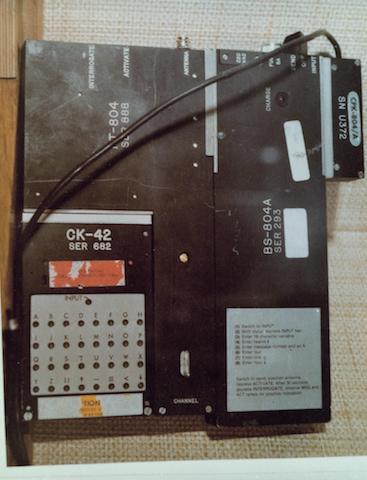

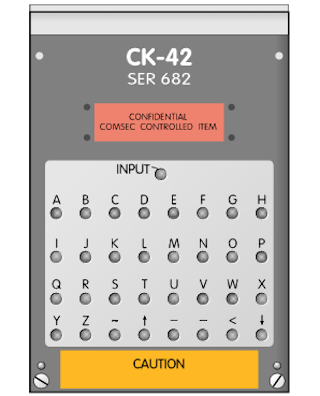

2. Dispositif de cryptage CK-42

Le module de chiffrement ou le dispositif de chiffrement était la plus petite partie du kit. Ses dimensions étaient de 100 x 68 x 18 mm et son poids - seulement 160 grammes. Il se connectait à l'émetteur-récepteur en L, facilement déconnectable, ce qui permettait de charger des données de l'extérieur. Le CK-42 est désigné comme «article contrôlé COMSEC confidentiel».

Le CK-42 stockait des messages dans la mémoire interne jusqu'à 1579 caractères de long, cryptés avec une clé de cryptage de 19 caractères, cette clé était fournie sur une feuille séparée. Très probablement, une nouvelle clé a été utilisée pour chaque message.

Les messages ont été entrés en utilisant un petit clavier, 32 boutons situés sur 4 lignes, 8 colonnes, plus un bouton INPUT séparé en haut. En raison de la petite taille de l'appareil, il était nécessaire d'utiliser un stylet pour saisir les données. À charge maximale, la transmission radio a eu lieu en 20 secondes.

L'algorithme de chiffrement utilisé par le CK-42 est actuellement inconnu. Ce module cryptographique a été utilisé dans le cadre du CDS-501, un appareil CIA pour communiquer avec des agents à courte portée.

L'une des innovations technologiques a été l'appareil électronique miniature SCRAC, le premier d'une grande famille. Une première version de l'appareil appelé «Buster» a été donnée à Dmitry Polyakov, général du renseignement militaire soviétique (GRU), qui a lui-même offert ses services à New York et a reçu le nom de code «Cylinder» du FBI. La CIA espérait que le nouveau dispositif faciliterait la communication de Polyakov avec eux et l’empêcherait de tomber dans le champ de vision du KGB. Il s'agissait d'un système de communication portable composé de deux stations de base portables, chacune de la taille d'une boîte à chaussures, et d'un appareil pour un agent qui pouvait être caché dans une poche. À l'aide d'un minuscule clavier de 4 centimètres carrés, l'agent devait d'abord crypter le texte, puis saisir ce message numérique. Dès que les données ont été téléchargées - un millier et demi de caractères ont été placés dans Buster - l'agent devrait être dans un rayon de 300 mètres de la station de base et appuyer sur le bouton Soumettre. La station de base était portable, elle pouvait être laissée près d'une fenêtre ou dans une voiture, l'agent ne devait être informé que de son emplacement.

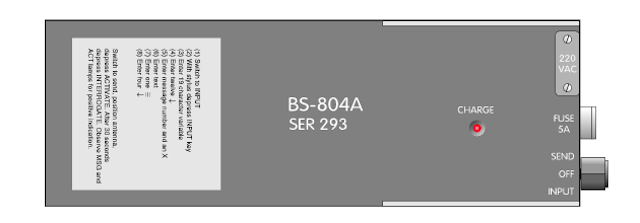

3. Alimentation BS-804A

L'alimentation était la plus grande partie du système, 69 x 180 mm. Cela comprenait un ensemble de batteries NiCd, ainsi qu'une unité d'alimentation CA (PSU), qui a également été utilisée comme chargeur. Le système peut fonctionner sur batterie ou sur secteur.

L'alimentation était connectée à l'émetteur-récepteur via le connecteur dans le coin supérieur gauche. Il y avait un sélecteur de MODE: un commutateur rotatif à trois positions qui pouvait être réglé sur SEND, OFF ou INPUT. Dans le coin supérieur droit se trouvait une fente pour une télécommande. L'alimentation montrée sur la figure a été configurée pour 220 V AC, ceci est indiqué par une petite étiquette sur le bord supérieur.

Au sommet de l'alimentation se trouvait une petite lampe CHARGE qui s'allumait lorsqu'elle était connectée à un réseau AC (les batteries NiCd étaient en charge). Le mode d'emploi est une preuve de la facilité d'utilisation de l'appareil.

4. Télécommande CPK-804 / AUne petite télécommande a été connectée à la prise dans le coin supérieur droit de l'alimentation. Avec lui, un interrupteur d'activation externe (filaire) a été connecté à l'appareil.

Aérien

L'antenne polarisée circulaire est le composant le plus long et le plus mince de l'appareil. Ses dimensions sont de 310 x 310 mm.

ICF-2001D

L'ICF-2001D était un récepteur portable LW, MW, SW et FM, le meilleur récepteur portable à ondes courtes jamais créé par l'éminente société japonaise Sony (1980). Bien qu'il s'agisse d'un produit disponible dans le commerce, il a réussi à jouer un rôle important dans l'espionnage international.

Sony ICF-2001D

Sony ICF-2001DDimensions ICF-2001D - 29 x 16 x 5 cm, l'appareil était alimenté par deux piles AA et trois piles de type D. Au-dessus se trouve une antenne télescopique, en face se trouve un indicateur numérique. L'ICF-2001 pourrait également être alimenté par un adaptateur externe 4,5 V CC (ou piles). Comme alternative, vous pouvez utiliser un adaptateur 12 volts, ce qui vous permet d'utiliser la radio dans la voiture. Il y avait trois versions de base de cet appareil, en plus d'au moins cinq modèles pour différents pays avec des normes de fréquence et de tension différentes. L'appareil couvrait complètement les gammes de LW et MW en AM, ainsi que VHF en FM (87-108 MHz). Mais la «cible» réelle de ce récepteur radio était la bande de diffusion HF. Les postes de radio tels que le Sony ICF-2001D et le Grundig Satellit 2000 étaient très populaires dans les années 80 et permettaient d'écouter des émissions internationales.

En raison de sa taille relativement compacte, de sa sensibilité élevée et de la puissance de sa batterie, l'ICF-2001D a été utilisé comme un outil pour les espions d'Europe de l'Est travaillant dans les pays d'Europe occidentale pendant la guerre froide. Souvent, des agences telles que le KGB, le GRU et la Stasi ont donné de l'argent à leurs espions occidentaux pour acheter un tel récepteur dans des magasins locaux.

À l'aide du récepteur, les espions ont écouté les stations d'Europe de l'Est fonctionnant dans la gamme des ondes courtes. Cachés en nombre, les messages secrets et les instructions pour l'espion ont été décryptés à l'aide du pavé unique. Immédiatement après avoir décodé les messages, il a été détruit - la mission a été considérée comme remplie. Les messages ont été renvoyés au centre d'espionnage par courrier, via des "boîtes aux lettres mortes" (caches conçues pour envoyer secrètement des messages d'agents).

Un exemple frappant de l'utilisation de l'ICF-2001D dans l'espionnage international est une série d'affaires contre des citoyens américains dans la période de 2001 à 2009. Au domicile de sujets espionnant les États-Unis pour Cuba, le FBI a découvert Sony ICF-2010 (version américaine de ICF-2001D).

Le premier cas est celui contre Ana Belen Montes (28 février 1957), qui a travaillé pour la US Military Intelligence Agency (DIA) et a été analyste cubain principal. De 1985 à son arrestation en 2001, elle a espionné du côté de Cuba, ayant réussi à transmettre de nombreux documents et informations militaires confidentielles aux Cubains.

Avant d'être arrêté le 21 septembre 2001, le FBI a trouvé des preuves de l'utilisation de One-Time Pade (OTP) sur un ordinateur portable lors d'une perquisition dans l'appartement d'Ana. Un récepteur Sony a été trouvé qui était utilisé pour recevoir des messages One-Time Pade (OTP) de stations cubaines réglées sur 7887 kHz. Ana a reçu des instructions claires du Cuban Intelligence Service (CuIS) pour détruire les données de son ordinateur portable après utilisation - mais elle n'y est pas parvenue. En conséquence, le FBI a réussi à obtenir un message OTP.L'auteur de The Spying Art, Keith Melton, qui étudie l'histoire de l'intelligence dans le monde, a écrit qu'elle utilisait Sony ICF-2010 (l'équivalent d'ICF-2001D aux États-Unis). Dans un document détaillé en 2010, le chercheur Dirk Rymanants a expliqué comment le FBI a réussi à déchiffrer un chiffre OTP indestructible en raison de défauts dans les procédures cubaines. Ayant plaidé coupable d'espionnage, Montes a été condamné en octobre 2002 à 25 ans de prison sans possibilité de libération conditionnelle.Échec de communication, piratage du système parfait de l'agence d'espionnage cubaine

Les États-Unis étaient la principale cible extérieure du Cuban Intelligence Service (CuIS). Par conséquent, il n'est pas surprenant que les employés et agents de CuIS recrutés et contrôlés par CuIS aux États-Unis aient été des cibles importantes des efforts de contre-espionnage du FBI. Ces dernières années, le FBI a découvert plusieurs opérations importantes. Le lien dans ces cas était précisément le fait que les agents recevaient leurs messages opérationnels. Et pourquoi, malgré le fait que les Cubains utilisent un système cryptographique indestructible, le FBI a réussi à décrypter certains de ces messages opérationnels et à fournir par la suite des preuves au tribunal.Des erreurs dans le processus de messagerie CuIS ont contribué à la poursuite, à l'arrestation et à la condamnation d'agents clandestins.Alors Ana Belen Montes (et quelques agents) a été accusée par le procureur fédéral, son cas se lit comme suit: "Montes a communiqué avec l'agence de renseignement cubaine en utilisant des messages cryptés et les instructions qu'elle a reçues de Cuba, et la transmission a utilisé la bande à ondes courtes."Bien qu'une méthode commune ait été utilisée pour obtenir des messages et des instructions rapides des agents de CuIS, ce n'est pas la raison qui a conduit aux enquêtes, à la surveillance et, finalement, à l'arrestation d'espions. Ce sont les erreurs lors des opérations qui ont joué un rôle décisif dans ces matières. Ainsi, le système cryptographique, considéré comme totalement sûr, est apparu comme «l'accusateur» et a fourni des preuves d'espionnage. Les espions eux-mêmes n'étaient nullement des gens stupides, mais même des intellectuels instruits. Alors, comment ce système parfait fonctionnait-il et qu'est-ce qui a conduit à son échec?La méthode habituelle utilisée par CuIS pour communiquer avec ses agents aux États-Unis était de transmettre des messages cryptés à l'aide de puissants émetteurs à ondes courtes situés à Cuba. Les messages étaient une série de chiffres dictés par la voix ou en utilisant le code Morse.Ana Belén Montes 1985-2001

L'analyste cubaine senior Ana Belen Montes (28 février 1957) a travaillé pendant 16 ans à la US Intelligence Agency (DIA) lorsqu'elle a été arrêtée en 2001, soupçonnée d'espionnage pour des Cubains. Dans ses affaires, le FBI a trouvé le récepteur Sony ICF-2001D, un ordinateur portable Toshiba et des preuves de chiffres OTP. Ana Belen Montes a étudié à l'Université de Virginie, a obtenu un diplôme en relations internationales et a terminé une maîtrise à l'Université Johns Hopkins. En 1985, elle a commencé à travailler au ministère de la Justice de Washington. Son opinion franche et ses déclarations sur la politique américaine à l'égard des pays d'Amérique latine ont attiré l'attention des responsables cubains. Montes fut bientôt recruté par CuIS. En 1985, Montes a postulé pour un poste à la Intelligence Agency (DIA). Pendant de nombreuses années, elle a été l'une des principales analystes des questions cubaines,avait accès à des informations classifiées.En 1996, l'un des employés a déclaré au service de sécurité qu'à son avis, Montes pouvait être lié aux services de renseignement cubains. L'affaire n'est pas allée plus loin que la «dénonciation», cependant, quatre ans plus tard, le FBI a commencé à chercher un agent cubain à Washington, le même responsable a contacté le FBI et ... une enquête a commencé.La même année, Ana a reçu des instructions de CuIS pour acheter un ordinateur portable, et elle a reçu des disquettes informatiques pour décoder les messages radio et les envois de CuIS. Une radio à ondes courtes a été utilisée pour écouter les messages diffusés sur la station cubaine Atencion. Le nombre de numéros transmis a été décrypté sur son ordinateur en texte lisible à l'aide de disquettes de CuIS. Chaque message radio se composait de 150 groupes de cinq chiffres chacun, il s'agissait d'un format «Atencion» typique.Montes a également reçu des disquettes pour crypter les messages reçus et les informations classifiées. Elle a enregistré les messages cryptés sur d'autres disquettes, puis les a transmises elle-même (ou par l'intermédiaire d'une autre personne) à son "guide". Elle a été invitée à utiliser le programme WIPE (suppression de fichiers sécurisée) chaque fois qu'elle décryptait ou cryptait quelque chose sur son ordinateur portable. Pour organiser des réunions «d'échange de disquette», elle a appelé le téléavertisseur à l'aide de cartes téléphoniques (des codes de téléavertisseur prédéfinis ont été utilisés pour envoyer un message spécifique).Le FBI a réussi à rassembler suffisamment de preuves contre Ana. Lors d'une perquisition dans l'appartement de Montes, un ordinateur portable a été découvert et son disque dur a été copié. Lors de l'analyse d'une copie du disque dur, une partie importante des informations supprimées a été récupérée. Le FBI a trouvé des fragments d'instructions sur la façon de recevoir des messages cryptés. Il est devenu clair que Montes a reçu des messages et les a décryptés sur son ordinateur.

L'analyste cubaine senior Ana Belen Montes (28 février 1957) a travaillé pendant 16 ans à la US Intelligence Agency (DIA) lorsqu'elle a été arrêtée en 2001, soupçonnée d'espionnage pour des Cubains. Dans ses affaires, le FBI a trouvé le récepteur Sony ICF-2001D, un ordinateur portable Toshiba et des preuves de chiffres OTP. Ana Belen Montes a étudié à l'Université de Virginie, a obtenu un diplôme en relations internationales et a terminé une maîtrise à l'Université Johns Hopkins. En 1985, elle a commencé à travailler au ministère de la Justice de Washington. Son opinion franche et ses déclarations sur la politique américaine à l'égard des pays d'Amérique latine ont attiré l'attention des responsables cubains. Montes fut bientôt recruté par CuIS. En 1985, Montes a postulé pour un poste à la Intelligence Agency (DIA). Pendant de nombreuses années, elle a été l'une des principales analystes des questions cubaines,avait accès à des informations classifiées.En 1996, l'un des employés a déclaré au service de sécurité qu'à son avis, Montes pouvait être lié aux services de renseignement cubains. L'affaire n'est pas allée plus loin que la «dénonciation», cependant, quatre ans plus tard, le FBI a commencé à chercher un agent cubain à Washington, le même responsable a contacté le FBI et ... une enquête a commencé.La même année, Ana a reçu des instructions de CuIS pour acheter un ordinateur portable, et elle a reçu des disquettes informatiques pour décoder les messages radio et les envois de CuIS. Une radio à ondes courtes a été utilisée pour écouter les messages diffusés sur la station cubaine Atencion. Le nombre de numéros transmis a été décrypté sur son ordinateur en texte lisible à l'aide de disquettes de CuIS. Chaque message radio se composait de 150 groupes de cinq chiffres chacun, il s'agissait d'un format «Atencion» typique.Montes a également reçu des disquettes pour crypter les messages reçus et les informations classifiées. Elle a enregistré les messages cryptés sur d'autres disquettes, puis les a transmises elle-même (ou par l'intermédiaire d'une autre personne) à son "guide". Elle a été invitée à utiliser le programme WIPE (suppression de fichiers sécurisée) chaque fois qu'elle décryptait ou cryptait quelque chose sur son ordinateur portable. Pour organiser des réunions «d'échange de disquette», elle a appelé le téléavertisseur à l'aide de cartes téléphoniques (des codes de téléavertisseur prédéfinis ont été utilisés pour envoyer un message spécifique).Le FBI a réussi à rassembler suffisamment de preuves contre Ana. Lors d'une perquisition dans l'appartement de Montes, un ordinateur portable a été découvert et son disque dur a été copié. Lors de l'analyse d'une copie du disque dur, une partie importante des informations supprimées a été récupérée. Le FBI a trouvé des fragments d'instructions sur la façon de recevoir des messages cryptés. Il est devenu clair que Montes a reçu des messages et les a décryptés sur son ordinateur.Commodité et vitesse vs sécurité.

Mais qu'est-ce qui a mal tourné? L'utilisation d'un ordinateur comme agent de communication est la première erreur majeure commise par CuIS. Aucun ordinateur n'est protégé à 100%, car les informations sont souvent stockées dans des fichiers temporaires ou swap. Les données restent sur le disque dur, même après la suppression. Bien que les instructions de CuIS indiquent que l'utilisation du programme WIPE était obligatoire, Ana ne semblait pas démarrer le programme en permanence ou à un moment donné, le programme ne fonctionnait pas correctement. On ne peut néanmoins pas appeler cela une erreur d'agent, mais plutôt une erreur de processus CuIS. Fournir le plus haut niveau de mesures de précaution, plutôt que de compter sur le strict respect des procédures de sécurité par l'agent, était la tâche directe de CuIS. De plus, utiliser un ordinateur à des fins d'espionnage clandestin est déjà une mauvaise idée. Et même si l'agent «nettoie» complètement son ordinateur,Vous pouvez oublier de supprimer complètement les informations sur une disquette ou un lecteur flash.Une analyse plus approfondie a révélé une deuxième erreur CuIS. Le disque dur contenait des données constituées de 150 groupes de 5 chiffres chacun. Des messages interceptés de structure identique étaient déjà stockés dans les archives du FBI, il n'était donc pas difficile de déterminer que ces informations provenaient de la station cubaine d'Atencion.Il n'était pas clair pourquoi CuIS avait préféré le «logiciel» au lieu du système de cryptage manuel le plus fiable. Le processus de traitement des données "manuel" au fil des ans a prouvé les avantages d'un tampon unique - la facilité et la sécurité de la destruction (par exemple, la gravure) des preuves, sans laisser de trace. Avec les médias numériques, le processus était beaucoup plus compliqué. Et le processus de décryptage manuel est très facile à apprendre et à utiliser. Pour décrypter un message composé de 150 groupes, cela ne prendrait pas plus de 30 à 40 minutes.Le cas d'Ana Belen montre clairement comment vous pouvez transformer un schéma de cryptage complètement sécurisé en utilisant un crayon et du papier en une application informatique non sécurisée. Bien entendu, les services de renseignement cubains n'étaient pas tout à fait conscients du fait que la transition du cryptage manuel au cryptage logiciel nécessitait la solution de nombreux nouveaux problèmes pour assurer une sécurité complète de la méthode. Ceci est un exemple frappant de la connexion inepte d'une méthode indestructible et de son application dangereuse sur un PC.Dans la partie 1 de l'article, de telles sources du Musée de la cryptographie , Ram Krasilnikov «Ghosts in Tuxedos. Lubyanka contre les espions diplomatiques américains. », Andrei Troitsky« Le signe de l'espion ».Merci de rester avec nous. Aimez-vous nos articles? Vous voulez voir des matériaux plus intéressants? Soutenez-nous en passant une commande ou en le recommandant à vos amis, une

réduction de 30% pour les utilisateurs Habr sur un analogue unique de serveurs d'entrée de gamme que nous avons inventés pour vous: Toute la vérité sur VPS (KVM) E5-2650 v4 (6 cœurs) 10 Go DDR4 240 Go SSD 1 Gbps à partir de 20 $ ou comment diviser le serveur? (les options sont disponibles avec RAID1 et RAID10, jusqu'à 24 cœurs et jusqu'à 40 Go de RAM DDR4).

Dell R730xd 2 fois moins cher? Nous avons seulement

2 x Intel Dodeca-Core Xeon E5-2650v4 128 Go DDR4 6x480 Go SSD 1 Gbps 100 TV à partir de 249 $ aux Pays-Bas et aux États-Unis! Pour en savoir plus sur la

création d'un bâtiment d'infrastructure. classe utilisant des serveurs Dell R730xd E5-2650 v4 coûtant 9 000 euros pour un sou?