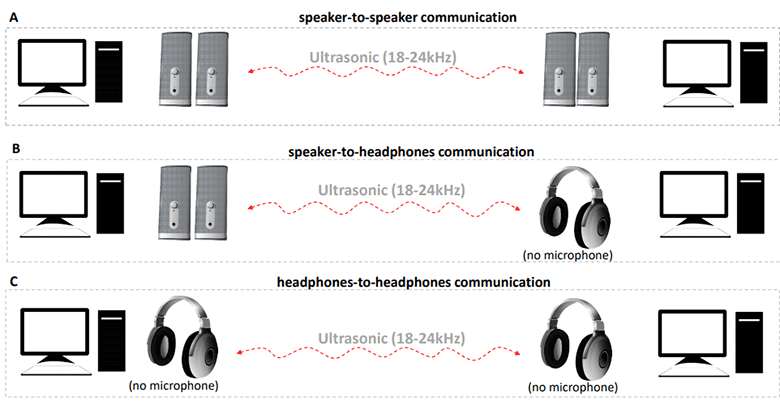

Trois scénarios pour un canal de données secret hypothétique: haut-parleurs-colonnes, haut-parleur-casque (sans microphone) et casque-casque (sans microphone)

Trois scénarios pour un canal de données secret hypothétique: haut-parleurs-colonnes, haut-parleur-casque (sans microphone) et casque-casque (sans microphone)Ces dernières années, des experts du Centre de recherche sur la sécurité informatique de l'Université Ben Gourion ont présenté de nombreuses façons créatives de supprimer des informations d'un ordinateur isolé: en

faisant clignoter la LED du disque dur ,

le rayonnement électromagnétique du connecteur USB , le

bruit du refroidisseur GPU, etc.

Fin 2016, ils ont introduit le programme

Speake (a) r qui, inaperçu par l'utilisateur, transforme son casque en microphone. Maintenant, les experts ont décrit l'attaque

MOSQUITO avec une description du protocole d'échange de données entre les haut-parleurs et les écouteurs sur différents ordinateurs situés à une distance allant jusqu'à 10 mètres.

Au niveau matériel, le microphone et les haut-parleurs / écouteurs fonctionnent de manière similaire. Un microphone convertit le son en signaux électriques, tandis que des haut-parleurs passifs ou un casque inversent l'opération. Les deux appareils ont un petit diaphragme qui oscille dans un champ magnétique pour générer / détecter des ondes sonores. Un périphérique matériel similaire

vous permet d'

utiliser un microphone au lieu d'un casque ou un casque au lieu d'un microphone .

Une caractéristique du programme Speake (a) r est qu'il modifie imperceptiblement la fonction de la prise audio à laquelle les écouteurs sont connectés. Au lieu d'une sortie audio (sortie de ligne), le connecteur commence à travailler sur la réception de données (entrée de ligne).

L'attaque MOSQUITO prévoit que le malware est installé d'une manière ou d'une autre sur un ordinateur isolé des canaux de transmission de données externes (air-gap), puis transfère les informations secrètes trouvées sur cet ordinateur - les fichiers locaux - générant du son via des haut-parleurs ou des écouteurs connectés.

Les informations sont reçues sur un autre PC. On suppose que ce deuxième ordinateur appartient soit à un attaquant, soit est également infecté par un malware, mais est également connecté à Internet, de sorte qu'il peut "drainer" des informations dans le monde extérieur. L'ordinateur récepteur reçoit le signal audio via les haut-parleurs ou les écouteurs connectés et restaure les fichiers d'origine. Il convient de noter que les haut-parleurs actifs ne peuvent pas être utilisés comme microphones. Seuls les haut-parleurs passifs ou les écouteurs ordinaires fonctionnent dans cette qualité.

Les chercheurs ont publié les détails du protocole de transfert de données et l'ont testé à des distances de 1 à 9 mètres. La vitesse de transmission maximale était de 1 200 à 1 800 bps si les haut-parleurs de deux ordinateurs sont dirigés l'un vers l'autre et que le son est émis dans la plage audible (inférieure à 18 kHz).

Si nous considérons des scénarios plus réalistes lorsque la transmission de données doit être cachée aux personnes présentes et que les colonnes sont déployées dans des directions différentes, la vitesse de transmission est considérablement réduite. Le problème est que les haut-parleurs domestiques sont souvent optimisés pour une meilleure qualité sonore exclusivement aux fréquences moyennes qui sont mieux perçues par l'oreille humaine. Par conséquent, les haut-parleurs ne fonctionnent pas très bien dans les fréquences ultra-basses et ultra-hautes qui ne sont pas perçues par les humains.

La vitesse de transmission est également réduite si vous utilisez des écouteurs intra-auriculaires au lieu de haut-parleurs pour la transmission du son - de 300 à 600 bits / s, et encore moins pour les microphones montés sur la tête - jusqu'à 250 bits / s. La raison en est que les écouteurs fermés dirigent le son dans une direction et l'isolent assez bien dans les autres, donc un transfert de données réussi n'est possible qu'à une très courte distance.

Dans des conditions de laboratoire, à une distance de 3 mètres dans la plage de 18 kHz à 24 kHz avec un taux d'erreur ne dépassant pas 1%, un fichier kilo-octet a été transféré à une vitesse de 166 bit / s. À une distance de 4 à 9 mètres avec le même taux d'erreur, la vitesse tombe à 10 bps.

Parmi les autres facteurs qui limitent la vitesse de transfert des données, les scientifiques appellent le bruit environnant, y compris la musique et la parole humaine. Mais de nombreuses interférences peuvent être évitées en transmettant des informations dans une plage supérieure à 18 kHz.

Les chercheurs pensent que le moyen le plus efficace de se protéger contre une telle attaque est de déconnecter les écouteurs et les haut-parleurs de l'ordinateur, mais ce n'est pas toujours possible.