Les capacités modernes de détection de l'ennemi et les armes de haute précision obligent les militaires à être très mobiles et à prendre des décisions rapidement. Pour ce faire, vous devez obtenir des informations de différentes sources en mode temps réel et les partager rapidement avec tous les services impliqués dans l'opération. L'un des moyens de résoudre ce problème a été l'utilisation de solutions basées sur l'Internet des objets, appelées Internet des objets de bataille (IoBT).

Capturé par des appareils intelligents

L'utilisation du concept de l'Internet des objets (IoT) dans les armées de nombreux pays est devenue une tendance technologique de la dernière décennie, une sorte d'indicateur de la modernité et de l'innovation de leurs forces armées. Dans le même temps, il est déjà difficile de surprendre aujourd'hui avec des véhicules sans pilote volant ou au sol et des véhicules de combat robotisés. Avec l'avènement des nouvelles technologies, l'éventail des tâches et des capacités des «appareils intelligents» militaires s'élargit rapidement.

Nous pouvons dire que l'IoT a commencé à pénétrer dans tous les aspects possibles des affaires militaires, à partir de la résolution des tâches les plus complexes de détection et de destruction de haute précision de l'ennemi, et se terminant par la surveillance de la condition physique d'un soldat en particulier.

Aujourd'hui, les domaines potentiels d'utilisation «militaire» des technologies IoT incluent déjà le soutien logistique aux troupes, le suivi de la situation actuelle sur le site de l'affrontement pour différents niveaux de personnel militaire (personnel de commandement supérieur, commandants d'unité, combattant individuel), le soutien médical (sur le champ de bataille et en situation régulière) .

En outre, les dispositifs IoT sont largement utilisés dans divers programmes éducatifs et de formation pour le personnel militaire en mode bataille virtuelle.

La prochaine décennie apportera des changements spectaculaires à la sphère militaire dans les approches de la guerre et de tout ce qui les accompagne, à partir de la logistique militaire et se terminant directement par l'attaque de l'ennemi. Le théâtre des opérations sera densément rempli de divers appareils qui effectuent une vaste gamme de missions de combat primaires et secondaires. Ce sont des appareils, des capteurs, des appareils portables, des armes «intelligentes», des véhicules, des robots. Tous seront connectés entre eux et les soldats, et chacun selon son «intelligence» agira comme des sources d'informations qui devront être analysées pour prendre la bonne décision et donner un ordre aux unités ou équipements opérationnels.

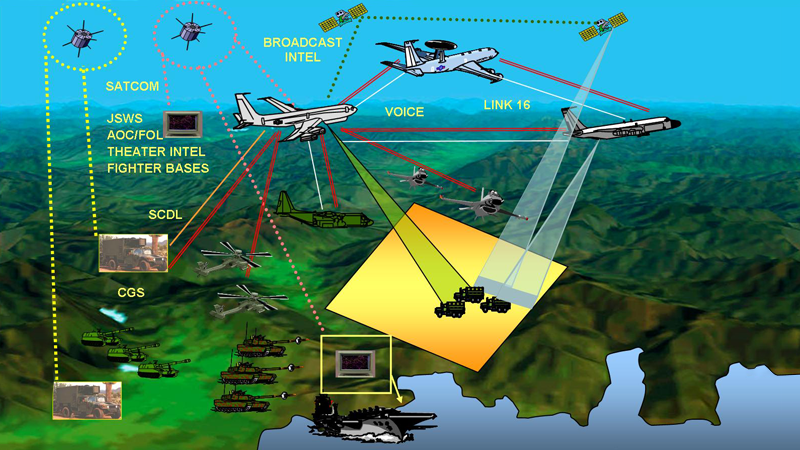

Il est à noter que le niveau de militarisation de l'IoT a été élevé assez haut par le Pentagone lorsque le département a commencé à développer des théories de «guerre réseau-centrée» et de «bataille multi-domaines». Ils offrent une toute nouvelle façon de mener des opérations militaires, dans laquelle tous les participants (équipement, personnel, quartier général, etc.) sont connectés par un seul réseau d'information.

Dans le même temps, il ne s'agit pas de connecter différents réseaux militaires afin d'augmenter l'efficacité d'opérations spécifiques, mais de créer un réseau mondial qui permet de travailler simultanément sur tous les théâtres d'opérations, y compris dans le cyberespace. Tous les appareils techniques en service doivent être connectés à un système commun, en commençant par un capteur d'UAV et en terminant par un appareil portable dans les munitions du soldat. De plus, l'accent est mis sur l'unification non pas au sein d'une unité ou d'un type de troupes distinctes, mais dans toutes les forces armées. On suppose que l'intégration dans un réseau mondial donnera au commandement la possibilité de prendre rapidement des décisions sur la conduite d'actions offensives, défensives et autres sur le théâtre des opérations.

"IoBT-dream" américain

Aujourd'hui, le leadership inconditionnel dans l'application de l'IoBT et le développement de nouvelles solutions en l'utilisant appartient à l'armée américaine. Ainsi, il est connu de la réussite des essais d'avions polyvalents, capables de recevoir et de transmettre de grands flux de données à partir d'appareils militaires «intelligents» et d'autres équipements opérant dans leur zone de visibilité. L'application mobile ATAK (Android Tactical Assault Kit) est également activement utilisée, ce qui vous permet d'accumuler des données en mode temps réel et de les superposer sur la célèbre carte Google Maps. Dans la zone de combat, cette solution permet de communiquer le tireur à la cible, au pilote de l'avion ou à l'opérateur de l'UAV.

Cependant, le Pentagone prévoit de remplacer ce système et d'autres systèmes similaires par des systèmes plus modernes dans le cadre d'une transformation radicale des systèmes informatiques militaires, ainsi que d'éliminer de nombreux réseaux locaux différents qui ne communiquent pas entre eux, créant une armée pan-armée en échange.

Et la marine américaine a même mené des exercices pour faire atterrir des véhicules de combat robotiques, en mettant particulièrement l'accent sur les tests des canaux de communication et l'interaction des systèmes sans pilote à la fois sur l'eau et sur terre, et dans les airs. Des tests réussis d'un nouveau type d'armure ont également été effectués, qui, après l'avoir frappé, pourraient informer d'autres équipements, les soldats et le centre de commandement participant à l'opération, sur la puissance et la direction du tir.

Une percée technique peut être appelée l'utilisation dans des conditions de combat des capacités des smartphones et tablettes. Ces appareils sont activés par le système Nett Warrior développé par les Américains. Avec son aide, le commandant d'unité a la possibilité d'échanger des informations verticalement et horizontalement, ce qui augmente considérablement la prise de conscience de la situation dans la zone de bataille avec l'ennemi. De plus, la présence du GPS vous permet de marquer la position des soldats sur une carte qui est affichée dans un oculaire (écran) fixé au casque, ainsi que de recevoir des cartes à jour de la zone et d'autres informations du centre de commandement.

Bien sûr, l'utilisation de Nett Warrior implique de fournir sur place, où l'opération a lieu, une connexion 4G mobile.

Compte tenu des opportunités qui se sont ouvertes, le Pentagone et le commandement de l'armée américaine ont déclaré à plusieurs reprises la nécessité d'accélérer la création et la mise en œuvre des dernières technologies dans le domaine militaire. Cependant, il y a de nombreux problèmes sur cette voie, et beaucoup d'entre eux sont associés à la complexité du traitement, à l'analyse d'énormes réseaux d'informations hétérogènes et à la nécessité de sa distribution mesurée aux utilisateurs. Très probablement, seules les technologies de l'IA et le niveau de demain seront en mesure de faire face à cette tâche.

Dans le domaine de l'attention particulière - vulnérabilités

Les avantages de l'IoBT, attirant l'attention des militaires, sont adjacents à un certain nombre de vulnérabilités que les développeurs doivent surmonter. L'un des facteurs de l'utilisation ciblée de l'IoBT dans les affaires militaires est la nécessité de créer des appareils spéciaux avec un haut degré de protection, souvent basés sur des modèles «civils», comme on le voit dans les smartphones et les tablettes. Aujourd'hui, les opérations militaires deviennent plus complexes, y compris sur le plan technique, mais les exigences en matière de sécurité et de préservation de la vie des soldats augmentent également. Par conséquent, toute application mobile ou réseau qui assure le fonctionnement des appareils IoBT, comme eux, doit être protégée autant que possible contre les interférences extérieures.

Les tentatives de l'armée américaine de développer un réseau mondial rencontrent également des vulnérabilités dans les réseaux IoBT, qui, tout comme les équipements militaires ou les soldats, peuvent devenir la cible d'une attaque.

La vulnérabilité de certains éléments du système peut être déclenchée par diverses méthodes à la disposition de l'ennemi ou des pirates: piratage physique et réseau, écoutes téléphoniques, guerre électronique, énergie dirigée, destruction des FOC et IP, etc.

Par conséquent, l'armée est confrontée à une tâche difficile - s'assurer que lors de l'adoption des appareils IoBT, il n'y a aucune possibilité de les manipuler ou de perturber le réseau, le vol, la perturbation du flux de données ou la destruction physique. Ce n'est pas facile à faire maintenant, étant donné l'attitude de nombreux fabricants d'appareils intelligents pour assurer leur sécurité, ainsi que l'imbrication étroite des réseaux fixes, mobiles et par satellite, ce qui contribue à la présence d'une masse de points d'entrée et de lieux peu sûrs. Ainsi, les départements militaires vont tôt ou tard, mais devront travailler avec les fournisseurs et les fabricants d'appareils IoBT afin de les forcer à introduire des normes de sécurité plus fiables.

Bien sûr, l'utilisation d'appareils «intelligents» dans l'armée est déjà un processus irréversible. Cependant, contrairement aux appareils "civils", les appareils IoBT sont soumis à des risques plus graves en raison de leur participation à la confrontation entre les parties belligérantes. En utilisant leurs vulnérabilités, il est possible d'infliger des dommages tangibles à l'ennemi, car des «armes intelligentes», telles que des chars ou des missiles modernes, et bien d'autres ont déjà accès à Internet.

Aujourd'hui, les problèmes de sécurité de l'IoBT, ainsi que de l'IoT en général, sont progressivement résolus grâce à l'utilisation de technologies de chiffrement, y compris la Blockchain. Et les experts prédisent que dans un avenir proche, la gestion de l'Internet «militaire» des objets et l'automatisation des opérations militaires pourraient être partiellement confiées à l'intelligence artificielle.